根据 ReversingLabs 于 2022 年 12 月 5 日发布的报告《软件供应链安全状况》(文末提供报告阅读地址) ,在 2020 年至 2022 年初供应链攻击呈指数级增长之后,企业在整个2022 年出现了缓慢但稳定的增长。

ReversingLabs的研究基于上传到开源存储库(如 npm、PyPi 和 Ruby Gems)的恶意包数量。

该公司指出,显示关于供应链攻击的真正全面数据“几乎是不可能的”,因为组织使用的应用程序非常复杂,而且“缺乏负责监控开发组织安全性和完整性的管理机构”。

尽管存储库中的数据对威胁行为者如何利用软件漏洞提供了有限的看法,但它们正在说明并可以指向“可能的‘煤矿中的金丝雀’,表明那里可能存在更复杂、更难检测的攻击” ,”报告写道。

“我们对 IconBurst 和 Material Tailwind 等供应链攻击的分析表明,恶意行为者越来越多地试图利用对开源软件的信任在组织内植入恶意代码。为什么?因为他们不想重新发明轮子,”ReversingLabs 的联合创始人兼首席软件架构师 Tomislav Pericin 告诉Infosecurity。

“devops 的速度,每天有数百个,有时是数千个版本,创造了这个未知的生态系统,他们试图尽可能快地移动。他们利用这些开源包或 API,然后软件发行商通过软件的新版本或更新来传播它们,”他说。

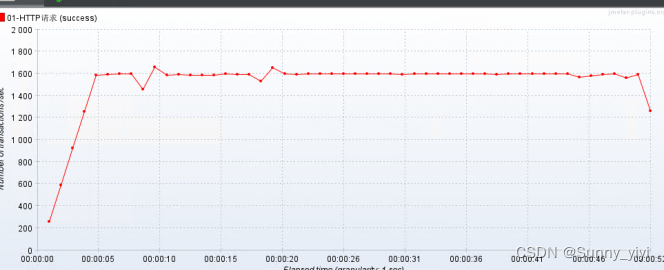

以 npm 为例,从 2022 年 1 月到 2022 年 10 月,上传了近 7000 个恶意包,比 2020 年发现的 75 个恶意包增加了近 100 倍,比 2021 年发现的所有包增加了 40%。

恶意 npm 包占 ReversingLabs 分析的所有恶意包的 66.7%。

相比之下,PyPi 存储库的恶意包上传量比去年减少了近 60%,从 2021 年的 1493 个包减少到 2022 年的 3685 个。但自 2020 年以来的恶意活动仍比 2020 年增长了 18,000% 以上,当时只有 8 个检测到恶意包,并在 2022 年夏季确定了几个高峰。

这些攻击增加了对软件供应链安全的关注。

继拜登政府于 2021 年 5 月发布关于改善国家网络安全的行政命令 (EO 14028) 之后,过去一年出现了新的联邦指导以加强供应链安全,包括:

持久安全框架 (ESF) 软件供应链工作小组发布的联邦政府软件供应商实践指南

管理和预算办公室 (M-22-18) 的一份备忘录要求软件公司证明他们授权给行政部门机构的软件和服务的安全性。

“在接下来的一年里,与联邦合同签订的软件发行商将需要为软件安全设置更高的门槛以满足新的指导方针,包括必须证明其代码的安全性,并且在某些情况下需要生成软件物料清单 (SBOM)这为追踪供应链威胁提供了路线图,”报告中写道。

根据 Pericin 的说法,“在长期被搁置的同时,软件供应链安全将变得司空见惯,只是其他应用程序安全测试技术,如静态应用程序安全测试(SAST)、动态应用程序安全测试(DAST),软件组成分析和 API 安全扫描。”

在线阅读: https://kdocs.cn/l/cquhk9JpPKVQ

![[附源码]Python计算机毕业设计房屋租赁管理系统Django(程序+LW)](https://img-blog.csdnimg.cn/6b23f711803a4d329b203ea1e3dd263d.png)

![[附源码]计算机毕业设计的剧本杀管理系统Springboot程序](https://img-blog.csdnimg.cn/5a9bc17820474a93872947c9444d5a30.png)