本文是该专栏的第56篇,后面会持续分享python爬虫干货知识,记得关注。

通常情况下,JS调试相对方便,只需要chrome或者一些抓包工具,扩展插件,就可以顺利完成逆向分析。目前加密参数的常用逆向方式大致可分为以下几种,一种是根据源码的生成逻辑还原加密代码,一种是补环境copy源码模拟生成加密参数,除此之外,还一种是通过RPC的方式远程调用。

而本文以某招聘平台为例,针对token参数被加密做js逆向处理。废话不多说,跟着笔者直接往下看正文详细内容。(附带完整代码)

正文

地址:aHR0cDovL3poYW9waW4uYmFpZHUuY29tL2RhaWx5P3RhYj0x

目标:token参数加密规律

1. 参数分析

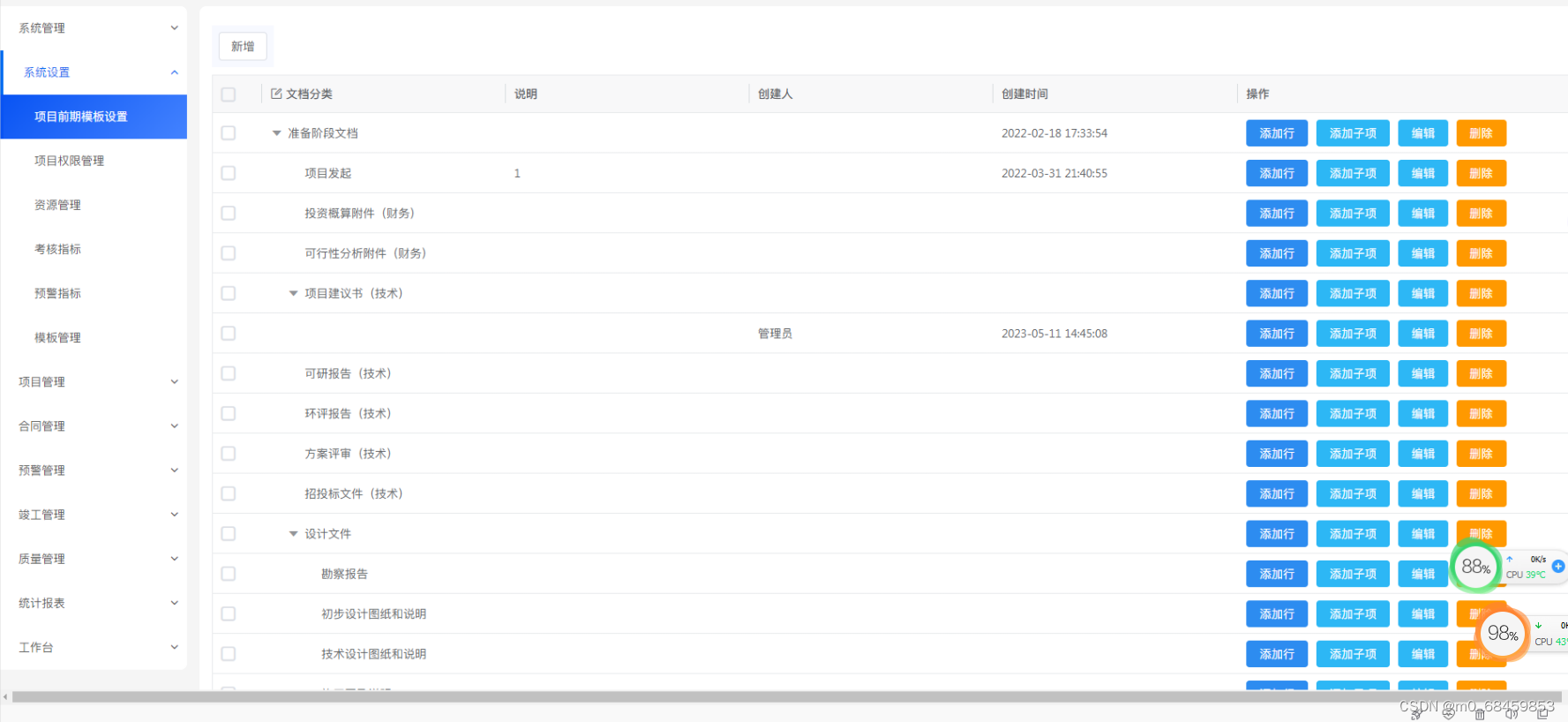

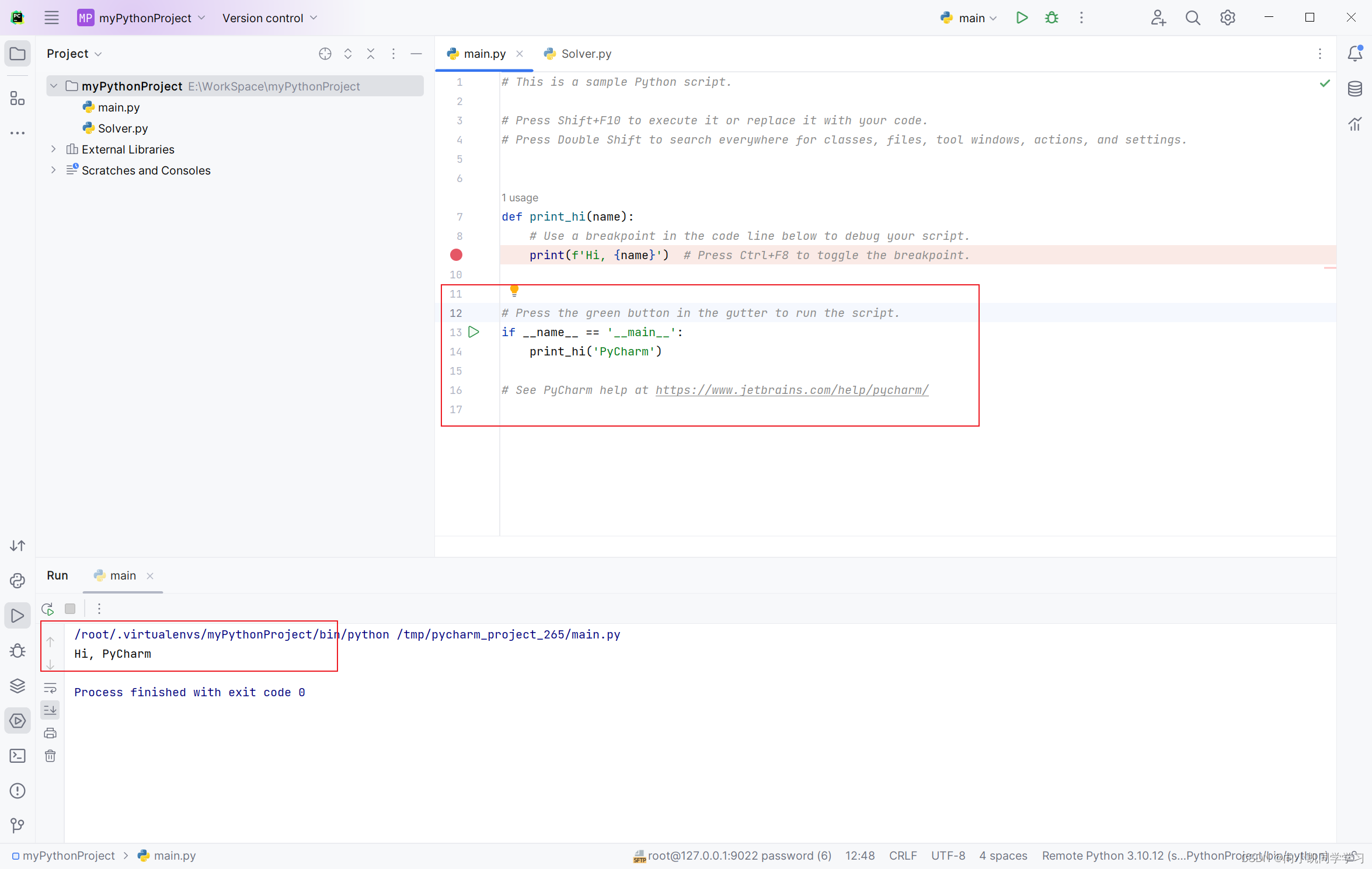

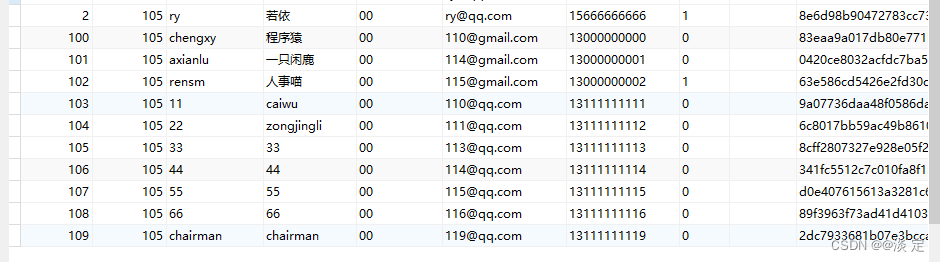

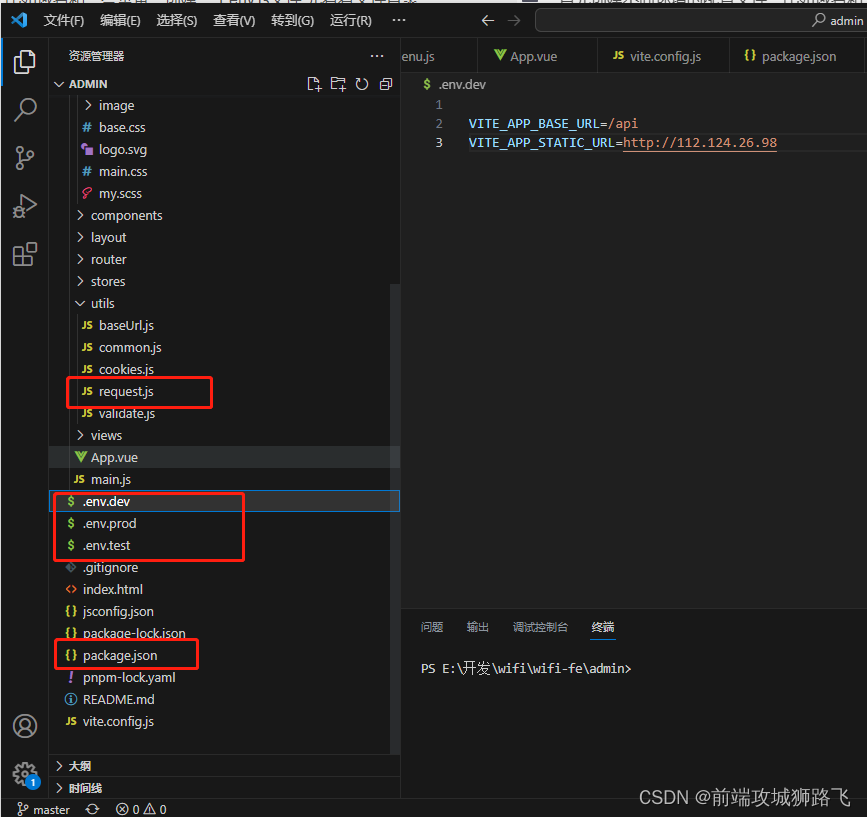

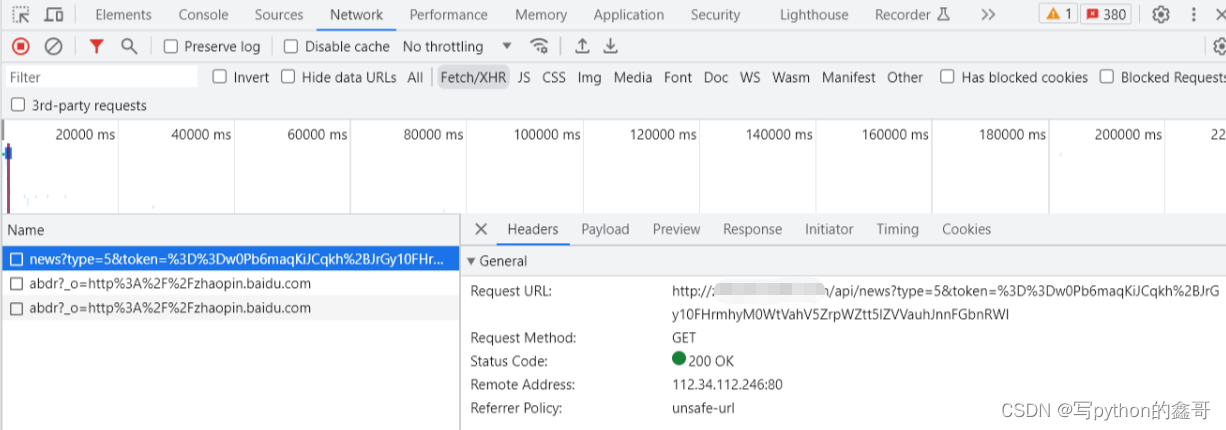

直接使用浏览器(笔者这里用的Google)按F12启动开发者工具,并刷新页面,观察页面右侧的控制台区域,如下图所示:

请求方式这里就不过多详述了,