💥💥💞💞欢迎来到本博客❤️❤️💥💥

🏆博主优势:🌞🌞🌞博客内容尽量做到思维缜密,逻辑清晰,为了方便读者。

⛳️座右铭:行百里者,半于九十。

📋📋📋本文目录如下:🎁🎁🎁

目录

💥1 概述

📚2 运行结果

🎉3 参考文献

🌈4 Matlab代码实现

💥1 概述

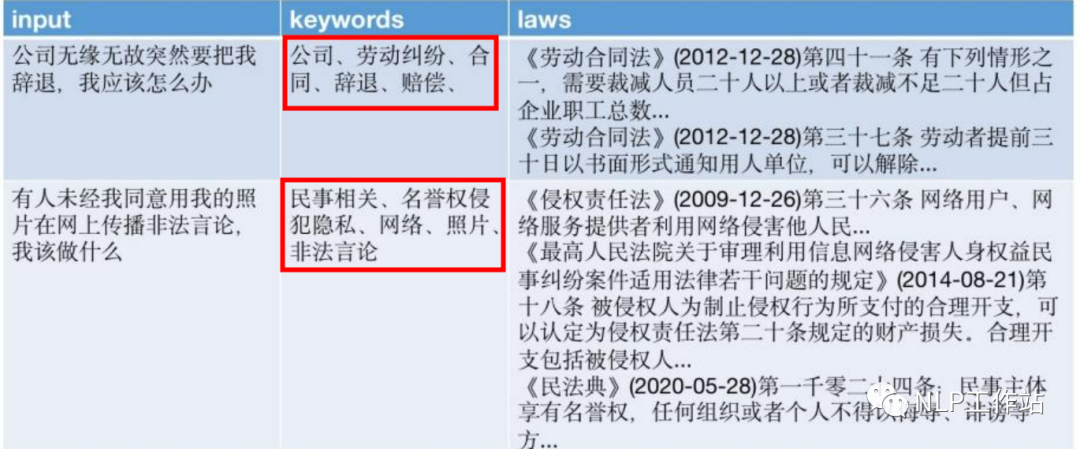

使用多层神经网络的移动自组织网络中的虫洞攻击检测:

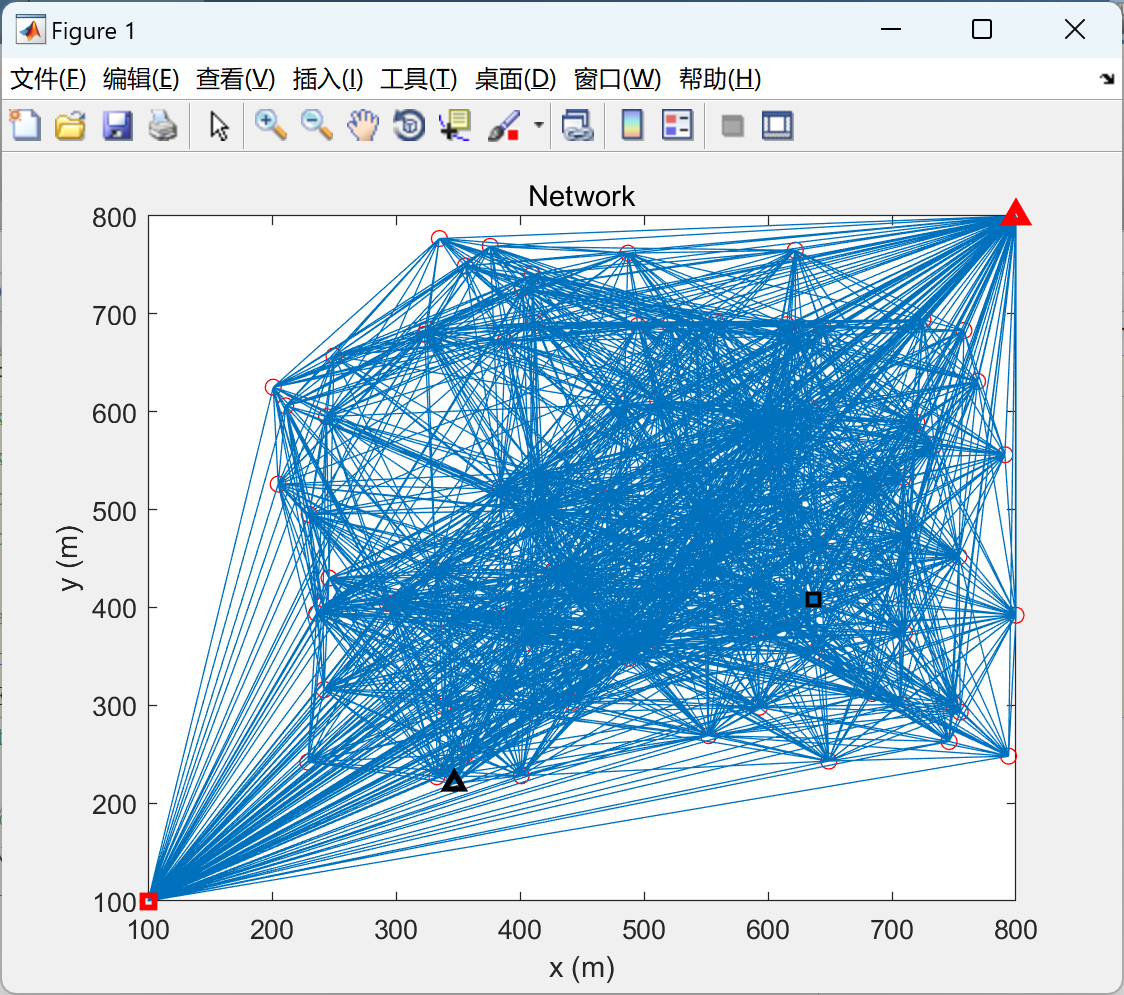

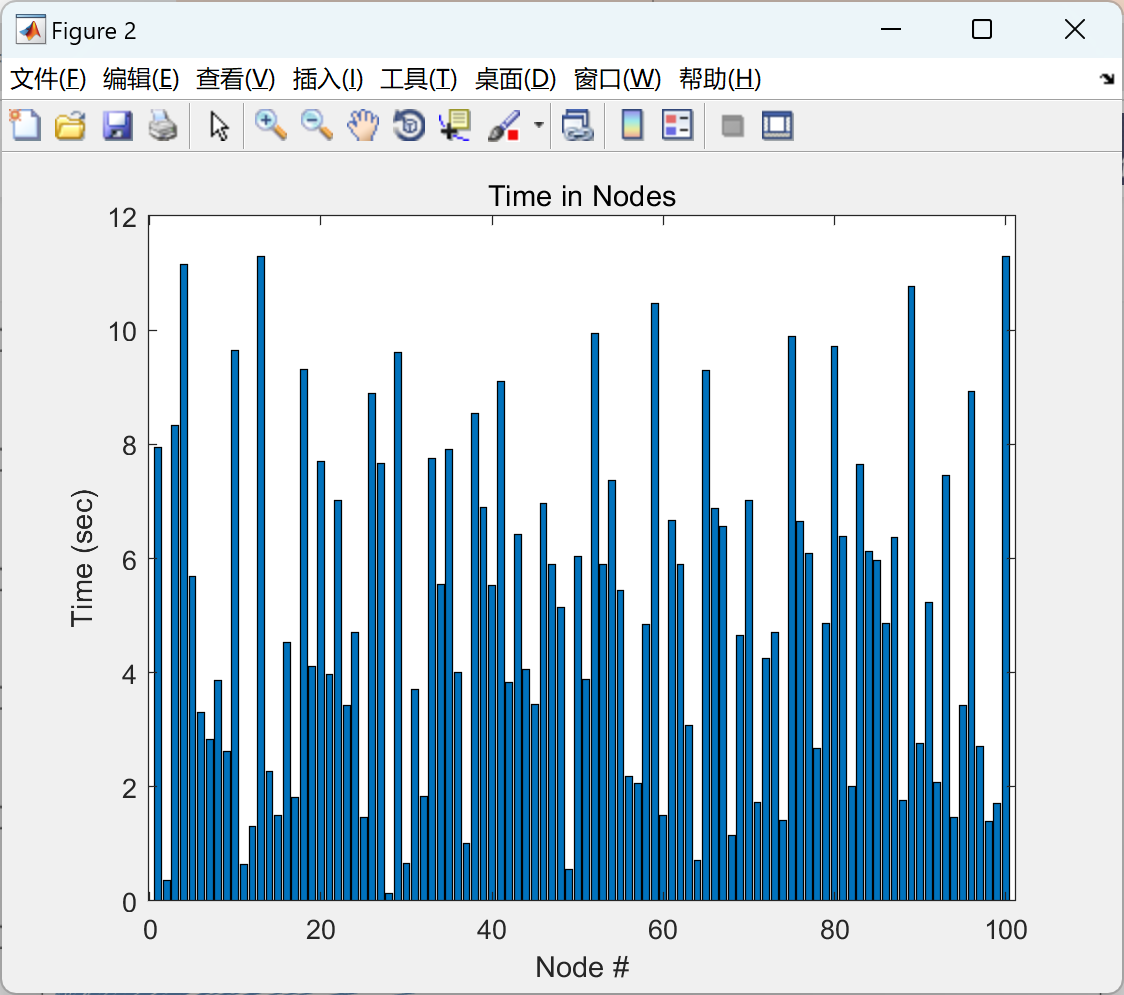

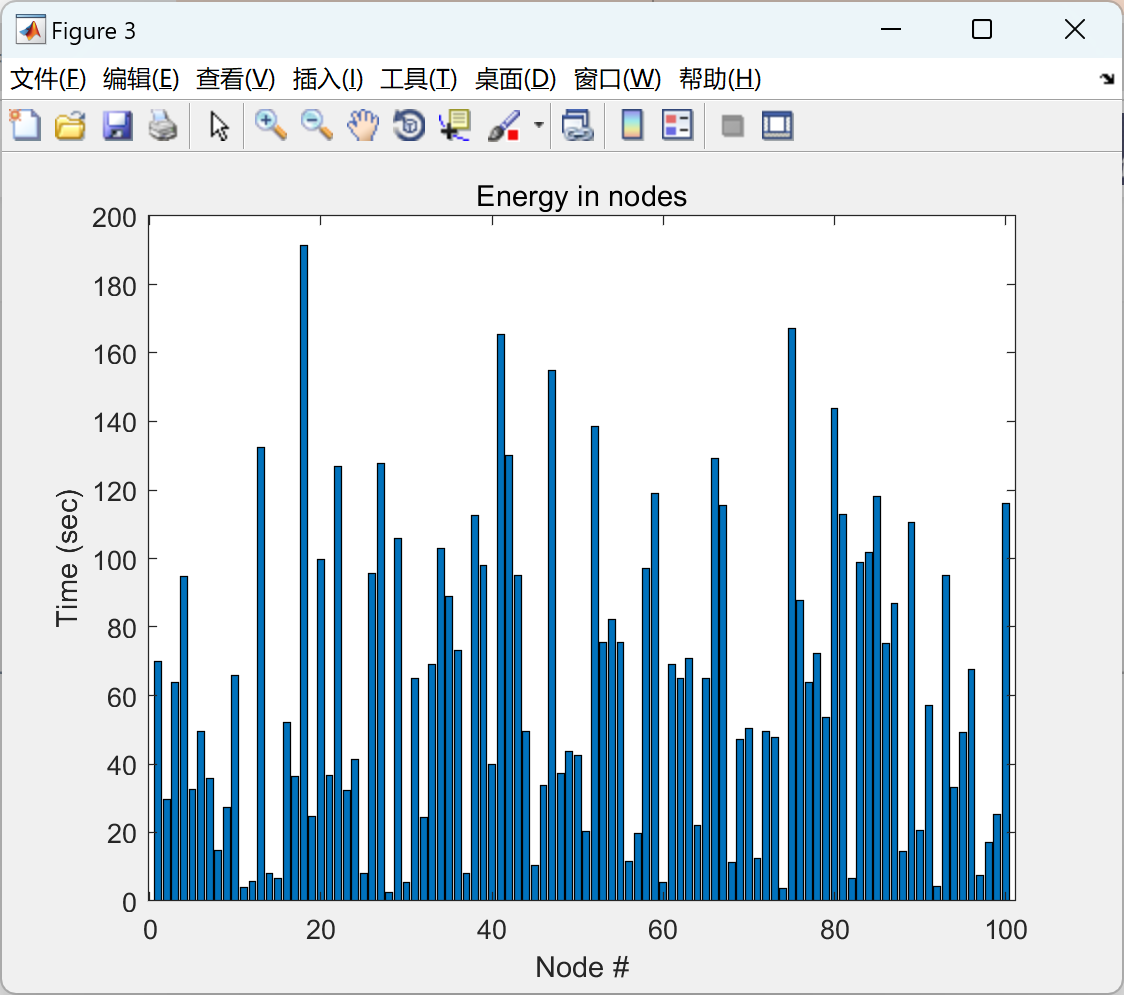

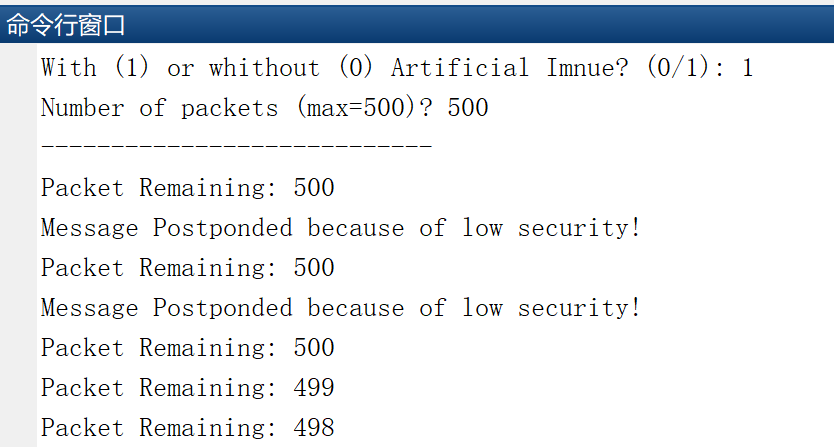

能量、时间等对于提供的每个节点。这是对可能受到虫洞攻击的移动自组织网络的模拟。该MANET由神经网络配备,可以检测虫洞攻击并在节点之间发送数据时做出正确的决定。

虫洞攻击是一种网络安全威胁,它利用虚拟通道将网络中的数据包从一个地方迅速转移到另一个地方,从而绕过了正常的通信路径。虫洞攻击可能导致网络中的信息泄露、数据篡改或拒绝服务等问题。

为了检测虫洞攻击,研究人员提出了使用多层神经网络的移动自组织网络。移动自组织网络是一种无线传感器网络,其中的节点可以自主组织和协调工作,以实现数据传输和处理。

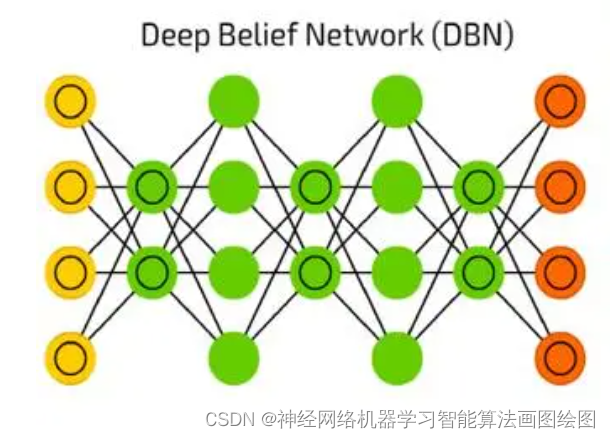

多层神经网络是一种人工神经网络结构,它由多个神经元层组成,每一层都与上一层和下一层的神经元相连。这种网络结构可以通过训练来学习和识别模式,从而实现虫洞攻击的检测。

在移动自组织网络中,每个节点通过与周围节点的通信来感知和传输数据。当节点之间的通信路径受到虫洞攻击时,由于虫洞攻击的快速传输特性,节点之间的通信延迟会显著增加。多层神经网络可以通过监测节点之间的通信延迟来检测虫洞攻击。

研究人员通过在实验环境中模拟虫洞攻击,并使用多层神经网络进行数据分析和训练,证明了这种方法的有效性。他们发现,多层神经网络可以准确地检测出虫洞攻击,并且能够在攻击发生之前提前发现。

总的来说,使用多层神经网络的移动自组织网络中的虫洞攻击检测研究为网络安全领域提供了一种新的方法。这种方法可以有效地检测和预防虫洞攻击,保护网络中的数据和通信安全。

📚2 运行结果

部分代码:

clc

clear

close all

load NeuralNetwork.mat

% VANET=make_net(100);

% n1=2; % Attacker node 1

% n2=49; % Attacker node 2

% VANET=addWormhole(VANET,n1,n2);

% VANET=update_connections(VANET);

% orgNet=VANET;

load Exp_VANET.mat

answer=input('With (1) or whithout (0) Artificial Imnue? (0/1): ');

plot_network(VANET);

%% Packet Injection

NP=input('Number of packets (max=500)? ');

load packet.mat % Capasity of message (from 1 kb to 100 kb)

packet=packet(1:NP);

disp('----------------------------');

discard=0;

kk=1;

VANET_org=VANET;

stolen=0;

while isempty(packet)==0

disp(['Packet Remaining: ', num2str(numel(packet))])

msg=packet(1);

packet(1,:)=[];

kk=kk+1;

Vectors=[];

SD=randperm(VANET.Nodes,2);

VANET.S=SD(1); % Source Node

VANET.D=SD(2); % Destination Node

🎉3 参考文献

文章中一些内容引自网络,会注明出处或引用为参考文献,难免有未尽之处,如有不妥,请随时联系删除。

[1]杨姣.移动Ad Hoc网络中虫洞攻击检测方法的研究[D].湖南大学[2023-08-12].DOI:10.7666/d.y1908299.

[2]李佳耕.Ad Hoc网络中虫洞攻击检测及响应机制研究[D].南京邮电大学[2023-08-12].DOI:CNKI:CDMD:2.1015.730949.

[3]王羽,张琨,刘健,等.Ad Hoc网络中的虫洞攻击与检测方法研究[J].计算机时代, 2014(2):5.DOI:10.3969/j.issn.1006-8228.2014.02.007.

[4]吕兆辉.无线传感器网络中虫洞攻击的检测和防御方案研究[D].桂林电子科技大学,2013.