一、企业安全现状

从2016年底开始随着网络安全事件的爆发和国家层面对网络安全的重视程度,让网络安全已经上升到国家战略层面,同时网络空间已经成为领土、领海、领空和太空之外的第五空间, 是国家主权建设的新疆域。

随着中国对外开放的进一步扩大和深化,随着中国企业走出去和跨国企业的投资,从安全层 面的意义上来说企业的网络安全也已经成为第五空间的重要组成部分,但是在我多年的安全 工作中发现,很多企业尤其是国内的企业在对第五空间的意识,防护都远远落后于发达国家。这其中受到内在和外在的各方面原因都有。

本文就是在梳理企业在第五空间建设和防范中遇到的各类问题进行的汇总,同时也通过经验 给中国企业和政府在第五空间建设上发展提供方向和思路。

同时从斯诺登的棱镜门事件后也意识到网络信息安全对国家安全的重要性和价值。

二、企业现阶段面临的问题

从2017年的WannaCry病毒大面积爆发后,企业才意识到网络信息安全的重要性和价值。但在建设自身企业的网络及信息安全体系时遇到的各类问题。

2.1 安全人员的缺乏

相对于系统工程师、网络工程师、程序员、运维人员、品质保证(QA)人员等,网络安全人员的要求相对较高,需要跨多专业有比较大的知识广度。比如美国安全领域中比较知名的CISSP认证人员就需要了解法律法规、信息资产生命周期、密码学、物理安全、通讯安全、 身份安全、安全评估与测试、安全运营、软件开发安全等近十个领域的知识。

了解并能把这些知识和经验应用到实际的工作当中需要多年的安全领域工作经验才能达到。这偏偏与国内很多互联网公司的超过35岁从业人员不招收的规则相驳。

另外一点就是有经验的安全从业人员的薪资普遍较低,因为在我接触到的大多数企业中安全人员的职位往往是挂在IT部门下面,甚至是放在运维管理人员中,岗位的设定导致收入、责任不对等的情况出现。

建议:参考欧洲去年实行的GDPR里面对于数据量达到一定规模的企业需要设立DPO(Data Protect Officer),并且赋予这些DPO专员在发生重大安全事件或数据泄露的时候,可以直接向专属的政府数据安全部门进行报告。且这些DPO的工作职责是受法律保护,企业不能因对DPO的工作不满而进行解雇。

目前中国的《中华人民共和国网络安全法》已经明确企业的安全落实到人,从法律层面上已经对安全人员的责任和处罚进行了明确,但还需要对承担责任的安全人员进行一定范围的赋权,才能破除责任和权利不对等的情况。

2.2 安全资金多无实际效益产出

在接触到的很多企业中,有部分的企业一把手都表示安全产品的投入实在巨大,安全是一种奢侈品,投入和不投入对企业的经营并没有实际帮助。

从防火墙、入侵检测、杀毒软件种类繁多,更有很多商家的商业行为出了防水墙,无敌墙等夸大宣传的产品,让企业的安全投资打了水漂。

也有上市公司遇到勒索软件直接找供应商付钱解决,然后再通过合同方式将赎金支付给供应 商,并算了一笔账,假设勒索软件一年来一次,每次支付30-50万,如果在安全上面投入,每年至少不低于50万的投入,而且是长期投入,中国企业这么多不会每年都遇上。

建议:安全产品的功效检测是本文需要解决的问题,可以参考《应用型企业信息安全架构体 系》对于企业的安全意识还需要政策法规和财务监管等多种手段来进行规范。企业信息安全 专员的设立和汇报,信息披露等机制也能帮助企业建立长效的安全机制。

2.2 转嫁安全成本

很多企业会把安全上的投资转嫁给第三方公司或者个人。比如2018年HZ集团个人信息泄露最终让5亿多中国的个人数据流向海外,企业造成的问题最终承担的是由个人来承担。

2.3 安全产品的选型盲目

由于国内行业采购的特殊性以及国内企业的价值观体系,大多数安全硬件、软件厂商以和集成商通过自上而下的方式进行推广,由于决策层缺少实际的安全框架以及对产品实际了解相 对片面导致很多安全投资最后不了了之。比如很多企业领导盲目听信DLP的功能,花费了大量资金和人力去做DLP,然后在我了解的大多数DLP项目中,最后都已全体人员的反抗而最终花冤枉钱。

建议:跨国企业在建立安全线之前都会花大量的时间去调研,甚至聘请专业的安全咨询公司来进行设计。国内企业不如在建立安全基线之前,找安全咨询公司做一些了解,可以保证企业安全产品选型有明确的方向性。

2.4 安全基线建立缺乏系统性指导

这个问题同前一个问题相似,有些企业关注安全也在安全上重视,但缺乏良好的系统性的指导这个问题其实是由于前文中2.1和2.3二点延伸出来的问题。往往遇到很多公司非常重要的核心数据库没有做防护,去花了大量的资金做网络安全。

2.5 小结

对于大多数企业来说,选择有资质的安全咨询公司和资深的安全人员对企业的安全框架及安全规划做完全的梳理。

大多数情况下安全人员或安全咨询公司需要对企业的业务和数据进行梳理,然后针对企业的各自情况设计出自有的安全框架体系。同时安全人员还要紧跟法律和法规,目前很多跨国企业都在国内设立的安全部和合规部,这些职能部门都是直接向CEO、CSO、CIO进行汇报。

《信息安全等级保护管理办法》出台也是政府给企业做安全基线设立的一种意识,通过有资质的安全咨询公司对企业的安全进行梳理,从信息层面到人员意识层面都有一个良好的提升。 《应用型企业信息安全架构体系》也是帮助企业建立自己的信息安全基线。

三、如何在发展中化解矛盾

作为企业及企业家首要目标是经营企业,制造出产品或者服务,然后进行销售,赚取利润。其他的事情并不是企业所关心的,但随着企业信息化程度越高,安全的地位也越来越高,为了保证企业的安全投资得到最大的效果,信息安全建设应采用循序渐进、设立安全基线、责任落实到人这几个角度出发进行,相关的法律如互联网法和个人隐私法的出台和修改就是从法律的角度要求企业在承担自己所需要承担社会责任。

“应用型企业信息安全架构体系”适用于已经完成安全基线的建立和已经拥有实际安全负责和处理人员的情况下,针对企业安全建设的循序渐进框架。

这个框架已经被很多大型互联网公司和一些跨国企业所使用,希望这个安全框架对企业及安全从业人员在安全建设上起到帮助和借鉴。

四、应用型企业信息安全架构体系

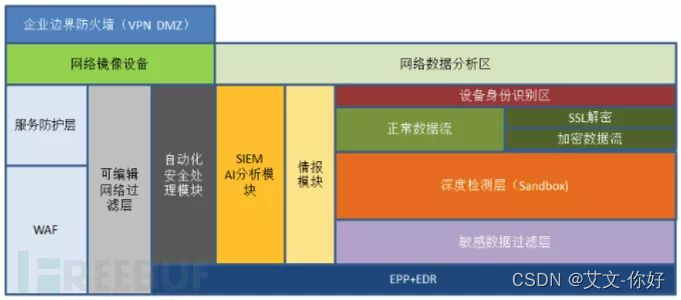

应用型企业信息安全架构体系主要针对企业的网络、终端的信息和数据进行保护,不涉及这 些设备的物理安全。

架构体系在设计上采用所有数据可以物理连通,可疑数据深度分析,恶意行为阻断的框架体系,对企业的业务影响最小,但效果最精准的方式而进行。

![[NDK]从Opengles到Vulkan-基础篇(9)-视口相关](https://img-blog.csdnimg.cn/img_convert/8e0a38524f68ed0900c7ded43b672f2a.png)