一、概念

针对目标在开放端口、以及运行的服务进行探测。

-

portscan端口扫描

-

mysql安全测试

-

服务版本确定

-

密码嗅探

-

SNMP探测

二、metasploit中信息搜集模块

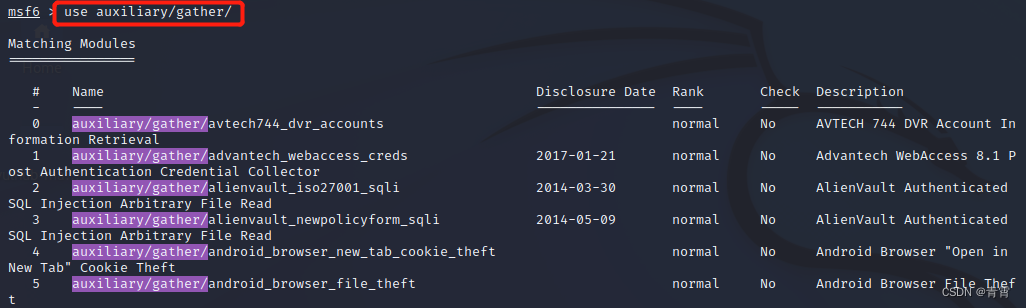

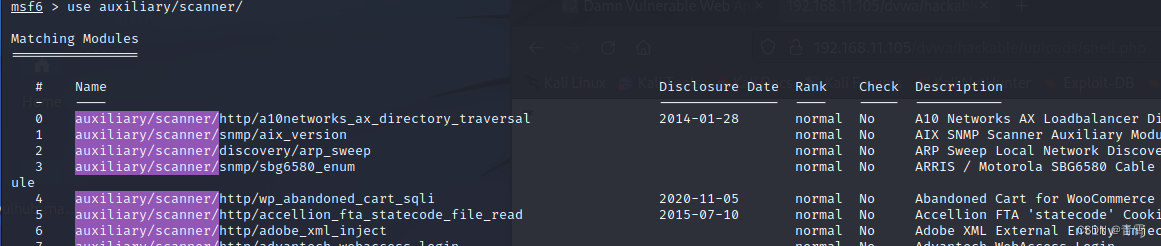

2.1、use auxiliary/gather/ 与 use auxiliary/scanner/

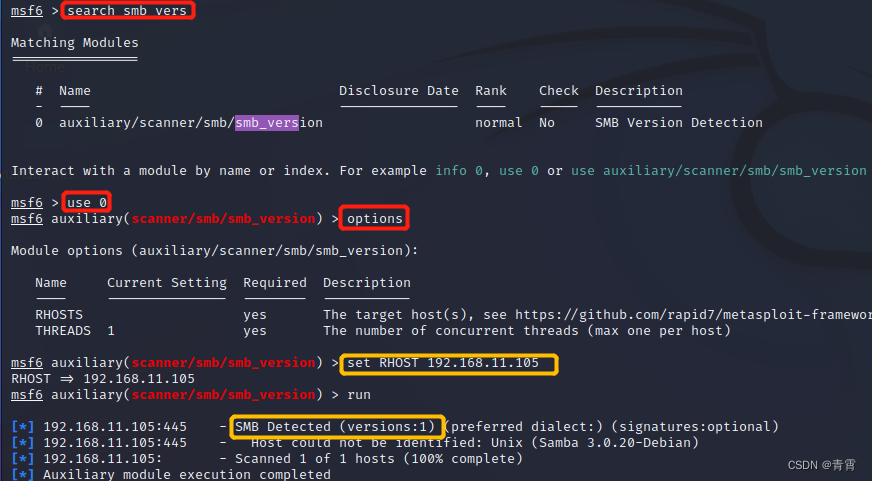

2.2、针对SMB版本探测(默认445端口)

也可以探测一个网段的SMB版本:

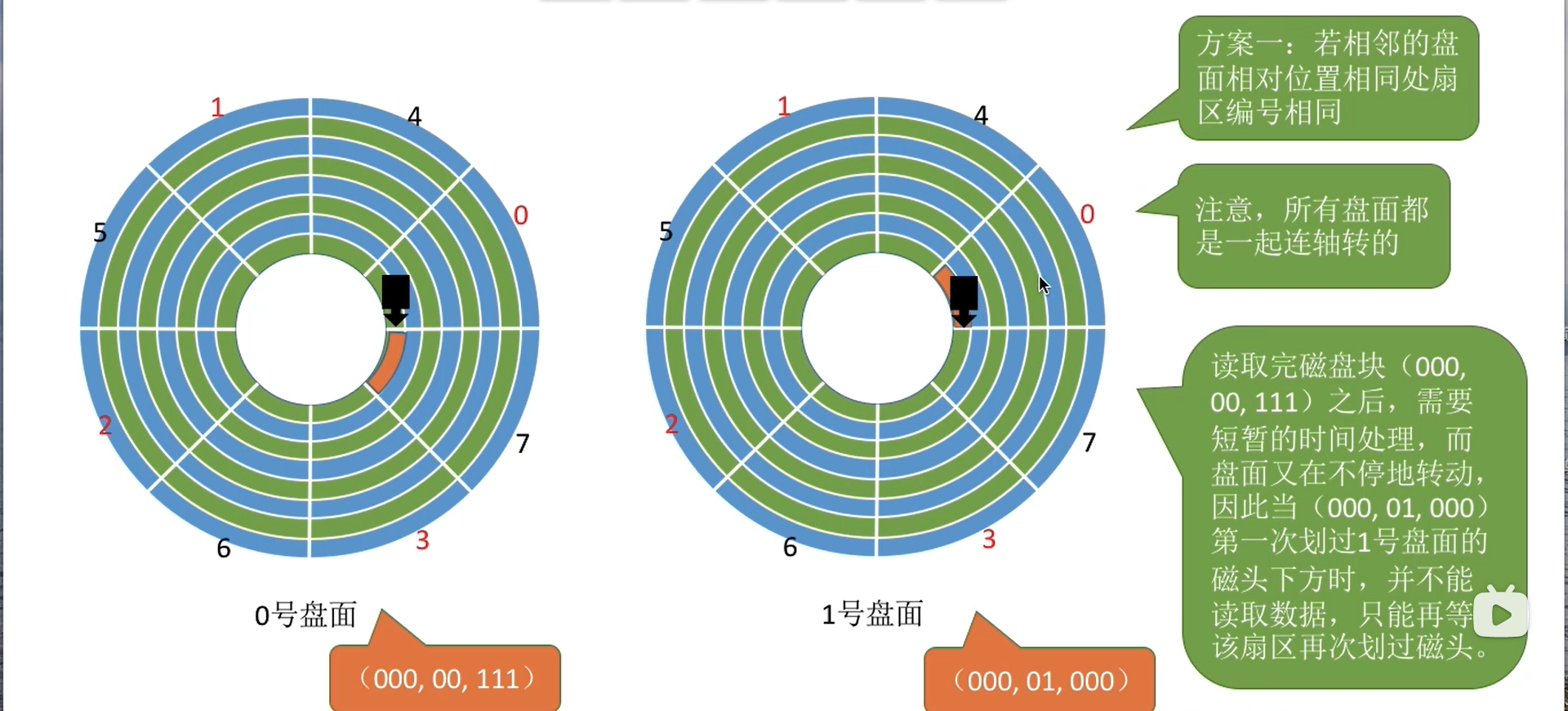

三、信息搜集-端口扫描

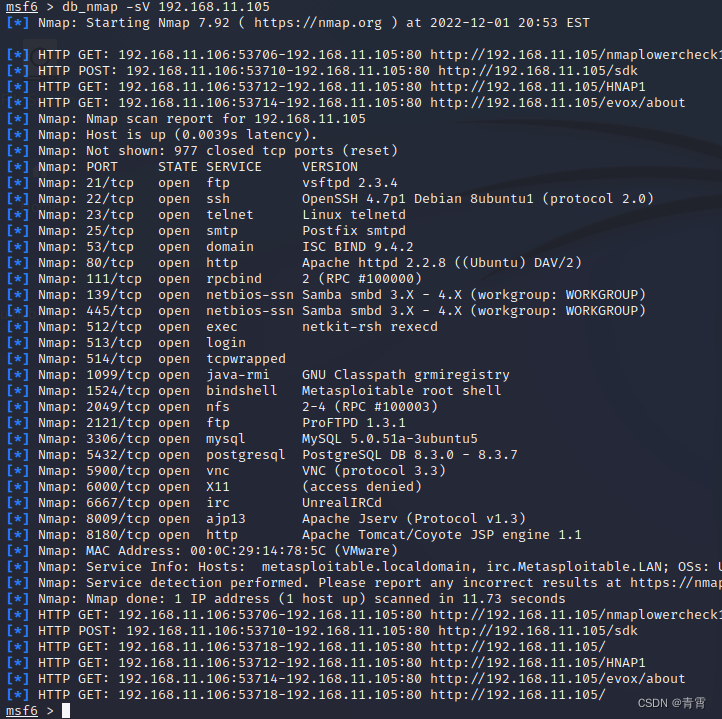

3.1、db_nmap端口扫描

db_nmap

-v

-sV

192.168.11.0

/

24

-o A result

.txt

-

sV:端口服务及版本

-

v:显示详细

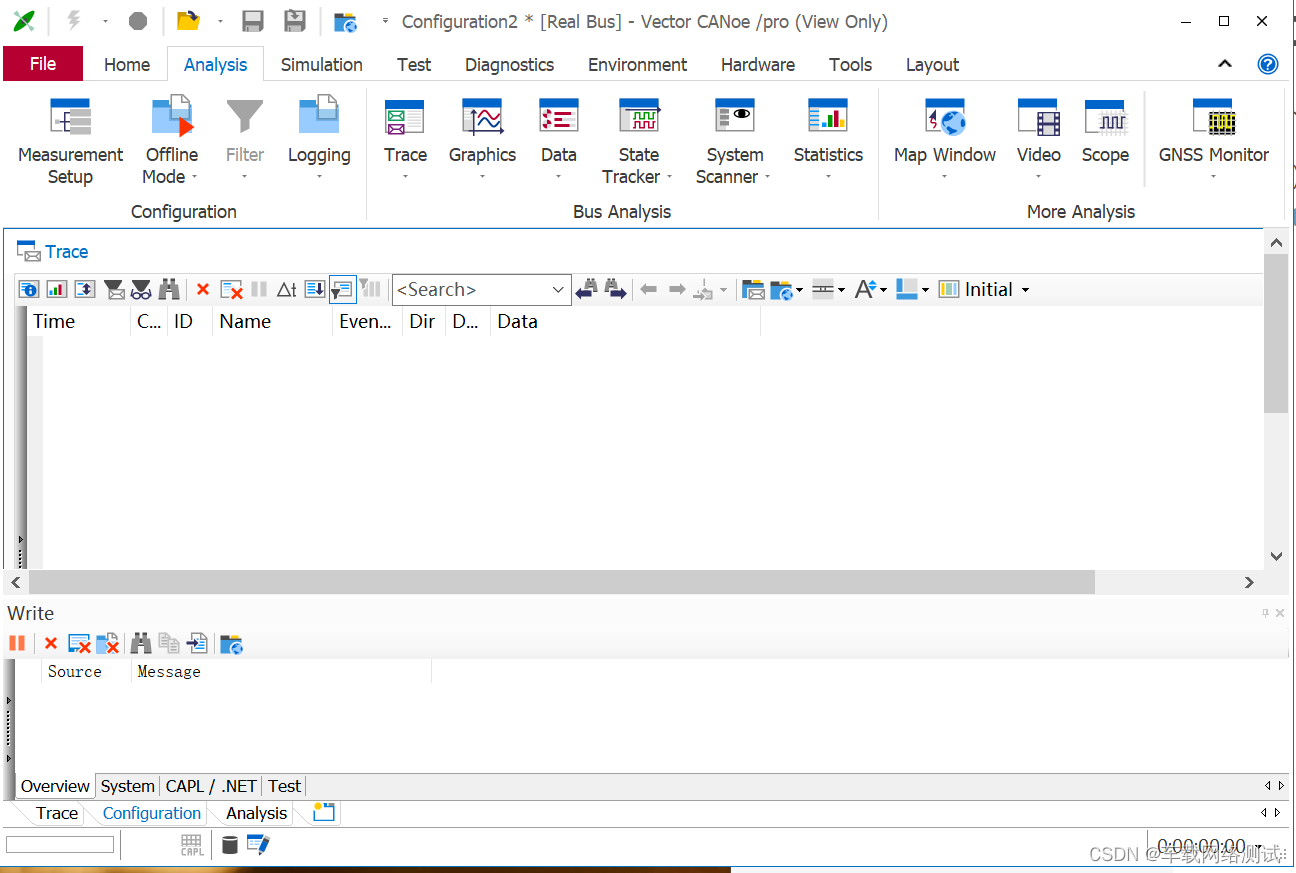

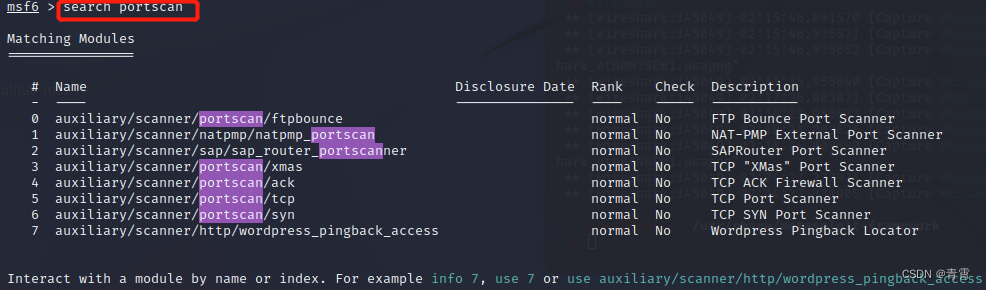

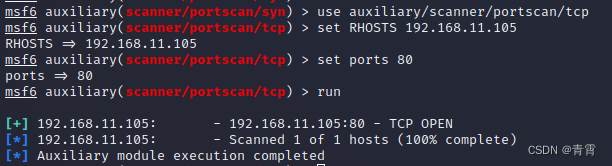

3.2、MetasploitFramework端口扫描模块

使用

search portscan获取端口扫描模块路径:

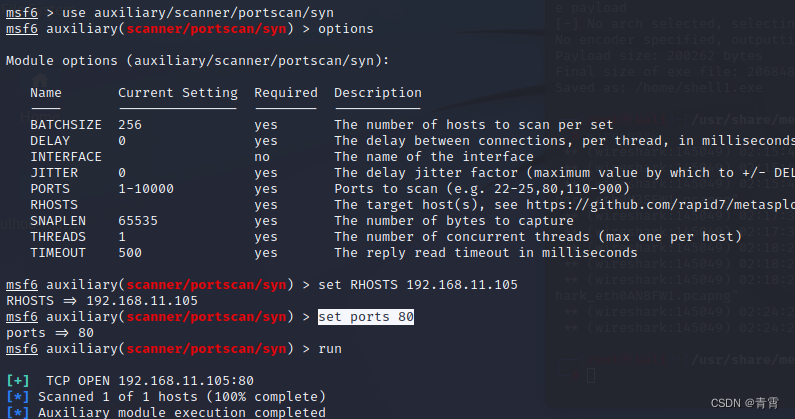

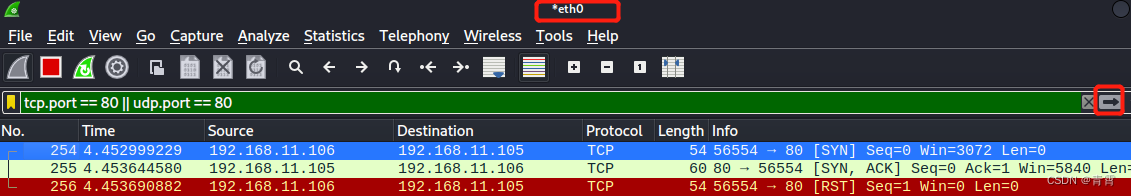

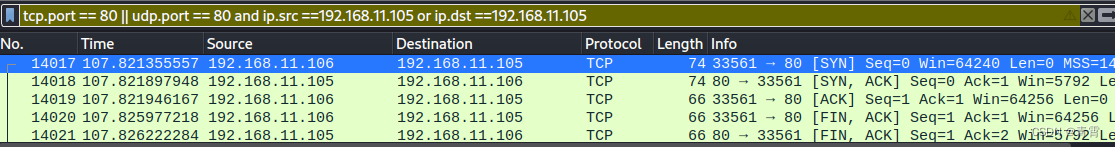

3.2.1、syn端口扫描 使用tcp syn这种交互方式

kail终端输入

wireshark开启wireshark:

3.2.2、完整tcp端口扫描

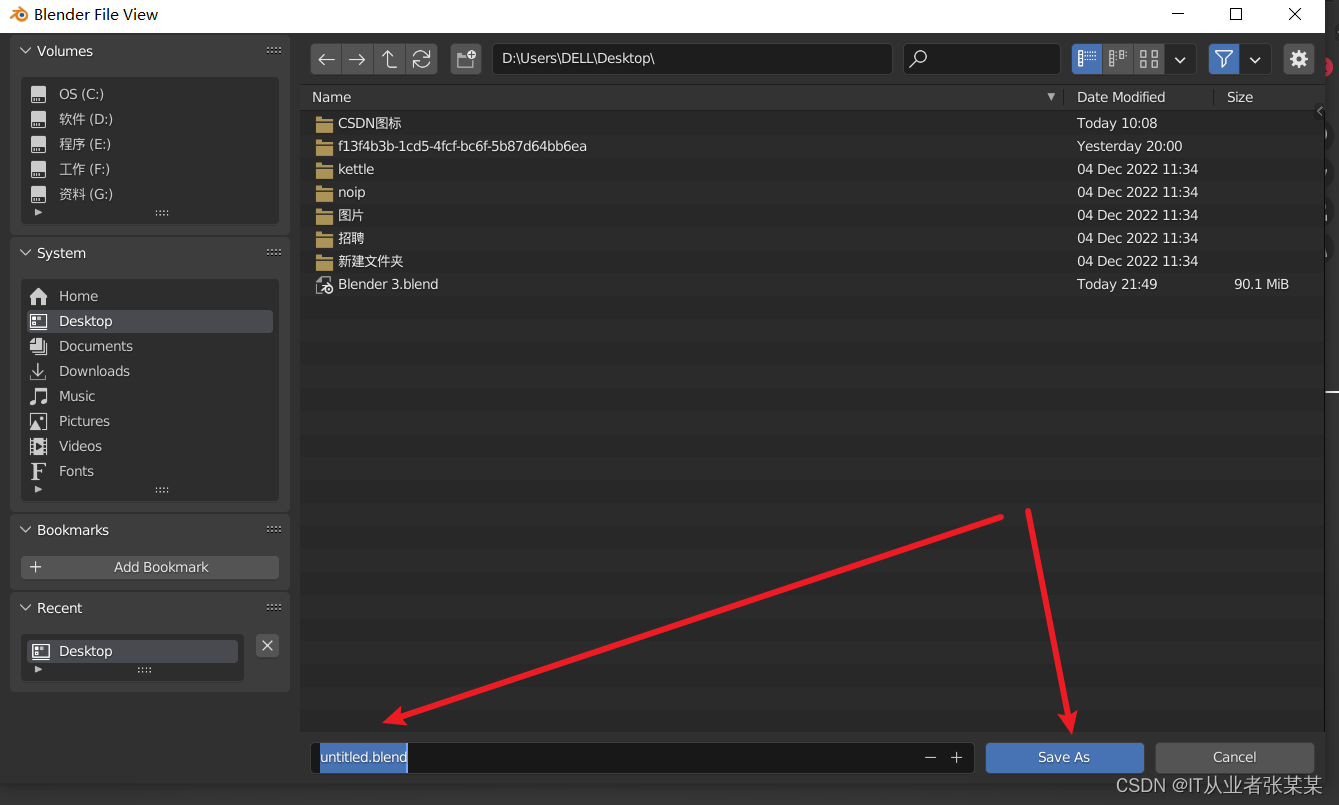

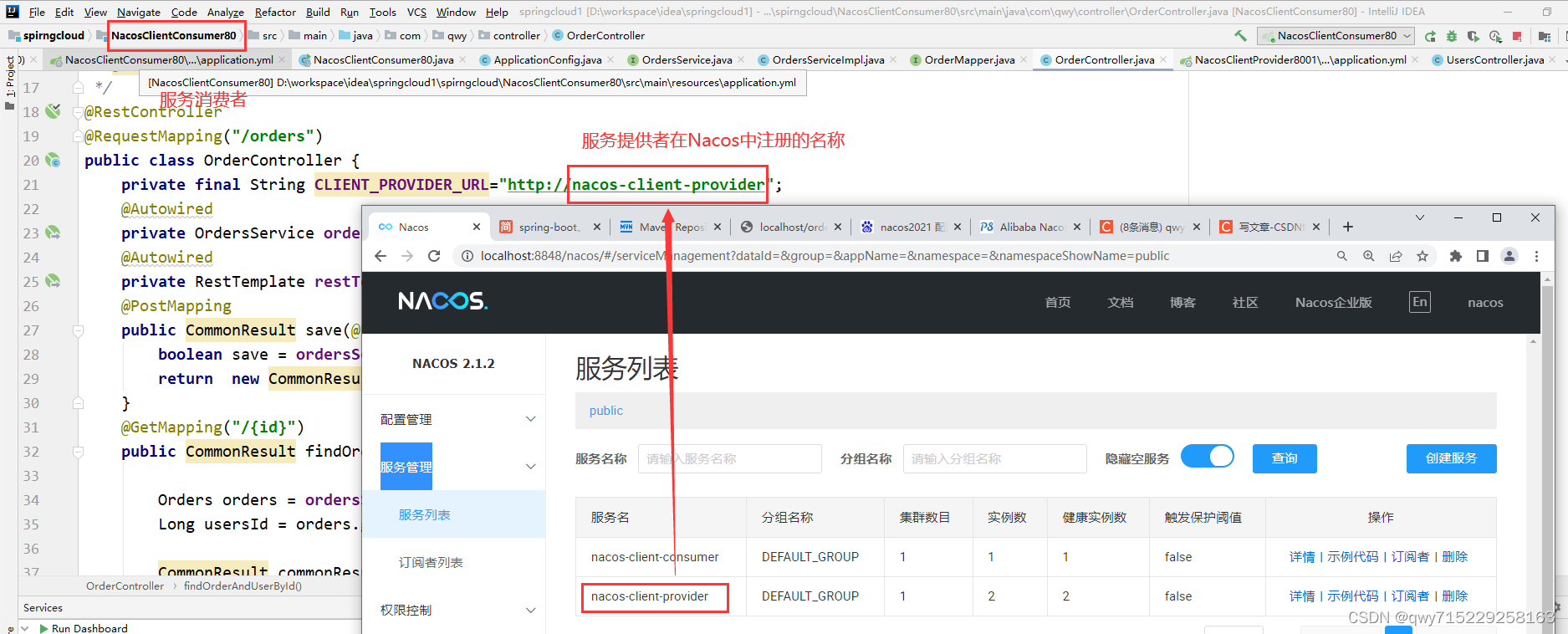

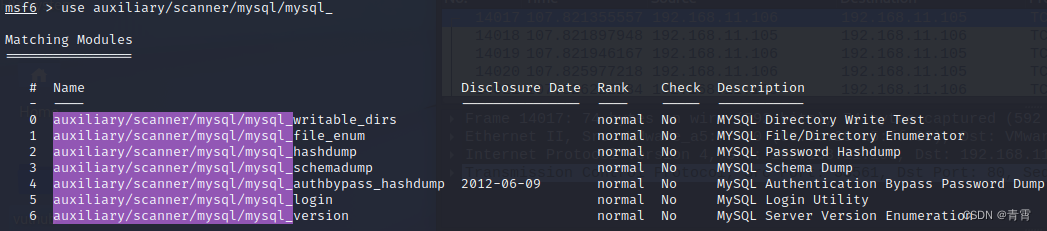

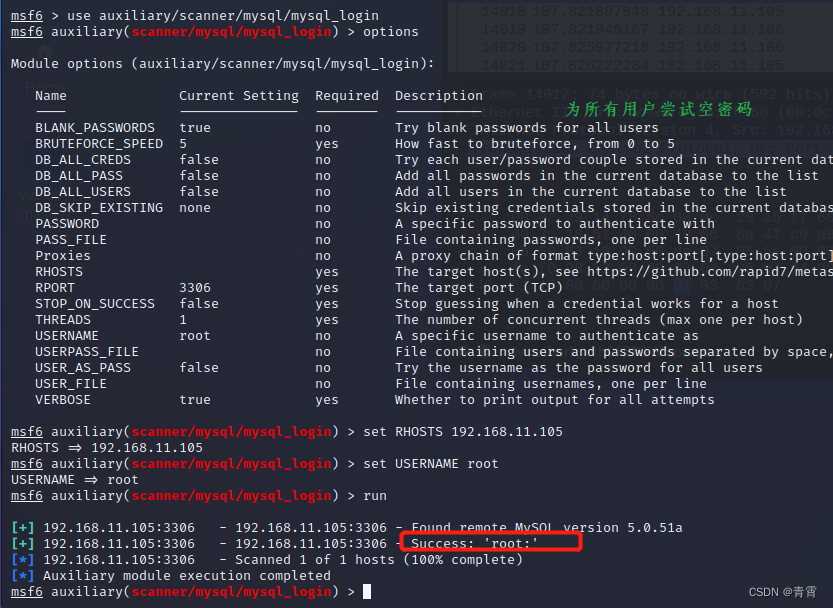

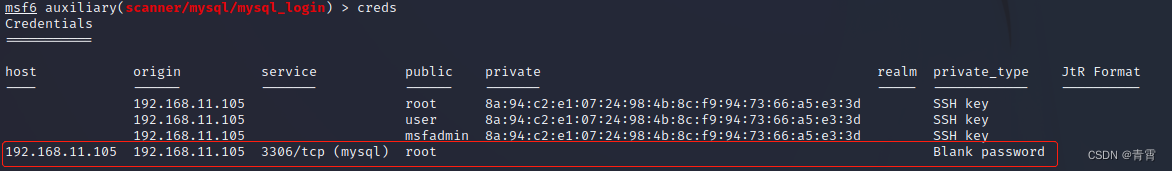

四、信息搜集-mysql安全测试

use auxiliary/scanner/mysql/mysql_使用到的模块:

可知,mysql的root用户对应的密码为空。

使用后端凭证命令

creds

,

列出数据库中的所有凭据:

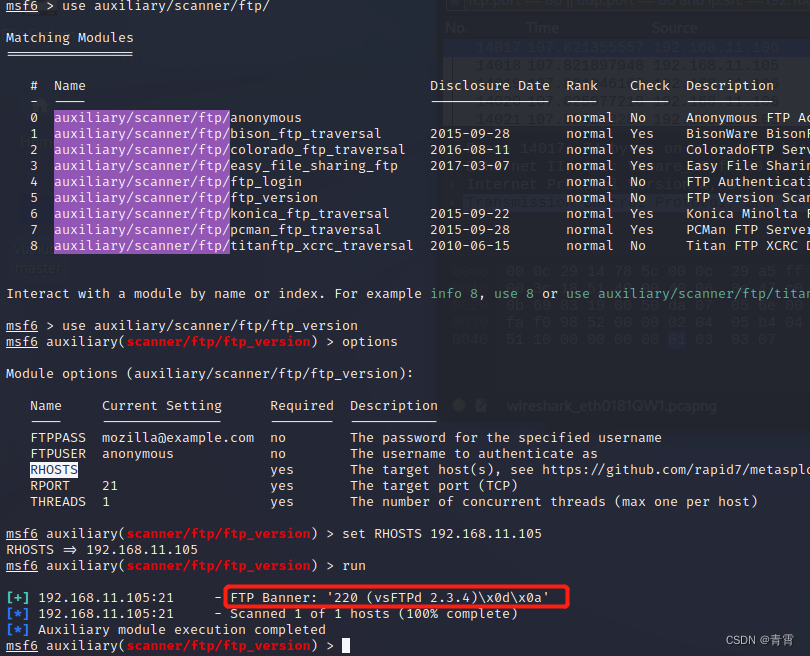

五、服务探测

5.1、ftp服务版本探测(默认端口21)

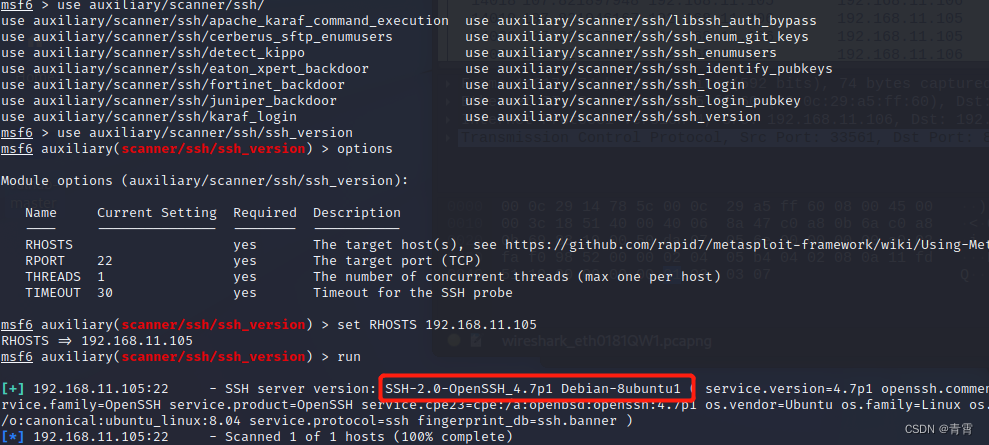

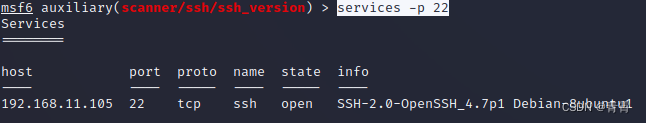

5.2、ssh服务版本探测

services -p 22筛选显示:

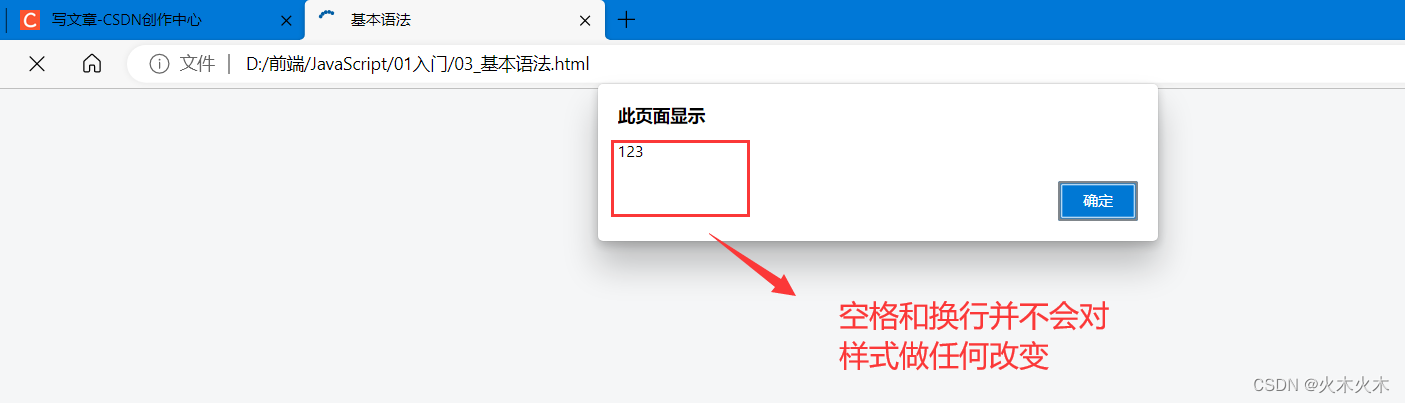

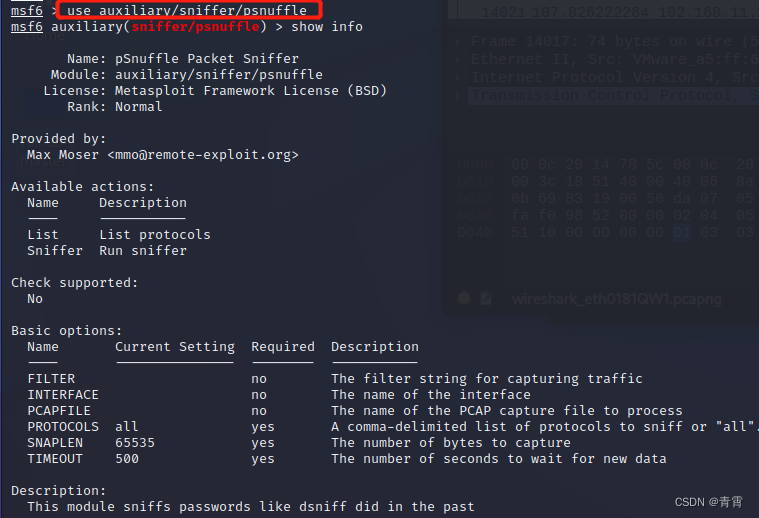

六、password sniff密码嗅探

只支持 pop3、imap、ftp、HTTP GET 协议。

模块:

u

se auxiliary/sniffer/psnuffle

这里不需要任何设置,可以直接run运行

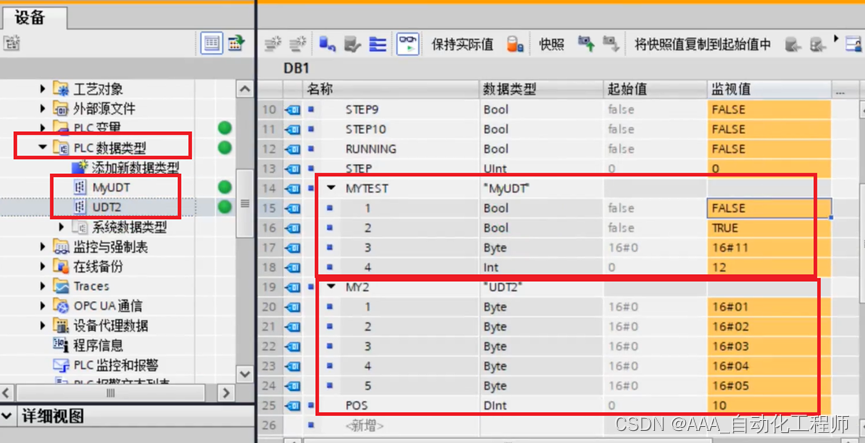

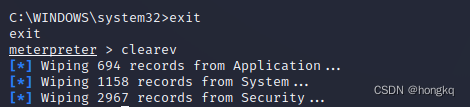

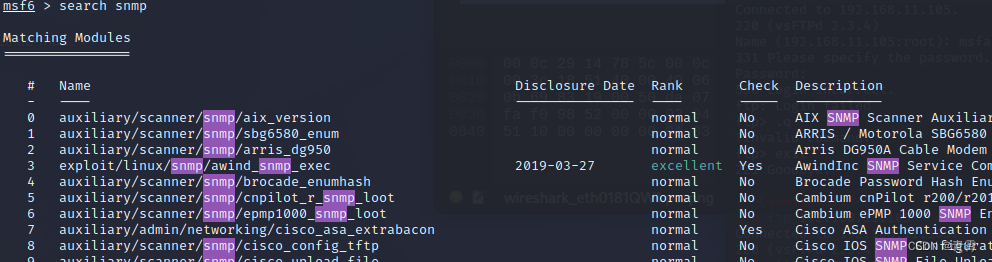

7、SNMP探测-收集主机信息

简单网络管理协议

(SNMP,Simple Network Management Protocol),由一组网络管理的标准组成,包含一个应用层协议(application layer protocol)、数据库模型(database schema)和一组资源对象。该协议能够支持网络管理系统,用以监测连接到网络上的设备是否有任何引起管理上关注的情况。

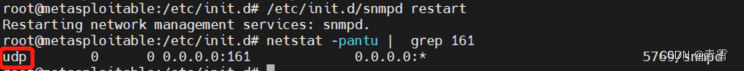

我们使用 root 用户先到 Metasploitable2-Linux 主机上修改一下 SNMP 服务,因为

默认服务是不对外开放

的。

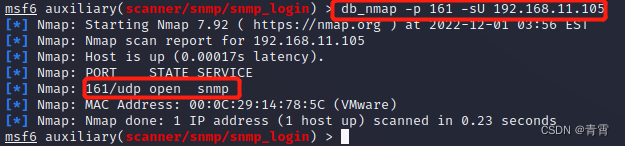

探测下对方机器是否开启161端口:

db_nmap -p 161 192.168.11.105

# 默认TCP扫描

根据

(3条消息) 2022-渗透测试-信息收集-Metasploit(基于SNMP协议)_保持微笑-泽的博客-CSDN博客_snmp渗透测试可知

Metasploitable2-Linux主机上SNMP服务默认不对外开放,可以改为对外开放

vim /etc/default/snmpd

。

db_nmap -p 161 -sU 192.168.11.105

# 设置UDP扫描

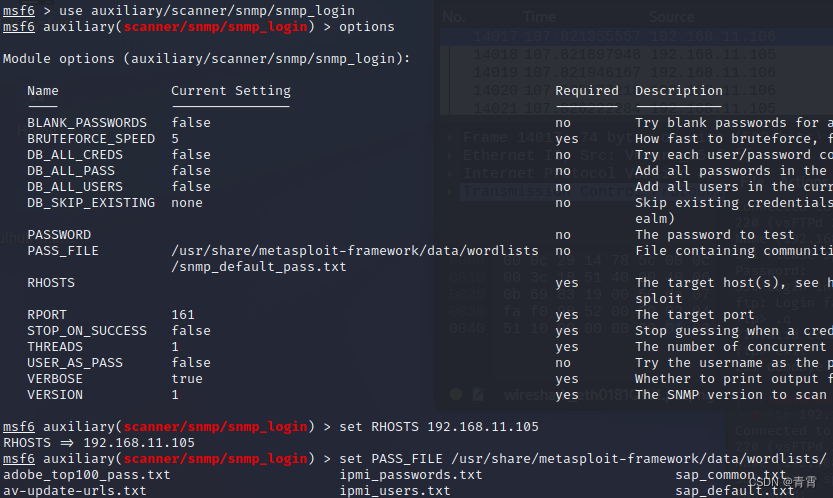

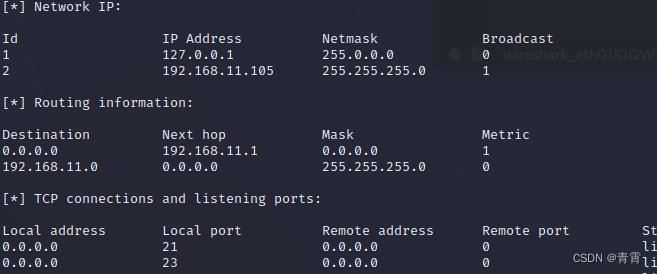

7.1、snmp_login模块

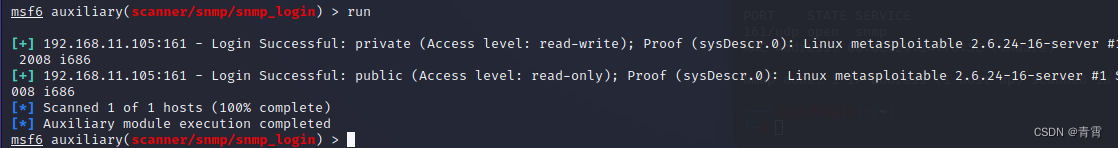

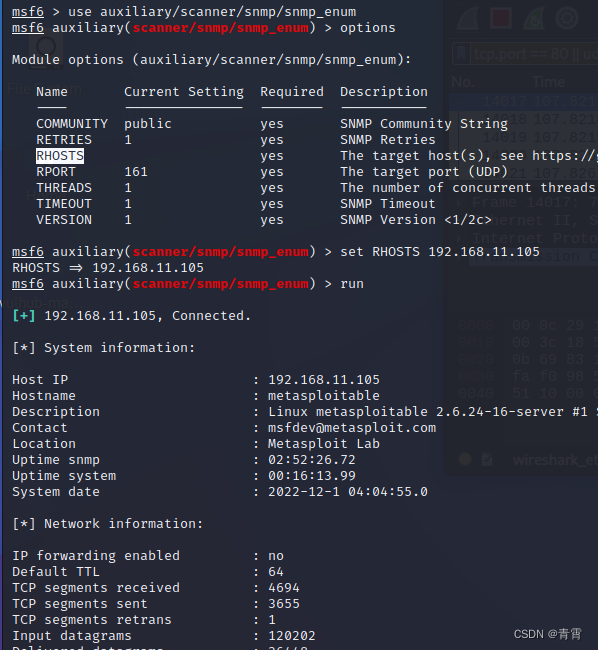

7.2、使用snmp_enum 模块通过snmp协议扫描目标服务器信息

从中可以获取的信息: ip、主机名、操作系统、系统日期、MAC地址、 网络IP和路由信息、 硬盘存储信息、进程、文件系统。

八、参考

2-19 信息收集 - 端口扫描_哔哩哔哩_bilibili

2-20 信息收集 - Mysql安全测试_哔哩哔哩_bilibili

2-21 信息收集 - 服务版本信息探测_哔哩哔哩_bilibili

2-22 信息收集 - 密码嗅探_哔哩哔哩_bilibili

2-23 信息收集 - SNMP探测_哔哩哔哩_bilibili