数据参考:CISP官方

目录

- 一、什么是互联网通信安全

- 二、为什么要关注互联网通信安全

- 三、电子邮件应用安全

- 四、即时通讯应用安全

一、什么是互联网通信安全

1、互联网通信应用的概念

通信的进化史

互联网通信技术(OSI七层模型)

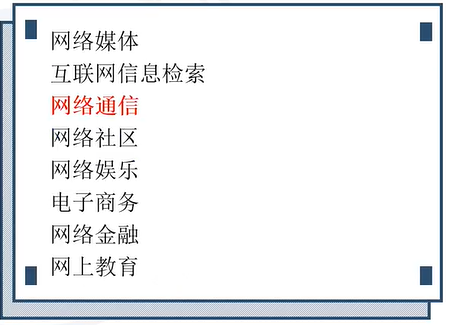

互联网应用介绍

互联网通信应用

2、互联网通信应用的安全问题

互联网通信应用的安全问题包括以下几个方面:

-

网络通讯技术故障:网络通讯可能面临硬件连接和软件设置的问题,例如网络中断、信号干扰、软件崩溃等,这些故障可能导致通信中断或数据丢失。

-

非法窃听:黑客可能利用窃听技术拦截和监听网络通信数据,包括文本、语音、视频等内容。非法窃听可能导致个人隐私泄露和机密信息被获取。

-

恶意篡改假冒:黑客可能篡改数据包或伪装成合法用户,以获取非法的访问权限或传播虚假信息。这会破坏数据完整性和真实性,损害通信的可信度。

-

对个人信息的非法操作:网络通信应用涉及传输个人敏感信息,如身份证号码、银行账户等。如果没有足够的安全措施来保护这些信息,就存在信息泄露的风险,可能导致身份盗窃和金融欺诈等问题。

为了解决这些安全问题,可以采取以下措施:

- 加密通信,采用端到端加密技术,确保通信内容只能被发送和接收方解读。

- 身份认证,采用强密码、双因素认证等方式,确保用户身份的合法性。

- 使用安全协议,如HTTPS,保护数据传输的安全性。

- 及时更新应用程序,并修复已知的安全漏洞。

- 加强用户对网络通信应用的安全意识,注意链接、附件和下载的风险,避免点击恶意链接或下载可疑文件。

二、为什么要关注互联网通信安全

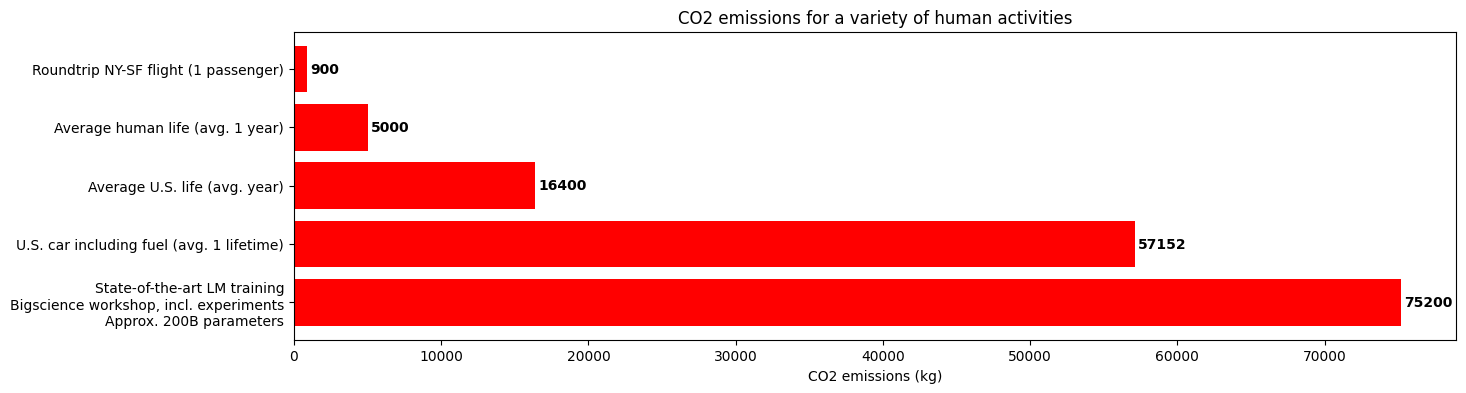

1、原因之一互联网通信的巨大用户规模

电子邮箱巨大的用户规模

从全球来看,2020年估计有37亿电子邮件用户,预计到2021年将增长3%,届时电子邮件用户将超过41亿人。

即时通讯的巨大用户规模

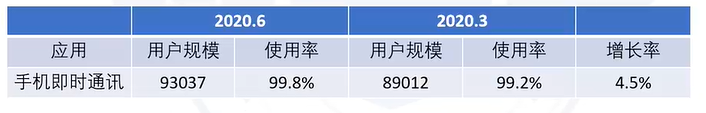

2019年6月,中国即时通信用户规模为82470万人,而2020年3月中国即时通信用户规模达到89613万人,相比于2019年6月,同比增长8.66%,这一数字还在稳定的增长过程中

2、原因之二互联网通信的特性

- 高渗透性:互联网通信具有高度的渗透力,可以迅速传播和传递信息。无论时间和空间的限制,只要接入互联网,就可以与世界各地的人进行实时的通信。通过电子邮件、即时通讯、社交媒体等工具,人们可以方便地交流、分享信息和观点。

- 高粘性:互联网通信具有高粘性,即用户在使用互联网通信应用后,会倾向于继续使用该应用,并形成使用习惯。这是因为互联网通信应用提供了各种各样的功能和服务,如社交网络、在线购物、娱乐等,满足了用户的多样化需求。此外,互联网通信应用还会通过个性化推荐、社交关系等机制来增加用户粘性,使用户更倾向于长期使用该应用。

- 以2020年二季度,中国手机即时通讯用户规模为例

所以互联网通信应用成为恶意攻击的主要传播渠道

所以互联网通信应用成为恶意攻击的主要传播渠道

3、原因之三互联网通信面临的巨大安全威胁

1)比如现代互联网大部分应用都离不开电子邮件,企业内外部沟通、政府部门内外部沟通、网站账户注册、信用卡账单邮寄、电商平台订单提醒、会员注册等等日常应用,都以电子邮件为基础。而一旦电子邮件安全失去控制,可能发生连锁反应,导致机密信息泄露或撞库攻击等更为严重的安全事件。近半年来,全球范围内又发生了多起网络安全事件其中多个事件与电子邮件安全相关。

2020年2月6日,印度黑客组织借新型冠状病毒感染的肺炎疫情处于防控关键阶段,以疫情有关词汇或信息为诱饵,如:“武汉旅行信息收集申请表”、“新型冠状病毒”等敏感词命名的恶意程序,通过社交网络、钓鱼邮件等渠道传播计算机病毒,进行网络攻击。

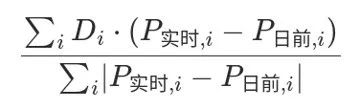

2)根据统计数据,与即时通讯相关的病毒以及安全问题也呈现逐月递增的态势。根据调研显示,收到垃圾消息是即时通讯用户最常遇到的安全问题,其次是病毒或有害文件。另外,基于即时通讯的网络诈骗和社会工程学攻击也有越演愈烈之势,显示出即时通讯的安全形势不容乐观

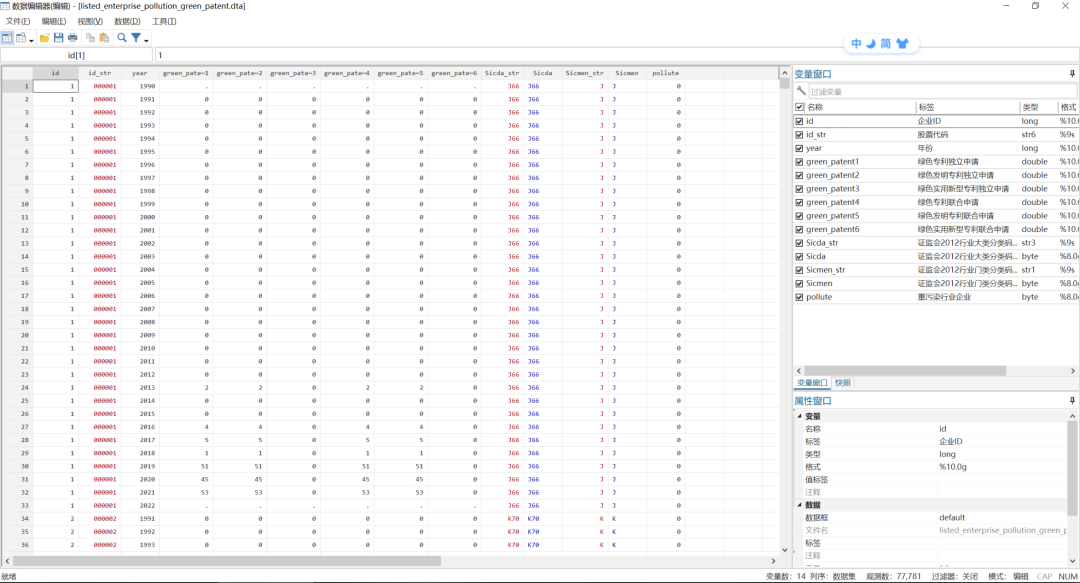

三、电子邮件应用安全

1、电子邮件应用安全

电子邮箱基本概念

电子邮件是一种互联网上最古老且应用最广泛的信息交换服务方式之一。通过电子邮件,人们可以发送和接收文本、图片、文件等内容,实现快速、安全、方便的信息传递和沟通。无论是个人、企业还是政府机构,都离不开电子邮件这一基础服务。它在日常生活中的应用非常广泛,如工作邮件、订阅邮件、账户注册、通知提醒等。电子邮件的出现极大地促进了信息交流和社会的发展。

2、电子邮件安全威胁

随着电子邮件的广泛应用,电子邮件面临的安全威胁越来越多。这些威胁包括

-

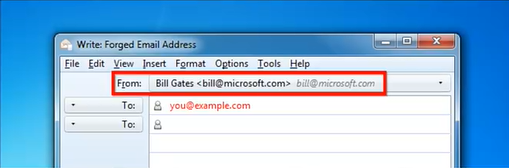

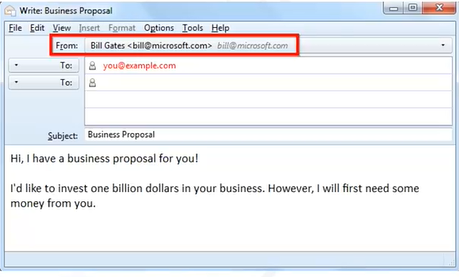

邮件地址欺骗:恶意用户可以伪造发送者的邮件地址,使其看起来像来自一个信任的实体,从而欺骗接收邮件的人。

防范:需要邮件服务器具备反向认证机制,通过对邮件来源IP地址进行检查、反向DNS查询等方式,验证邮件发送方的真伪。

-

垃圾邮件:垃圾邮件是未经用户许可而发送到用户邮件地址的电子邮件,通常情况下是各类广告、欺骗信息如赚钱、色情、赌博等。各类商业宣传的广告虽然对用户会造成困扰,但对收件人影响并不大,但其中包含违法信息的广告、携带恶意代码的垃圾邮件会给用户带来极大的安全威胁。

-

邮件病毒:邮件病毒是依托电子邮件进行传播的蠕虫病毒,感染邮件病毒的计算机会向其邮件客户端通讯录中的其他邮件地址发送携带病毒的邮件,并利用社会工程学方式引诱接收者打开邮件并将病毒执行,从而实现传播。

-

邮件炸弹:邮件炸弹是垃圾邮件的一种通过向接收者的邮件地址发送大量的电子邮件,消耗接收者的邮箱空间,最终因空间不足而无法接收新的邮件,导致其他用户发送的电子邮件被丢失或退回。

-

邮件拦截:邮件拦截是指第三方在邮件传输过程中拦截和访问邮件内容的行为,可能导致信息泄露或篡改。

-

邮箱用户信息泄露:当电子邮件服务提供商的服务器遭受入侵或数据泄露时,用户的个人信息和邮件内容可能会被泄露给攻击者。

3、电子邮件安全防护

垃圾邮件过滤技术

- 最广泛,最有效的反垃圾邮件技术

- 手动设置黑白名单对垃圾邮件进行过滤

- 内容过滤是垃圾邮件过滤技术中广泛应用的技术

邮件加密和签名

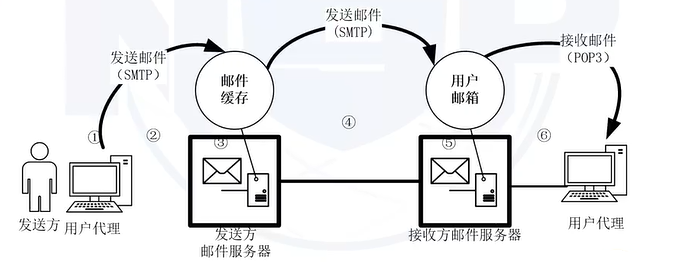

- SMTP、POP3协议在设计上没有对安全有足够的考虑

- 对邮件进行加密和签名最常用的方式是使用SSL对会话进行保护

- 用户也可以使用专业的电子邮件加密和签名的软件对邮件进行加密,如:PGP( Pretty Good Privacy) 是一个用于消息加密和验证应用程序。

四、即时通讯应用安全

1、即时通讯安全与风险

- 即时通信应用信息系统自身安全风险

- 利用即时通信传播恶意代码传播

- 利用即时通信破坏防御系统

- 网络欺诈及非法信息

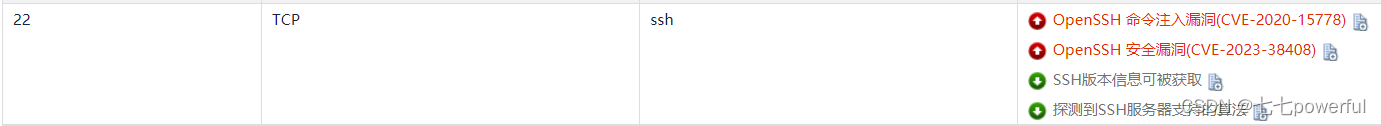

即时通信应用信息系统自身安全风险

- 即时通讯的基础设施-服务商的服务器-经济损失

- 即时通讯的客户端-基础薄弱的个人电脑-隐私危机

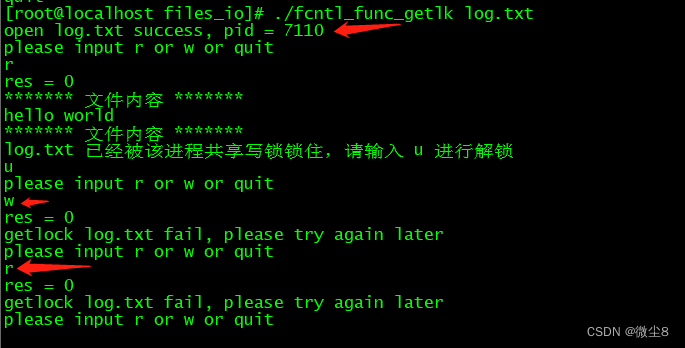

- 即时通讯的数据传输-弱加密|不加密-网络窃听

利用即时通信传播恶意代码

- 占用系统资源、破坏目标系统的蠕虫病毒,比如:MSN烤鸡病毒

- 窃取即时通讯系统帐号密码及相关信息的病毒,比如:QQ盗号木马

- 利用感染的即时通讯系统发送各种消息的病毒,比如QQ尾巴

利用即时通信破坏防御系统

- 攻击者可以利用即时通讯系统绕过防火墙

- 内网攻击

网络欺诈及非法信息

- 以即时通信作为诈骗途径的网络钓鱼行为

“杀猪盘”

- 以恋爱为名逐步引导受害者为之花钱;

- 以好的投资渠道为名让受害者将钱投入到诈骗者自己建设的假投资平台上,从而让受害者血本无归;

- 引导用户参与赌博等方式

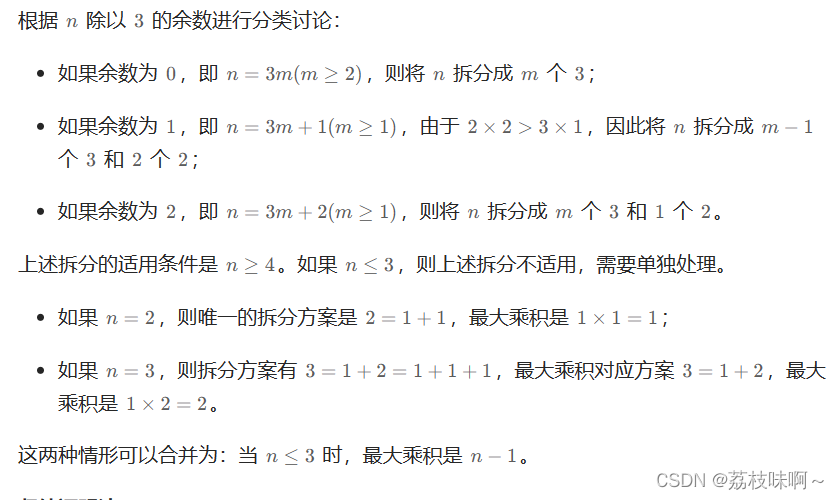

2、如何安全使用即时通讯应用

- 即时通信账户登录口令应具备足够安全性,并且不与其他系统、平台账户一致;

- 具备良好的安全意识,不随意添加不了解的人员成为好友;

- 联系人、群聊天发来的消息中携带的链接,不要随意访问特别是诱惑性的链接,通常都是存在安全风险;

- 涉及资金的,如转账、验证码等,应其他途径确认后再操作