网络犯罪分子很乐意劫持目标公司或其供应商或业务合作伙伴的官方域名,但在攻击的早期阶段,他们通常没有这种选择。相反,在有针对性的攻击之前,他们会注册一个与受害组织的域名相似的域名 - 他们希望您不会发现其中的差异。此类技术称为相似攻击。

一、如何正确有效识别相似域名

相似域名是指与已知域名在形状、拼写或发音上相似的其他域名。这些域名通常被用来进行网络钓鱼、网络欺诈或其他恶意活动。识别相似域名对于保护个人隐私、企业品牌和网络安全非常重要。以下是一些识别相似域名的方法:

- 拼写错误和变体:攻击者可能会故意制造域名拼写错误或变体,例如将常见的单词替换为类似的字符(例如,用数字替代字母,如"1"替代"L"),或者添加额外的字符。定期检查这些变体是很重要的。

- 替代顶级域名(TLD):攻击者可能会使用类似的域名,但是改变了顶级域名(如.com、.net、.org等)。例如,将legitimatewebsite.com替换为legitimatewebsite.net。

- 子域名和路径:攻击者可能会创建子域名或路径,使其看起来与已知域名相似。例如,secure.legitimatewebsite.com与secure-legitimatewebsite.com。

- 字符混淆:攻击者可能会使用国际化域名(IDN)或Unicode字符来混淆域名,使其在外观上与原始域名相似,但实际上是不同的域名。

- 镜像网站:攻击者可能会创建一个几乎与已知网站完全相同的复制品,目的是引诱用户在其中输入敏感信息。

- 品牌名称保护:公司应该注册与其品牌名称相关的多个域名以防止滥用。这可以包括常见的拼写错误和变体。

- 域名监控工具:使用域名监控工具来定期检查与您的域名相似的其他域名的注册情况。这些工具可以提醒您潜在的风险。

- 教育与培训:对于员工和用户,提供关于识别网络钓鱼和恶意域名的培训是非常重要的。他们应该知道如何检查域名的细节以及避免点击可疑链接。

总之,识别相似域名需要综合考虑域名的拼写、结构、顶级域名和其他相关特征。保持警惕,定期审查域名,以确保您的个人信息、品牌和网络安全得到保护。

二、预防相似域名钓鱼攻击有效措施

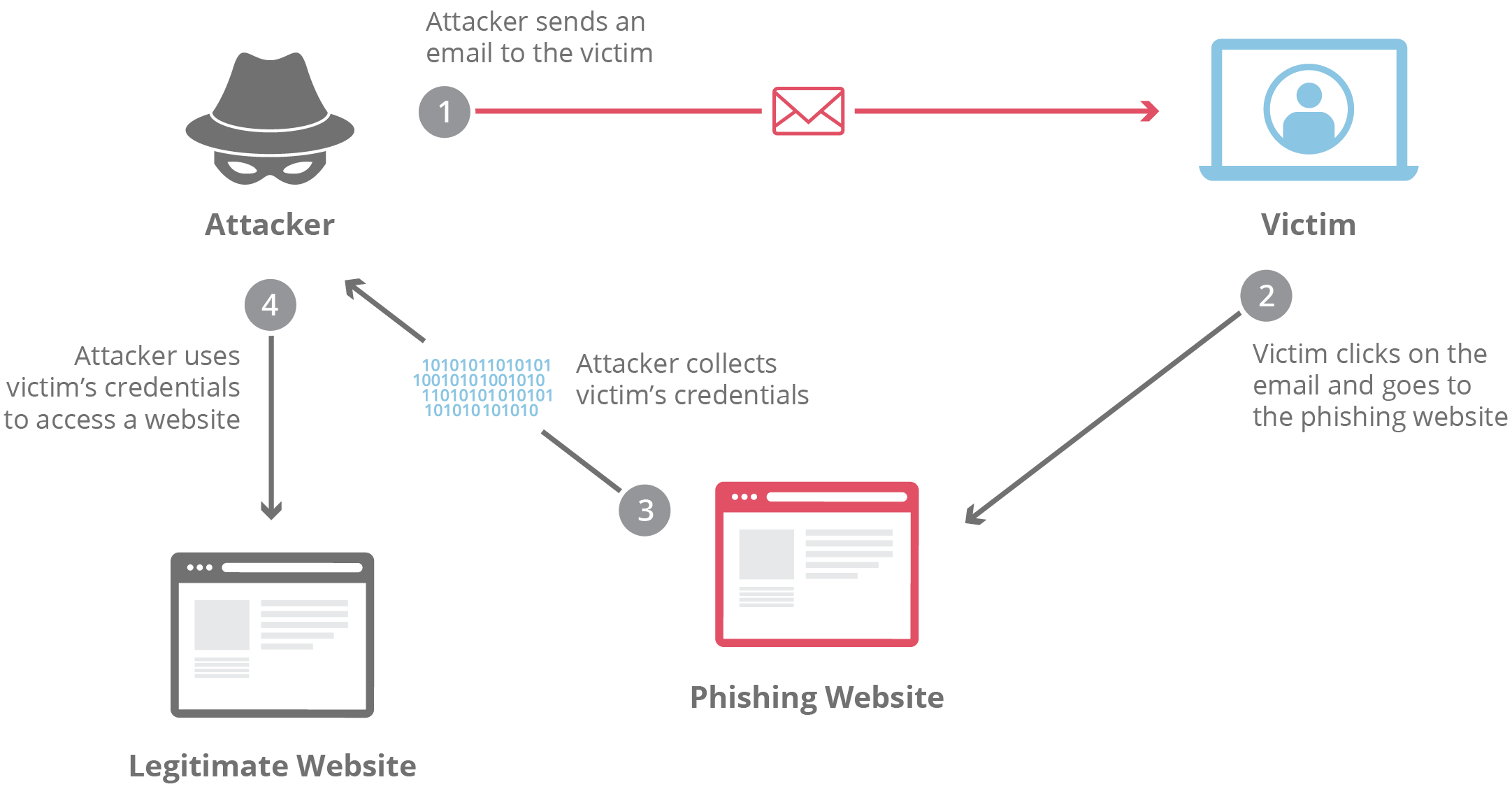

钓鱼攻击(Phishing Attack),又称「网络钓鱼」,泛指不法份子透过发放短讯、电邮、语音、二维码等作饵,诱骗受害人上当。

预防相似域名的钓鱼攻击是保护您的个人信息和网络安全的重要措施之一。以下是一些方法可以帮助您预防这种类型的攻击:

- 注意域名细节:在点击链接或访问网站时,仔细检查域名的拼写和结构。确认它是否与正式的域名完全一致,避免点击任何看起来怪异或不寻常的域名。

- 使用书签和收藏夹:尽量使用书签和收藏夹来访问常用的网站,而不是通过搜索引擎输入域名。这样可以减少因为拼写错误而进入恶意网站的风险。

- 不要点击可疑链接:避免点击来自未知发件人的电子邮件、社交媒体消息或短信中的链接。如果您不确定链接的真实性,最好直接在浏览器中手动输入正式域名。

- 启用域名验证:一些现代浏览器和安全软件可以帮助您检测和阻止恶意网站。确保您的浏览器和安全软件是最新版本,并启用相关的安全功能。

- 注册相似域名:如果您是一个企业或品牌所有者,可以考虑注册与您的正式域名相似的变体,以防止恶意分子注册类似的域名。

- 多因素认证:对于需要登录的网站,启用多因素认证(MFA)可以增加您的账户安全性,即使攻击者获得了您的密码,也无法轻易访问您的账户。

- 培训与教育:为员工和家人提供有关网络钓鱼和相似域名攻击的教育与培训。教他们如何识别可疑的域名和链接。

- 使用安全浏览器插件:一些浏览器插件可以帮助您识别和阻止恶意域名。这些插件可以提供额外的安全层,帮助您更好地保护您的在线活动。

- 定期检查域名注册情况:使用域名监控工具定期检查与您的域名相似的其他域名的注册情况。这可以帮助您发现可能的风险。

总之,保持警惕,审查域名,培养良好的网络安全习惯,以及采取上述预防措施可以帮助您有效地预防相似域名的钓鱼攻击。

三、因相似域名钓鱼攻击的成功案例

以下是一些因相似域名导致钓鱼攻击的公开案例:

- 白宫邮件被黑事件:2015年,一名攻击者发送了一封看似来自白宫的电子邮件,声称是关于奥巴马总统的消息。该邮件包含一个恶意链接,将受害者引导到一个伪造的登录页面,要求他们输入其Google账户凭据。攻击者使用了一个看似相似的域名“accounts-google.com”。

- Google Docs钓鱼攻击:2017年,攻击者发送了一批电子邮件,声称是由用户共享的Google文档链接。然而,这些链接实际上指向了一个伪造的Google登录页面,攻击者试图窃取受害者的Google账户信息。恶意域名看起来非常类似于Google Docs的真实域名。

- Ethereum钱包钓鱼攻击:2017年,一名攻击者创建了一个类似于以太坊(Ethereum)数字货币钱包的恶意网站。该网站的域名在拼写和结构上与真实的以太坊钱包网站非常相似,以欺骗用户输入其私钥和其他敏感信息。

- Apple ID钓鱼攻击:攻击者可能会发送虚假的Apple ID恢复或验证电子邮件,包含一个链接指向一个伪造的Apple登录页面。这个页面会要求受害者输入他们的Apple ID和密码,以窃取账户凭据。

- Twitter登录钓鱼攻击:攻击者可能会伪造Twitter的登录页面,通过发送虚假的密码重置电子邮件来引诱用户输入他们的Twitter账户信息。恶意域名可能与Twitter的官方域名非常相似。

这些案例强调了攻击者如何利用相似域名来诱使受害者泄露个人信息、凭据或敏感数据。预防这种类型的钓鱼攻击需要保持警惕,仔细检查域名和链接,并遵循网络安全最佳实践。