Abyss Locker 是最新开发的 Linux 加密器,旨在针对 VMware 的 ESXi 虚拟机平台对企业进行攻击。

随着企业从单个服务器转向虚拟机以实现更好的资源管理、性能和灾难恢复,勒索软件团伙创建了专注于针对该平台的加密器。

随着 VMware ESXi 成为最流行的虚拟机平台之一,几乎每个勒索软件团伙都开始发布 Linux 加密器来加密设备上的所有虚拟服务器。

其他利用 Linux 勒索软件加密器的勒索软件操作(大多数针对 VMware ESXi)包括 Akira、 Royal、 Black Basta、 LockBit、 BlackMatter、 AvosLocker、 REvil、 HelloKitty、 RansomEXX和 Hive。

Abyss Locker 是一种相对较新的勒索软件操作,据信于 2023 年 3 月启动,当时它开始针对公司进行攻击。

与其他勒索软件操作一样,Abyss Locker 威胁行为者将破坏企业网络、窃取数据以进行双重勒索,并对网络上的设备进行加密。

然后,如果不支付赎金,被盗数据就会被用作杠杆,威胁要泄露文件。

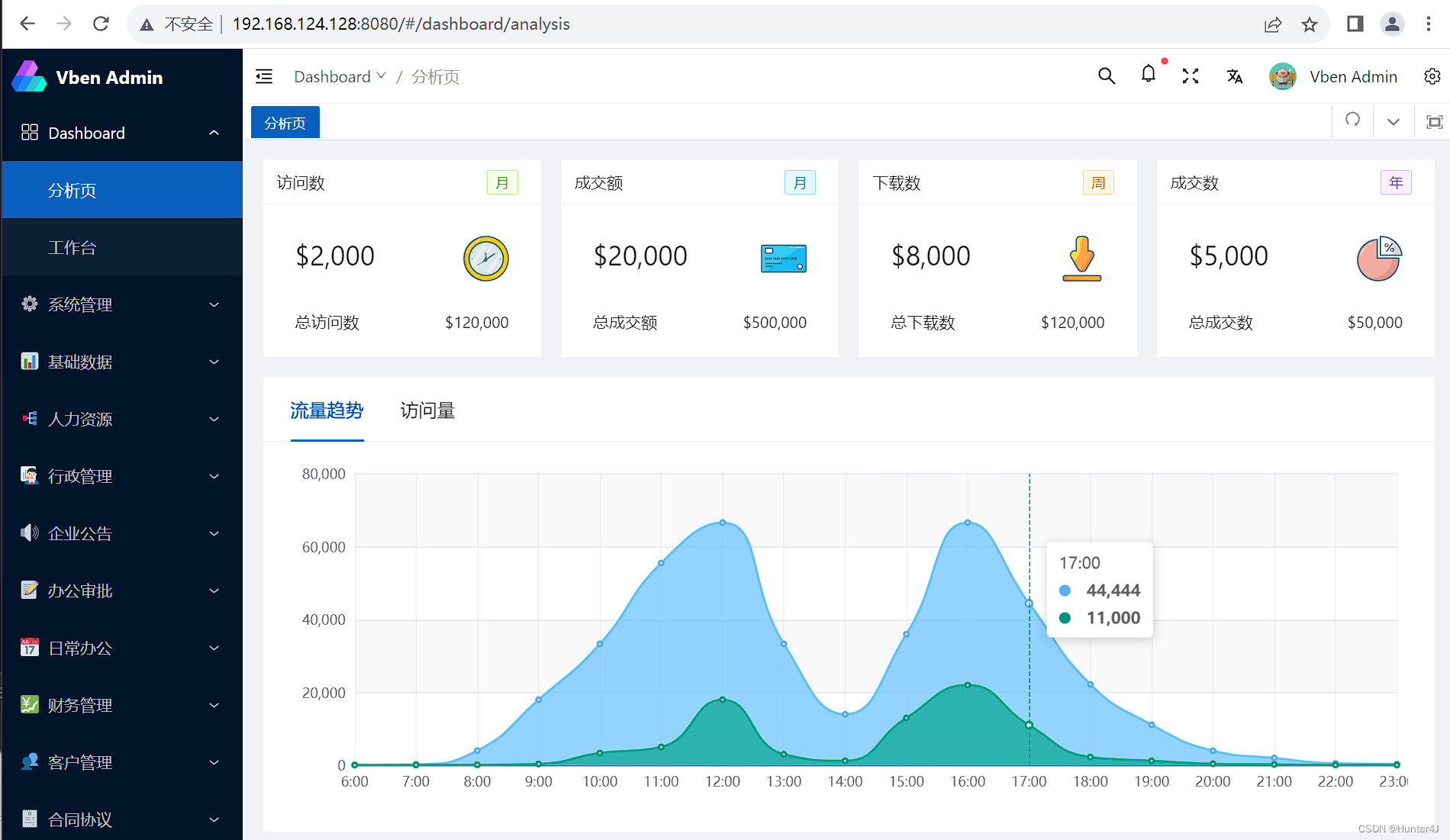

为了泄露被盗文件,威胁行为者创建了一个名为“Abyss-data”的 Tor 数据泄露网站,目前列出了 14 名受害者。

Abyss Locker 数据泄露网站

威胁行为者声称从一家公司窃取了 35 GB 的数据,而在另一家公司窃取了高达 700 GB 的数据。

以 VMware ESXi 服务器为目标

本周,安全研究人员 MalwareHunterTeam 发现了一个用于 Abyss Locker 操作的 Linux ELF 加密器并进行分析。

查看可执行文件中的字符串后,很明显加密器专门针对 VMware ESXi 服务器。

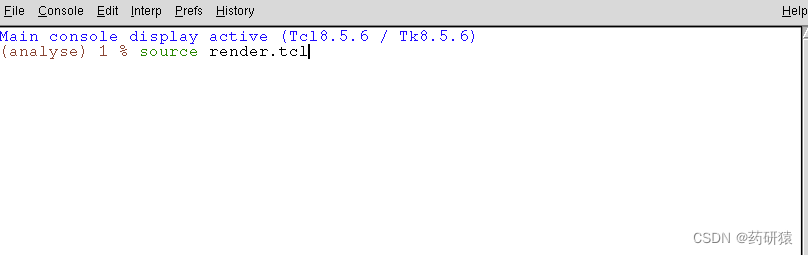

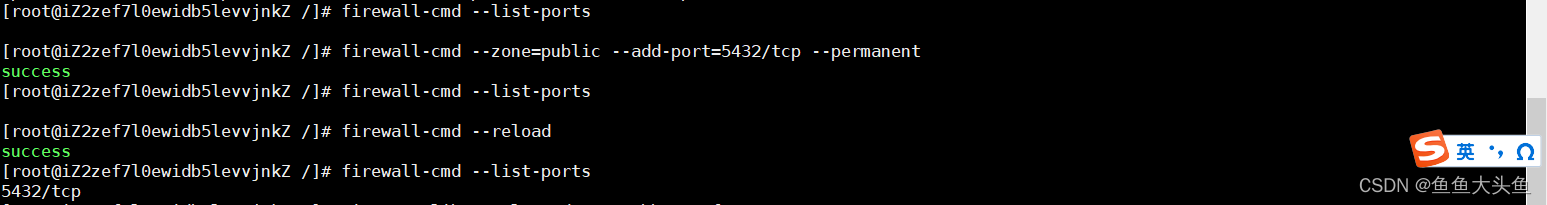

从下面的命令可以看出,加密器利用“esxcli”命令行 VMware ESXi 管理工具首先列出所有可用的虚拟机,然后终止它们。

esxcli vm process list esxcli vm process kill -t=soft -w=%d esxcli vm process kill -t=hard -w=%d esxcli vm process kill -t=force -w=%d

关闭虚拟机时,Abyss Locker 将使用“vm process Kill”命令以及软、硬或强制选项之一。

软选项执行正常关闭,硬选项立即终止虚拟机,而强制选项则用作最后的手段。

加密器会终止所有虚拟机,通过加密具有以下扩展名的所有文件来正确加密关联的虚拟磁盘、快照和元数据:.vmdk(虚拟磁盘)、.vmsd(元数据)和 .vmsn(快照)。

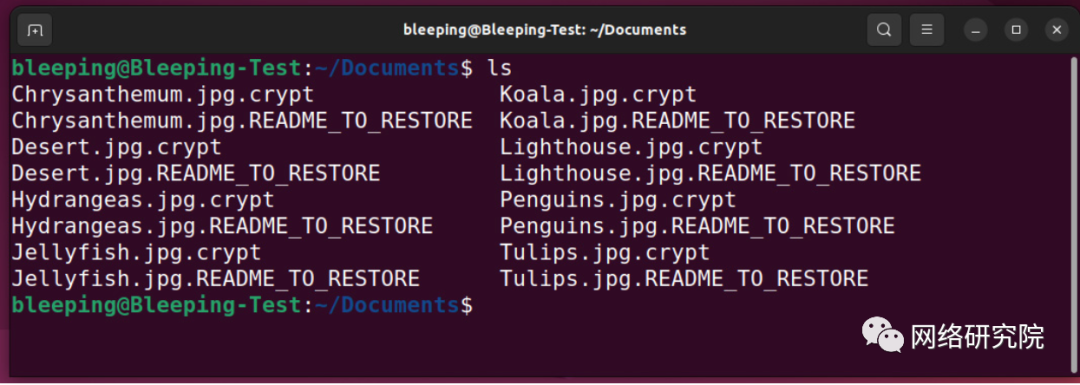

除了针对虚拟机之外,勒索软件还会加密设备上的所有其他文件,并将 .crypt扩展名附加到其文件名中,如下所示。

加密文件和勒索信息

对于每个文件,加密器还将创建一个 扩展名为 .README_TO_RESTORE 的文件 ,该文件充当勒索信息。

此勒索字条包含有关文件发生情况的信息以及指向威胁行为者的 Tor 协商站点的唯一链接。

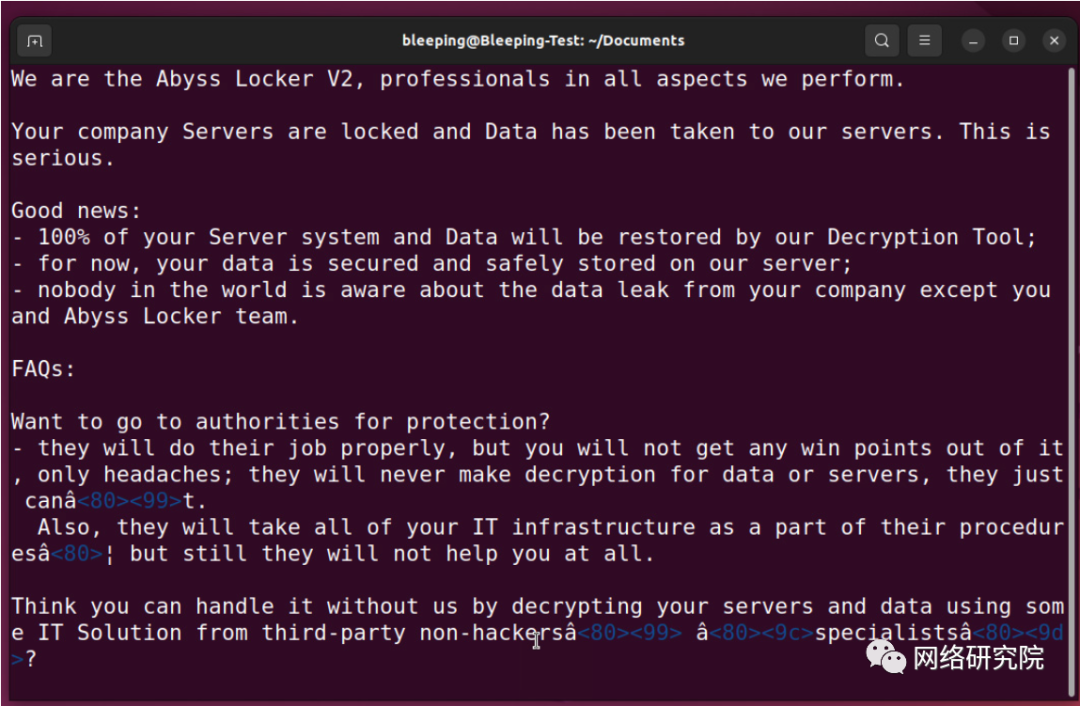

该网站是准系统,只有一个聊天面板可用于与勒索软件团伙进行谈判。

Abyss Locker 赎金字条

勒索软件专家表示,Abyss Locker Linux 加密器基于 Hello Kitty,改用 ChaCha 加密。

然而,目前尚不清楚这是否是 HelloKitty 操作的更名,或者是否另一个勒索软件操作获得了加密器源代码的访问权限,正如我们在 Vice Society 中看到的那样。

不幸的是,HelloKitty 历来都是一种安全的勒索软件,无法免费恢复文件。