一、 snippingTools

Alice在参加某个CTF比赛,她成功的解出了一道题,拿到了flag。她很开心,迫不及待地想要向Bob分享她的喜悦。于是按下了快捷键

Shift+Win+S使用了Windows 11的截图工具,截取了整个屏幕,并且保存为文件1.png。然后,考虑到比赛规则中规定flag需要保密,她使用了截图工具中的“裁剪”功能,将flag裁剪掉了一部分,然后将裁剪结果覆盖了原文件1.png并保存。最终,她将1.png发给了Bob。Bob马上就知道了她的整个flag,你知道是如何做到的吗?

看题目的简介提取出关键字:快捷键Shift+Win+S、Windows 11的截图工具、整个屏幕、截图工具中的“裁剪”功能、裁剪结果覆盖了原文件、发过去的1.png知道了她的整个flag

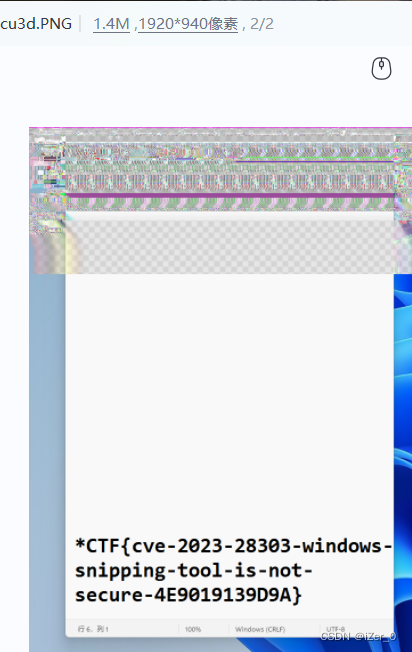

分析这些关键字已经很清楚了,flag藏在1.png中(附件可得),而这图片是截图工具裁剪后覆盖的结果。这就是在告诉我们要做的就是恢复这个图片

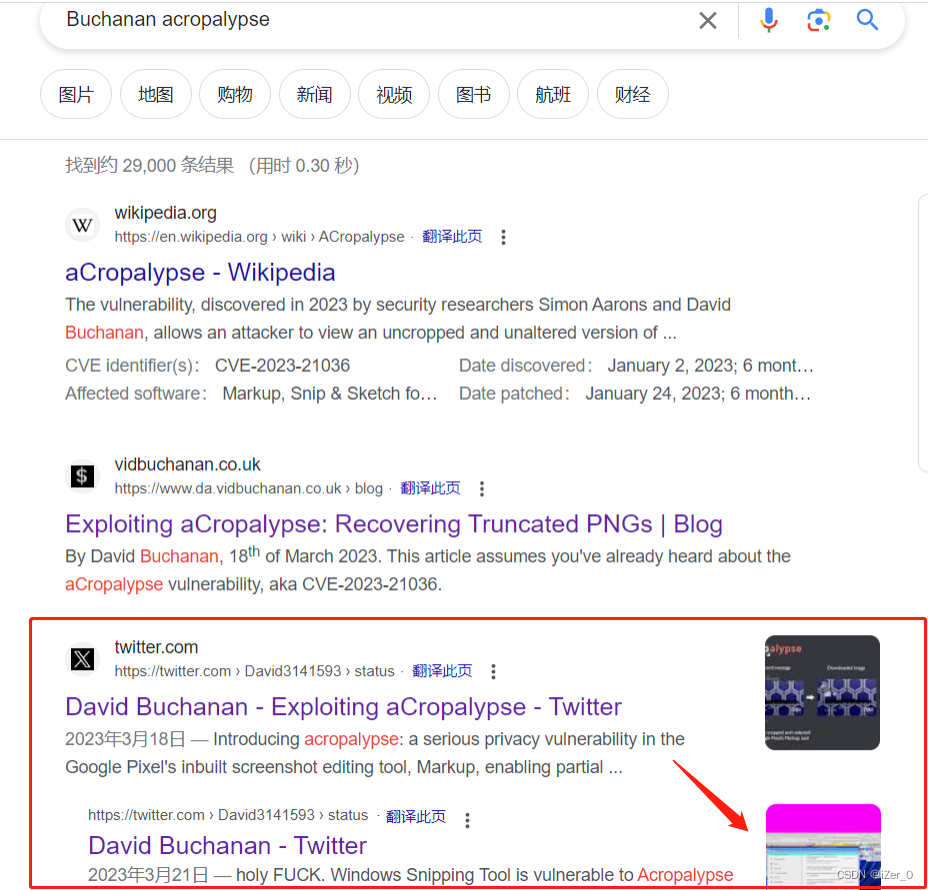

根据关键字搜索

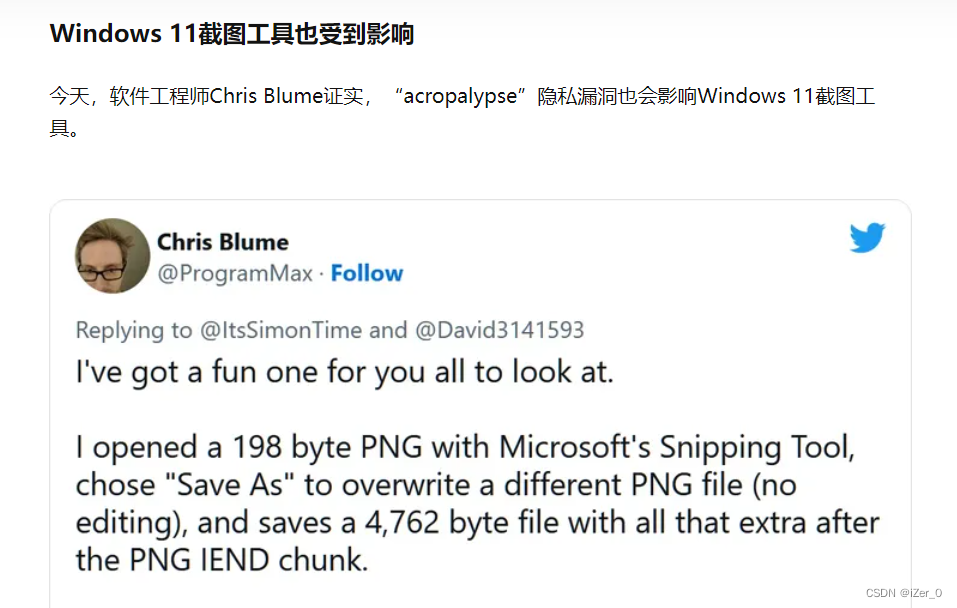

关键字全部命中,看来离答案又近了一步,跟进文章,可以发现漏洞曝光于twitter的Chris Blume用户

因为文章发表离现在过了挺久了直接去twitter搜索用户id要花不少时间,所以直接搜内容

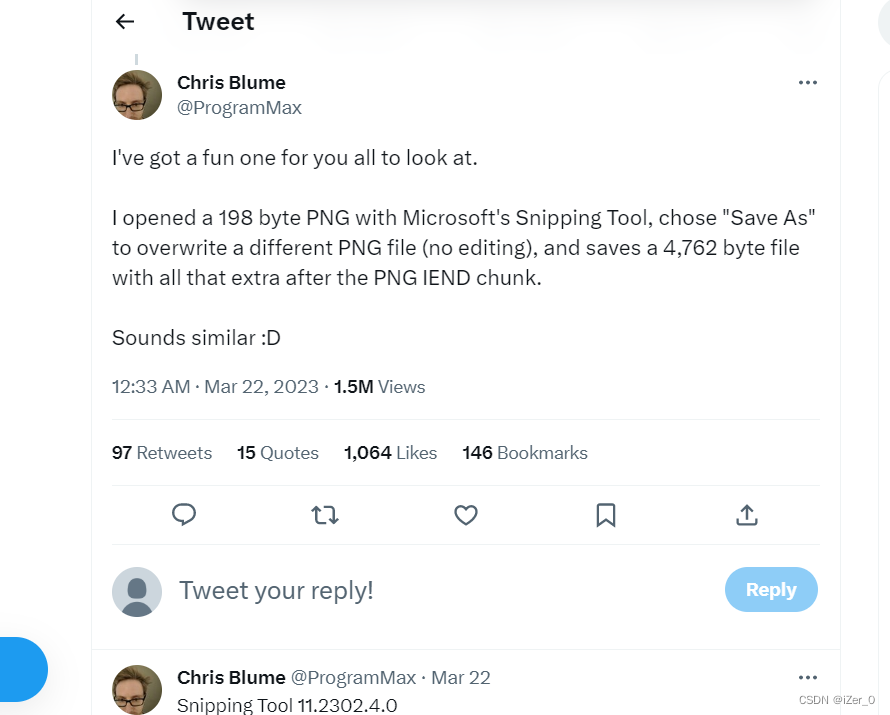

跟进去是看到原文了,但是找了一圈没发现漏洞利用的poc

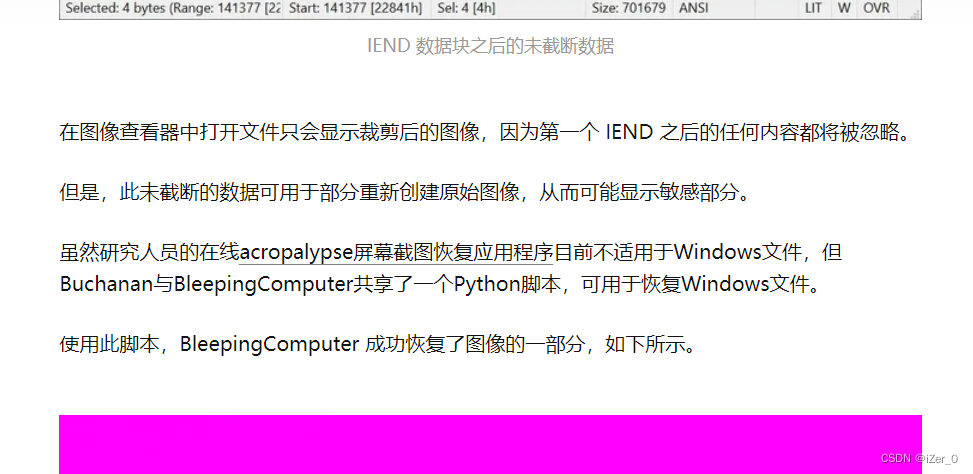

回到一开始漏洞介绍文章继续翻线索

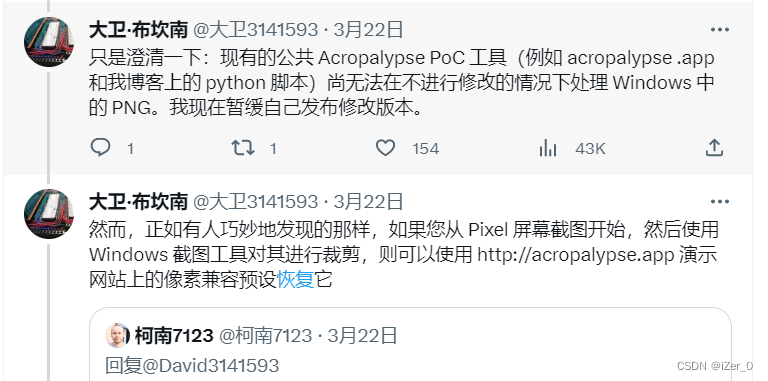

可以看到Buchanan发了个python脚本可以恢复,那根据这个id和漏洞名称搜索,可以看到最下面整个twitter文章图片和在漏洞介绍的文章图片是一样的,直接跟进

翻阅这twitter文章(以下用谷歌自动翻译的),可以发现这python脚本在他博客里,应该指的是github,继续搜索

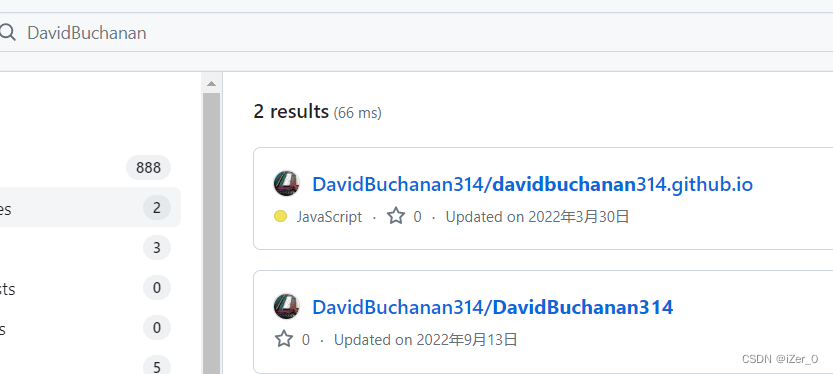

GitHub搜DavidBuchanan后得到完整github id

但是直接在他github搜acropalypse没结果,只能回到google试试了,可以看到搜索结果里有“Based on:https://gist.github.com/DavidBuchanan314/...“这样的字样

跟进这个链接(点我),是原作者的漏洞利用脚本了(这里没直接用上面搜索出来的脚本是因为怕用的有问题,既然有官方的为何不用呢,才不是我用了这gui会报错)

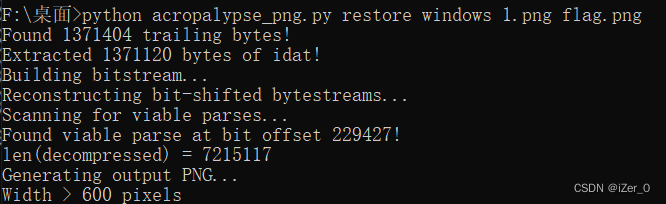

但是脚本用的时候需要指定宽高,这个时候回到题目介绍我们提取的关键字:整个屏幕

不过我尝试了一般标准的尺寸1024*768、1280*720、1920*1080等都不行。太坑了!

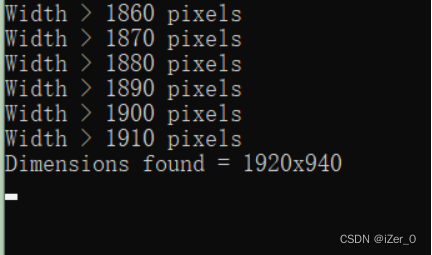

后面找到了个可以爆破宽高的脚本,我这就直接贴链接了,自行检验脚本安全性哦

可爆破宽高脚本,用法如下:

Flag Get!(`∇´)ψ

二、old language

AN ancient old language

FORMAT: *ctf{}

先提取提示内容:古老的语言、flag格式

分析下估计是和编码有关,flag内容是不带 *ctf{}格式的字符串

打开压缩包看解压出来的文件是否大小不一样,一样说明没啥隐写的

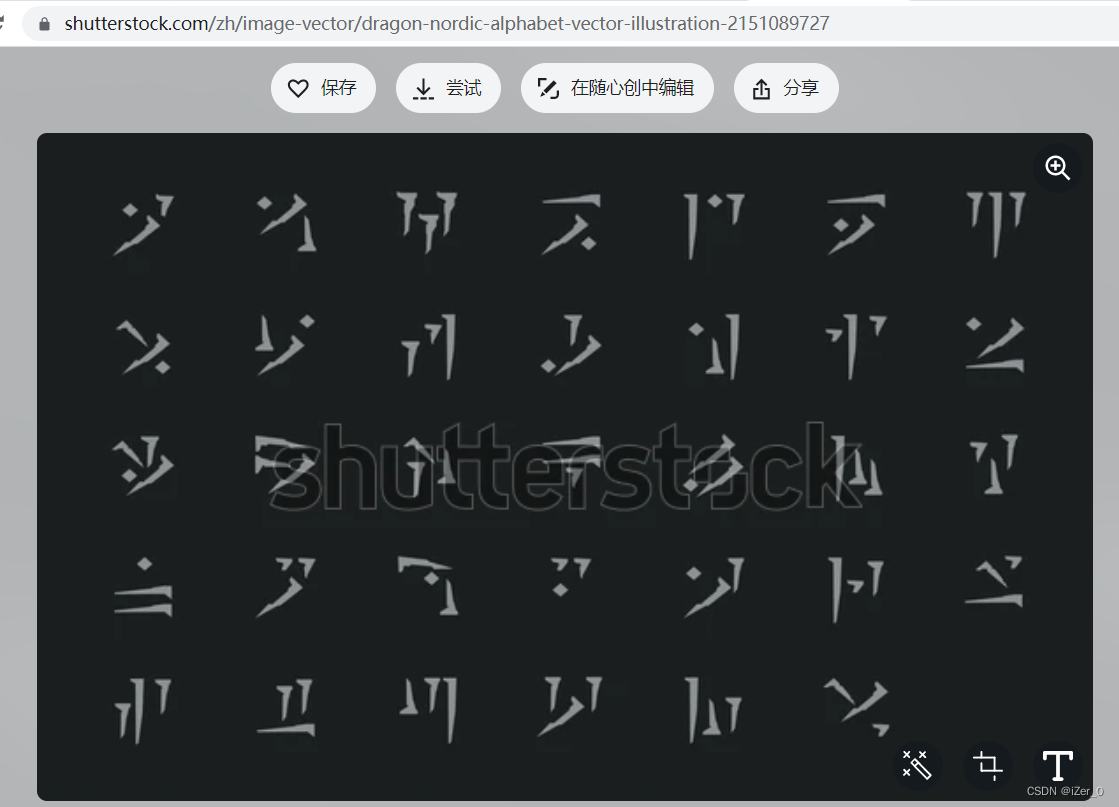

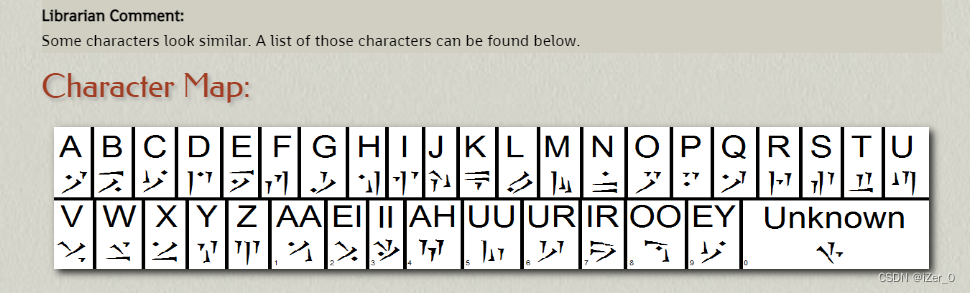

看图片和题目提示联系起来,就是告诉我们要找出这是什么文字,和现代字符是什么对应关系

直接图搜

找到了这篇,题目的字符都能和这对上,估计就是这种了

找到这古语言的名称

继续检索找它的对应关系

找到啦,直接一个个对应上就ok(~ ̄▽ ̄)~

对照表

flag:GIKRVZY

-----------------------------------------------------------------我是分割线--------------------------------------------------------------

看完了觉得不错就点个赞或者评论下吧,感谢!!!

如果本文哪里有误随时可以提出了,收到会尽快更正的