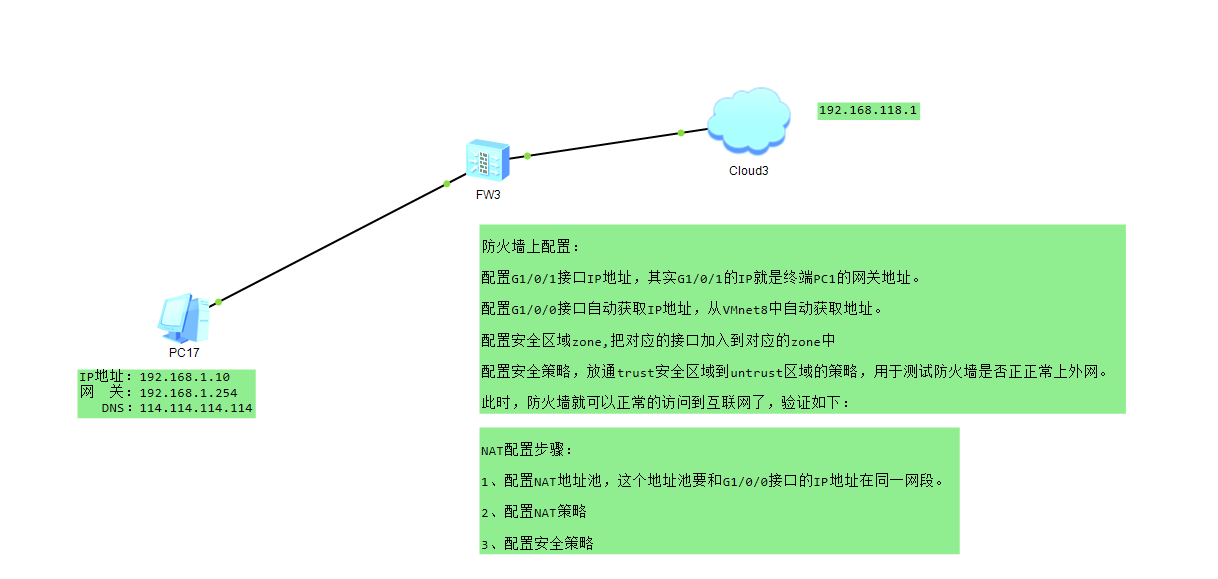

防火墙上配置:

配置G1/0/1接口IP地址,其实G1/0/1的IP就是终端PC1的网关地址。

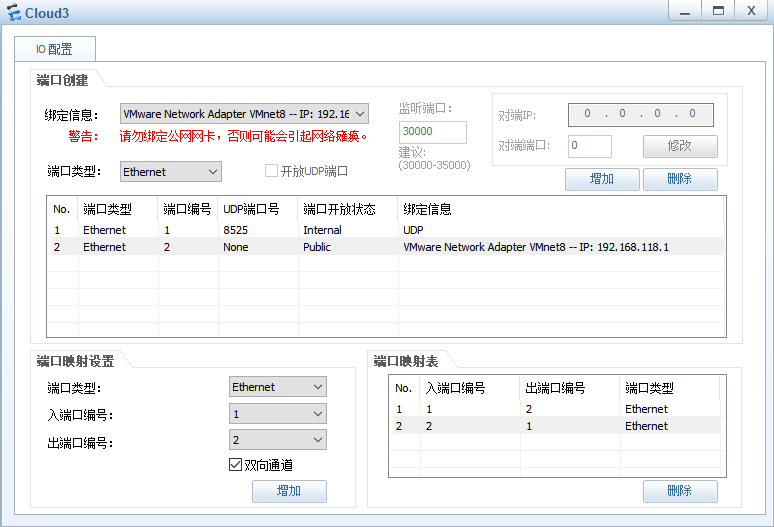

配置G1/0/0接口自动获取IP地址,从VMnet8中自动获取地址。

配置安全区域zone,把对应的接口加入到对应的zone中

配置安全策略,放通trust安全区域到untrust区域的策略,用于测试防火墙是否正正常上外网。

此时,防火墙就可以正常的访问到互联网了,验证如下:

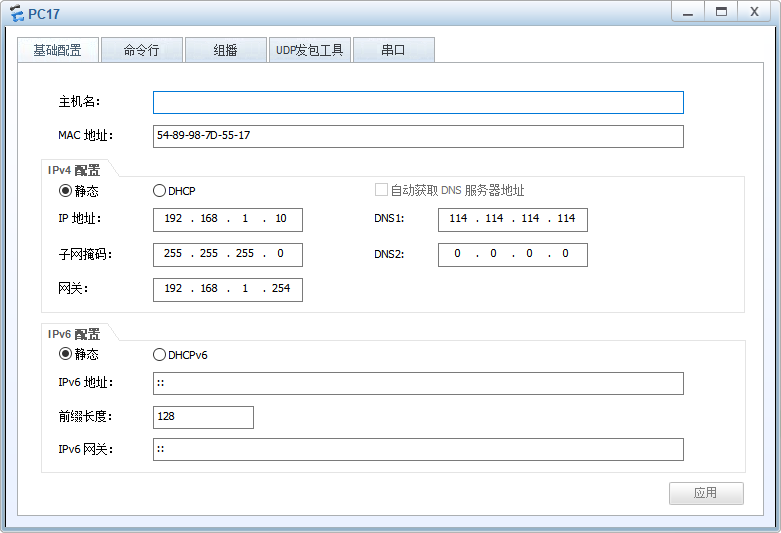

PC:

IP地址:192.168.1.10

网 关:192.168.1.254

DNS:114.114.114.114

FW:

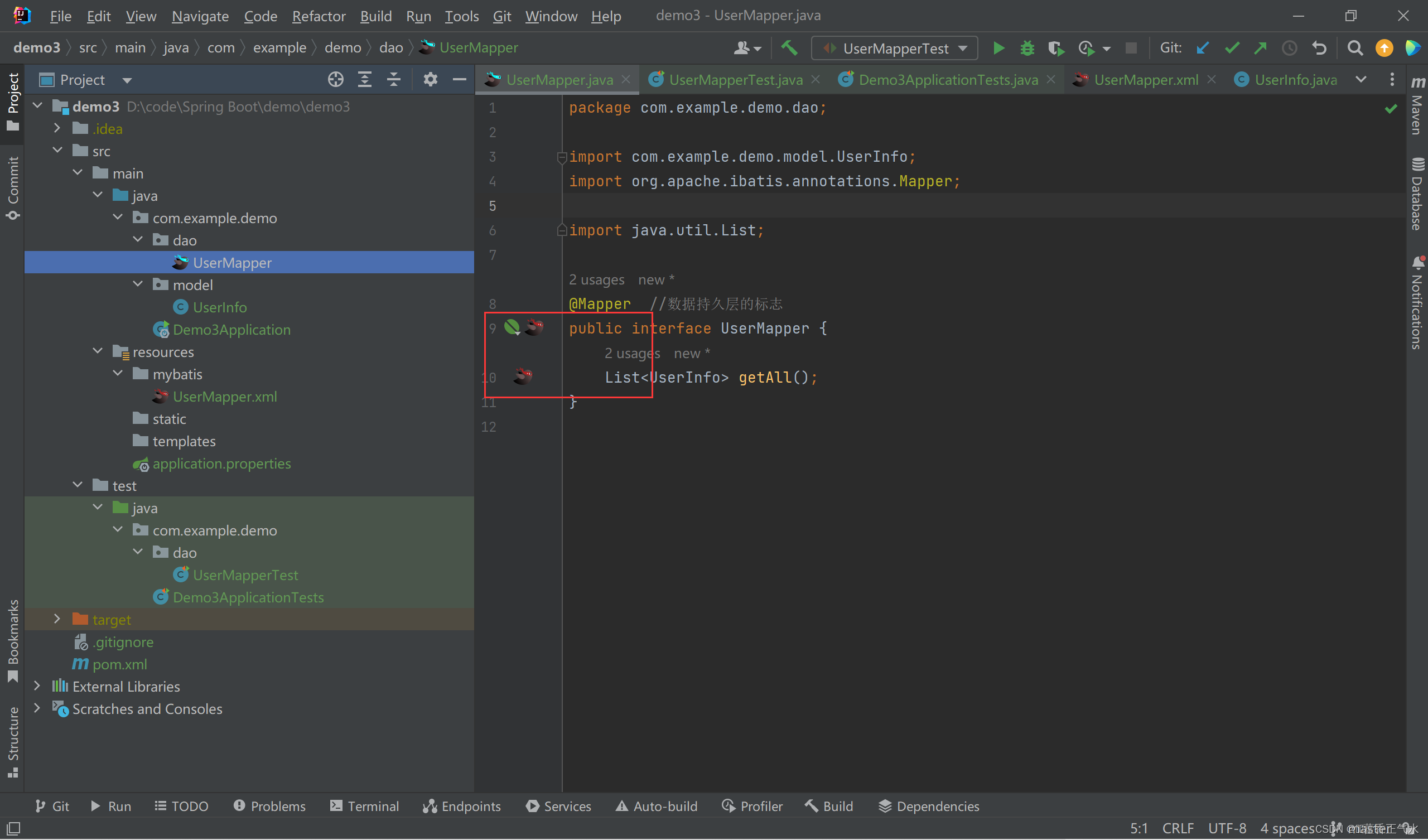

配置接口IP地址和安全区域,完成网络基本参数配置。

1、配置GigabitEthernet 0/0/1接口IP地址,将接口加入dmz域。

#

interface GigabitEthernet1/0/0

undo shutdown

ip address 192.168.118.100 255.255.255.0

service-manage http permit

service-manage https permit

service-manage ping permit

#

firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/0

#

2、配置GigabitEthernet 1/0/1接口IP地址,将接口加入trust域。

interface GigabitEthernet1/0/1

undo shutdown

ip address 192.168.1.254 255.255.255.0

service-manage http permit

service-manage https permit

service-manage ping permit

service-manage ssh permit

#

firewall zone trust

set priority 85

add interface GigabitEthernet1/0/1

#

3、配置安全策略规则,trust域访问dmz域,规则名称 trust-to-dmz ;源trust域,目的dmz域,源地址192.168.1.0/24 ,允许访问 action permit

#

security-policy

rule name trust-to-dmz

source-zone trust

destination-zone dmz

source-address 192.168.1.0 mask 255.255.255.0

action permit

#

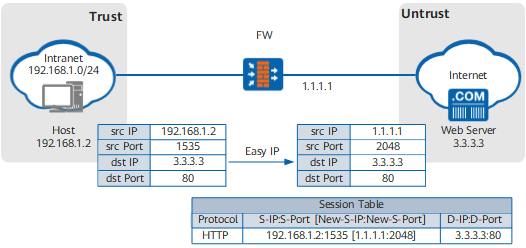

4、配置源NAT策略,实现私网指定网段访问Internet时自动进行源地址转换。

Easy IP是一种利用出接口的公网IP地址作为NAT转后的地址,同时转换地址和端口的地址转换方式。对于

接口IP是动态获取的场景,Easy IP也一样支持。

#

nat-policy

rule name policy_nat1

source-zone trust

destination-zone dmz

source-address 192.168.1.0 mask 255.255.255.0

action source-nat easy-ip

#

Easy IP

Easy IP是一种利用出接口的公网IP地址作为NAT转后的地址,同时转换地址和端口的地址转换方式。对于接口IP是动态获取的场景,Easy IP也一样支持。

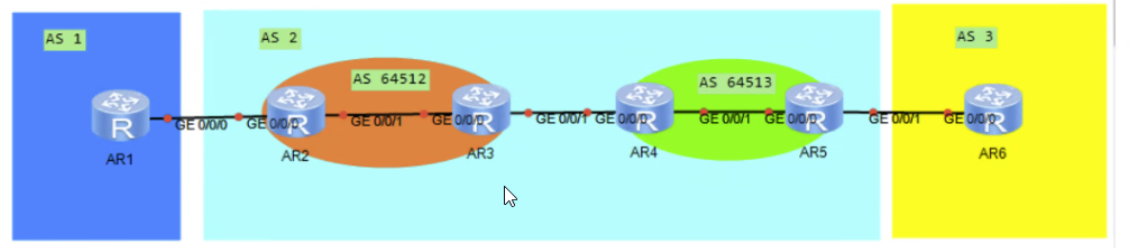

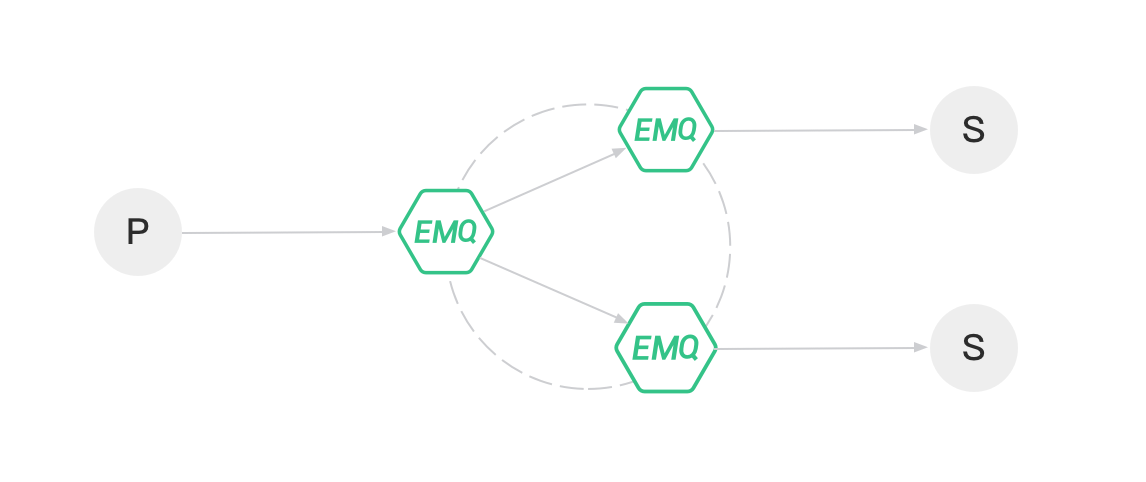

当FW的公网接口通过拨号方式动态获取公网地址时,如果只想使用这一个公网IP地址进行地址转换,此时不能在NAT地址池中配置固定的地址,因为公网IP地址是动态变化的。此时,可以使用Easy IP方式,即使出接口上获取的公网IP地址发生变化,FW也会按照新的公网IP地址来进行地址转换。工作原理如图1所示。

当Host访问Web Server时,FW的处理过程如下:

- FW收到Host发送的报文后,根据目的IP地址判断报文需要在Trust区域和Untrust区域之间流动,通过安全策略检查后继而查找NAT策略,发现需要对报文进行地址转换。

- FW使用与Internet连接的接口的公网IP地址替换报文的源IP地址,同时使用新的端口号替换报文的源端口号,并建立会话表,然后将报文发送至Internet。

- FW收到Web Server响应Host的报文后,通过查找会话表匹配到步骤2中建立的表项,将报文的目的地址替换为Host的IP地址,将报文的目的端口号替换为原始的端口号,然后将报文发送至Intranet。

此方式下,由于地址转换的同时还进行端口的转换,可以实现多个私网用户共同使用一个公网IP地址上网,FW根据端口区分不同用户,所以可以支持同时上网的用户数量更多。