HTTPS连接过程中的中间人攻击

- HTTPS连接过程

- 中间人劫持攻击

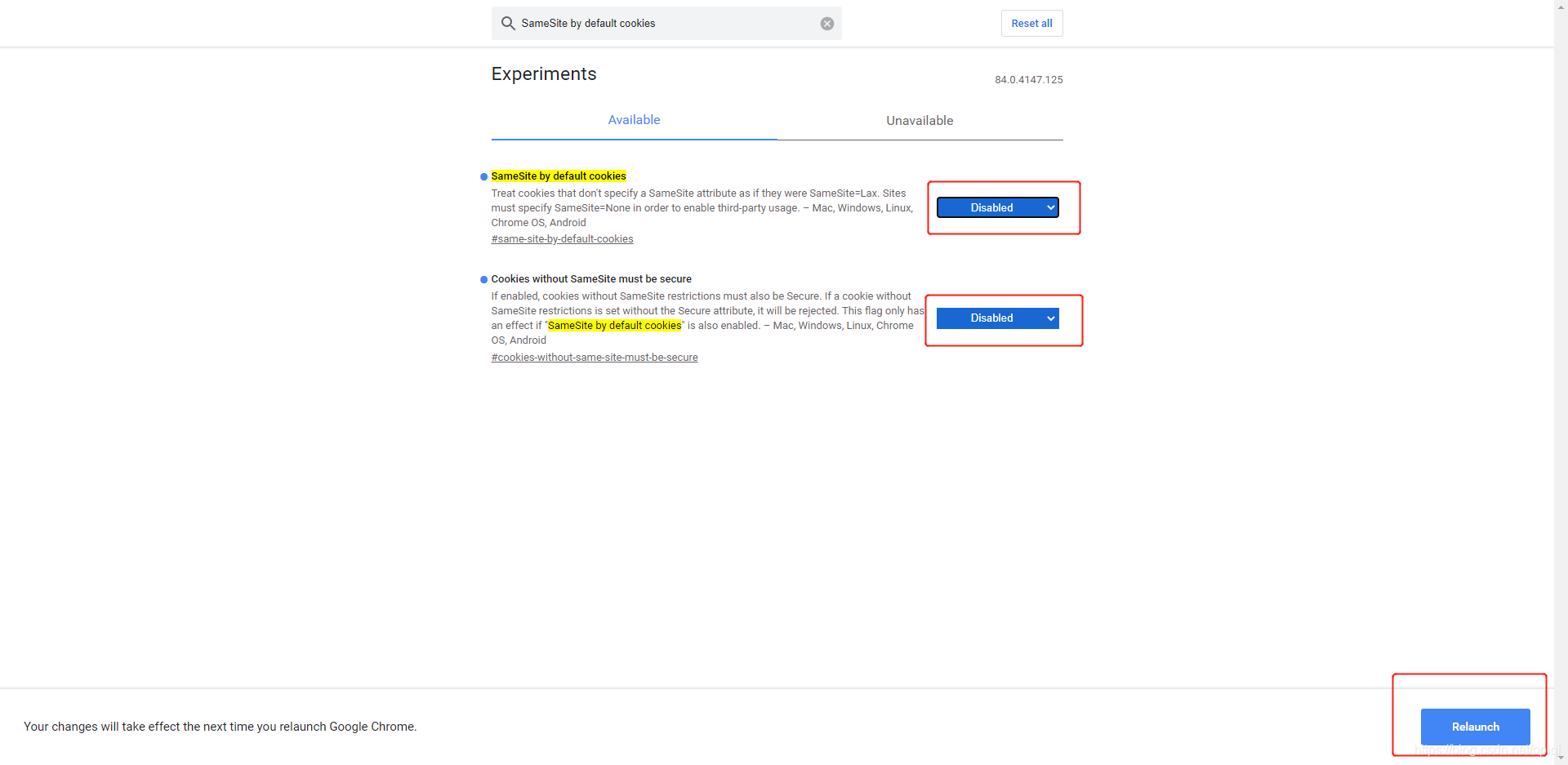

HTTPS连接过程

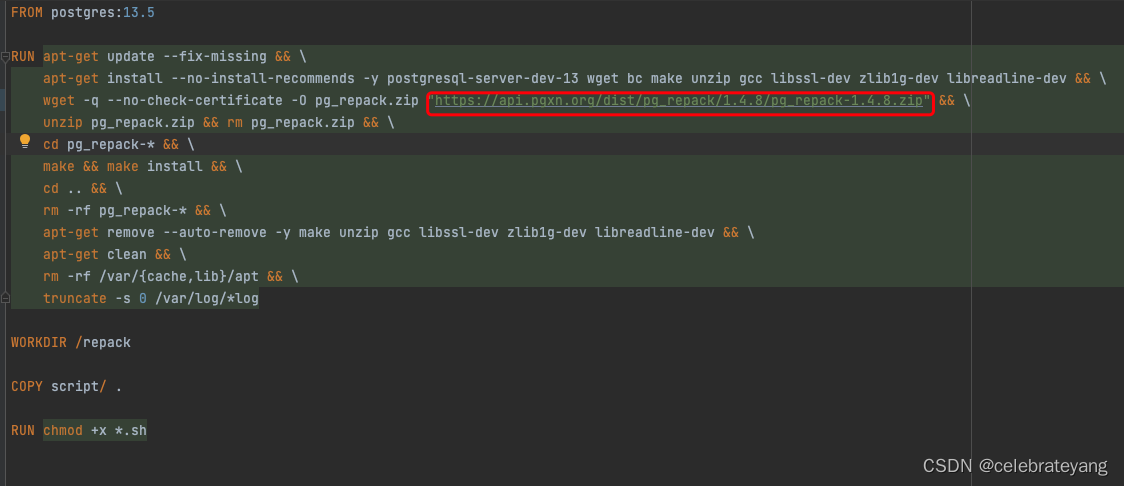

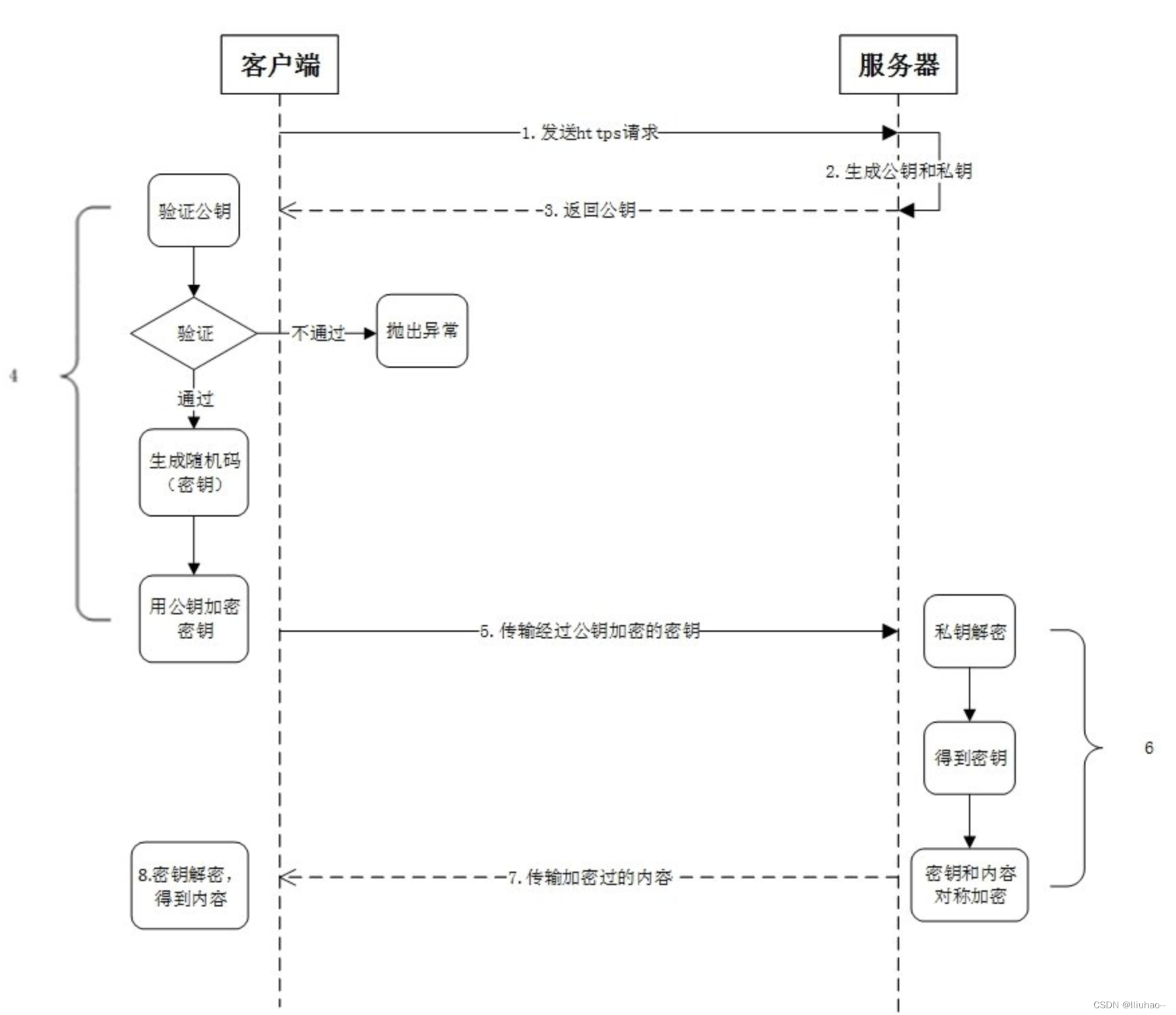

https协议就是http+ssl/tls协议,如下图所示为其连接过程:

HTTPS连接的整个工程如下:

- https请求:客户端向服务端发送https请求;

- 生成公钥和私钥:服务端收到请求之后,生成公钥和私钥。公钥相当于是锁,私钥相当于是钥匙,只有私钥才能够打开公钥锁住的内容;

- 返回公钥:服务端将公钥(证书)返回给客户端,公钥里面包含有很多信息,比如证书的颁发机构、过期时间等等;

- 客户端验证公钥:客户端收到公钥之后,首先会验证其是否有效,如颁发机构或者过期时间等,如果发现有问题就会抛出异常,提示证书存在问题。如果没有问题,那么就生成一个随机值,作为客户端的密钥,然后用服务端的公钥加密;

- 发送客户端密钥:客户端用服务端的公钥加密密钥,然后发送给服务端。

- 服务端收取密钥,对称加密内容:服务端收到经过加密的密钥,然后用私钥将其解密,得到客户端的密钥,然后服务端把要传输的内容和客户端的密钥进行对称加密,这样除非知道密钥,否则无法知道传输的内容。

- 加密传输:服务端将经过加密的内容传输给客户端。

- 获取加密内容并解密:客户端获取加密内容后,用之前生成的密钥对其进行解密,获取到内容。

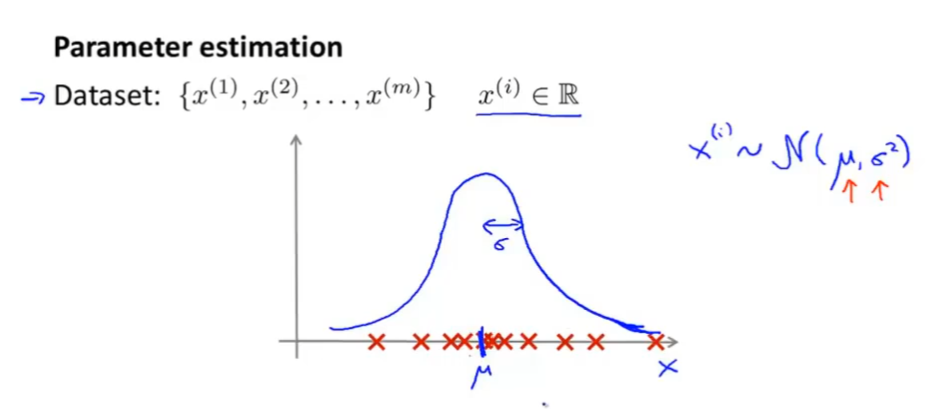

中间人劫持攻击

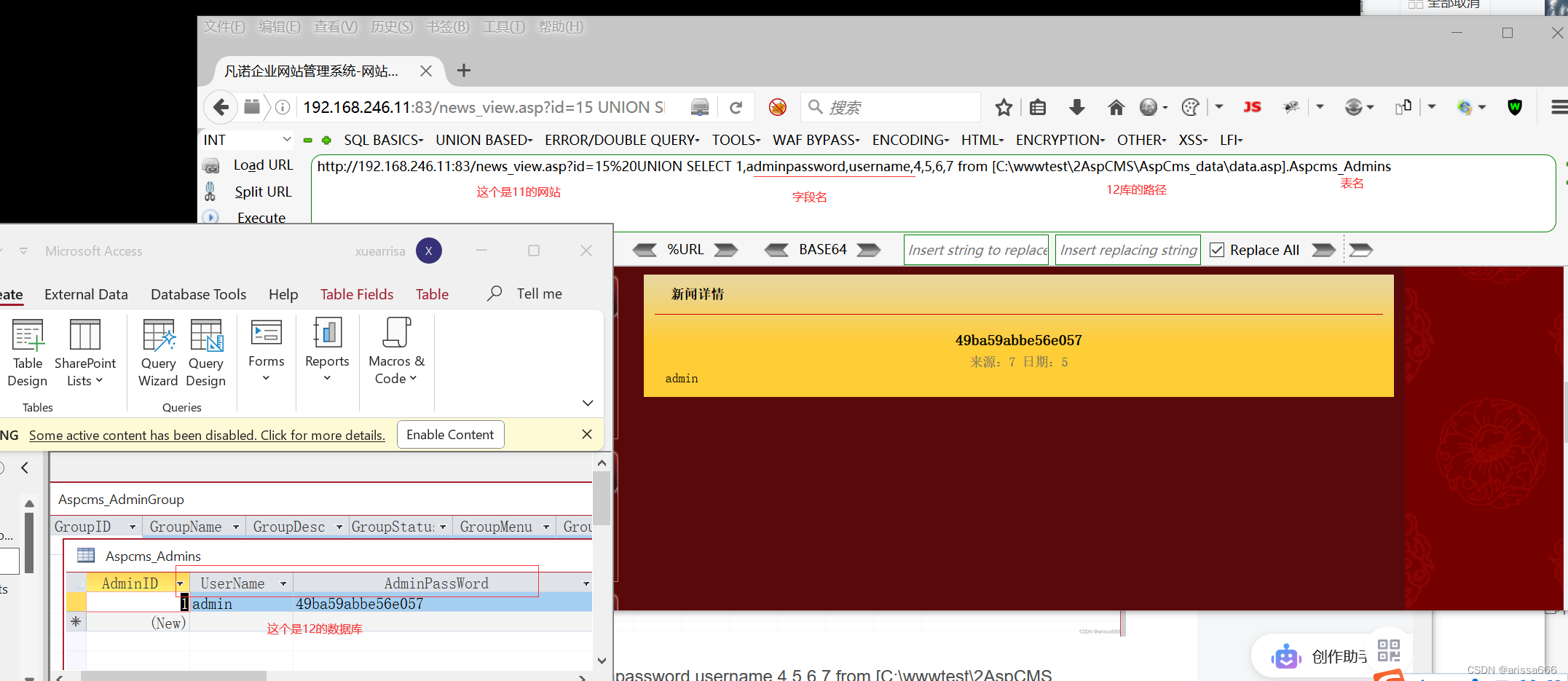

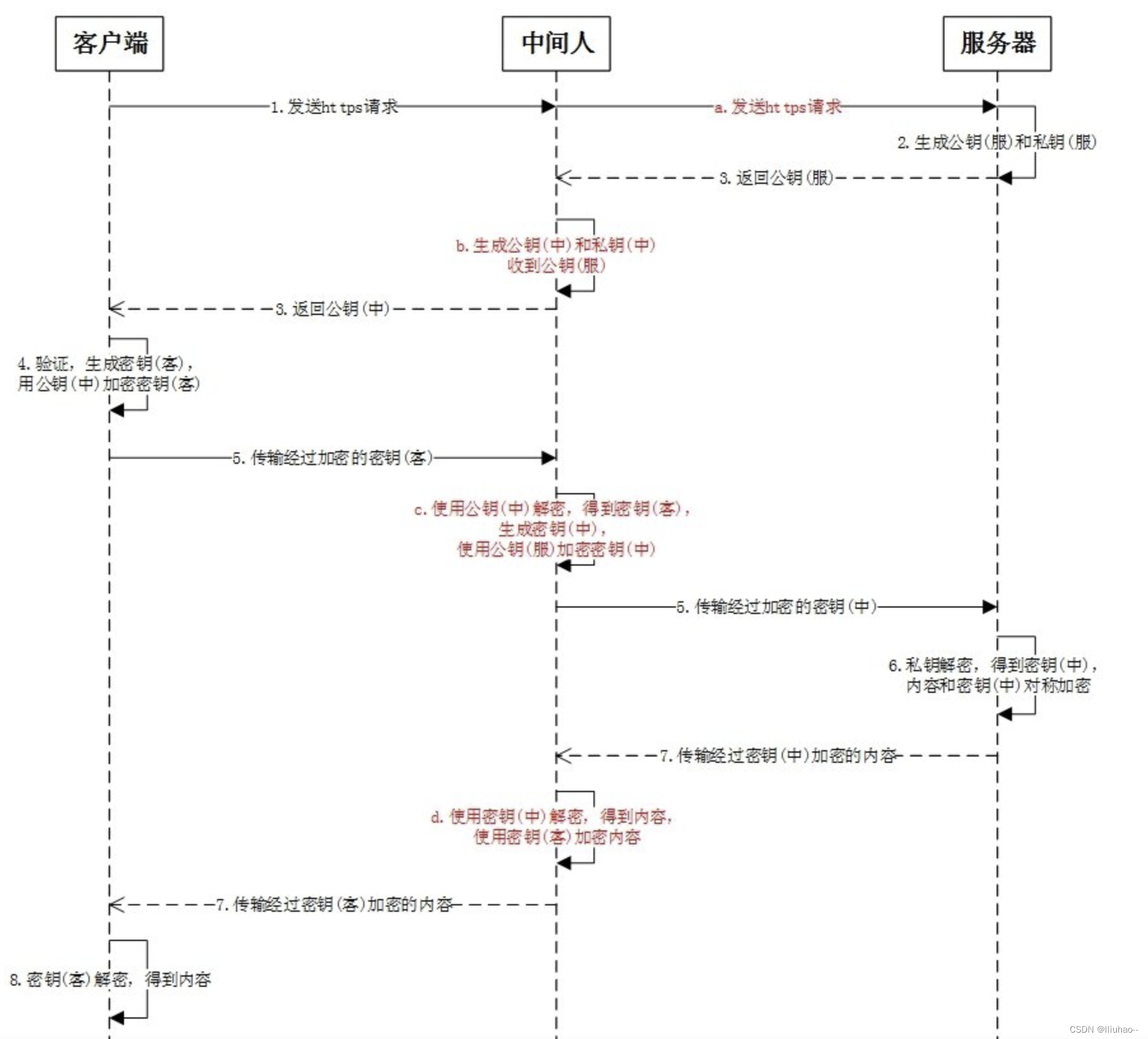

https也不是绝对安全的,中间人可以获取到客户端与服务器之间所有的通信内容,如下图所示为中间人劫持攻击:

中间人攻击流程如下:

- A向B请求公钥,但是却被C截获。

- C向B发送公钥请求。

- B将公钥发给C。

- C截获了B的公钥,然后替换成自己的公钥发给A。

- A将C的公钥当成了B的公钥,并用其加密信息,发给B。

- C截获了加密信息,用自己的私钥解密,获得明文。同时伪造新的信息,再用B的公钥加密,发给B。

- B获得加密信息,用自己的私钥解密。

只靠公钥本身是无法防御中间人攻击的。这时候,我们就需要一个第三方的可信任的机构来解决这个公钥传递的问题,那就是证书。