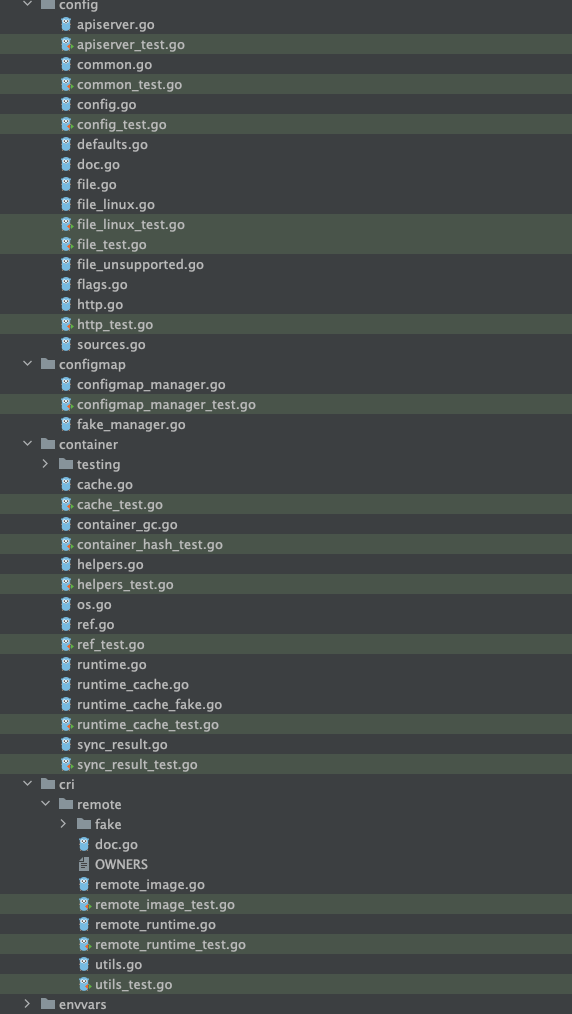

k8s项目中 pkg/kubelet/config,pkg/kubelet/configmap,pkg/kubelet/container,pkg/kubelet/cri 这几个目录处理与 kubelet 配置、ConfigMap、容器管理和容器运行时交互相关的功能。它们共同构成了 kubelet 的核心功能,使其能够在 Kubernetes 集群中有效地管理节点上的容器化工作负载。

-

pkg/kubelet/config: 这个目录包含与 kubelet 配置相关的代码。kubelet 是 Kubernetes 集群中每个节点上运行的主要组件之一,它负责管理节点上的容器和容器化工作负载。这个目录中的代码处理加载、解析和验证 kubelet 配置文件,并将配置选项应用到 kubelet 的运行时。

-

pkg/kubelet/configmap: 这个目录包含与 kubelet 配置映射 (ConfigMap) 相关的代码。ConfigMap 是 Kubernetes 中的一种资源类型,用于存储配置数据,然后可以被挂载到容器中。kubelet 可以使用 ConfigMap 中的配置数据,以便在容器中传递配置信息或修改容器的行为。

-

pkg/kubelet/container: 在这个目录下,您可以找到与 kubelet 容器管理相关的代码。kubelet 负责监控和管理节点上运行的容器的生命周期。这包括容器的创建、启动、停止、重启和销毁等操作。该目录中的代码负责与容器运行时接口(CRI,Container Runtime Interface)进行交互,以便与容器运行时(如 Docker、containerd 等)进行通信。

-

pkg/kubelet/cri: 这个目录包含与 CRI (Container Runtime Interface) 相关的代码。CRI 定义了 Kubernetes kubelet 与容器运行时之间的标准化接口。kubelet 通过 CRI 与容器运行时进行通信,以管理容器的生命周期、镜像拉取、网络配置等操作。CRI 的使用使得 kubelet 可以与不同的容器运行时实现进行交互,而不需要直接依赖于特定的容器运行时。

File: pkg/kubelet/config/apiserver.go

在kubernetes项目中,pkg/kubelet/config/apiserver.go文件的作用是定义并解析kubelet的命令行参数配置,并提供与APIServer交互的功能。

该文件包含一个名为SourceApiserver的类型,它定义了kubelet与APIServer通信所需的配置参数。SourceApiserver结构体中的字段包括:

-

Endpoint:APIServer的地址和端口。 -

InsecureSkipTLSVerify:是否跳过验证APIServer的TLS证书。 -

CertificateAuthority:APIServer的证书颁发机构CA文件路径。 -

ClientCertificate:kubelet与APIServer通信时使用的客户端证书文件路径。 -

ClientKey:kubelet与APIServer通信时使用的客户端私钥文件路径。 -

BearerToken:用于与APIServer进行身份验证的令牌。 -

KubeletCAFile:kubelet与APIServer通信时需要使用的证书颁发机构CA文件路径。 -

Insecure:是否允许kubelet与APIServer建立不安全的连接。

NewSourceApiserver是一个工厂方法,用于创建一个新的SourceApiserver对象。该方法会接收指定的配置参数,并返回一个已初始化的SourceApiserver实例。

newSourceApiserverFromLW是从指定的LocalObjectReference(LWR)对象中创建SourceApiserver的方法。LWR是一个包含引用对象名称的结构,该方法会根据LWR对象引用的名称,在Kubernetes集群的Secret或ConfigMap中查找与之对应的配置信息,并返回一个已初始化的SourceApiserver实例。

总之,pkg/kubelet/config/apiserver.go文件负责解析kubelet相关的APIServer配置参数,并提供创建和初始化SourceApiserver对象的方法,以便kubelet可以在与APIServer进行通信时使用这些配置参数。

File: pkg/kubelet/config/file.go

pkg/kubelet/config/file.go文件是Kubernetes项目中kubelet配置文件的读取和解析功能的实现。它的作用是读取kubelet的配置文件并将其解析为可用的配置对象。

以下是每个结构体的作用:

-

podEventType:定义了表示Pod事件类型的常量字符串,如"Added"、"Modified"、"Deleted"等。

-

watchEvent:表示kubelet配置文件更新事件的类型,包含了事件的类型和关联的Pod的描述。

-

sourceFile:表示kubelet配置文件的源和源类型(文件路径或目录路径)。

以下是每个函数的作用:

-

NewSourceFile:创建一个sourceFile结构体实例,用于表示kubelet配置文件的源。

-

newSourceFile:根据给定的路径创建一个sourceFile结构体实例,表示kubelet配置文件的源。

-

run:启动kubelet配置文件的监视器,定期检查配置文件的变化。

-

applyDefaults:将kubelet的默认配置与传入的配置进行合并,以确保所有的必需字段都有有效的值。

-

listConfig:从配置文件目录中获取所有的配置文件。

-

extractFromDir:从给定的目录中解析配置文件,将其转换为配置对象。

-

extractFromFile:从给定的文件路径中解析配置文件,将其转换为配置对象。

-

replaceStore:用配置文件中的值替换掉配置存储对象中的值,确保配置更新后的正确性。

总结起来,pkg/kubelet/config/file.go文件包含了读取和解析kubelet配置文件的功能,用于获取和更新kubelet的配置信息。

File: pkg/kubelet/config/file_linux.go

在Kubernetes项目中,pkg/kubelet/config/file_linux.go文件的作用是处理kubelet配置文件的加载和监视逻辑。

该文件中定义了retryableError类型,用于表示可重试的错误。retryableError结构体包含一个error类型的字段和一个bool类型的字段,用于表示错误是否可重试。

以下是文件中的一些重要函数和结构体的作用说明:

-

Error函数:该函数用于返回retryableError类型的错误。

-

startWatch函数:该函数通过fsnotify库开始监视kubelet的配置文件,一旦配置文件发生变化,将会触发文件系统事件。

-

doWatch函数:该函数在一个独立的goroutine中执行监视kubelet配置文件的逻辑。通过调用fsnotify库提供的接口,检测配置文件的变化,并将变化的事件发送到一个chan中。

-

produceWatchEvent函数:该函数从fsnotify库接收文件系统事件,并将其转换为kubelet配置文件的事件。处理各种事件类型,例如文件的创建、修改和删除,并生成相应的配置文件事件。

-

consumeWatchEvent函数:该函数是一个无限循环,用于消费生产者生产的配置文件事件。根据不同的事件类型,执行不同的处理逻辑,例如重新加载配置文件或触发重新启动kubelet的操作。

通过这些函数和结构体,pkg/kubelet/config/file_linux.go文件实现了以下功能:

-

监视kubelet配置文件的变化。 -

将文件系统事件转换为配置文件事件。 -

处理不同类型的配置文件事件,如重新加载配置文件或重新启动kubelet。

这个文件的作用是确保kubelet可以动态地加载和应用最新的配置,以便能够响应变化,并在必要时重新启动kubelet。

File: pkg/kubelet/config/file_unsupported.go

在Kubernetes项目中,pkg/kubelet/config/file_unsupported.go 文件的作用是处理不支持的配置文件。

该文件中的函数 startWatch 和 consumeWatchEvent 对于文件的监视和事件处理起着重要作用。

-

startWatch函数负责开始对配置文件进行监视。在该函数中,首先创建一个新的文件监视器fsnotify.Watcher,然后使用该监视器监视文件的变化。当配置文件被修改时,该函数会将变化事件添加到一个通道 (fsWatcher.Events) 中,以便其他函数可以从中获取事件并做出相应的处理。 -

consumeWatchEvent函数用于消费监视事件并进行相应的处理。该函数通过从监视事件通道 (fsWatcher.Events) 中读取事件,并根据事件的类型进行区分处理。如果事件类型是fsnotify.Write或fsnotify.Create,表示配置文件已被修改或创建,函数将调用handleFileUpdate函数对文件进行更新处理。如果事件类型是fsnotify.Remove或fsnotify.Rename,表示配置文件已被移除或重命名,函数将调用handleFileRemoval函数处理文件的删除。

请注意,由于该文件名中带有 "file_unsupported",说明该文件用于处理不支持的配置文件,可能是特定于某个操作系统或环境的配置文件。具体的实现细节可能因项目的不同版本而有所不同,请根据具体代码和上下文进行理解和分析。

File: pkg/kubelet/config/flags.go

文件flags.go位于kubelet/config包下,是Kubernetes项目中Kubelet组件的配置相关代码文件。该文件主要定义了Kubelet的命令行标志和与之对应的配置选项。

具体来说,flags.go文件中主要包含以下内容:

-

ContainerRuntimeOptions结构体:定义了与容器运行时相关的配置选项。主要包括以下字段:-

RuntimeRequestTimeout:容器运行时请求的超时时间。 -

ImageMinimumGCAge:镜像垃圾回收的最小时间间隔。 -

ImageGCHighThresholdPercent:镜像垃圾回收的高阈值百分比。 -

ImageGCLowThresholdPercent:镜像垃圾回收的低阈值百分比。 -

CPUManagerPolicy:CPU管理策略。 -

CPUManagerPolicyOptions:CPU管理策略的选项。

-

-

AddFlags函数:定义了添加命令行标志的方法。主要包括以下函数:-

AddRuntimeFlags:向命令行标志添加容器运行时相关的选项。 -

AddCPUManagerPolicyFlags:向命令行标志添加CPU管理策略相关的选项。

-

这些函数的作用是在Kubelet启动时解析命令行标志并将其映射到对应的配置选项中。通过命令行标志,运维人员可以对Kubelet的行为进行调整和配置,从而满足特定的需求和场景。

总而言之,flags.go文件是Kubernetes项目中用于定义Kubelet组件配置选项以及解析命令行标志的关键文件。它通过结构体和函数的定义,提供了对容器运行时和CPU管理策略等相关配置进行设定的能力。

File: pkg/probe/http/http.go

在Kubernetes项目中,pkg/probe/http/http.go文件是负责实现HTTP探测的功能。具体来说,该文件中定义了一些结构体和函数,用于在Kubernetes集群中进行HTTP探测。

-

Prober结构体:该结构体表示一个通用的探测器,包含了一些用于探测的参数,如请求超时时间、重试次数等。

-

httpProber结构体:该结构体继承了Prober,并添加了一些HTTP探测特定的参数,如检查重定向、TLS验证等。

-

GetHTTPInterface函数:该函数返回一个http.Interface接口,该接口定义了用于发送HTTP请求的方法。

-

New函数:用于创建一个新的Prober实例。

-

NewWithTLSConfig函数:用于创建一个新的httpProber实例,并传入TLS配置。

-

Probe函数:用于执行一个探测操作,判断目标URL是否可访问。

-

DoHTTPProbe函数:用于执行HTTP探测,发送HTTP请求并解析响应结果。

-

RedirectChecker函数:用于检查HTTP重定向的情况,判断是否需要继续跟随重定向。

这些结构体和函数一起实现了HTTP探测的功能。通过创建Prober或httpProber实例,并调用Probe函数,可以发送HTTP请求并检查其响应,以判断目标URL的可用性。同时,还提供了一些配置选项,如TLS验证、重定向检查等,以满足不同使用场景的需求。

File: pkg/kubelet/config/sources.go

在Kubernetes项目中,pkg/kubelet/config/sources.go文件的作用是定义了kubelet配置的原始数据来源,并管理这些来源的读取和验证。

SourcesReadyFn是一个函数类型,表示一个数据来源的就绪状态。这个函数会返回一个布尔值,用于表示数据来源是否就绪。

SourcesReady是一个结构体,包含了一组数据来源的就绪状态函数,并提供了一些用于操作这些函数的方法。

sourcesImpl是一个结构体,实现了SourcesReady接口。它包含了一组数据来源的就绪状态函数,并提供了一些用于管理这些函数的方法。

NewSourcesReady函数用于创建一个新的SourcesReady实例,它接受一组SourcesReadyFn函数作为参数,并返回一个可以管理这些函数的SourcesReady对象。

AddSource函数用于向SourcesReady实例中添加一个数据来源的就绪状态函数。

AllReady函数用于检查所有数据来源的就绪状态,如果所有函数都返回true,则表明所有数据来源都就绪。

简而言之,pkg/kubelet/config/sources.go文件中的这些结构体和函数用于管理kubelet配置的来源,并判断这些来源是否已经就绪。这样可以确保kubelet在启动时能够正确读取和验证配置信息。

File: pkg/kubelet/configmap/configmap_manager.go

在Kubernetes项目中,pkg/kubelet/configmap/configmap_manager.go文件的作用是管理和处理kubelet的ConfigMap资源。

简单介绍一下这几个结构体的作用:

-

Manager:是ConfigMap管理器的接口,定义了一些操作ConfigMap资源的方法。 -

simpleConfigMapManager:实现了Manager接口的简单ConfigMap管理器。它处理ConfigMap的获取、更新和删除操作。 -

configMapManager:集成simpleConfigMapManager并扩展了功能的ConfigMap管理器。它提供了从etcd中获取ConfigMap的能力。

下面是这几个函数的详细介绍:

-

NewSimpleConfigMapManager:用于创建一个简单的ConfigMap管理器。它接收一个kubeclient.Interface对象和一个configmap.EndpointProvider对象作为参数,并返回一个实现了Manager接口的simpleConfigMapManager。 -

GetConfigMap:用于通过ConfigMap名字和命名空间获取一个ConfigMap对象。它使用Manager接口的方法来获取ConfigMap,具体的实现会根据具体的管理器而变化。 -

RegisterPod:用于将一个Pod注册到ConfigMap管理器中。它接收一个Pod对象作为参数,并将其加入到管理器的Pod列表中。 -

UnregisterPod:用于将一个Pod从ConfigMap管理器中注销。它接收一个Pod对象作为参数,并将其从管理器的Pod列表中移除。 -

getConfigMapNames:用于从Pod对象中获取ConfigMap的名称。它接收一个Pod对象作为参数,并返回Pod所引用的ConfigMap的名称列表。 -

NewCachingConfigMapManager:用于创建一个具备缓存功能的ConfigMap管理器。它接收一个kubeclient.Interface对象和一个configmap.EndpointProvider对象作为参数,并返回一个实现了Manager接口的CachingConfigMapManager。 -

NewWatchingConfigMapManager:用于创建一个具备监视和监听功能的ConfigMap管理器。它接收一个kubeclient.Interface对象和一个configmap.EndpointProvider对象作为参数,并返回一个实现了Manager接口的WatchingConfigMapManager。

这些函数主要用于创建和管理ConfigMap资源,包括获取、更新、删除ConfigMap资源,注册和注销Pod对象,以及获取Pod所引用的ConfigMap的名称列表等操作。其中,CachingConfigMapManager和WatchingConfigMapManager是对simpleConfigMapManager的扩展,增加了缓存和监视功能,提高了性能和可靠性。

File: pkg/kubelet/secret/fake_manager.go

在Kubernetes项目中,pkg/kubelet/secret/fake_manager.go文件的作用是提供一个模拟的Secret Manager实现。该文件中定义了一个名为fakeManager的结构体和相关函数,用于模拟真实的Secret Manager。

-

fakeManager结构体:

-

该结构体是Secret Manager的模拟实现,实现了kubelet/secret/interfaces.go中的SecretManagerInterface接口。 -

fakeManager结构体中包含了一个secretMap变量,用于存储Pod与Secret之间的映射关系。

-

-

NewFakeManager函数:

-

NewFakeManager函数用于创建一个模拟的Secret Manager对象,并返回该对象的指针。 -

在该函数中,会初始化一个新的fakeManager结构体,并返回该对象的指针。

-

-

GetSecret函数:

-

GetSecret函数用于获取指定Pod的Secret。 -

在该函数中,会根据Pod的UID从secretMap中查找对应的Secret,如果找到则返回该Secret,否则返回nil。

-

-

RegisterPod函数:

-

RegisterPod函数用于注册新的Pod。 -

在该函数中,会将Pod的UID和对应的Secret添加到secretMap中。

-

-

UnregisterPod函数:

-

UnregisterPod函数用于取消注册已经被删除的Pod。 -

在该函数中,会从secretMap中移除已删除Pod的UID和对应的Secret。

-

这些函数的作用是为了模拟真实的Secret Manager的行为。通过实现Secret Manager接口的方法,fakeManager可以提供对Secret的管理功能,包括获取Secret、注册Pod和取消注册Pod。这样,在Kubernetes的kubelet组件中使用fakeManager作为Secret Manager,可以方便地进行单元测试和模拟操作。

File: pkg/kubelet/container/container_gc.go

在Kubernetes项目中,pkg/kubelet/container/container_gc.go文件的作用是实现容器的垃圾回收(Garbage Collection)功能。该文件定义了一些结构体和函数,用于管理和清理未使用的容器资源。

-

GCPolicy:定义了垃圾回收的策略,决定了何时和如何清理未使用的容器资源。可以选择的策略有:

-

"None":不进行垃圾回收。 -

"Exponential":基于指数退避算法定期清理未使用的容器。 -

"Adaptive":根据内存使用情况自适应地选择清理垃圾的频率。

-

GC:表示容器的垃圾回收器,通过观察已使用的容器和他们的资源使用情况,决定哪些容器可以被清理。

-

SourcesReadyProvider:定义了提供容器资源准备情况的接口。

-

realContainerGC:实际执行垃圾回收的实例,包含了垃圾回收的策略、工作队列等。

下面是几个函数的介绍:

-

NewContainerGC:创建一个ContainerGC实例,初始化垃圾回收器的配置。

-

GarbageCollect:执行垃圾回收过程,根据垃圾回收策略和资源准备情况进行容器清理。

-

DeleteAllUnusedContainers:删除所有未使用的容器。在垃圾回收过程中,如果发现某个容器未被使用,则会调用该函数将其删除。

这些函数和结构体的作用是为了实现容器的自动垃圾回收机制,可以自动清理未使用的容器资源,释放系统资源,避免资源浪费和滥用。

File: pkg/kubelet/container/testing/os.go

在Kubernetes项目中,pkg/kubelet/container/testing/os.go文件是一个测试包含了容器操作系统(Operating System)相关功能的模拟文件系统。

该文件中定义了一个FakeOS结构体,用于模拟操作系统的文件和目录操作。FakeOS结构体实现了osInterface接口,这个接口包含了下面提到的各种操作系统级别的函数。

以下是FakeOS中的函数及其作用:

-

MkdirAll():模拟os.MkdirAll()函数,递归创建目录。 -

Symlink():模拟os.Symlink()函数,创建符号链接。 -

Stat():模拟os.Stat()函数,返回文件信息。 -

Remove():模拟os.Remove()函数,删除文件。 -

RemoveAll():模拟os.RemoveAll()函数,递归删除目录及其子目录文件。 -

Create():模拟os.Create()函数,创建文件。 -

Chmod():模拟os.Chmod()函数,修改文件权限。 -

Hostname():模拟os.Hostname()函数,返回主机名。 -

Chtimes():模拟os.Chtimes()函数,修改文件的访问和修改时间。 -

Pipe():模拟os.Pipe()函数,创建一个管道。 -

ReadDir():模拟ioutil.ReadDir()函数,读取目录中的文件信息。 -

Glob():模拟filepath.Glob()函数,返回匹配指定模式的文件名。 -

Open():模拟os.Open()函数,打开文件。 -

OpenFile():模拟os.OpenFile()函数,打开文件并指定一些选项。 -

Rename():模拟os.Rename()函数,重命名文件。

通过模拟这些操作系统函数,可以在单元测试中对Kubernetes中涉及到文件和目录操作的代码进行测试,而不需要真实的操作系统环境。这样可以更方便地进行测试和模拟不同的情况,以确保代码的正确性和健壮性。

File: pkg/kubelet/container/ref.go

在kubernetes项目中,pkg/kubelet/container/ref.go文件的作用是定义了容器引用相关的函数和基本常量。这些函数和常量用于处理和生成容器引用,以及用于容器引用字段路径的处理。

-

ImplicitContainerPrefix是一个常量,它定义了隐式容器的前缀。在Kubernetes中,有一些隐式容器,如pod infra container和pause container,它们没有在Pod的spec中显式定义。这个常量用于表示这些隐式容器的前缀名称。 -

GenerateContainerRef是一个函数,用于根据给定的容器引用值、容器名称和容器ID来生成corev1.ObjectReference结构体。这个结构体用于表示一个容器的引用,包括容器所属对象(如Pod、ReplicaSet等)的名称、命名空间、UID等信息。 -

fieldPath是一个函数,用于根据给定的字段名称生成容器字段路径。容器字段路径用于标识嵌套在容器中的字段,以供Kubernetes系统进行访问和操作。这个函数的作用是将给定的字段名添加到容器字段路径中,同时处理路径中的分隔符和错误情况。

总的来说,pkg/kubelet/container/ref.go文件中定义的函数和常量用于处理和生成容器引用,以及处理容器字段路径,以提供容器相关操作和访问的支持。

File: pkg/kubelet/runtime.go

在Kubernetes项目中,pkg/kubelet/runtime.go文件的作用是定义kubelet的运行时状态,并提供用于设置和获取运行时状态的函数。

-

runtimeState 结构体用于存储kubelet的运行时状态信息,包括网络状态(networkState)、存储状态(storageState)、容器运行状态(runtimeState)等。

-

healthCheckFnType 是一个函数类型,用于定义健康检查函数的签名。

-

healthCheck 结构体保存了一个健康检查函数的信息,包括检查函数(checkFn)、检查失败的阈值(failThreshold)以及最后一次检查失败的时间(lastFailureTime)。

-

addHealthCheck 函数用于添加一个健康检查函数,它将检查函数和失败阈值添加到healthCheck结构体列表中。

-

setRuntimeSync 函数用于设置容器运行状态同步的健康检查函数。

-

setNetworkState 函数用于设置网络状态。

-

setRuntimeState 函数用于设置容器运行状态。

-

setStorageState 函数用于设置存储状态。

-

setPodCIDR 函数用于设置Pod的CIDR。

-

podCIDR 返回Pod的CIDR。

-

runtimeErrors 返回容器运行状态的错误列表。

-

networkErrors 返回网络状态的错误列表。

-

storageErrors 返回存储状态的错误列表。

-

newRuntimeState 函数用于创建并返回一个新的runtimeState结构体,其中包括网络状态、存储状态和容器运行状态等信息。

总结来说,pkg/kubelet/runtime.go文件定义了kubelet的运行时状态相关的结构体和函数,通过这些函数可以设置和获取kubelet的网络状态、存储状态和容器运行状态等信息。此外,还提供了健康检查函数和错误列表相关的功能。

File: pkg/kubelet/container/runtime_cache.go

In the Kubernetes project, the pkg/kubelet/container/runtime_cache.go file is responsible for managing and caching the runtime information of containers running on a node.

The file defines three main structures: RuntimeCache, podsGetter, and runtimeCache.

-

RuntimeCache: This structure holds the cache of runtime information for containers. It maintains a mapping between pod UID and a list of containers running in that pod.

-

podsGetter: This interface defines a method to get the current list of running pods on a node. It is implemented by kubelet.pods.

-

runtimeCache: This structure acts as a cache manager and utilizes the podsGetter interface to retrieve the latest list of pods to update the cache.

Now, let's understand the functions defined in this file:

-

NewRuntimeCache: This function initializes a new instance of the runtimeCache structure.

-

GetPods: This function retrieves the current list of pods by calling the podsGetter interface method. It returns the list of pods along with a timestamp.

-

ForceUpdateIfOlder: This function checks if the cached pod list is older than a given timestamp. If it is, it triggers an update of the cache by calling the updateCache function.

-

updateCache: This function updates the runtimeCache with the latest list of pods. It clears the existing cache and populates it with the newly retrieved list of pods.

-

getPodsWithTimestamp: This function returns the cached list of pods along with the timestamp when it was last updated.

The overall purpose of this file is to provide a caching mechanism for runtime information of containers. It helps in improving efficiency by reducing the number of API calls required to retrieve runtime information. By periodically updating the cache, it ensures that the information is up to date, allowing faster access when needed by other components in the Kubernetes system.

File: pkg/kubelet/container/runtime_cache_fake.go

在Kubernetes项目中,pkg/kubelet/container/runtime_cache_fake.go是一个用于测试的假(fake)运行时缓存实现文件。它用于在测试kubelet的过程中模拟运行时缓存的行为。

TestRuntimeCache是一个测试运行时缓存类型,它实现了kubelet.container.RuntimeCache接口。该接口定义了运行时缓存的基本操作,比如获取Pod列表、更新缓存等。

-

UpdateCacheWithLock函数用于更新运行时缓存。它接收一个Pod对象和其对应的PodStatus对象,并将其添加到缓存中。此函数会为每个Pod创建一个internalPod对象,其中包含Pod的运行时状态和其他相关信息。 -

GetCachedPods函数用于获取缓存中的Pod列表。它返回一个包含所有缓存的internalPod对象的切片。 -

NewTestRuntimeCache函数用于创建TestRuntimeCache类型的新实例。它返回一个RuntimeCache接口的指针,该接口可以用于与运行时缓存进行交互。

这些结构体和函数的作用是为了在kubelet的单元测试中提供一个模拟的运行时缓存,以便测试相关功能的正确性和可靠性。它们通过定义假的运行时缓存对象和相应的操作函数,使开发者能够模拟真实的运行时环境,并对kubelet进行测试、验证和调试。

File: pkg/kubelet/container/sync_result.go

pkg/kubelet/container/sync_result.go文件的作用是定义了容器同步的结果类型和相关函数。

ErrCrashLoopBackOff、ErrContainerNotFound、ErrRunContainer、ErrKillContainer、ErrCreatePodSandbox、ErrConfigPodSandbox、ErrKillPodSandbox是定义了错误类型的变量,用于表示同步过程中可能出现的各种错误情况。例如,ErrCrashLoopBackOff表示容器处于CrashLoopBackOff状态。

SyncAction用于表示同步操作的类型,包括ContainerSync、PodSync、PodSandboxSync等。

SyncResult表示容器同步的结果,包括SyncAction、ContainerName、PodName等信息。

PodSyncResult表示Pod同步的结果,包括SyncAction、PodName、ContainerSyncResults等信息。

NewSyncResult函数用于创建SyncResult对象,初始化SyncAction、ContainerName、PodName等字段。

Fail函数用于判断SyncResult对象是否表示失败的同步操作。如果SyncResult的Error字段不为空,表示同步操作失败。

AddSyncResult函数用于将SyncResult添加到一个结果数组中。

AddPodSyncResult函数用于将PodSyncResult添加到一个结果数组中。

Error函数用于创建一个错误的SyncResult对象,其中包含指定的错误信息。

总之,pkg/kubelet/container/sync_result.go文件定义了容器同步的结果类型和相关操作函数,方便在Kubernetes项目中进行容器同步任务的处理和错误信息的传递。

File: pkg/kubelet/container/testing/fake_cache.go

在Kubernetes项目中,pkg/kubelet/container/testing/fake_cache.go文件的作用是提供一个模拟的缓存实现,用于模拟和测试容器的缓存操作。

该文件中定义了三个结构体:FakeCache、ContainerStatusIndex、ImageIndex,以及一些相关的方法。下面对它们逐个进行介绍:

-

FakeCache:这是整个模拟缓存的核心结构体,用于存储容器状态和镜像信息。

-

ContainerStatusIndex:这个结构体用于维护容器状态的索引信息。它以容器名称和命名空间为键,将容器状态信息存储在内部的map中。

-

ImageIndex:这个结构体用于维护镜像信息的索引。它以镜像名称和命名空间为键,将镜像信息存储在内部的map中。

接下来,我们来看一下主要方法的作用:

-

NewFakeCache:用于创建一个新的FakeCache对象。

-

Get:根据给定的容器名称和命名空间,从ContainerStatusIndex中获取对应的容器状态。

-

GetNewerThan:根据给定的时间戳,从ContainerStatusIndex中获取在该时间戳之后更新的容器状态。

-

Set:根据给定的容器名称、命名空间和容器状态,将容器状态存储到ContainerStatusIndex中。

-

Delete:根据给定的容器名称和命名空间,从ContainerStatusIndex中删除对应的容器状态。

-

UpdateTime:根据给定的容器名称、命名空间和时间戳,更新ContainerStatusIndex中对应容器状态的更新时间。

这些方法主要用于模拟和测试容器缓存的各种操作,例如获取容器状态、设置容器状态、删除容器状态等。通过使用这些方法,可以在单元测试中模拟缓存操作,而无需实际调用Kubernetes组件和底层存储系统。这样可以方便地测试和验证针对缓存的逻辑代码的正确性。

File: pkg/kubelet/cri/remote/fake/fake_runtime.go

pkg/kubelet/cri/remote/fake/fake_runtime.go文件的作用是提供一个fake实现的远程运行时(runtime)接口,用于在测试中模拟远程运行时的行为。

RemoteRuntime是一个包含一系列用于与远程运行时交互的方法的接口。fake_runtime.go中定义了一个名为FakeRemoteRuntime的结构体,它实现了RemoteRuntime接口。FakeRemoteRuntime主要用于在测试中模拟与远程运行时的交互。

下面是FakeRemoteRuntime提供的一些方法和其作用的简要介绍:

-

NewFakeRemoteRuntime: 创建一个新的FakeRemoteRuntime实例。 -

Start: 模拟启动远程运行时。 -

Stop: 模拟停止远程运行时。 -

Version: 模拟获取远程运行时的版本信息。 -

RunPodSandbox: 模拟创建Pod沙箱,并返回相应的沙箱ID。 -

StopPodSandbox: 模拟停止指定的Pod沙箱。 -

RemovePodSandbox: 模拟移除指定的Pod沙箱。 -

PodSandboxStatus: 模拟获取指定Pod沙箱的状态信息。 -

ListPodSandbox: 模拟列出所有Pod沙箱的信息。 -

CreateContainer: 模拟创建容器,并返回相应的容器ID。 -

StartContainer: 模拟启动指定的容器。 -

StopContainer: 模拟停止指定的容器。 -

RemoveContainer: 模拟移除指定的容器。 -

ListContainers: 模拟列出所有容器的信息。 -

ContainerStatus: 模拟获取指定容器的状态信息。 -

ExecSync: 模拟在指定容器中同步执行命令。 -

Exec: 模拟在指定容器中执行命令。 -

Attach: 模拟在指定容器中附加到会话。 -

PortForward: 模拟在指定容器中进行端口转发。 -

ContainerStats: 模拟获取指定容器的统计信息。 -

ListContainerStats: 模拟列出所有容器的统计信息。 -

PodSandboxStats: 模拟获取指定Pod沙箱的统计信息。 -

ListPodSandboxStats: 模拟列出所有Pod沙箱的统计信息。 -

UpdateRuntimeConfig: 模拟更新运行时的配置信息。 -

Status: 模拟获取运行时的状态信息。 -

UpdateContainerResources: 模拟更新容器的资源配置。 -

ReopenContainerLog: 模拟重新打开容器的日志文件。 -

CheckpointContainer: 模拟对容器进行检查点操作。 -

GetContainerEvents: 模拟获取容器的事件信息。 -

ListMetricDescriptors: 模拟列出可用的度量指标描述符。 -

ListPodSandboxMetrics: 模拟列出所有Pod沙箱的度量信息。

这些方法能够模拟远程运行时的各种行为,用于在测试中验证与远程运行时的交互是否正确。

File: pkg/kubelet/container/testing/fake_runtime_helper.go

在Kubernetes项目中,pkg/kubelet/container/testing/fake_runtime_helper.go文件的作用是提供一个用于测试的虚拟运行时助手。它是一个模拟的容器运行时助手,用于在测试场景下模拟容器运行时的行为和功能。

FakeRuntimeHelper结构体是一个模拟容器运行时助手的实现,它可以进行各种操作来模拟容器运行时的行为。它包含以下几个结构体:

-

GenerateRunContainerOptions - 模拟生成容器运行选项,用于创建一个容器运行时的虚拟化环境。

-

GetPodCgroupParent - 获取Pod的cgroup父级目录路径。

-

GetPodDNS - 获取Pod的DNS配置信息。

-

GeneratePodHostNameAndDomain - 根据Pod的名称生成主机名和域名。

-

GetPodDir - 获取Pod的目录路径。

-

GetExtraSupplementalGroupsForPod - 获取Pod的额外补充组。

-

GetOrCreateUserNamespaceMappings - 获取或创建用户命名空间映射。

-

PrepareDynamicResources - 准备动态资源,例如连接、注册等。

-

UnprepareDynamicResources - 取消准备的动态资源。

这些函数是FakeRuntimeHelper结构体中的方法,用于模拟容器运行时辅助功能的各个方面。

-

GenerateRunContainerOptions函数模拟生成容器运行选项,返回一个容器运行时所需的配置项,例如容器的映射、环境变量等。

-

GetPodCgroupParent函数模拟获取Pod的cgroup父级目录路径,返回用于设置cgroup的父级目录路径。

-

GetPodDNS函数模拟获取Pod的DNS配置信息,返回Pod所需的DNS服务器配置,包括域名和IP地址。

-

GeneratePodHostNameAndDomain函数根据Pod的名称生成主机名和域名。

-

GetPodDir函数模拟获取Pod的目录路径,返回一个用于保存Pod相关文件的目录路径。

-

GetExtraSupplementalGroupsForPod函数模拟获取Pod的额外补充组,返回一个包含额外组ID的列表,用于设置容器的补充组。

-

GetOrCreateUserNamespaceMappings函数模拟获取或创建用户命名空间映射,返回用户命名空间的映射信息。

-

PrepareDynamicResources函数模拟准备动态资源,例如连接到其他服务、注册上下文等。

-

UnprepareDynamicResources函数模拟取消准备的动态资源,清除先前建立的连接、注销上下文等。

这些函数的作用是为测试提供模拟容器运行时助手的功能,使得测试人员能够在模拟环境中进行各种容器运行时行为的测试。

File: pkg/kubelet/container/testing/mock_runtime_cache.go

在Kubernetes项目中,pkg/kubelet/container/testing/mock_runtime_cache.go文件的作用是提供一个用于测试的模拟(mock)运行时缓存实现。该文件中定义了MockRuntimeCache结构体及其相关的接口和函数,用于模拟Kubernetes Kubelet运行时缓存的行为。

-

MockRuntimeCache结构体:该结构体实现了RuntimeCache接口,用于模拟运行时缓存的行为。它提供了对容器和Pod信息的缓存和管理。

-

MockRuntimeCacheMockRecorder结构体:该结构体用于记录和重放MockRuntimeCache上的操作,以便进行单元测试和验证。

-

MockpodsGetter接口:该接口用于模拟获取Pods信息的行为。它提供了获取指定Namespace下所有Pods的方法。

-

MockpodsGetterMockRecorder结构体:该结构体用于记录和重放MockpodsGetter上的操作,以便进行单元测试和验证。

下面是相关函数的介绍:

-

NewMockRuntimeCache:创建一个新的MockRuntimeCache实例,用于模拟运行时缓存的行为。

-

EXPECT:用于设置MockRuntimeCache上的方法的期望调用次数和参数。它可以在测试中指定某个方法应该被调用的次数,以及调用时传递的参数。

-

ForceUpdateIfOlder:强制更新指定Pod的容器状态信息。

-

GetPods:获取指定Namespace下所有Pods的信息。

-

NewMockpodsGetter:创建一个新的MockpodsGetter实例,用于模拟获取Pods信息的行为。

这些函数和结构体的目的是为了提供一个可控的、可预测的运行时缓存实现,以方便进行Kubernetes Kubelet相关模块的单元测试。通过使用这些模拟对象,可以在测试中模拟和验证各种运行时缓存的情况和行为。

File: pkg/kubelet/container/testing/mockdirentry.go

pkg/kubelet/container/testing/mockdirentry.go是Kubernetes项目中用于容器测试的模拟目录条目文件。它提供了一种测试环境中模拟目录项的方式,用于模拟容器运行时中的文件系统。

以下是对MockDirEntry的结构体和相关函数的详细介绍:

-

MockDirEntry结构体:代表模拟的目录条目。它是一个用于在测试期间模拟目录条目的结构体,用来存储模拟目录的信息和内容。该结构体实现了kubetypes.DirEntry接口,可以用于在测试过程中替代真实的目录条目。

-

MockDirEntryMockRecorder结构体:用于记录MockDirEntry相关函数的调用情况。可以用于检查测试中哪些函数被调用以及它们的参数是什么。

以下是对MockDirEntry的相关函数的详细介绍:

-

NewMockDirEntry(name string, isDir bool, info os.FileMode, modTime time.Time): 创建一个新的MockDirEntry实例,并设置名称、是否为目录、文件信息和修改时间。

-

EXPECT(): 返回一个MockDirEntryMockRecorder实例,可以用于记录和检查MockDirEntry调用函数的情况。

-

Info() os.FileInfo: 返回模拟的文件信息。可以用于获取模拟目录条目的文件信息,如文件大小、权限、修改时间等。

-

IsDir() bool: 判断模拟的目录条目是否为目录。如果是目录,则返回true,否则返回false。

-

Name() string: 返回模拟目录条目的名称。用于获取模拟目录条目的名称信息。

-

Type() bool: 返回模拟目录条目的类型。如果是目录,则返回true,否则返回false。

总的来说,pkg/kubelet/container/testing/mockdirentry.go文件中的MockDirEntry结构体和相关函数提供了一种模拟目录条目的方式,用于在Kubernetes容器测试中模拟和控制容器运行时的文件系统。通过对这些结构体和函数的调用,可以在测试过程中对目录条目进行模拟和验证。

File: pkg/kubelet/container/testing/runtime_mock.go

pkg/kubelet/container/testing/runtime_mock.go是Kubernetes项目中的一个测试文件,用于提供运行时(Runtime)相关的模拟(mock)实现。它的作用是创建用于单元测试kubelet组件的运行时相关的mock实现,以模拟容器运行时的行为和操作。

以下是对每个结构体的功能的详细介绍:

-

MockVersion:模拟版本信息,用于模拟运行时的版本号。 -

MockVersionMockRecorder:版本信息的mock记录器,用于记录对版本信息的模拟调用。 -

MockRuntime:模拟运行时实现,用于模拟容器运行时的行为和操作。 -

MockRuntimeMockRecorder:运行时的mock记录器,用于记录对运行时操作的模拟调用。 -

MockStreamingRuntime:模拟流式运行时,用于模拟容器的流式操作,如日志流。 -

MockStreamingRuntimeMockRecorder:流式运行时的mock记录器,用于记录对流式运行时操作的模拟调用。 -

MockImageService:模拟镜像服务,用于模拟容器镜像的操作,如拉取和删除镜像。 -

MockImageServiceMockRecorder:镜像服务的mock记录器,用于记录对镜像服务操作的模拟调用。 -

MockAttacher:模拟Attacher,用于模拟容器的附加到外部进程操作。 -

MockAttacherMockRecorder:Attacher的mock记录器,用于记录对Attacher操作的模拟调用。 -

MockCommandRunner:模拟命令运行器,用于模拟在容器内部执行命令的操作。 -

MockCommandRunnerMockRecorder:命令运行器的mock记录器,用于记录对命令运行器操作的模拟调用。

以下是对每个函数的功能的详细介绍:

-

NewMockVersion: 创建一个MockVersion实例,用于创建模拟的版本信息。 -

EXPECT:指定对mock对象的预期调用,并设置预期的输入和输出参数。 -

Compare:比较两个版本号的大小,用于在模拟运行时的版本匹配中进行对比。 -

String:将版本号转换为字符串表示。 -

NewMockRuntime:创建一个MockRuntime实例,用于创建模拟的容器运行时。 -

APIVersion:获取运行时的API版本号。 -

CheckpointContainer:模拟对容器进行检查点操作。 -

DeleteContainer:模拟删除容器。 -

GarbageCollect:模拟对无效容器的垃圾回收操作。 -

GeneratePodStatus:生成容器状态的模拟操作。 -

GetContainerLogs:模拟获取容器日志的操作。 -

GetImageRef:模拟获取容器对应的镜像引用。 -

GetPodStatus:模拟获取容器所属Pod的状态。 -

GetPods:模拟获取所有Pod的操作。 -

ImageStats:模拟获取镜像的统计信息。 -

KillPod:模拟杀死Pod的操作。 -

ListImages:模拟列出所有镜像的操作。 -

ListMetricDescriptors:模拟列出度量描述符的操作。 -

ListPodSandboxMetrics:模拟列出Pod沙箱度量信息的操作。 -

PullImage:模拟拉取镜像的操作。 -

RemoveImage:模拟删除镜像的操作。 -

Status:模拟返回容器运行时的状态。 -

SyncPod:模拟同步Pod的操作。 -

Type:返回运行时类型的模拟操作。 -

UpdatePodCIDR:模拟更新Pod的CIDR操作。 -

Version:返回运行时的版本信息。 -

NewMockStreamingRuntime:创建一个MockStreamingRuntime实例,用于模拟流式运行时。 -

GetAttach:模拟获取容器的附加操作。 -

GetExec:模拟获取容器执行操作。 -

GetPortForward:模拟获取端口转发操作。 -

NewMockImageService:创建一个MockImageService实例,用于模拟镜像服务操作。 -

NewMockAttacher:创建一个MockAttacher实例,用于模拟Attacher操作。 -

AttachContainer:模拟附加容器到外部进程的操作。 -

NewMockCommandRunner:创建一个MockCommandRunner实例,用于模拟在容器内部执行命令。 -

RunInContainer:模拟在容器内部执行命令的操作。

File: pkg/kubelet/cri/remote/fake/endpoint_windows.go

在kubernetes项目中,pkg/kubelet/cri/remote/fake/endpoint_windows.go 文件的作用是为Windows操作系统提供一个虚拟的CRI(Container Runtime Interface)远程端点。

CRI远程端点是kubelet与容器运行时之间的接口,用于管理容器的创建、启动、停止等操作。该文件中定义了一个结构体 FakeWindowsEndpoint,该结构体实现了接口 kubeletcri.RuntimeServiceServer 和 kubeletcri.ImageManagerServiceServer。

GenerateEndpoint 这几个函数的作用是为FakeWindowsEndpoint 结构体生成虚拟的 CRI 远程端点对象。这些函数包括:

-

GenerateRuntimeServiceServer:生成一个虚拟的运行时服务 CRI 远程端点对象,该对象实现了 kubeletcri.RuntimeServiceServer 接口,用于处理与容器运行时相关的操作,如创建容器、获取容器状态等。 -

GenerateImageManagerServiceServer:生成一个虚拟的镜像管理服务 CRI 远程端点对象,该对象实现了 kubeletcri.ImageManagerServiceServer 接口,用于处理与镜像管理相关的操作,如拉取镜像、删除镜像等。

这些函数通过模拟实现了CRI的远程端点对象,使得在Windows环境中可以使用虚拟的远程端点与容器运行时进行交互,方便进行调试和测试。

File: pkg/kubelet/cri/remote/fake/fake_image_service.go

pkg/kubelet/cri/remote/fake/fake_image_service.go这个文件是Kubernetes项目中的一个虚拟镜像服务实现,旨在用于测试和模拟环境中。

这个文件中定义了一个名为FakeImageService的结构体,它实现了kubelet/cri/image/image_service接口,用于提供对镜像操作的模拟功能。

具体来说,这个文件中的几个函数功能如下:

-

ListImages:用于列出所有可用的镜像。在测试环境中,它返回该虚拟镜像服务所管理的所有已注册的镜像。

-

ImageStatus:用于获取指定镜像的当前状态。在测试环境中,它返回该虚拟镜像服务中指定镜像的状态,如名称、ID、大小等信息。

-

PullImage:模拟拉取一个镜像到本地。这个函数用于模拟从远程仓库或镜像中心下载镜像,然后保存到本地。在测试环境中,它完成直接返回一个成功的状态,而并不真正执行镜像拉取操作。

-

RemoveImage:用于移除指定的镜像。在测试环境中,它模拟删除虚拟镜像服务中的指定镜像。

-

ImageFsInfo:用于获取镜像文件系统的信息。在测试环境中,它返回虚拟镜像文件系统的一些模拟信息,如总大小、可用大小等。

这些函数都是模拟实现的,用于在测试过程中替代真实的镜像服务,以提供更高效和可控的开发和测试环境。

File: pkg/kubelet/cri/remote/remote_image.go

pkg/kubelet/cri/remote/remote_image.go这个文件是Kubernetes项目中用于远程容器运行时接口(CRI)的镜像操作的实现。它定义了与远程CRI镜像服务进行交互的相关功能。

remoteImageService是用于与远程CRI镜像服务进行通信的结构体。它包含了与远程CRI镜像服务交互所需的所有方法和数据。

-

NewRemoteImageService函数用于创建一个新的remoteImageService实例,它接受一个连接配置参数并返回一个初始化后的实例。 -

validateServiceConnection函数用于验证与远程CRI镜像服务的连接是否有效。 -

ListImages函数用于列出所有镜像。 -

listImagesV1函数用于列出所有镜像的V1版本。 -

ImageStatus函数用于获取特定镜像的状态信息。 -

imageStatusV1函数用于获取特定镜像的V1版本状态信息。 -

PullImage函数用于拉取指定的镜像。 -

pullImageV1函数用于拉取指定镜像的V1版本。 -

RemoveImage函数用于移除指定的镜像。 -

ImageFsInfo函数用于获取文件系统信息。 -

imageFsInfoV1函数用于获取V1版本的文件系统信息。

这些函数和结构体共同实现了与远程CRI镜像服务的交互功能,包括连接验证、镜像列表操作、镜像状态获取、镜像拉取和镜像移除等。通过这些功能,Kubernetes能够与远程CRI镜像服务进行通信并对镜像进行操作。

File: pkg/kubelet/cri/remote/remote_runtime.go

在kubernetes项目中,pkg/kubelet/cri/remote/remote_runtime.go文件的作用是实现与远程Runtime的交互。具体来说,该文件定义了与远程Runtime服务通信的接口和方法,以及与CriContainerdClient进行交互的函数。

ErrContainerStatusNil是一个错误变量,用于表示容器状态为空的错误。它在PodSandboxStatus和ContainerStatus等函数中被使用。

remoteRuntimeService是一个结构体,用于表示远程Runtime服务。

CRIVersion是一个结构体,用于表示CRI(Container Runtime Interface)的版本信息。

NewRemoteRuntimeService是一个函数,用于创建一个远程Runtime服务的实例。

validateServiceConnection是一个函数,用于验证与远程Runtime服务的连接是否可用。

Version函数用于获取远程Runtime服务的版本信息。

RunPodSandbox函数用于在远程Runtime中创建Pod的Sandbox。

StopPodSandbox函数用于停止远程Runtime中的Pod的Sandbox。

RemovePodSandbox函数用于移除远程Runtime中的Pod的Sandbox。

PodSandboxStatus函数用于获取远程Runtime中的Pod的Sandbox的状态信息。

ListPodSandbox函数用于列举远程Runtime中的所有Pod的Sandbox。

CreateContainer函数用于在远程Runtime中创建容器。

StartContainer函数用于启动远程Runtime中的容器。

StopContainer函数用于停止远程Runtime中的容器。

RemoveContainer函数用于移除远程Runtime中的容器。

ListContainers函数用于列举远程Runtime中的所有容器。

ContainerStatus函数用于获取远程Runtime中容器的状态信息。

UpdateContainerResources函数用于更新远程Runtime中容器的资源。

ExecSync函数用于在远程Runtime中同步执行命令。

Exec函数用于在远程Runtime中执行命令。

Attach函数用于在远程Runtime中附加到容器。

PortForward函数用于在远程Runtime中进行端口转发。

UpdateRuntimeConfig函数用于更新远程Runtime的配置信息。

Status函数用于获取远程Runtime的当前状态。

ContainerStats函数用于获取远程Runtime中容器的统计信息。

ListContainerStats函数用于列举远程Runtime中容器的统计信息。

PodSandboxStats函数用于获取远程Runtime中Pod的Sandbox的统计信息。

ListPodSandboxStats函数用于列举远程Runtime中Pod的Sandbox的统计信息。

ReopenContainerLog函数用于重新打开远程Runtime中容器的日志。

CheckpointContainer函数用于在远程Runtime中对容器进行检查点操作。

GetContainerEvents函数用于获取远程Runtime中容器的事件信息。

ListMetricDescriptors函数用于列举远程Runtime中的度量指标描述信息。

ListPodSandboxMetrics函数用于列举远程Runtime中Pod的Sandbox的度量指标信息。

这些函数的作用是通过与远程Runtime服务进行通信,实现对远程容器的管理、操作和监控等功能。

内容由chatgpt生成,仅供参考,不作为面试依据。

仓库地址:https://github.com/cuishuang/explain-source-code-by-chatgpt

本文由 mdnice 多平台发布