目录

- vulnhub--raven

- 1.nmap扫描端口服务

- 2.点击主页service发现wordpress目录,识别为wordpress

- 3.使用wpscan扫描

- 4.扫描网站发现两个用户

- 5.简单尝试下发现michael用户名和密码一致

- 6.提权

- 7.总结

vulnhub–raven

下载地址:raven

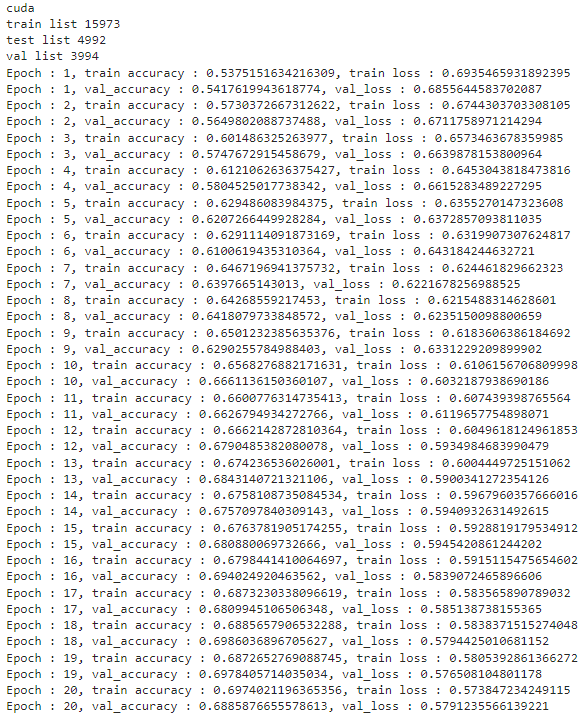

1.nmap扫描端口服务

2.点击主页service发现wordpress目录,识别为wordpress

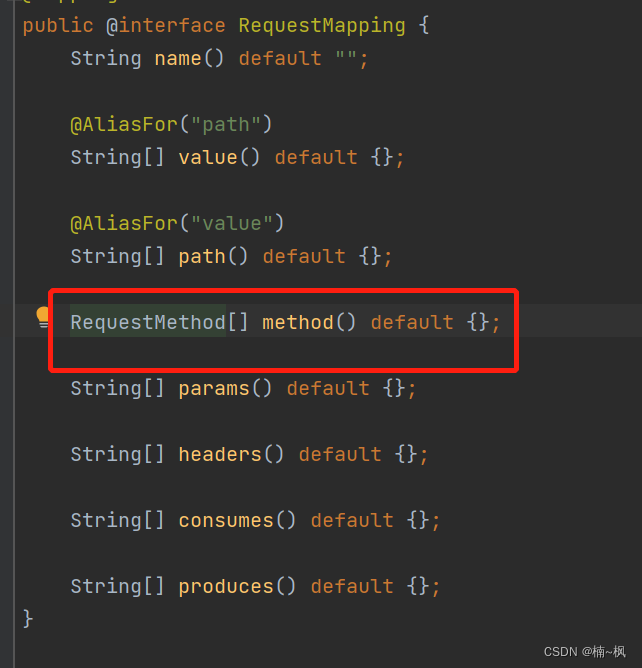

3.使用wpscan扫描

如果要查看扫描的漏洞详情需要token,可到官网申请

wpscan

常用指令:

--url 要扫描的目标url,允许的协议http、https,默认使用http协议

--help 显示简单的帮助

--version 显示WPScan的版本信息

-o 输出文件到指定位置

-f 指定文件输出的格式

--user-agent 使用指定的ua头

--random-user-agent 使用随机UA头

--max-threads 最大线程数,默认最大线程为5

--proxy 加载代理

--update 更新漏洞库

--force 不检测目标是否在运行wordpress

--api-token 使用token用于显示漏洞信息

--wp-content DIR 自定义指定检测内容

--cookie 指定cookie

vp 结果中显示有漏洞的插件

ap 结果中显示目标的所有插件

vt 结果中显示存在漏洞的主题

at 结果中显示所有主题

tt 列举缩略图相关的文件

--enumerate/-e 枚举 [option](要枚举的目标)

u 枚举用户名

p 枚举插件

t 枚举主题

用例: wpscan --url https://www.xxxxx.com/wordpress -e u

4.扫描网站发现两个用户

5.简单尝试下发现michael用户名和密码一致

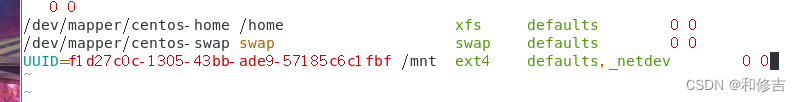

xshell连接,download拉取源码(一般先看配置文件没什么信息再漏洞审计),在配置文件发现数据库用户密码

由于这里是root用户,先不尝试外联,继续在michael的ssh终端进行mysql操作

查询信息,发现steven密码,这里是hash

6.提权

hash撞库破解

michael不能进行sudo,切换到steven用户

steven利用python本地提权成功

得到root权限

7.总结

算是比较综合的环境,主要还是考察思路吧。

最后他这里网站运行的数据库是root权限,有时间可以尝试UDF提权。