目录

- vulnhub--buli_b0x

- 1.下载靶机

- 2.导入靶机,开启靶机,nmap扫描

- 3.探测目录,发现敏感目录

- 4.通过test.php下载源码

- 5.代码审计

- 6.提权

- 7.总结

vulnhub–buli_b0x

1.下载靶机

Billu_b0x.zip

2.导入靶机,开启靶机,nmap扫描

3.探测目录,发现敏感目录

dirsearch/DirBuster/御剑/7kb-scan等等

4.通过test.php下载源码

5.代码审计

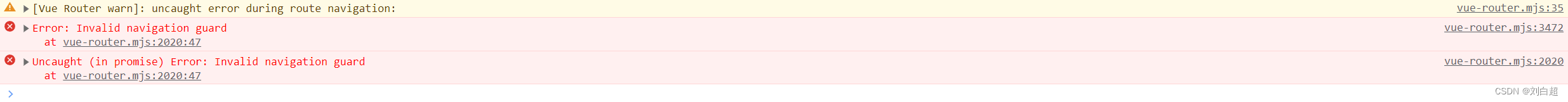

(1)发现主页sql注入

payload:

uname=or 1=1 pass=\

相当于sql

select * from auth where pass=' \' and uname=' or 1=1 #'

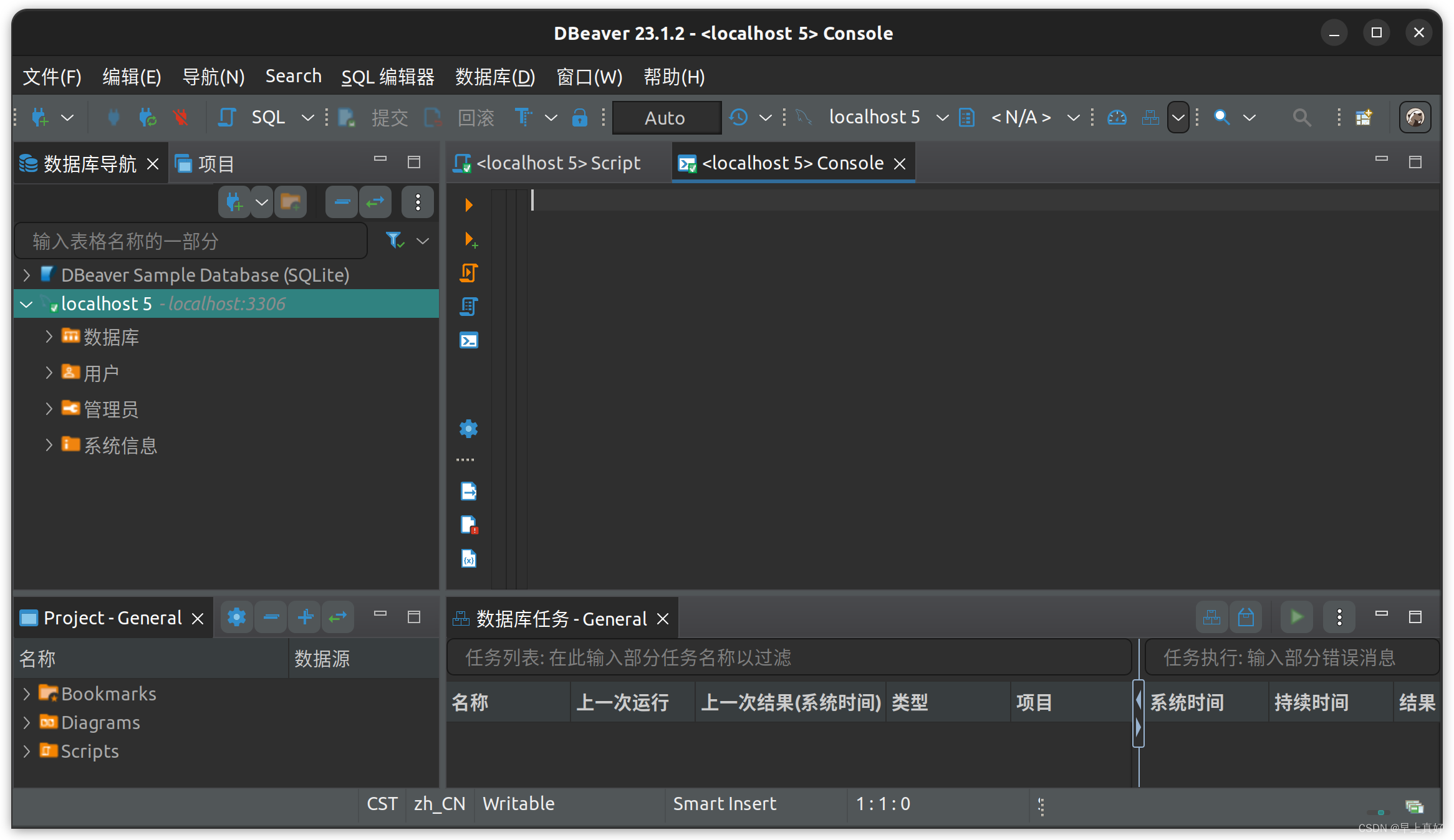

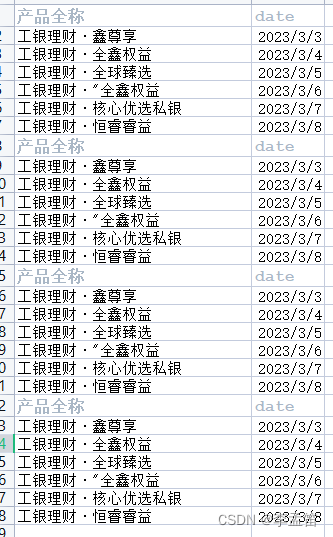

(2)发现数据库账号密码

直接访问其phpmy 登录数据库管理

查询账号密码

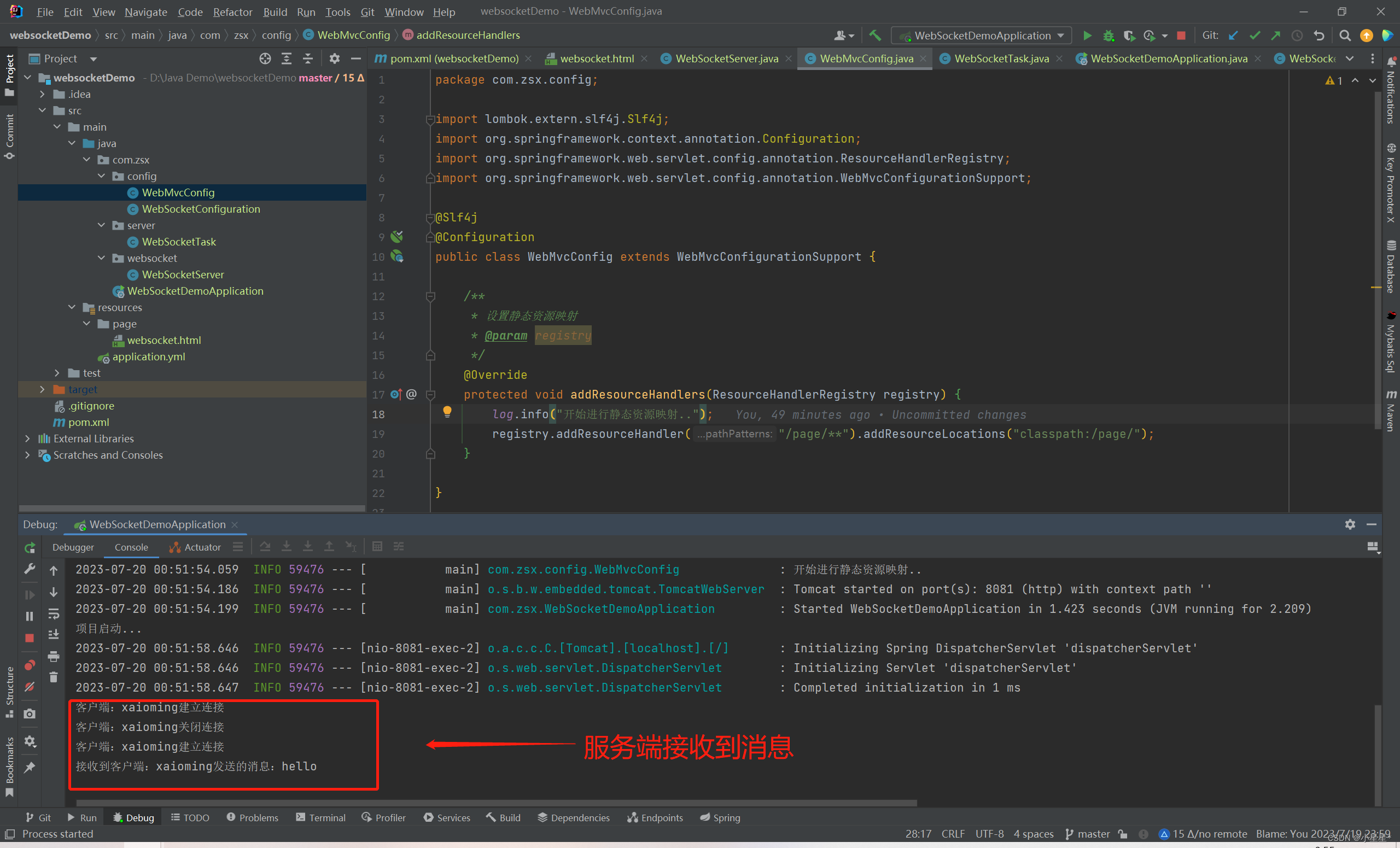

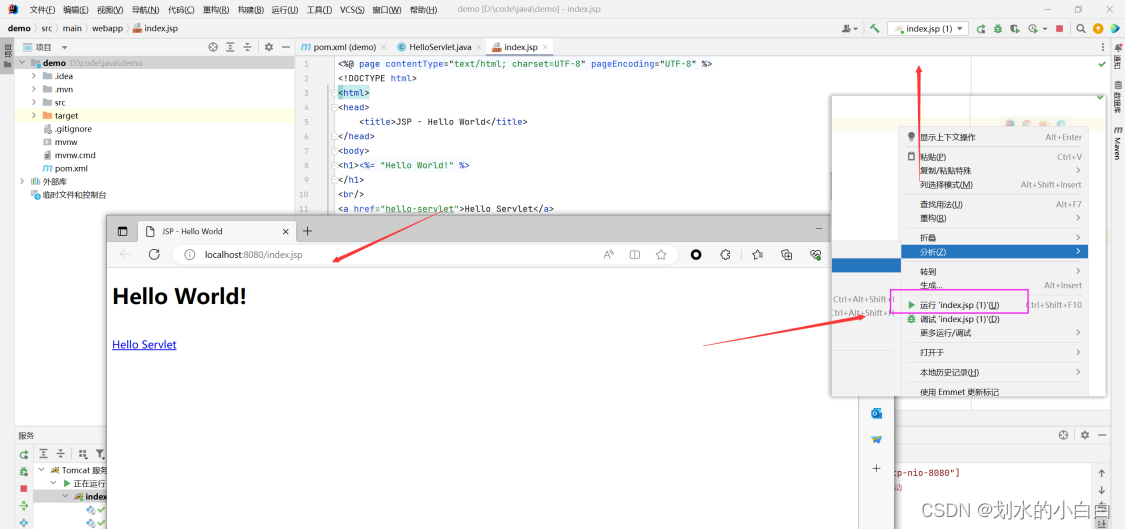

(3)panel.php存在文件包含

先登录进去发现有上传图片的地方,结合此处文件包含拿下shell

6.提权

(1)配置文件root密码泄露

下载phpmy下配置文件config.inc.php

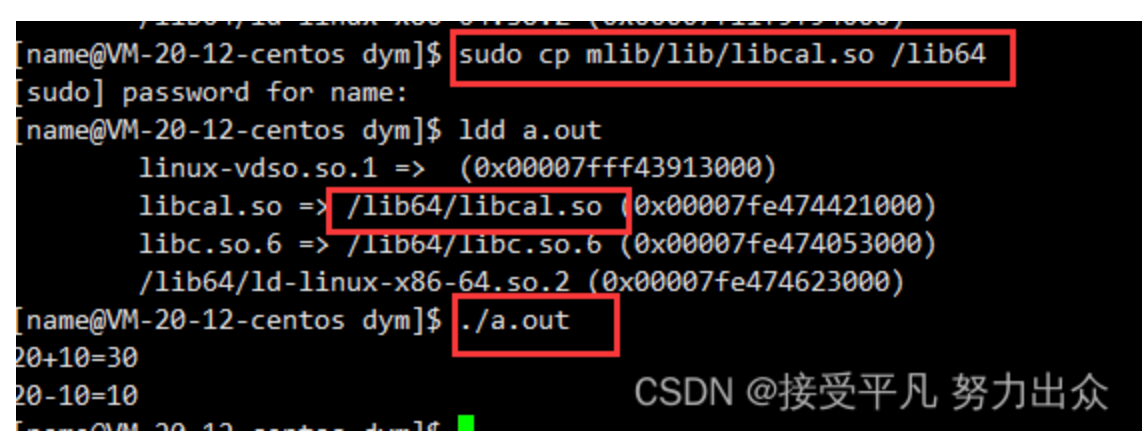

(2)内核漏洞提权

反弹shell,执行提权脚本

7.总结

个人感觉是一个比较综合的环境,

先是SQL注入,之后敏感文件泄露发现test.php可以进行任意文件下载,下载源码之后审计源码发现sql注入、文件包含,配置文件密码之后拿下xiawebshell,最后通过系统漏洞或者phpmyadmin配置文件中密码复用等方式拿下root权限