恶意程序是指数字世界中带有攻击意图的程序实体,通常可以分为攻击载荷、木马、蠕虫、感染型病毒。

1.攻击载荷

攻击载荷是指攻击者发起初始攻击并建立网络连接的武器载体,按照功能可以分为投递攻击类、连接控制类、独立攻击类。

-

投递攻击类有远程攻击类载荷、钓鱼邮件、恶意文档等。

-

连接控制类有WebShell、反弹Shell、后门木马(BackDoor)等。

-

独立攻击类有SSH、RDP、Telnet等标准Shell。

-

远程攻击类载荷的目标是实施网络远程入侵攻击并获得系统执行命令的权限,大名鼎鼎的“永恒之蓝”漏洞的利用方式就属此类。这类载荷往往体积较小,获得系统权限之后通常仅执行下载等少量操作,如果不需要作为跳板进一步扩大战果,这类载荷一般以内存态呈现。

-

钓鱼邮件是另一种常见的投递攻击类载荷。最常见的手段是投递一个附件,如果你被诱导打开了附件里的文档或程序,则可能会被种下后门木马。隐蔽一些的手段会结合浏览器漏洞实施攻击,邮件中是一个网址或带链接的图片,如果你的浏览器存在漏洞,有可能在点击链接之后被攻陷。最高级的钓鱼邮件会使用邮箱软件0DAY或系统指针0DAY等“核武器”实施攻击,只要你打开邮件,不需要任何操作,就可能被攻陷。

-

恶意文档一般伴随着钓鱼攻击出现,除了邮件钓鱼,攻击者逐渐倾向使用聊天工具冒充合作伙伴、招聘HR等角色实施钓鱼攻击,发给你的文档是包含漏洞利用代码的。

-

WebShell是最常见的连接控制类载荷。当攻击完成之后,如果目标是一个Web应用服务器,攻击者会在合适的目录下放置一个实施命令与控制的PHP或JSP脚本,通过网址访问就能实施控制和窃取信息的操作。

-

反弹Shell是指失陷主机主动连接攻击者服务器实施被控的脚本载荷,通常使用Bash、Telnet、Python、PHP等脚本编写,并完成系统驻留,实施持久化攻击。

-

后门木马是指攻击者完成入侵后植入的后门通道,用于远程控制和执行命令,功能非常强大,可以截取屏幕,窃取数据,破坏系统等,是组建僵尸网络和进行APT攻击(定向持久攻击)的关键武器。

-

标准Shell是指利用SSH、Telnet、RDP、灰鸽子远程协助等软件提供的远程服务实施的攻击,比如弱口令攻击,一旦入侵成功,就可以使用系统提供的远程服务实施控制和命令操作。

2.木马

木马是数量最多的一类恶意程序,常见的木马有后门木马、网银木马、盗号木马、主页木马、广告木马、勒索木马、挖矿木马等。

-

后门木马:是指攻击者完成入侵后植入的后门通道,用于远程控制和执行命令,功能非常强大,可以截取屏幕,窃取数据,破坏系统等,是组建僵尸网络和进行APT攻击(定向持久攻击)的关键武器。

-

网银木马:网银木马主要使用两种方法:一种是直接盗取账号和密码,另一种是篡改支付过程中的收款账号和收款金额。随着银行U盾、安全控件、多因子认证等防护措施的加强,网银木马在国内已经很少见了。

-

盗号木马:互联网的发展使得大家拥有了很多账号。在黑产眼里,这些账号具备很高的价值,特别是聊天账号和网游账号。盗号的常用手法有键盘记录、内存读取、界面模仿等。

-

主页木马:浏览器的导航主页是重要的流量入口,也是很多互联网公司的重要收入来源。受利益驱动,锁主页的木马一直流行至今。

-

广告木马:恶意弹广告是木马的另一种主流的变现模式。除了木马,也有很多软件违规弹广告,特别是618、双11等购物节,给网民的桌面带来了极大的骚扰。有些木马也会耍些小伎俩,不真正弹出窗口,改为在后台刷广告,以此来欺骗投放主的广告费。

-

勒索木马:早期的勒索木马会锁定系统要求赎金,现在主要对计算机(包括服务器)上的文件进行加密,支付赎金后提供解密。近年来,数字货币发展迅速。数字货币的匿名性使得交易难以追踪,客观上助长了黑产和网络犯罪的发展。目前,几乎所有的勒索木马都采用数字货币支付赎金。

-

挖矿木马:挖矿木马不会破坏文件,但会在后台悄悄利用CPU和显卡的计算能力为木马作者挖取价值不菲的数字货币,而宿主唯一能感觉到的可能只是计算机运行速度变慢了。

3.蠕虫

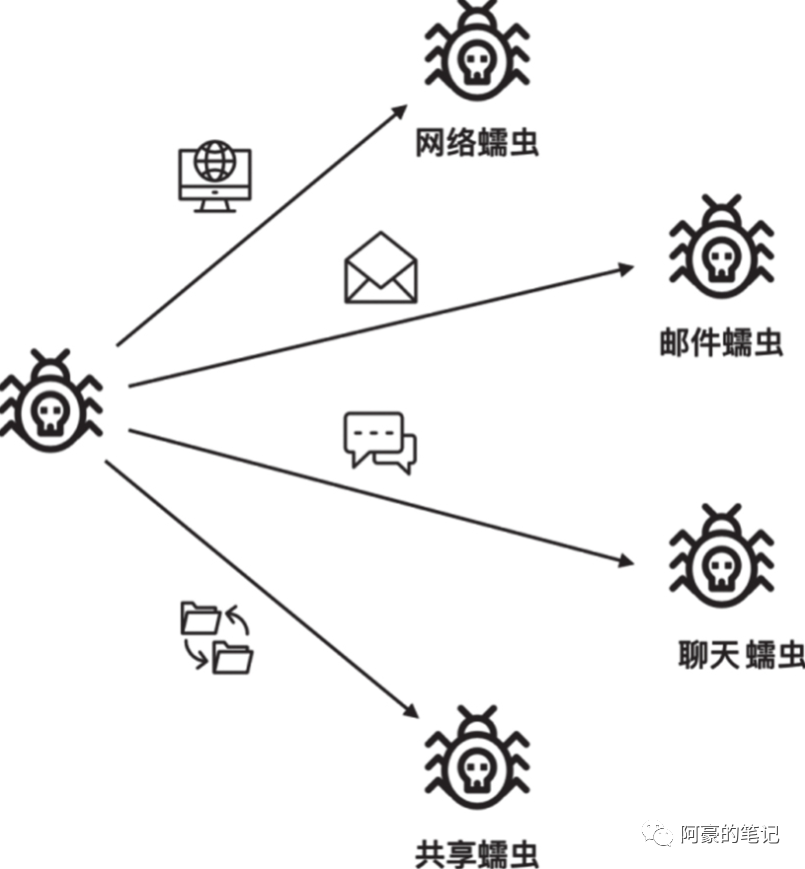

蠕虫最大的特性是能够自我复制、主动传播。根据传播方式不同,蠕虫可以分为网络蠕虫、邮件蠕虫、共享蠕虫、聊天蠕虫等。

-

网络蠕虫:这类利用内置的渗透技术自动寻找存在漏洞的目标并完成攻击,在网络世界中肆意穿行。大名鼎鼎的WannaCry就是这类蠕虫。该蠕虫利用了NSA(美国国家安全局)泄漏的“永恒之蓝”等漏洞,在短时间内席卷了全球,并传播勒索木马,造成了经济、生产的严重停摆。这类蠕虫一旦放出来,就像打开的潘多拉魔盒,难以控制。WannaCry的作者加入了“自杀”开关,否则危害还将放大数倍。

-

邮件蠕虫:这类蠕虫通常会收集失陷系统的邮箱列表,然后使用自带的邮件引擎向这些邮箱发送病毒邮件,进一步感染和控制更多的计算机。随着大数据挖掘技术在反垃圾邮件中的应用,此类蠕虫的生存空间已经非常狭小。

-

共享蠕虫:这类蠕虫通过向共享目录释放病毒体进行传播,通常需要诱骗用户双击打开才能运行。但U盘类蠕虫则会通过设置“自动播放”属性在打开目录时进行传播。另外,配合lnk(快捷方式)漏洞,理论上可以实现在打开共享目录时“看一眼就中毒”的能力。

-

聊天蠕虫:这类蠕虫通过聊天工具进行传播,著名的有“QQ尾巴”“MSN书虫”等。攻击者会在聊天软件或聊天室中发一些具有诱惑力的内容,附带一个病毒链接。随着聊天软件联合安全团队的治理,此类蠕虫也基本销声匿迹。

4.感染型病毒

感染型病毒等同于狭义上的病毒定义,主要特征是感染正常的应用程序并寄生在其中。在程序运行时,首先执行的是病毒代码,然后再跳转执行应用程序代码。相对于木马和蠕虫,感染型病毒在编写上更有技巧和难度,很难用普通杀毒软件清除干净。

受网络安全法及“熊猫烧香”案件的影响,近几年没有再出现新的感染型病毒。但古董病毒(ramint等)依旧潜伏在网络的某个角落,时不时地进行一轮小范围的攻击。

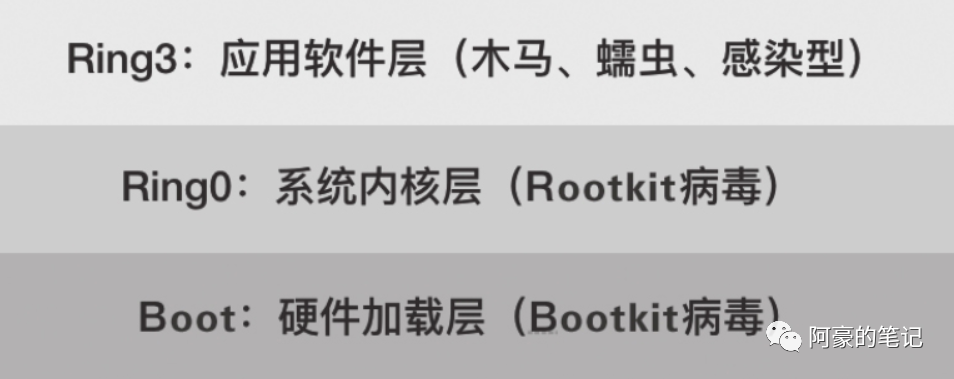

5.Rootkit和Bootkit

Rootkit和Bootkit存在于系统底层,理论上可以对操作系统核心做任何的修改和破坏。

-

Rootkit:安全软件通过主动防御和强力杀毒功能来拦截和查杀病毒,往往具备系统权限,以取得对抗上的优势。而Rootkit病毒则通过进入系统内核(相当于手机上获得Root权限),取得了和杀毒软件一样的权限,进而可以实现隐藏(看不见)、加固(杀不掉)、破坏(反杀安全软件)等动作,难以被清除。

-

Bootkit。这是比Rootkit更高一级的攻击技术。通过感染磁盘引导区(MBR、VBR)、主板BIOS等硬件,取得比安全软件更早的启动机会。随着这类代码被公开披露,Bootkit技术被越来越多应用到黑产中,比较有名的是“暗云”系列、“异鬼”“隐魂”等。

针对Rootkit和Bootkit,安全软件在处理时已经没有太多的优势,因此防御重点应该是加强对此类威胁在进入或执行阶段的拦截。另外,此类病毒往往通过盗版系统传播,能够比安全软件更早入驻系统,国内一流的安全厂商都在它们的管家或卫士产品上加入了“专杀代码”进行清除,还单独发布了“急救箱”进行强力清除。