一、概念

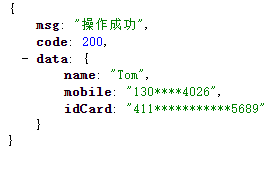

加密是利用数学方法将明文(plain text)转换为密文(cipher),从而达到保护数据的目的。

加密是一个使信息只对正确的接收者可读,其他用户看到的是乱码信息的过程。

加密技术作用

加密技术在网络上的作用就是防止私有化信息在网络上被拦截和窃取。通过加密可保证信息的机密性、完整性、鉴别性和不可否认性。

机密性

提供只允许特定用户访问和阅读信息,非授权用户对信息不可理解

完整性

保护数据在传输过程中不被未授权修改(篡改、删除、插入和重放等)

鉴别性

认证数据发送和接受者的身份

不可否认性

阻止用户否认先前的言论或行为的抗抵赖性

二、加密算法分类

类型

按照是否对称分为对此加密算法和非对称加密算法,对称加密算法比较好理解,就是采用相同的密钥进行加密和解密。

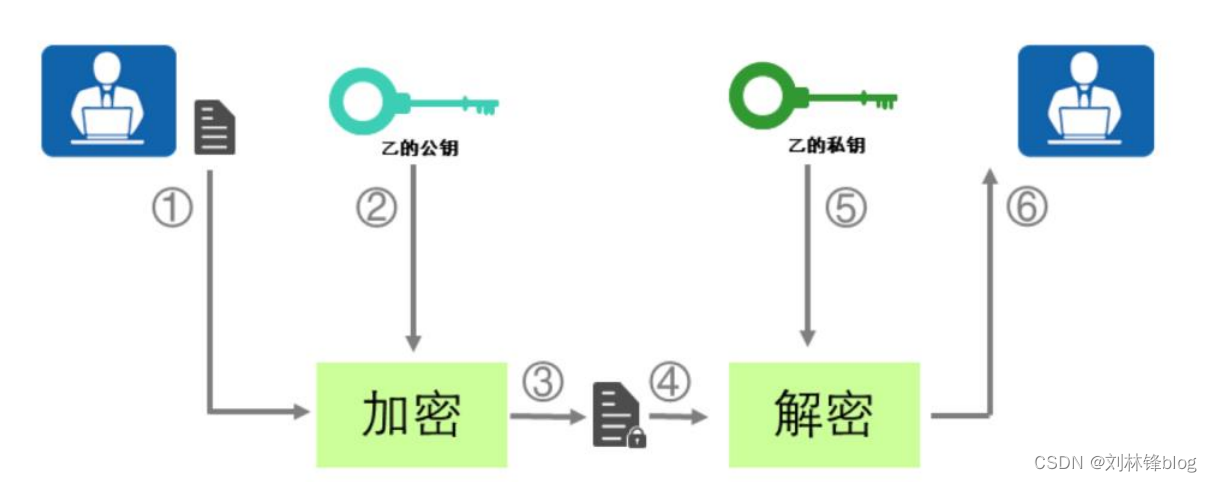

非对称加密算法

上图是非对称加密加密解密过程:

- 甲使用乙的公钥对明文加密(必须是乙的公钥),并将密文发送给乙

- 乙收到密文后,使用自己的私钥对密文进行解密,得