内容仅供参考学习

欢迎朋友们V一起交流: zcxl7_7

目标

网址:案例地址

这个好像还没改版,我看官网体验那边已经进行了混淆

分析

-

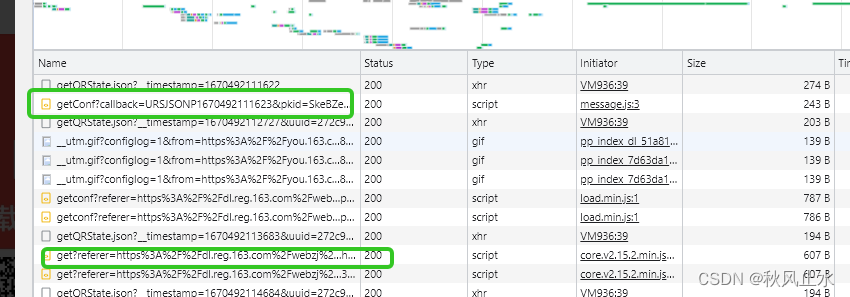

这个进行的请求很乱,我就不说怎么找的了,到时候越听越乱。一共有2个请求很重要

-

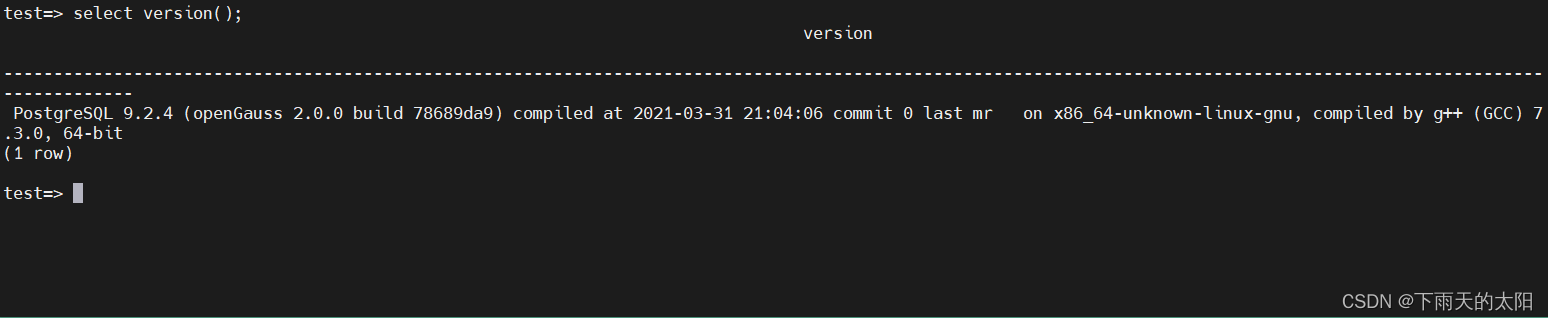

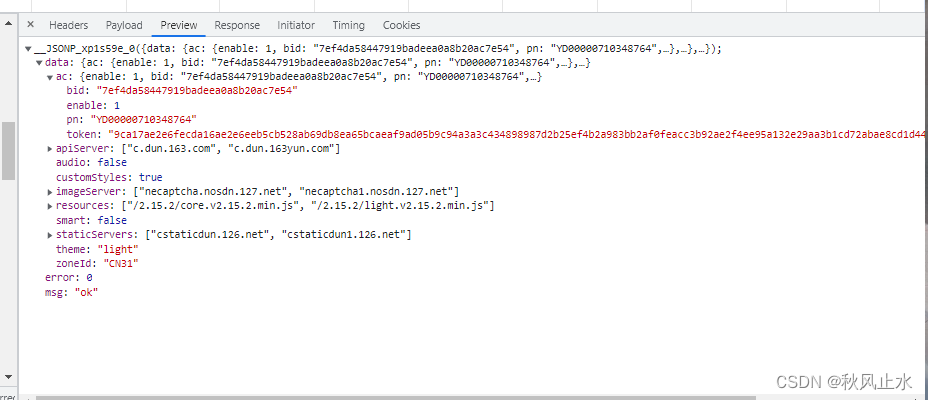

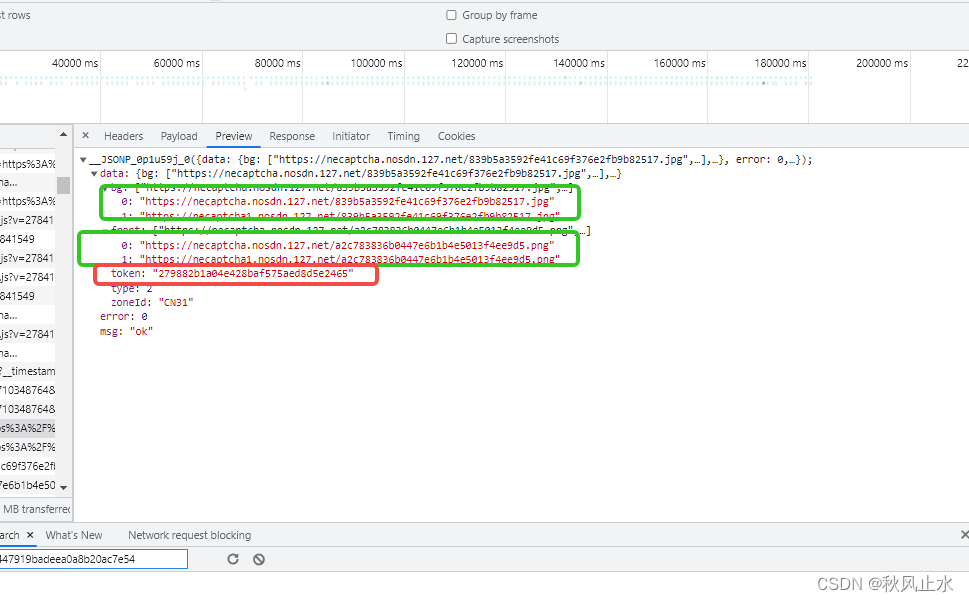

getConf这个请求返回了一个json先看看内容

-

ac中有3个值像加密值,我的感觉是版本对应的一些关键参数,我在这边看3个都没变过。其余就是一些单纯的参数了。请求体中有个id就是其中的bid。 -

转过头来看看

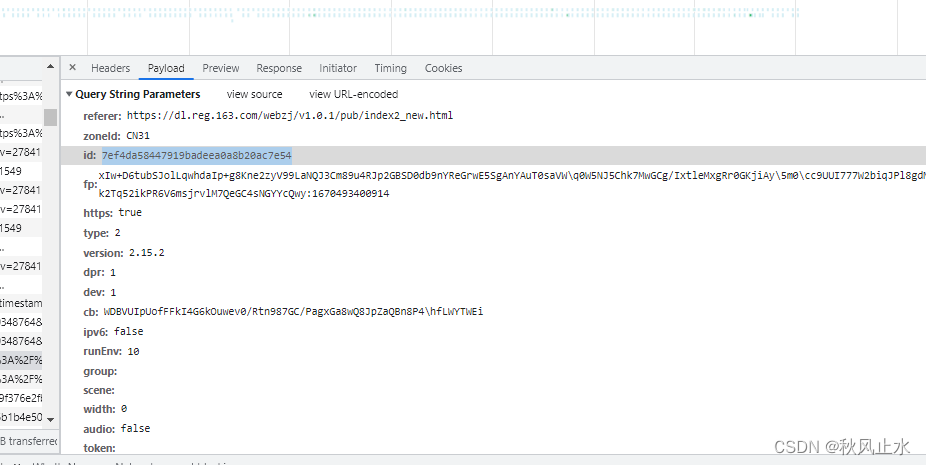

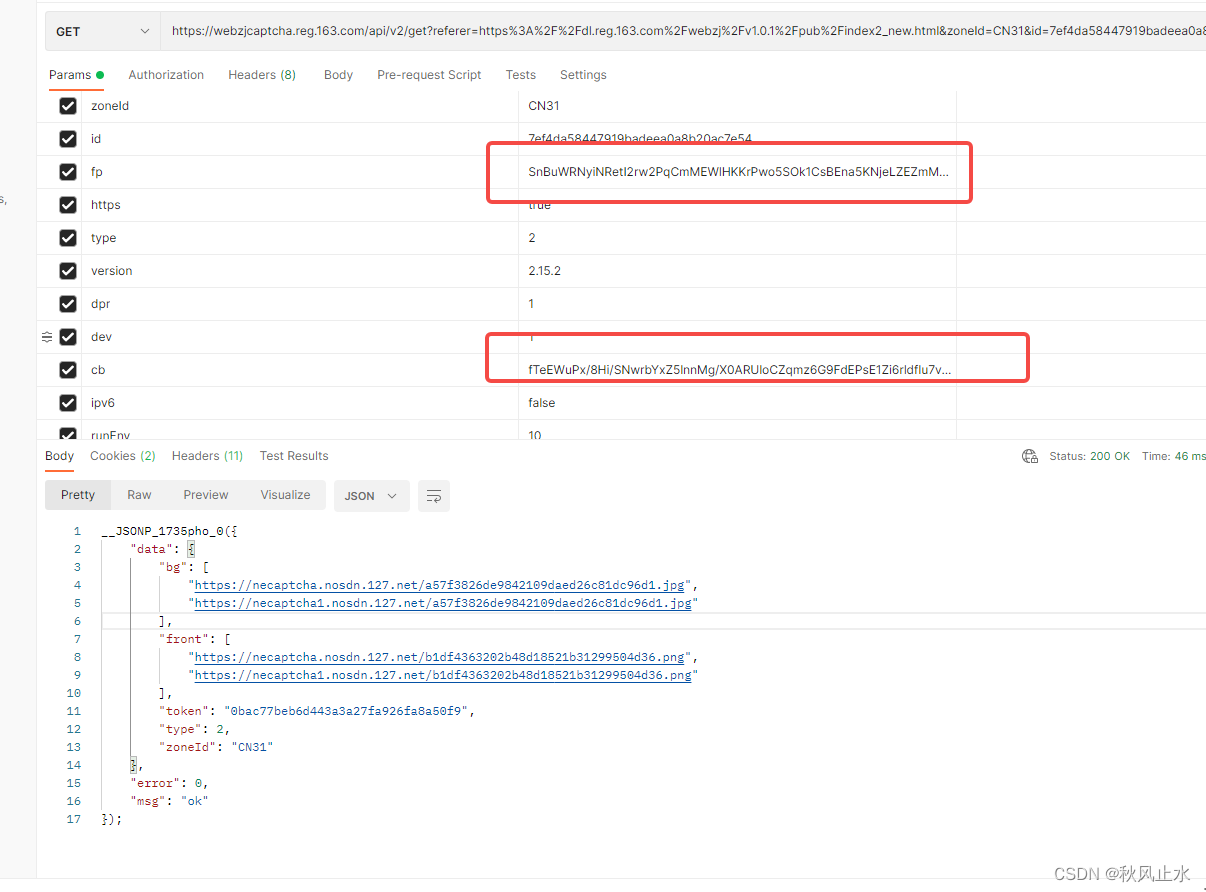

get请求,请求体中id是之前说的不变的;fp和cp就是今天的主题了

-

返回中就是验证码的图片地址和一个token,这次就不探究了

逆向分析

-

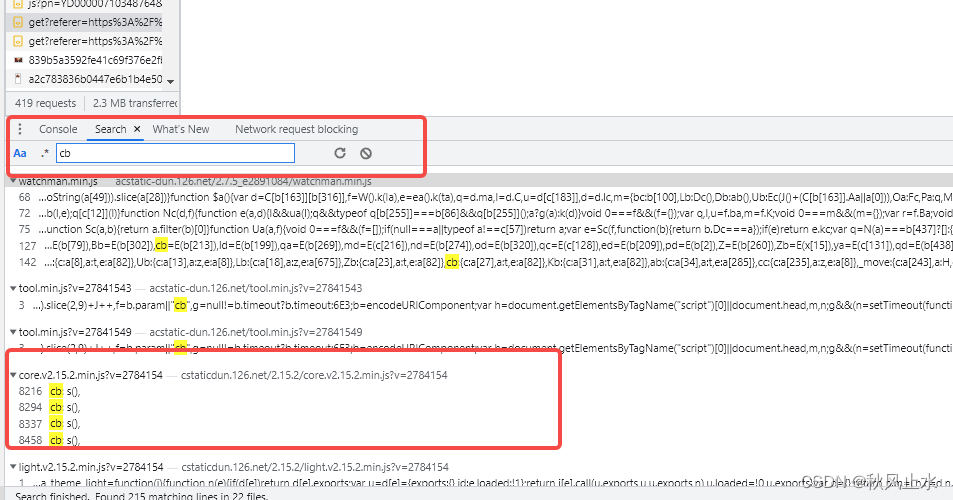

首先,分析cb的生成,直接全局搜索,稍微费点劲,但还是很好找的

-

打上断点, 可以看到

cb是由s()生成的直接抠代码,这个还是比较简单的。 -

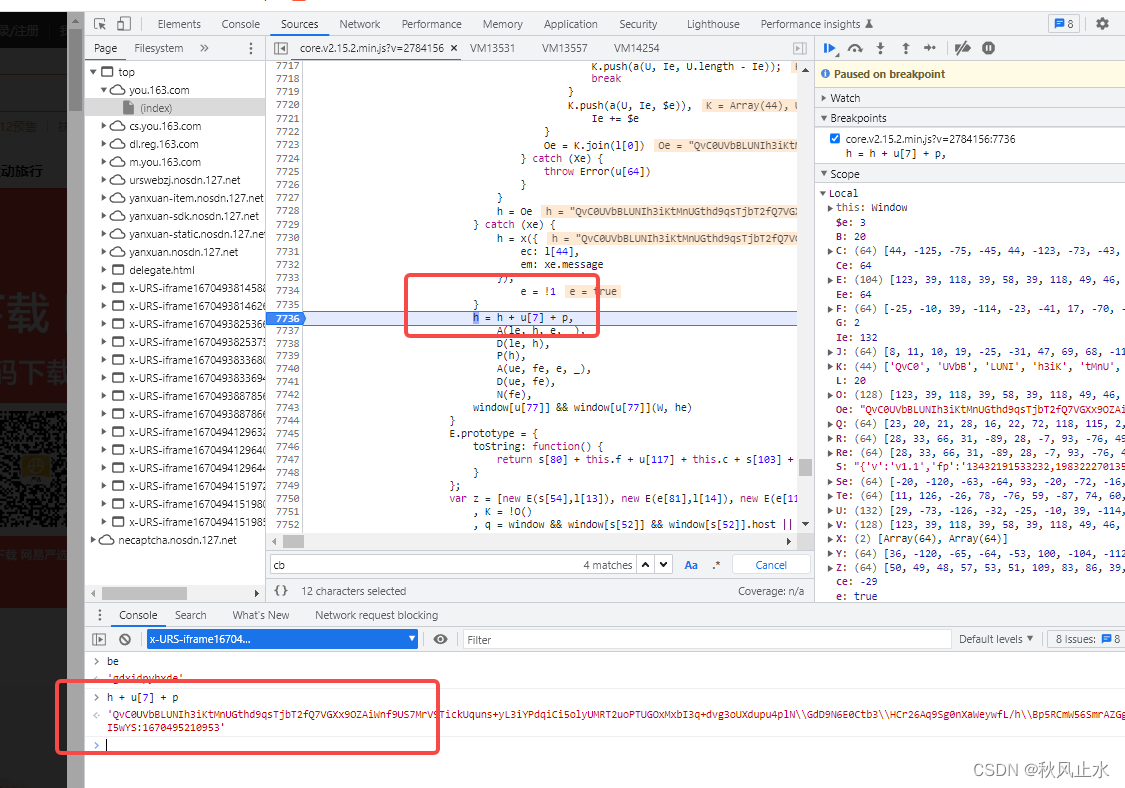

fp是传进来的e里面的,这边的这个通过开发者工具来找的话非常费劲,这边推荐使用hook来进行定位 -

通过hook可以定位到

window.gdxidpyhxde(window[be])最先被赋null,往下看,不远处就可以看到一行代码,h + u[7] + p就是我们要找的值,根据值得特征不难确定

-

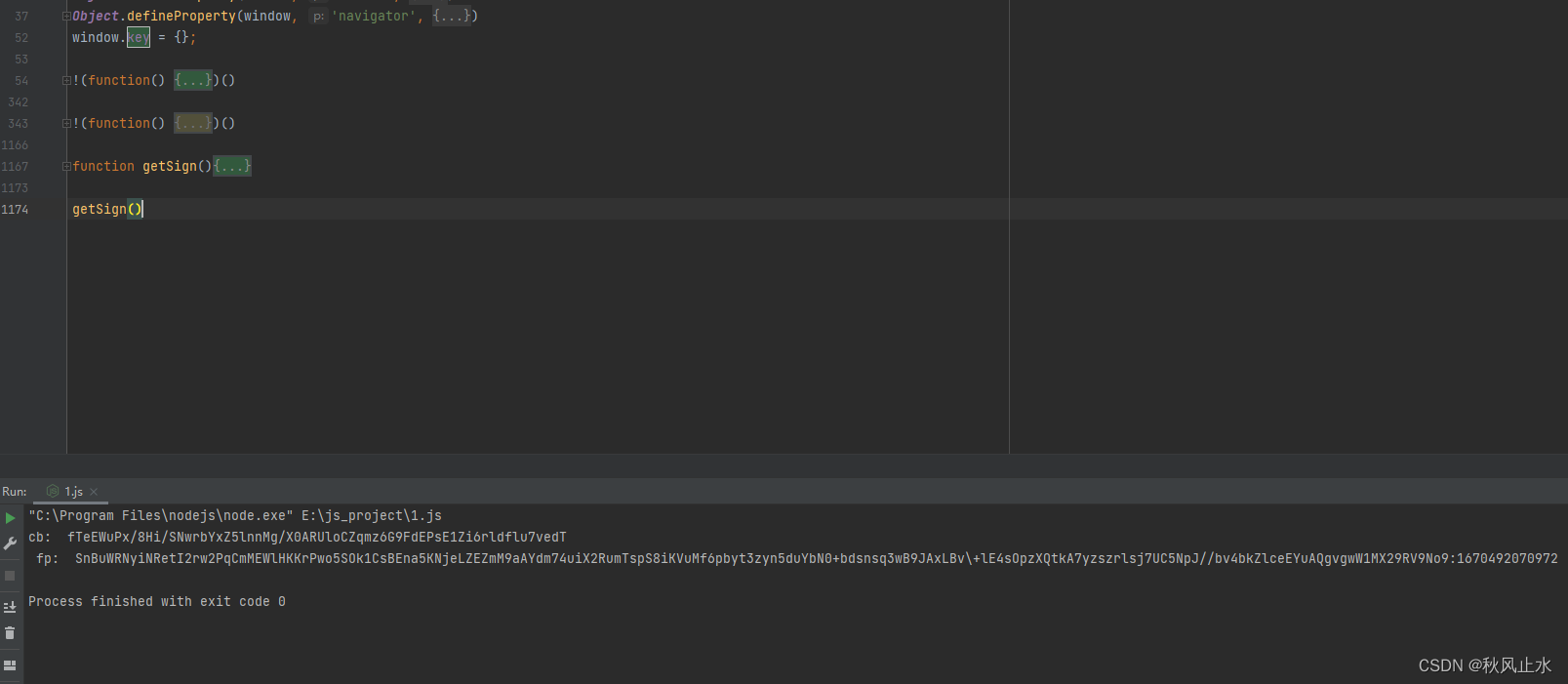

后面就是抠代码了,没什么好说的了

结果

![[附源码]计算机毕业设计JAVA中小企业人事管理系统](https://img-blog.csdnimg.cn/8a97c84c88684ba5b41554b79950a139.png)