2023年6月 第四周

样本概况

✅ 类型1:伪造正常转发邮件(链接)

钓鱼邮件一直是邮件防护绕不开的话题。近日安全团队收到了一批钓鱼邮件,发送者将正常邮件内容和钓鱼内容拼凑在一起,将一封钓鱼邮件伪装成经过转发的正常邮件。

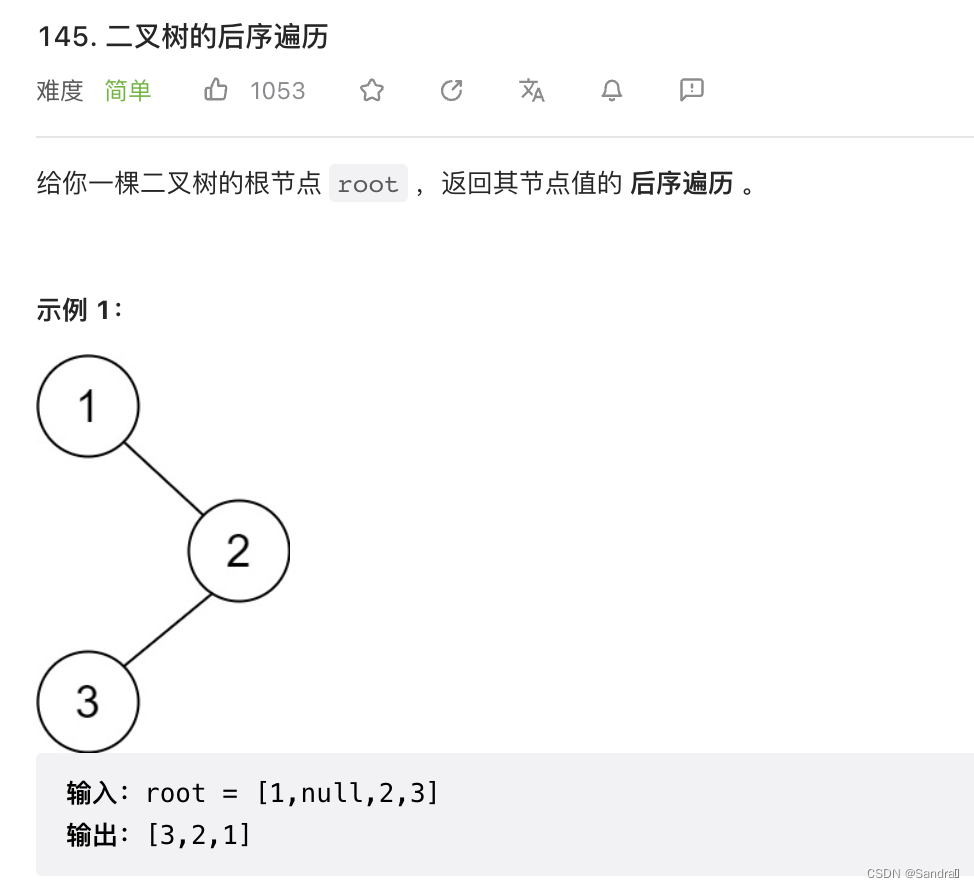

如下图所示:

钓鱼邮件发送方将一封名为“关于填报2019年xxxx工作的通知”的邮件作为转发邮件内容放置在正文中,再伪装成回复该邮件的样子,诱导被攻击者点开真正的钓鱼链接。相较于普通钓鱼邮件,该种钓鱼邮件迷惑性强,收信人收到一封全篇99%的内容为正常内容的邮件时很容易放下警惕,这也正中钓鱼邮件发送者的下怀。

该类钓鱼邮件具有以下特征:

标题虽然是“回复/答复/转发/Fwd”等像是转发邮件,但缺少转发邮件相关邮件头

邮件开头多为“check file/view document”等字样加上一个钓鱼链接

钓鱼邮件发送者用以混淆的正常邮件内容多为过时信息,其发送时间多为1~2年前

目前启发式规则已提取相关特征,能对该类钓鱼邮件进行拦截。

✅ 类型2:伪造正常转发邮件(pdf附件)

上述钓鱼邮件也有一些变种,如下图所示:

该样本与样本1套路基本一致,也是利用一封2年前的正常邮件作为正文混淆,不同的是该样本不再带有链接,转而以pdf附件的形式进行钓鱼。然而该pdf附件带有一个链接,如图所示:

点击PDF中的“OPEN”按钮后跳转到“hxxps://nidanhospital.com/olup/”链接上,经过检测,该链接指向失陷主机

目前启发式规则已根据样本优化,能够对这类恶意邮件进行拦截。

注意:该种混淆方式可用于各种攻击,特别是传播恶意程序,收信人需要仔细辨别。

✅ 类型3:

防护建议

警惕任何与现今日期跨度过大的转发/回复类邮件,即使邮件内容看起来很正常。

警惕任何邮件中包含的链接,点击前最好先确认链接的安全性、邮件消息的真实性。

文中所涉及部分样本IOC

URL

https[:][/][/]smartresident.pro/ro/?2931962https[:][/][/]ebraulisamyaro.ge/uitm/?1810962https[:][/][/]flixfallen.com/iai/?376871https[:][/][/]expressshoppinghub.com/sap/?273871

MD5

5b01e56f9e4a520c6ae92080431723d235739b91ad3de96b8bda20a3959b372be4b54a45be06e88be51c681ffc47c6f25d49fed40ed573f0964ecbf70e5ea83f

供稿团队:

天空卫士安全响应中心邮件安全小组