文章目录

- 一、解析漏洞定义

- 二、Kali安装docker并搭建DVWA靶场

- 三、Win7 IIS7漏洞复现

- 四、BEES靶场搭建

- 五、CPMS靶场搭建

- 六、SDCMS靶场搭建

一、解析漏洞定义

解析漏洞主要是一些特殊文件被Apache、IIS、Nginx等Web服务器在某种情况下解释成脚本文件格式并得以执行而产生的漏洞

Apache(2.4.0~2.4.29)解析漏洞 CVE-2017-15715

测试方法:test.php. 抓包修改.为test.php%0a

Apache AddHandler解析漏洞:从右到左识别

httd.conf开启:AddHandler application/x-httpd-php .php

phpinfo.php.php4

IIS6 解析漏洞:

*.asp;.jpg作为asp解析

*.asp/目录下的所有文件当成asp解析

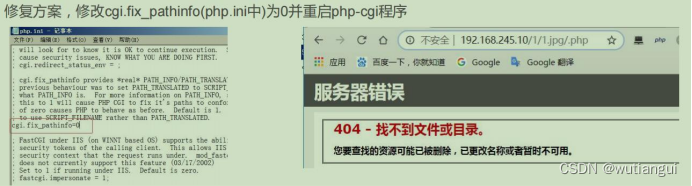

IIS7 解析漏洞:

配置后C:\inetpub\wwwroot\1\1.jpg.php会将1.jpg解析成php

nginx解析漏洞(0.5., 0.6., 0.7 <= 0.7.65, 0.8 <= 0.8.37)

条件是cgi.fix_pathinfo要开启,值为1

利用:使用burp抓包,访问info.jpg,修改为info.jpg…php , 在16进制模式下,修改jpg后面的.为00

Nginx %00空字节执行php漏洞

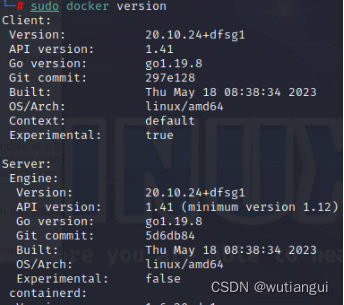

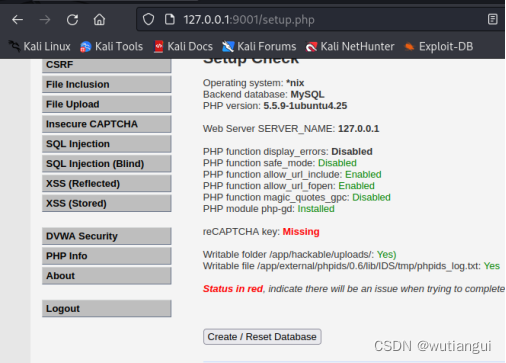

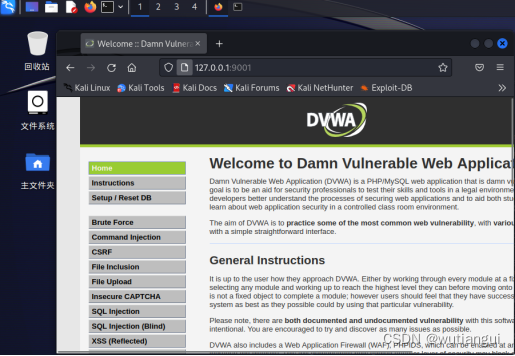

二、Kali安装docker并搭建DVWA靶场

sudo apt-get upgrade

sudo apt-get update

sudo apt-get install docker

sudo apt install docker-compose

sudo docker version

docker-compose pull

sudo service docker start 开启/stop 停止/restart 重启

docker image ls 列出镜像列表

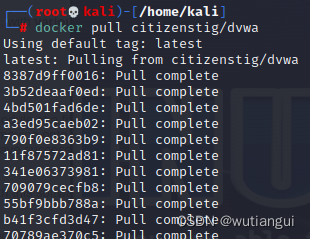

安装DVWA

docker pull citizenstig/dvwa

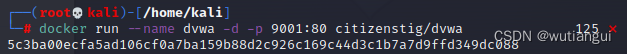

docker run --name dvwa -d -p 9001:80 citizenstig/dvwa

点击create/reset database

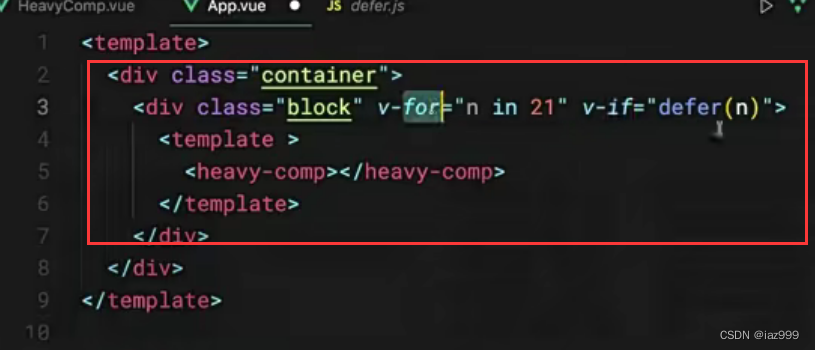

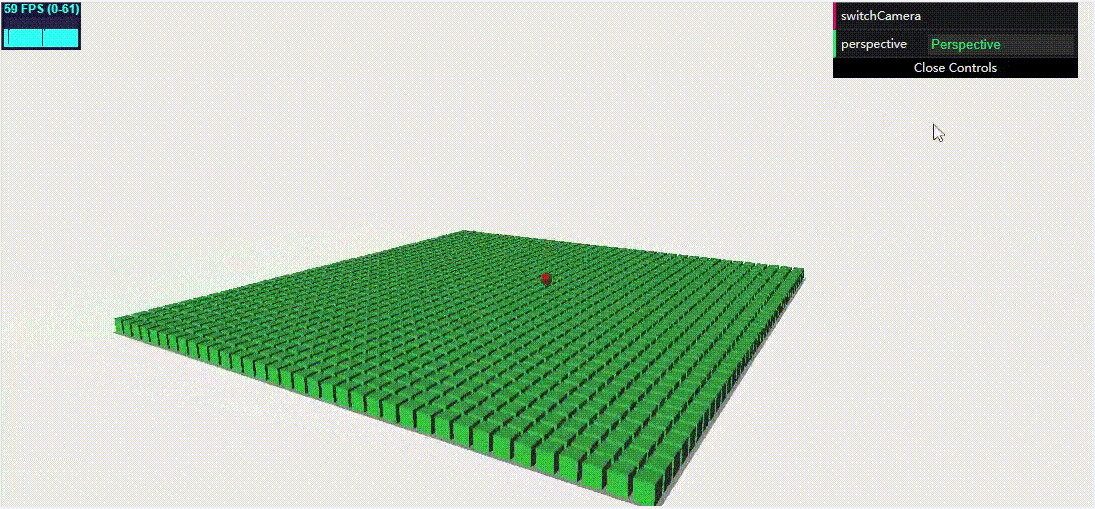

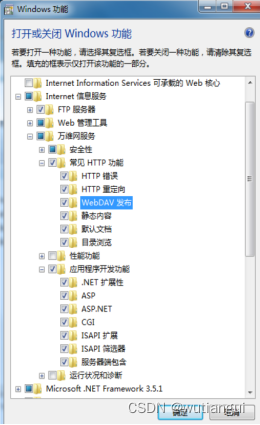

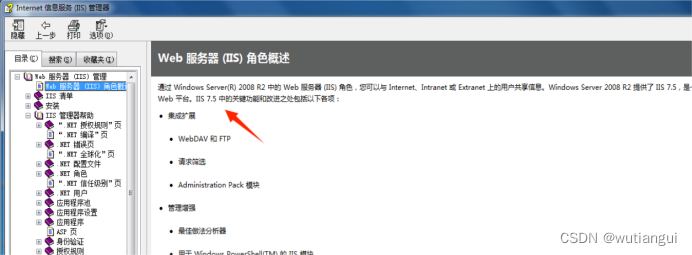

三、Win7 IIS7漏洞复现

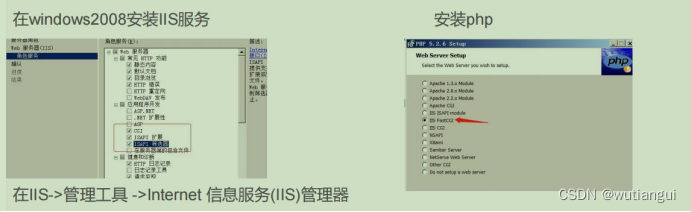

打开常见HTTP功能和应用程序开发功能

查看IIS版本

安装32位 VC11运行库

安装并打开旧版pikachu,切换版本为php-5.2.17+IIS

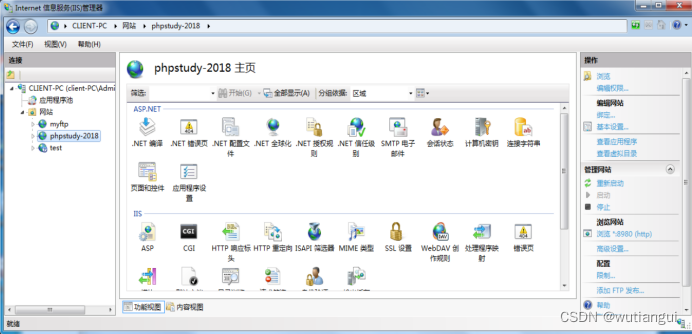

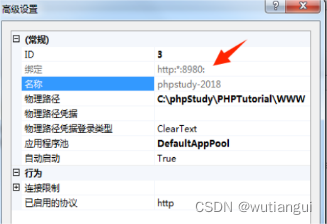

IIS管理pikachu

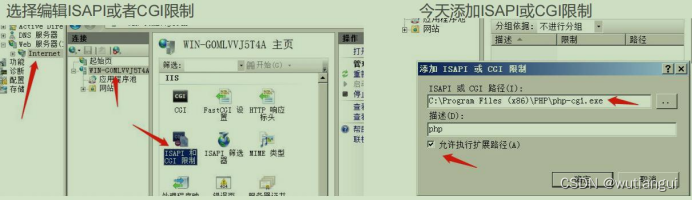

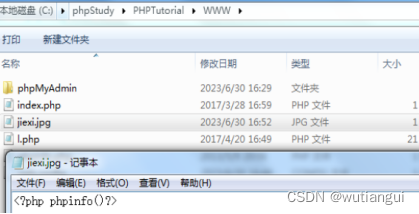

创建测试PHP复现漏洞

图片后面追加/.php

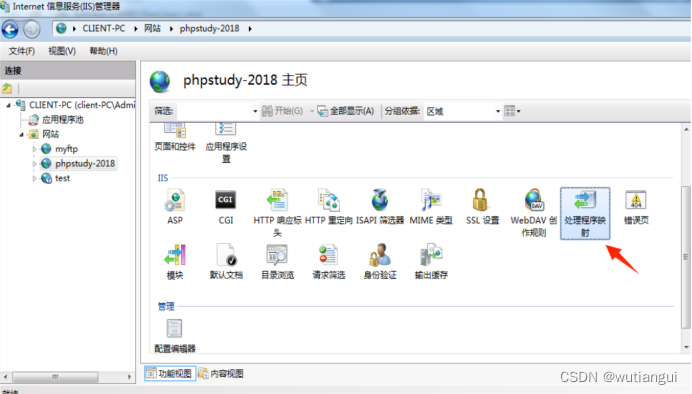

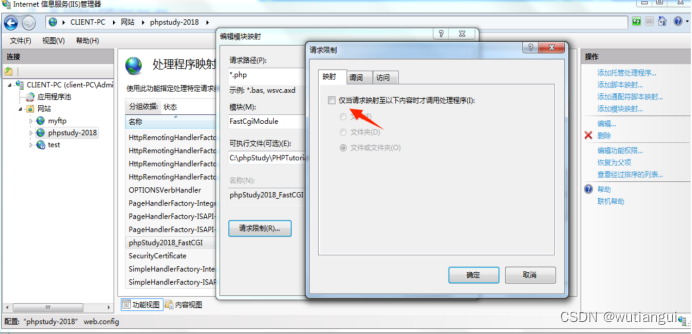

开启该解析漏洞的利用条件

phpStudy2018_FastCGI请求限制取消勾选

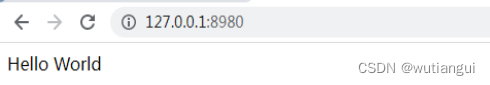

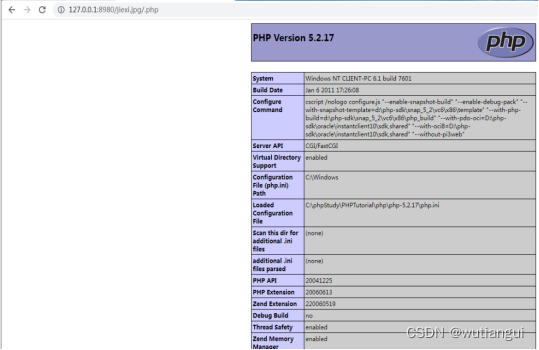

再次刷新页面成功复现

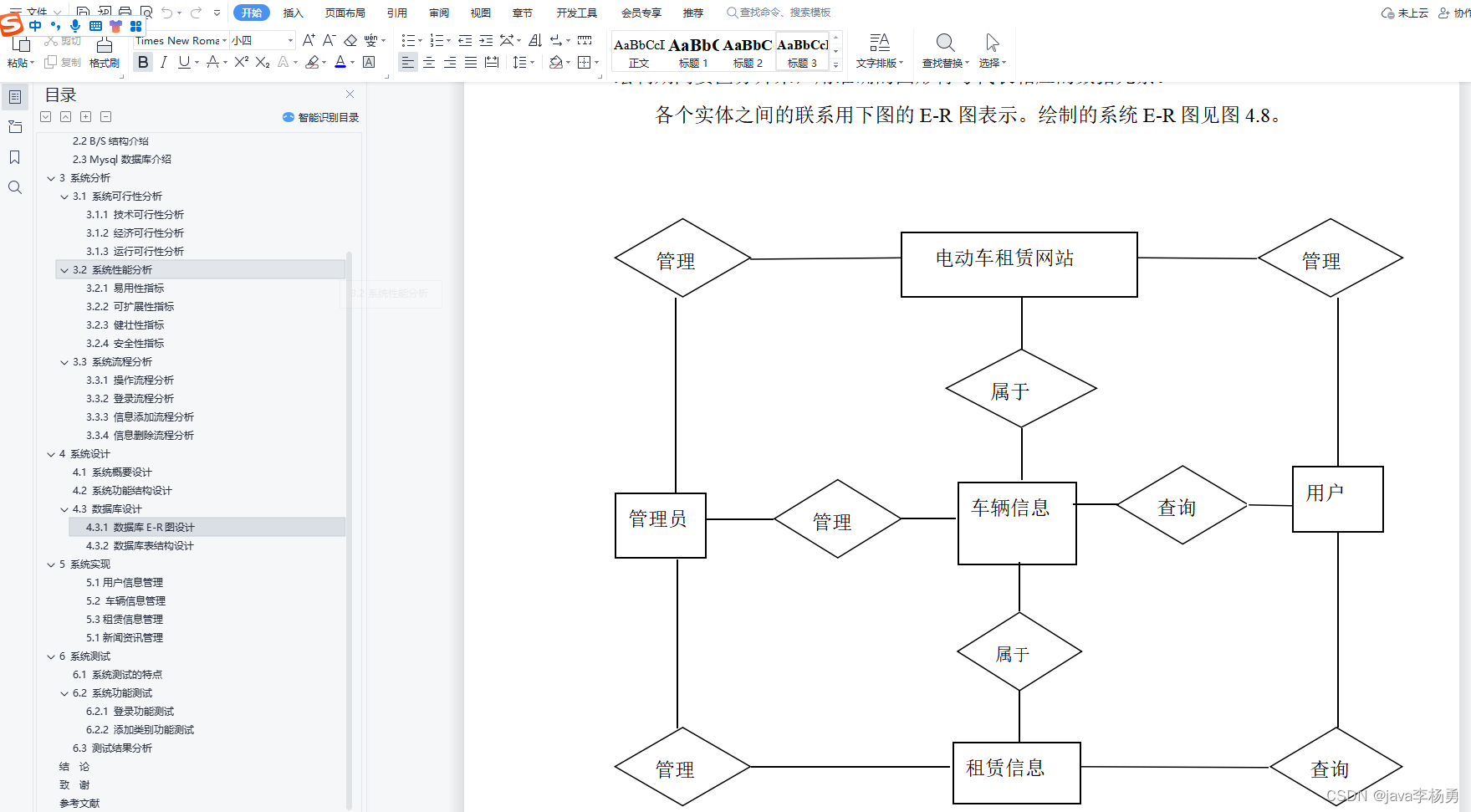

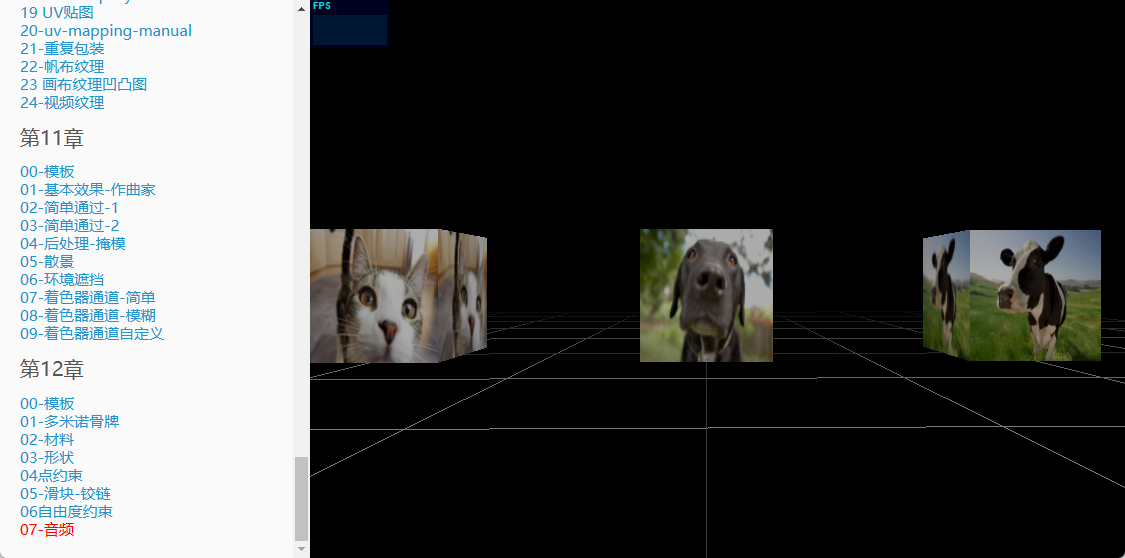

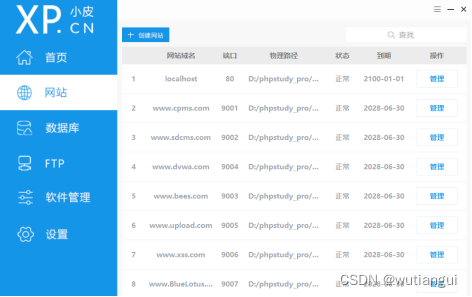

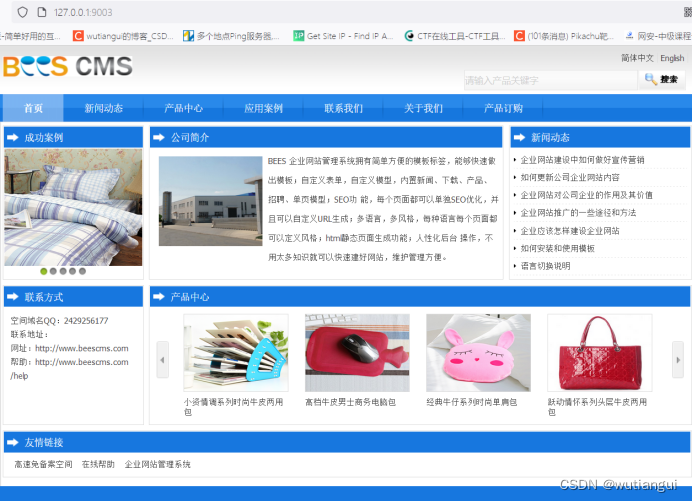

四、BEES靶场搭建

输入admin admin登录

新建域名访问

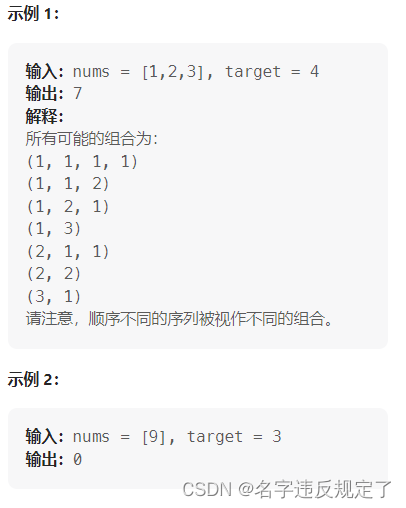

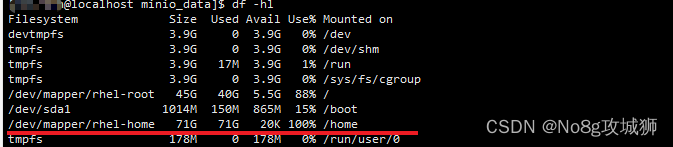

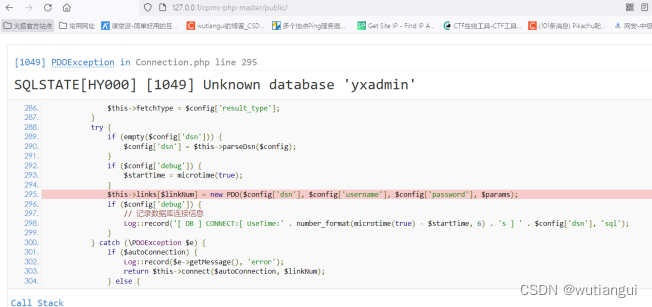

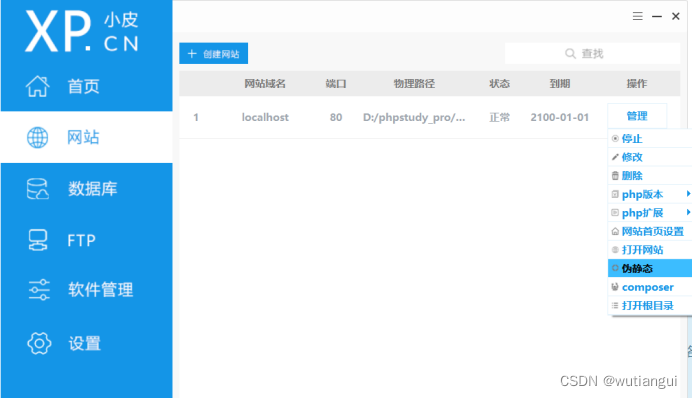

五、CPMS靶场搭建

把PHP版本设为7.X以上,打开伪静态

输入

<IfModule mod_rewrite.c>

Options +FollowSymlinks -Multiviews

RewriteEngine On

RewriteCond %{REQUEST_FILENAME} !-d

RewriteCond %{REQUEST_FILENAME} !-f

RewriteRule ^(.*)$ index.php?/$1 [QSA,PT,L]

</IfModule>

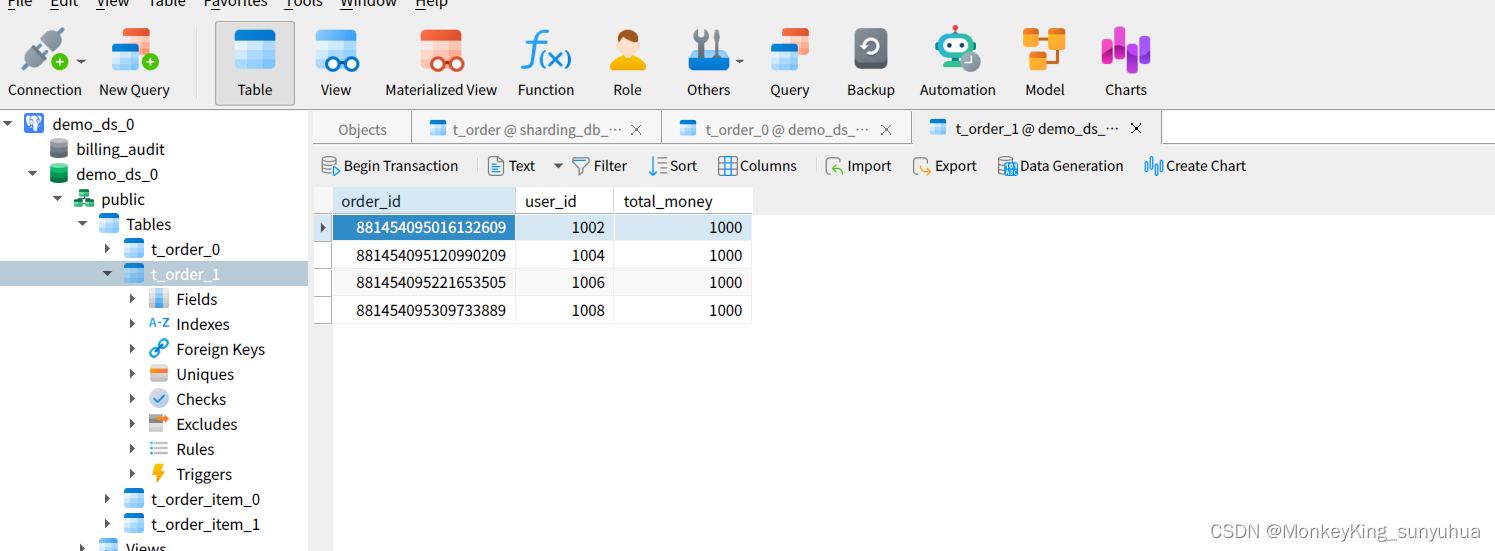

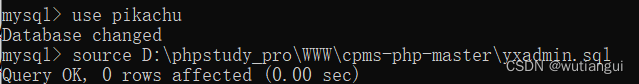

source D:/phpstudy_pro/WWW/cpms-php-master/yxadmin.sql

打开数据库,输入上面命令

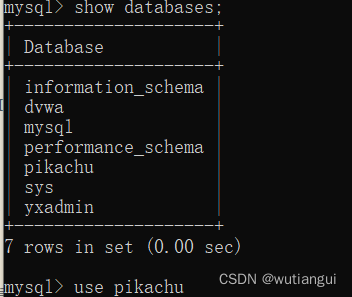

会新增这个数据库

刷新网页即可

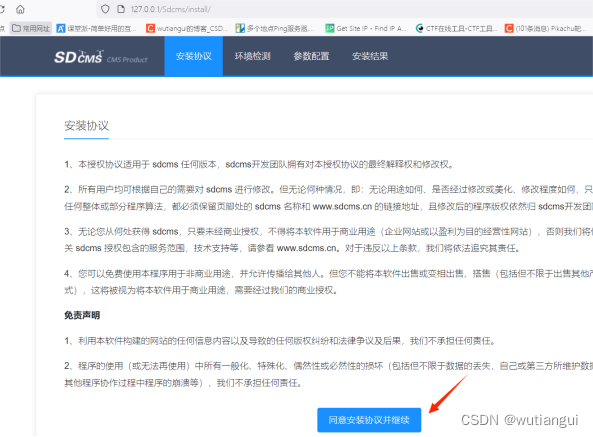

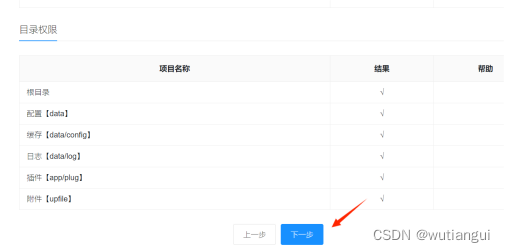

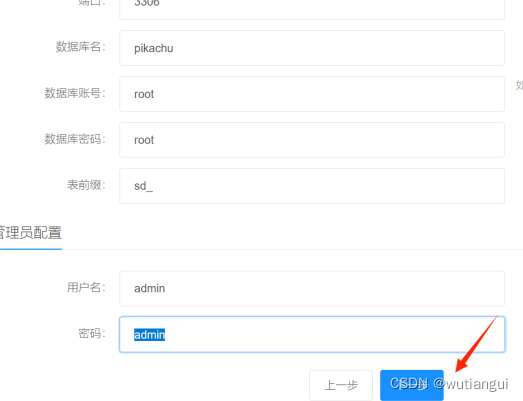

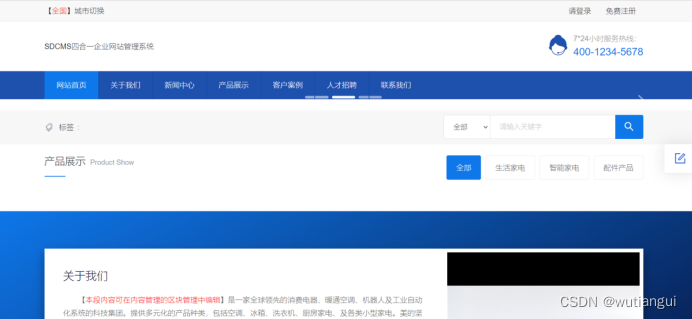

六、SDCMS靶场搭建

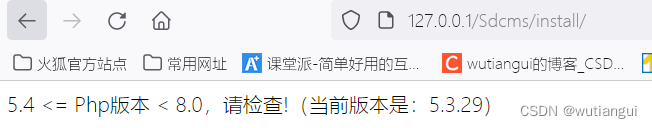

php选择5.4以上版本

首页

后台