涉及知识点

网络安全要素,DDOS攻击,网络安全威胁,常见的病毒类型,软考网络管理员常考知识点,软考网络管理员网络安全,网络管理员考点汇总。

原创于:CSDN博主-《拄杖盲学轻声码》,获取更多考点整理内容可以关注他哟

文章目录

- 涉及知识点

- 前言

- 一、网络安全要素

- 二、网络安全威胁

- 三、DDOS攻击

- 四、计算机病毒的类型

- 1.蠕虫病毒

- 2.木马病毒

- 3.宏病毒

- 4.脚本病毒

- 涨薪支持区

- 总结

前言

更多考试总结可关注CSDN博主-《拄杖盲学轻声码》

一、网络安全要素

网络安全的5个基本要素如下:

(1)机密性:确保信息不暴露给未授权的实体或进程。

(2)完整性:只有得到允许的用户才能修改数据,并能判别数据是否已被篡改。

(3)可用性:得到授权的实体在需要时可访问数据。

(4)可控性:可以控制授权范围内的信息流向和行为方式。

(5)可审查性:对出现的安全问题提供调查的依据和手段。对于网络及网络交易而言,信息安全的基本需求是机密性(又称为“保证性”)、完整性和不可抵赖性(即数据和交易发送方无法否认曾经的事实)。

二、网络安全威胁

常见的网络安全威胁包括窃听(即非授权访问、信息泄露和资源盗取等)、假冒(假扮另一个实体,如网站假冒及IP欺骗等)、重放、流量分析、破坏完整性、拒绝服务、资源的非法授权使用、陷门和特洛伊木马、病毒,以及诽谤等。

对于网络安全而言,大都针对网络安全漏洞进行网络攻击。其中安全漏洞包括物理安全隐患、软件安全漏洞和搭配的安全漏洞。网络攻击可分为被动攻击、主动攻击、物理临近攻击、内部人员攻击和分发攻击等。

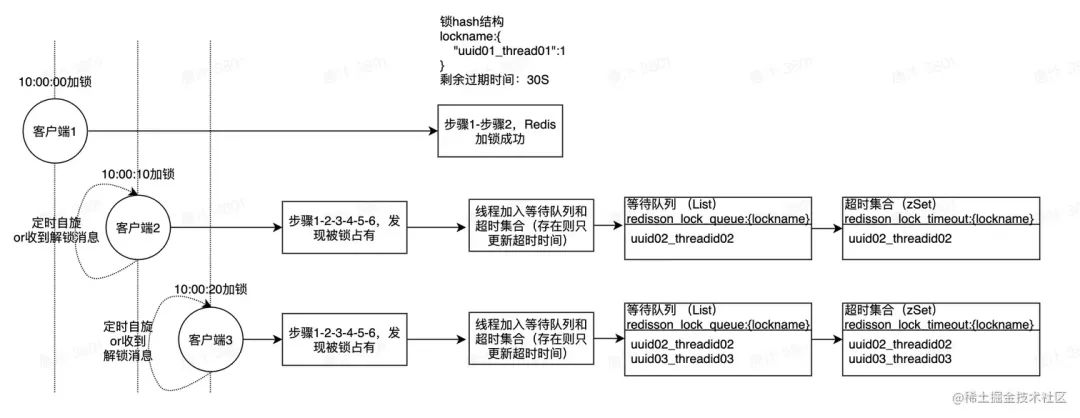

主动和被动攻击示意如下图所示。

在被动攻击中,攻击者只是观察和分析某一个协议数据单元PDU而不干扰信息流,即使这些数据对攻击者来说不易理解,他也可以通过观察PDU的协议控制信息部分,了解正在进行通信的协议实体的地址和身份,研究PDU的长度和传输的频度,以便了解所交换的数据的某种性质。这种被动攻击又称为呀量分析。

主动攻击是指攻击者对某个连接中通过的PDU进行各种处理。如有选择地更改、删除、延迟,主要有中断、篡改、伪造、重放攻击(攻击者发送一个月的主机已接收过的包,来达到欺骗系统的目的,主要用于身份认证过程)。

三、DDOS攻击

拒绝服务DoS攻击:借助于网络系统或网络协议的缺陷和漏洞进行的网络攻击,让目标系统受到某种程度的破坏而不能继续提供正常的服务甚至服务中断。

而分布式拒绝服务DDoS攻击,指借助于客户/服务器技术,将多个计算机联合起来作为攻击平台,对二个或多个目标发动DDoS攻击,从而成倍地提高拒绝服务攻击的威力。

由于其隐蔽性和分布性很难被识别和防御,DDoS攻击技术发展十分迅速。这种攻击规模大、危害性强。

防范DDOS攻击的措施有:定期检查服务器漏洞、部署内容分发网络CDN、关闭不必要的服务或端口、利用网络安全设备防火墙、WAF设备来加固网络的安全性,此外还可以购买流量清洗服务来清洗掉攻击流量。

四、计算机病毒的类型

计算机命名规则都不太一样,但基本都是采用前、后缀法来进行命名的,可以是多个前缀、后缀组合,中间以小数点分隔,一般格式为:〔前缀).〔病毒名).〔后缀)。其中病毒前缀是指一个病毒的种类,我们常见的有Script(代表脚本病毒)、Trojan(代表木马病毒)、Worm(代表蠕虫病毒)、Harm(代表破坏性程序)、MACRO/WM/WM97/XM/XM97(代表宏病毒)、Win32/W32(代表系统病毒)。

1.蠕虫病毒

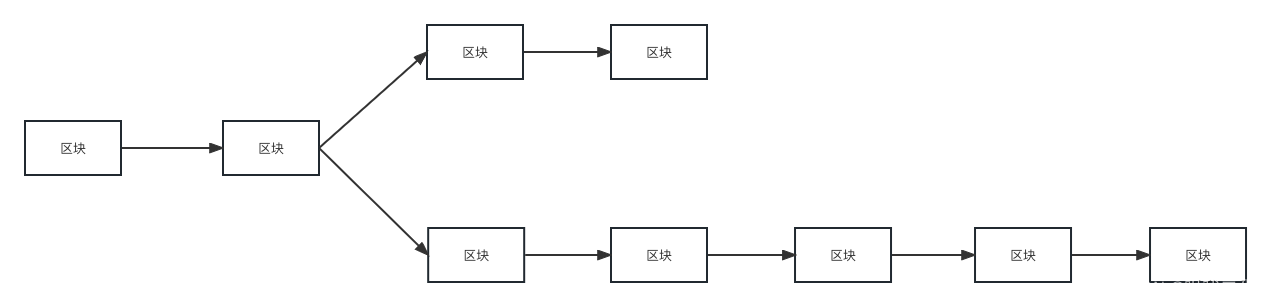

蠕虫是一种可以自我复制的代码,并且通过网络传播,通常无需人为干预就能传播。蠕虫病毒入侵并完全控制一台计算机之后,就会把这台机器作为宿主,进而扫描并感染其他计算机。当这些新的被蠕虫入侵的计算机被控制之后,蠕虫会以这些计算机为宿主继续扫描并感染其他计算机,这种行为会一直延续下去。蠕虫使用这种递归的方法进行传播,按照指数增长的规律分布自己,进而及时控制越来越多的计算机。典型的冲击波、震荡波、熊猫烧香、勒索病毒都属于蠕虫病毒。

2.木马病毒

木马病毒是指隐藏在正常程序中的一段具有特殊功能的恶意代码,是具备破坏和删除文件、发送密码、记录键盘等特殊功能的后门程序。木马病占其实是计算机黑客用于远程控制计算机的程序,对被感染木马病毒的计算机实施操作。木马病毒具有很强的隐蔽性,可以根据黑客意图突然发起攻击。

木马软件一般由三部分组成:木马配置程序、控制程序和服务端程序。

(1)服务器程序,驻留在受害者的系统中,非法获取其操作权限,负责接收控制指令,并根据指令或配置将数据发送给控制端。

(2)木马配置程序用来设置木马程序的端口号、触发条件、木马名称等,使其在服务器端隐藏得更隐蔽。有时,该配置功能被集成在控制程序菜单内。

(3)控制程序控制远程木马服务器端,有些控制程序集成了木马的配置功能。

有的木马配置程序和控制程序集成在一起,统称为控制端(客户段)程序,负责配置服务器、给服务器发送指令,同时接收服务器的数据。因此,一般的木马都是C/S结构。当木马服务器端在目标计算机上被执行后,便打开一个默认的端口进行监听,当客户端向服务器端提出连接请求时,服务器上的相应程序就会自动运行来应答客户机的请求,建立连接。服务器端程序与客户端建立连接后,客户端发出指令,服务器端在计算机中执行这些指令,并将数据传送到客户端,以达到控制主机的目的。

但随着防火墙技术的提高和发展,基于IP包过滤规则来拦截木马程序可以很有效地防止外部连接,因此黑客在无法取得连接的情况下,也无所作为。

木马程序员又发明了所谓的“反弹式木马”一一它利用防火墙对内部发起的连接请求无条件信任的特点,假冒是系统的合法网络请求来取得对外的端口,再通过某些方式连接到木马的客户端,从而窃取用户计算机的资料同时遥控计算机本身。

3.宏病毒

宏病毒是一种寄存在OFFICE文档或模板的宏中的计算机病毒。一旦打开这样的文档,其中的宏就会被执行,于是宏病毒就会被激活,转移到计算机上,并驻留在Normal模板上。从此以后,所有自动保存的文档都会“感染”上这种宏病毒,而且如果其他用户打开了感染病毒的文档,宏病毒又会转移到他的计算机上。

4.脚本病毒

脚本病毒通常是由JavaScript代码编写的恶意代码,一般带有广告性质、修改IE首页、修改注册表等信息。脚本病毒前缀Script,共同点是使用脚本语言编写,通过网页进行传播。

病毒周爆发统计表

涨薪支持区

期待大家能通过这篇文章学到更多,而且薪资一年更比一年猛!

喜欢博主的话可以上榜一探究竟,博主专设涨薪皇榜给大家查阅,喜欢的可以点击此处查看哟。

总结

更多备考资料大家可以关注csdn博主-《拄杖盲学轻声码》

以上就是今天要讲的内容,本文主要介绍了备考软考网络管理员的常见知识点(16)-网络安全与病毒,也期待大家逢考必过哈,2023年一起加油!!!