2023省赛-Reverse-Re2

一、概要

1、标题:Re2

2、关键字:换表BASE64

3、比赛:2023省赛

4、工具:IDAx64、python

二、开始

1、题目分析

逆向的题目,找到关键字符串,找到关键函数,分析函数逻辑,逆向。说起来简单做起来难,关键是要懂函数,这题是偏简单了。

2、开始解题

第一步 拖进idax64

把程序拖进IDAx64,

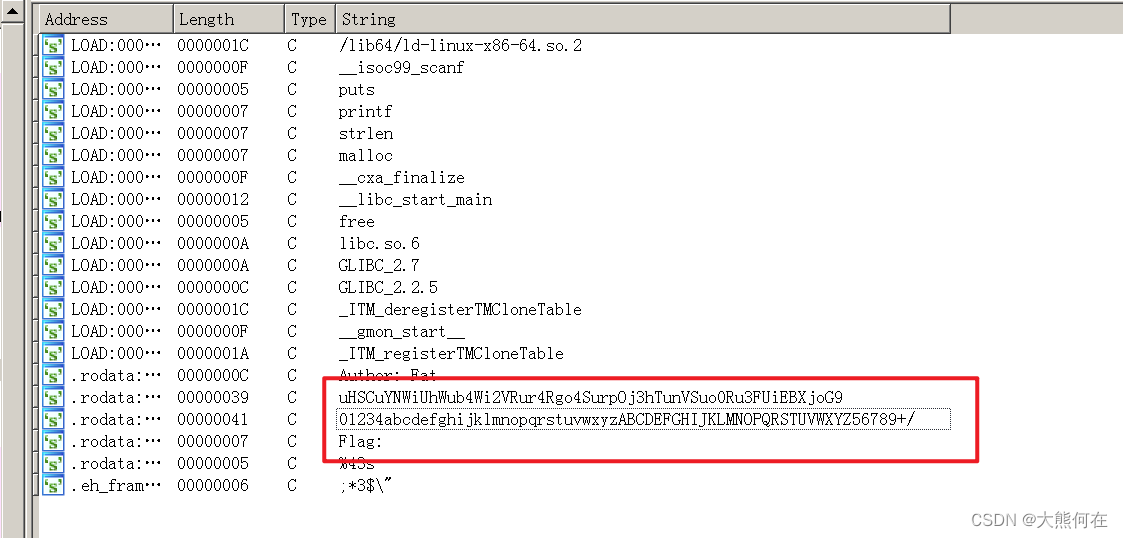

第二步 寻找关键字符串

shift+F12

找出关键字符串。

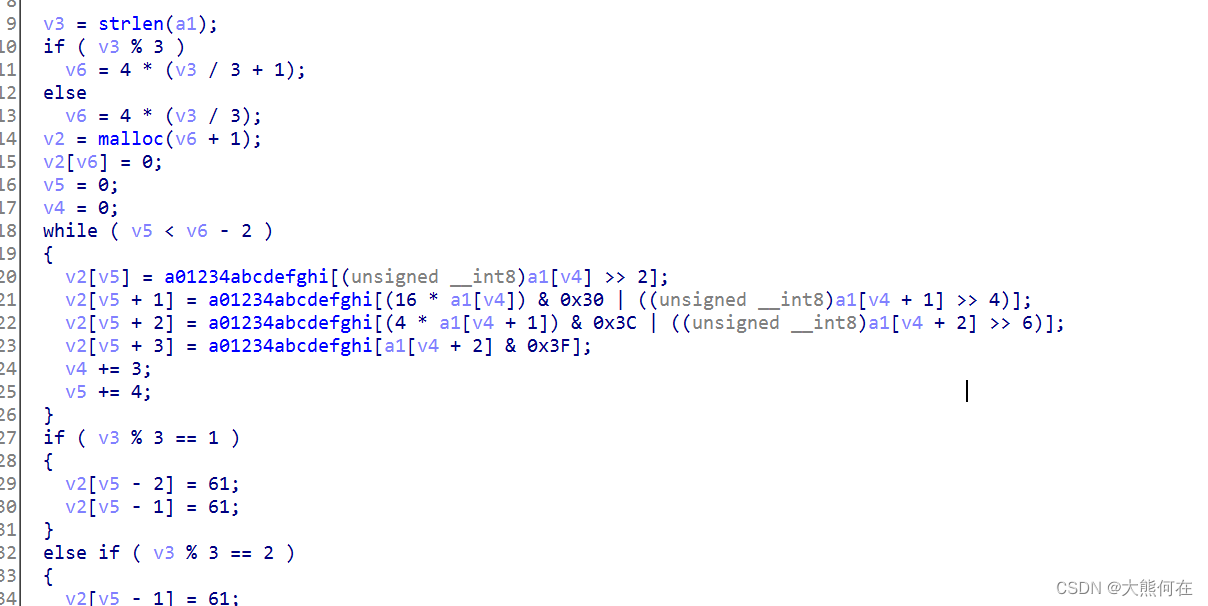

第三步 定位到函数

双击字符串,定位到位置,x键定位到程序,F5生成C伪代码。得到

第四步 逆向

这个函数就是base64了嘛,虽然我也不懂,但是看着就像。但是base64的表是ABCD开头,那就是换表base64了。直接上脚本就好了。

#!python3

# -*- coding: utf-8 -*-

# @Time : 2023/6/25 23:02

# @Author : A.James

# @FileName: tt.py

import base64

str1 = "uHSCuYNWiUhWub4Wi2VRur4Rgo4SurpOj3hTunVSuo0Ru3FUiEBXjoG9"

string1 = "01234abcdefghijklmnopqrstuvwxyzABCDEFGHIJKLMNOPQRSTUVWXYZ56789+/"

string2 = "ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz0123456789+/"

print (base64.b64decode(str1.translate(str.maketrans(string1,string2))))

3.get flag

flag{5735da54-0ea0-11ee-832e-1e00d9368699}

![[230607] 阅读TPO69汇总|9:00-10:00](https://img-blog.csdnimg.cn/4840c66371184cb4bbbc20a8516bfe44.jpeg)