01电力数据安全实践背景

数字经济的快速发展根本上源自数据的高质量治理和高价值转化,近年来,国家层面相继推出促进数据高质量治理的政策法规,围绕加强数据安全保障、提高数据质量等方面,明确了相关规定和要求。作为重要数据持有者,电力企业数据安全对个人信息、行业、地区乃至国家安全具有重大意义,且电力行业数据具有总量巨大、类型复杂多元、价值潜力巨大等特点,致使数据安全治理较为复杂。

为深入贯彻网络强国的重要思想,加强电力行业网络安全监督管理,规范电力行业网络安全工作,提高电力行业网络安全防护能力和水平,2022年国家能源局近年来修订印发了《电力行业网络安全管理办法》。2021年国家电网有限公司印发了《国家电网有限公司数据管理能力成熟度模型》企业标准,提出100项数据管理要素,形成具有国网特色的评估指标体系和评估方法,并在27家单位完成试点评估。2021年,南方电网深圳供电局有限公司印发了国内电力行业首份《数据资产开放分类分级实施指南》,为该公司开展数据开放业务提供了具有指导性和实操性的规范。

经过多年外部要求推动及内生需求拉动下,电力行业已经具备一定数据安全规范指导体系,但在实践过程中,仍面临各种问题。如电力企业数据分类分级仍面临各个企业内外部间分类标准不统一、可能与将要制定的行业重要数据目录不衔接等情况。因此,电力企业亟需根据法规、标准的规定,借鉴其他行业、领域数据安全经验,结合自身业务特点,探索出一套科学化、可操作的数据安全治理体系。

02电力数据安全风险分析

电力数据应用将促使电力行业和借助电力数据发展的行业迎来前所未有的发展机遇,但同时也面临诸多风险。由于电力数据关系民生,对数据安全、用户隐私保护、数据合理使用等提出了更高要求。电力数据应用面临的风险主要有三类:

1.电力数据应用在与实体产业融合的过程中可能导致安全风险更加“泛在化”。电力数据应用促进了社会经济数字化发展,产业数字化场景更加丰富,涉及国计民生的医药、水利、交通等关键领域和重要行业,这些行业纷纷利用电力数据的优势,实现数字化、信息化转型。与此同时,也导致安全风险点更多,安全风险可能存在于大数据所依托的万物互联环境内各个节点中,甚至存在于数据背后的代码里。

2.电力数据应用中的安全风险更加“杠杆化”。 随着电力行业信息化水平提升,电网数据呈爆发式增长。同时,由于电网数据分布面广、来源多样等特点,风险点更多。这些风险一旦传导至电力数据应用场景中,将造成“牵一发而动全身”的情况。特别是电力数据应用的安全风险与传统实体产业的安全风险重叠,数字空间内的代码病毒可能会导致物理世界中灾难,如电力系统停摆。

3.电力大数据应用中的安全风险更加“未知化””。电力数据应用受益于技术创新的发展,技术创新“颠覆式”特点,未知大于已知。既有的电网数据安全管理中,当大数据技术常被用于业务系统运行,缺少对管理虚拟层的关注,导致当电网数据中心失控或电力安全系统发生故障时,无法精准识别问题所在,安全控制得不到保障。

03电力数据安全治理思路

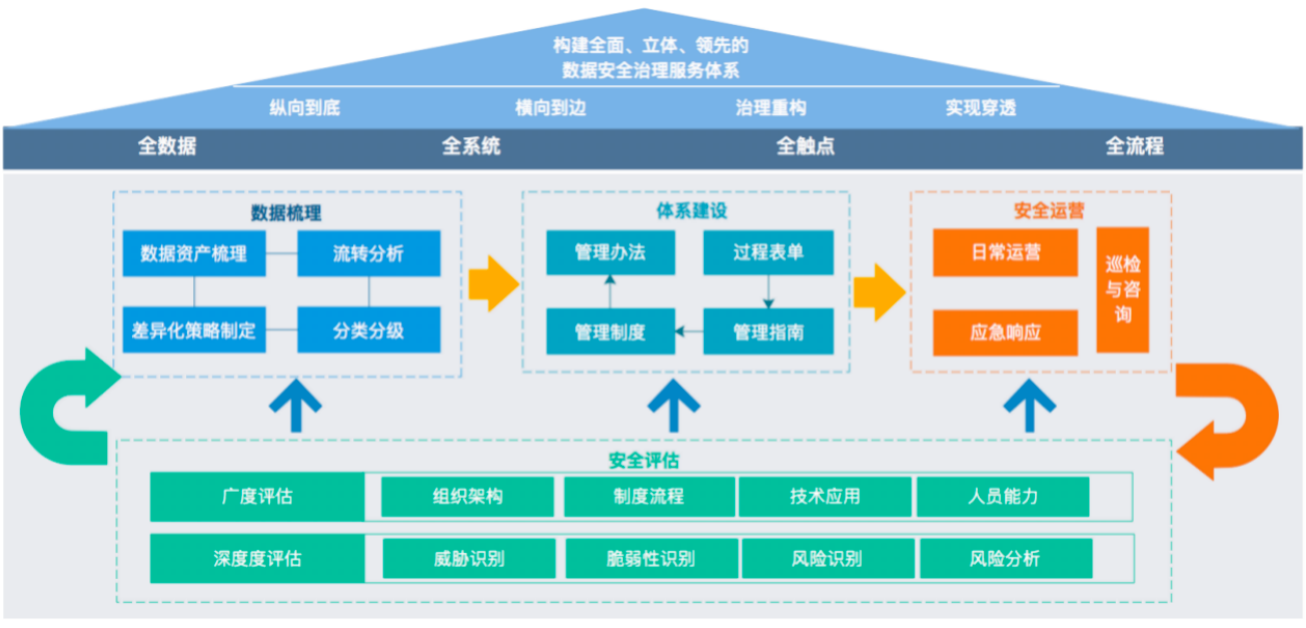

以数据流为基础,利用业务/工作流所形成的应用场景,形成针对性运营体系(包含安全策略、安全运营等内容)。结合管理流,一是,使“上层建筑”与底层应用相结合,避免“两张皮”现象。二是,更好支撑数据安全战略规划的落地执行。

根据数据流、业务/工作流、运营流与管理流形成数据安全治理体系,以分类分级为核心,构建包含安全管理、安全技术与安全运营三方面的治理体系。

3.1电力数据分类分级

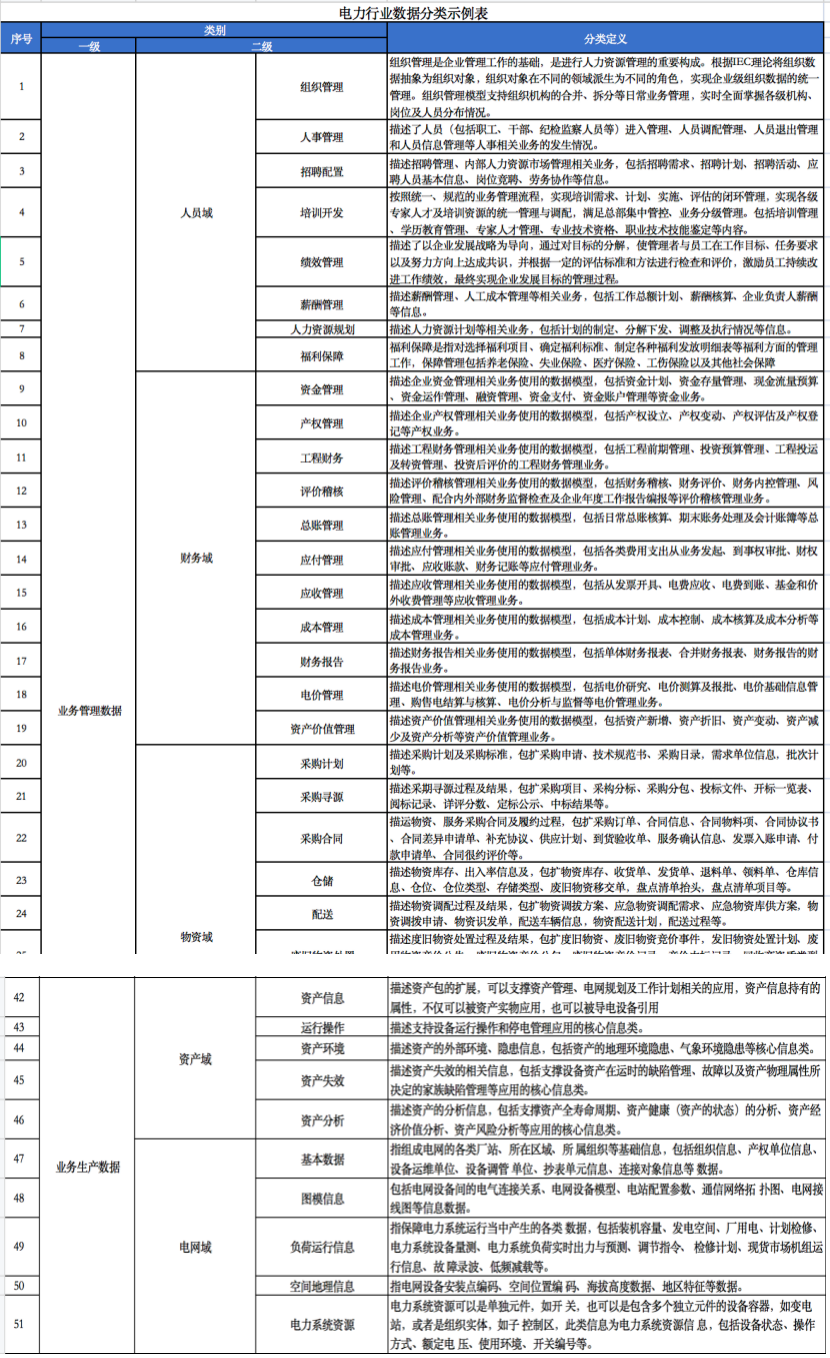

以 SG-CIM 数据模型为基础,按照混合分类方法进行数据分类。并根据产规定及流程、数据敏感性、与生产业务关联性和与业务系统关联性四方面,按照就高原则对数据进行级别确定。

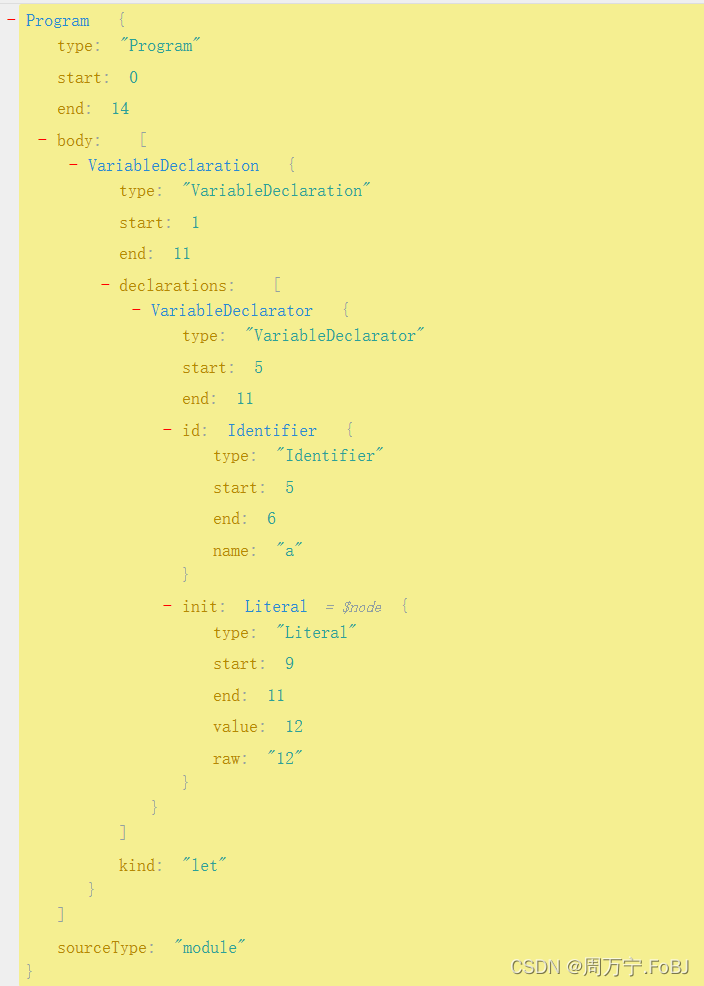

(1)电力数据分类示例

一级以数据来源为基础,共分为用户数据、业务生产数据、业务运营数据、管理数据等。第二级以业务领域划分为人员、财务、资产、物资、项目、电网、安全、客户、市场和综合 10 项类别。

(2)电力数据分级判定

数据分级方法综合考虑影响对象、影响范围、影响程度、数据敏感性、与生产业务的关联性、业务系统关联性等因素,从多个维度划分安全等级。

1)影响对象是指数据的安全性属性,包括完整性、保密性及可用性等遭到破坏后,所影响的对象类型,划分为客户/个人、社会秩序/公共利益和国家安全。

2)影响范围是指数据的安全性属性,包括完整性、保密性及可用性等遭到破坏后,所产生的影响边界,可划分机构、企业、行业。

3)影响程度是一个定性的说明方式,在事件没有实际发生并产生影响的情况下,无法以具体量化指标或者参数来衡量。影响程度的判定应综合考虑数据类型特征。为便于确定影响程度的级别。

4)数据敏感性依据国家电网有限公司商业秘密相关规章制度进行划分,具体划分为:核心商业秘密、普通商业秘密、工作秘密、个人隐私数据、有限公开数据和公开数据。

5)生产业务关联性主要依据《工业数据分类分级指南》等文件,先确定数据的工业数据等级,然后结合常规定级过程中确定的影响程度,确定数据的安全级别。

6)业务系统关联性主要依据等保等标准,先确定数据的业务信息安全等级,然后结合常规定级过程中确定的影响程度确定数据的安全级别。

7)定级对象等级。将数据的等级划分为 4 级,并使用等级描述标识进行描述。描述标识包括数据级别标识和数据重要程度标识,二者存在一一对应关系。数据级别标识从高到低划分为:4、3、2、1,数据重要程度标识从高到低划分为:极高、高、中、低。不同级别的数据具有不同的数据特征。

3.2数据安全管理体系

数据安全管理体系总共分为四级,每一级是上级的支撑文件。其中,第一级管理总纲属于战略层面,第二级至第四级属于合规管理范围。管理体系建设其主要目的是构建一套符合法律法规、监管要求、合同义务、行业最佳实践以及自身业务发展需要的管理文件体系。

3.3数据安全技术体系

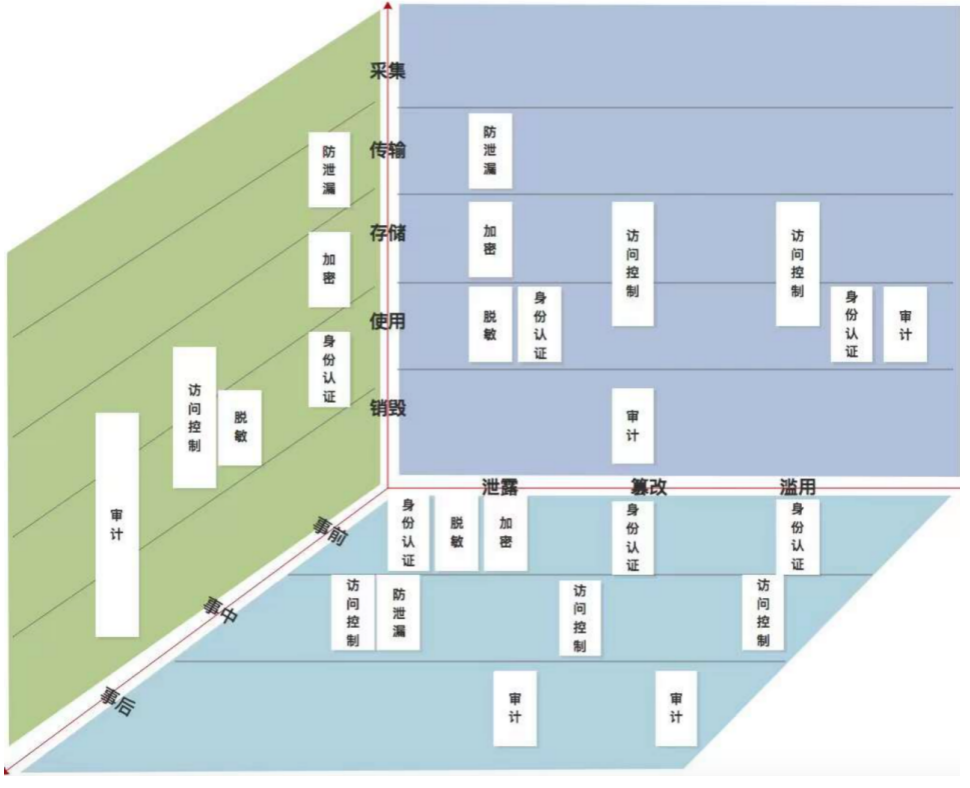

从数据生命周期、过程控制及安全威胁三个维度综合考核,在分类分级基础上,进行数据安全技术能力建设。

3.4数据安全运营体系

数据安全运营体系建设按照治理规划、建设、运营、成效评估的实践路线,结合业务发展需要,从数据梳理入手(包含数据分类分级),并针对风险防范、监控预警、应急处理等内容形成一套持续化日常运营、应急响应机制,以保障整个实践过程的持续性建设。