sa-token多端登陆实现,PC,APP登陆分别设置token过期时间

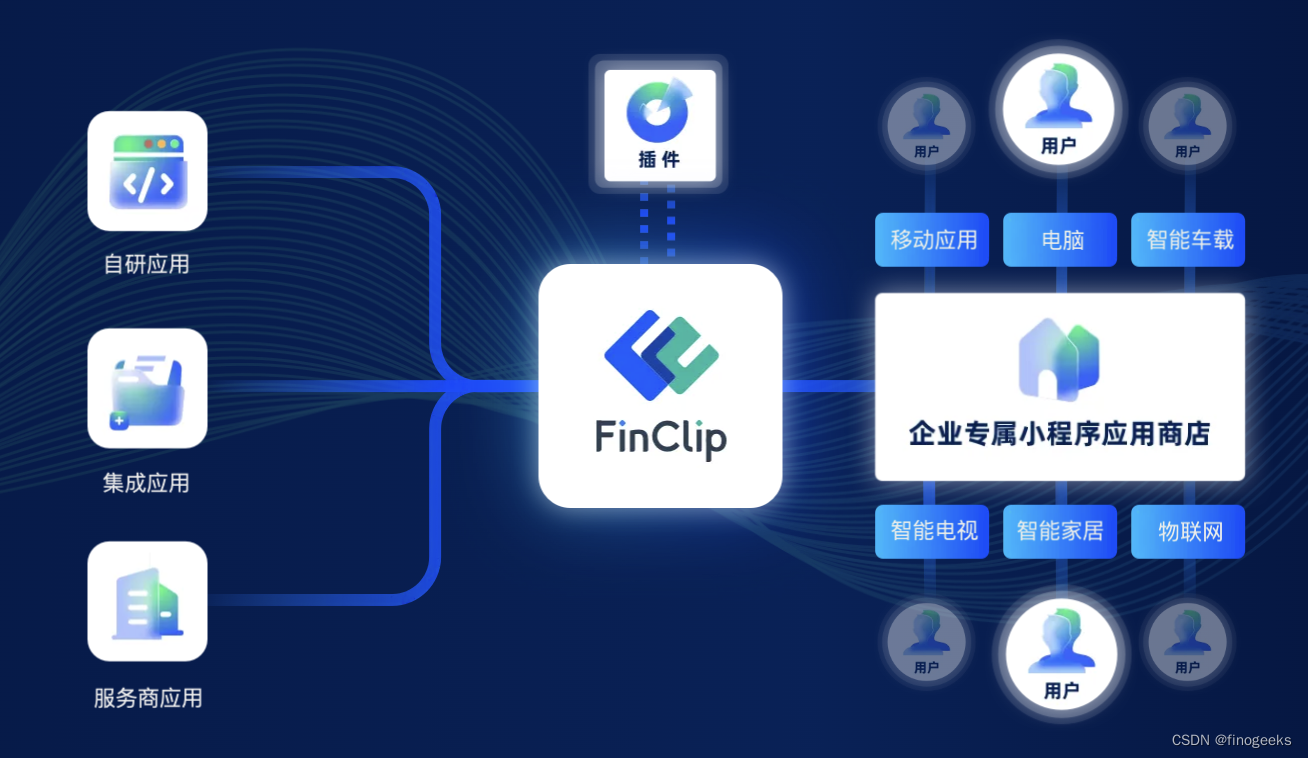

Sa-Token 介绍

Sa-Token 是一个轻量级 Java 权限认证框架,主要解决:登录认证、权限认证、单点登录、OAuth2.0、分布式Session会话、微服务网关鉴权 等一系列权限相关问题。

Sa-Token 功能一览

Sa-Token 目前主要五大功能模块:登录认证、权限认证、单点登录、OAuth2.0、微服务鉴权。

登录认证 —— 单端登录、多端登录、同端互斥登录、七天内免登录

权限认证 —— 权限认证、角色认证、会话二级认证

Session会话 —— 全端共享Session、单端独享Session、自定义Session

踢人下线 —— 根据账号id踢人下线、根据Token值踢人下线

账号封禁 —— 登录封禁、按照业务分类封禁、按照处罚阶梯封禁

持久层扩展 —— 可集成Redis、Memcached等专业缓存中间件,重启数据不丢失

分布式会话 —— 提供jwt集成、共享数据中心两种分布式会话方案

微服务网关鉴权 —— 适配Gateway、ShenYu、Zuul等常见网关的路由拦截认证

单点登录 —— 内置三种单点登录模式:无论是否跨域、是否共享Redis,都可以搞定

OAuth2.0认证 —— 轻松搭建 OAuth2.0 服务,支持openid模式

二级认证 —— 在已登录的基础上再次认证,保证安全性

Basic认证 —— 一行代码接入 Http Basic 认证

独立Redis —— 将权限缓存与业务缓存分离

临时Token认证 —— 解决短时间的Token授权问题

模拟他人账号 —— 实时操作任意用户状态数据

临时身份切换 —— 将会话身份临时切换为其它账号

前后端分离 —— APP、小程序等不支持Cookie的终端

同端互斥登录 —— 像QQ一样手机电脑同时在线,但是两个手机上互斥登录

多账号认证体系 —— 比如一个商城项目的user表和admin表分开鉴权

Token风格定制 —— 内置六种Token风格,还可:自定义Token生成策略、自定义Token前缀

注解式鉴权 —— 优雅的将鉴权与业务代码分离

路由拦截式鉴权 —— 根据路由拦截鉴权,可适配restful模式

自动续签 —— 提供两种Token过期策略,灵活搭配使用,还可自动续签

会话治理 —— 提供方便灵活的会话查询接口

记住我模式 —— 适配[记住我]模式,重启浏览器免验证

密码加密 —— 提供密码加密模块,可快速MD5、SHA1、SHA256、AES、RSA加密

全局侦听器 —— 在用户登陆、注销、被踢下线等关键性操作时进行一些AOP操作

开箱即用 —— 提供SpringMVC、WebFlux等常见web框架starter集成包,真正的开箱即用

更多功能正在集成中… —— 如有您有好想法或者建议,欢迎加群交流

PC,APP登陆分别设置token过期时间代码案例

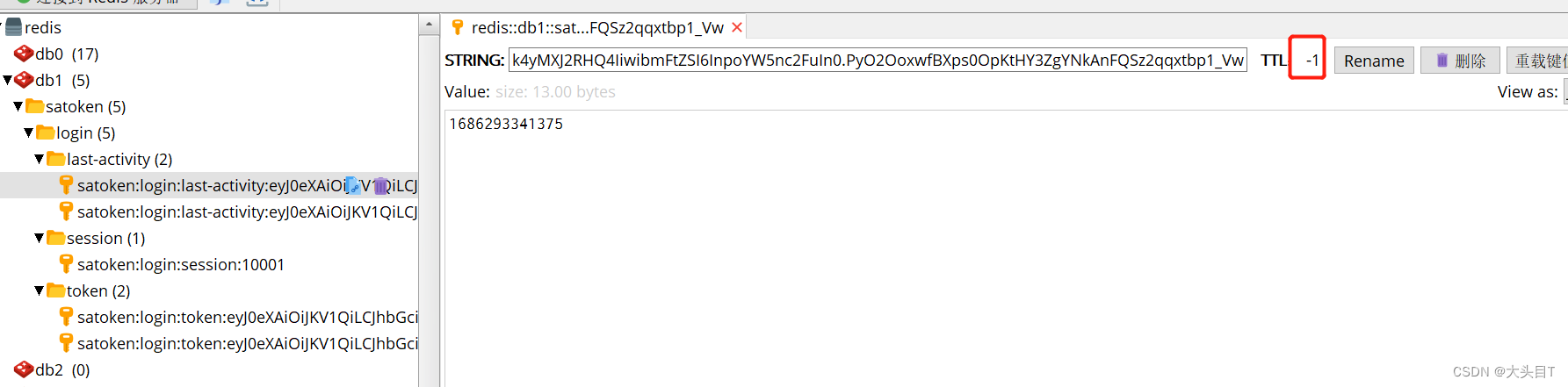

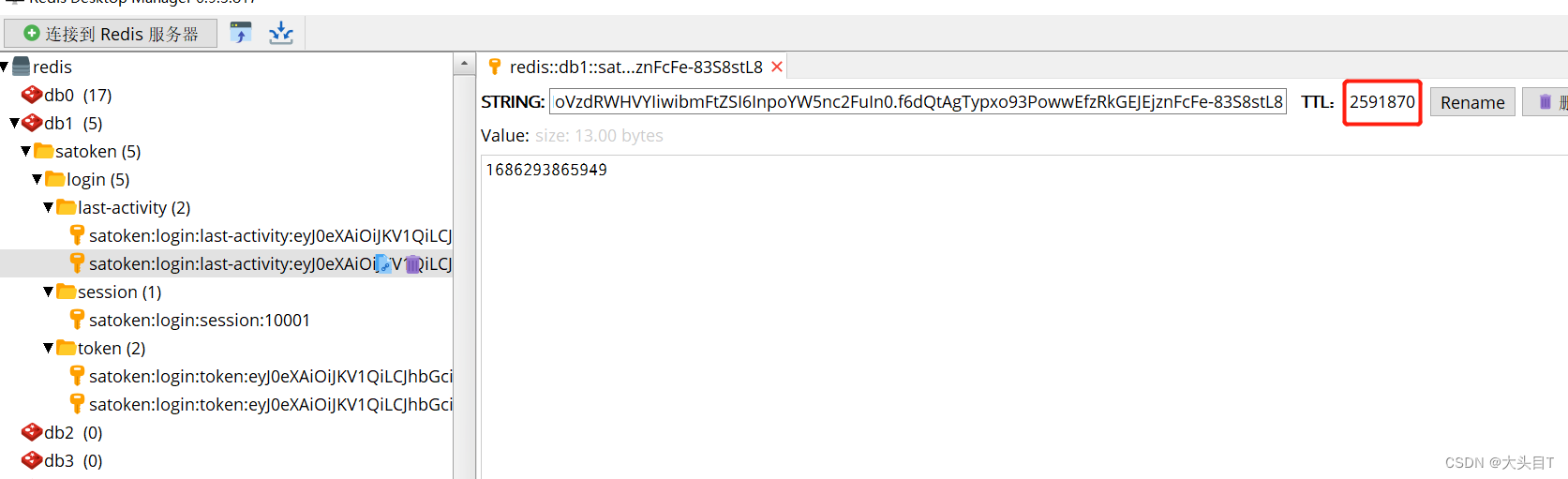

最种实现效果:同一账号不同设备登陆,APP的token永不过期,PC的的3600秒

<?xml version="1.0" encoding="UTF-8"?>

<project xmlns="http://maven.apache.org/POM/4.0.0"

xmlns:xsi="http://www.w3.org/2001/XMLSchema-instance"

xsi:schemaLocation="http://maven.apache.org/POM/4.0.0 http://maven.apache.org/xsd/maven-4.0.0.xsd">

<modelVersion>4.0.0</modelVersion>

<groupId>com.satoken</groupId>

<artifactId>sa-token-demo</artifactId>

<version>1.0-SNAPSHOT</version>

<!-- SpringBoot核心jar包 -->

<parent>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-parent</artifactId>

<version>2.1.4.RELEASE</version>

</parent>

<dependencies>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-web</artifactId>

</dependency>

<!-- Sa-Token 权限认证,在线文档:https://sa-token.cc -->

<dependency>

<groupId>cn.dev33</groupId>

<artifactId>sa-token-spring-boot-starter</artifactId>

<version>1.34.0</version>

</dependency>

<!-- Sa-Token 整合 Redis (使用 jackson 序列化方式) -->

<dependency>

<groupId>cn.dev33</groupId>

<artifactId>sa-token-dao-redis-jackson</artifactId>

<version>1.34.0</version>

</dependency>

<!-- 提供Redis连接池 -->

<dependency>

<groupId>org.apache.commons</groupId>

<artifactId>commons-pool2</artifactId>

</dependency>

<!-- Sa-Token 整合 jwt -->

<dependency>

<groupId>cn.dev33</groupId>

<artifactId>sa-token-jwt</artifactId>

<version>1.34.0</version>

</dependency>

</dependencies>

</project>

server:

# 端口

port: 8081

############## Sa-Token 配置 (文档: https://sa-token.cc) ##############

sa-token:

# token名称 (同时也是cookie名称)

token-name: satoken

# token有效期,单位s 默认30天, -1代表永不过期

timeout: 2592000

# token临时有效期 (指定时间内无操作就视为token过期) 单位: 秒

activity-timeout: 3600

# 是否允许同一账号并发登录 (为true时允许一起登录, 为false时新登录挤掉旧登录)

is-concurrent: true

# 在多人登录同一账号时,是否共用一个token (为true时所有登录共用一个token, 为false时每次登录新建一个token)

is-share: false

# token风格

token-style: uuid

# 是否输出操作日志

is-log: false

# jwt秘钥

jwt-secret-key: asdasdasifhueuiwyurfewbfjsdafjk

spring:

# redis配置

redis:

# Redis数据库索引(默认为0)

database: 1

# Redis服务器地址

host: 127.0.0.1

# Redis服务器连接端口

port: 6379

# Redis服务器连接密码(默认为空)

# password:

# 连接超时时间

timeout: 10s

lettuce:

pool:

# 连接池最大连接数

max-active: 200

# 连接池最大阻塞等待时间(使用负值表示没有限制)

max-wait: -1ms

# 连接池中的最大空闲连接

max-idle: 10

# 连接池中的最小空闲连接

min-idle: 0

package com.satoken.config;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

import org.springframework.data.redis.connection.RedisConnectionFactory;

import org.springframework.data.redis.core.RedisTemplate;

import org.springframework.data.redis.serializer.GenericJackson2JsonRedisSerializer;

import org.springframework.data.redis.serializer.StringRedisSerializer;

/**

* @author TANGSHUAI

* @version 1.0

* @date 2023-06-09 10:58

*/

@Configuration

public class RedisConfig {

@Bean

public RedisTemplate<String, String> redisTemplate(RedisConnectionFactory factory) {

RedisTemplate<String, String> redisTemplate = new RedisTemplate<>();

redisTemplate.setConnectionFactory(factory);

//设置序列化Key的实例化对象

redisTemplate.setKeySerializer(new StringRedisSerializer());

//设置序列化Value的实例化对象

redisTemplate.setValueSerializer(new GenericJackson2JsonRedisSerializer());

return redisTemplate;

}

}

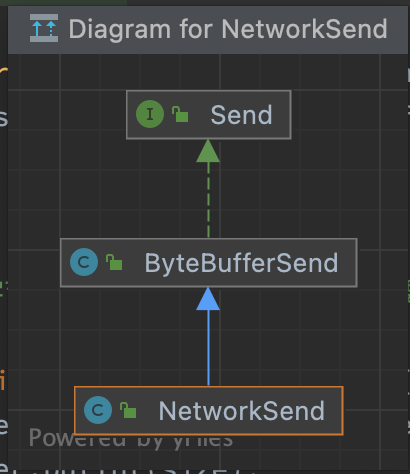

package com.satoken.config;

import cn.dev33.satoken.jwt.StpLogicJwtForSimple;

import cn.dev33.satoken.stp.StpLogic;

import org.springframework.context.annotation.Bean;

import org.springframework.context.annotation.Configuration;

/**

* @author TANGSHUAI

* @version 1.0

* @date 2023-06-08 17:14

*/

@Configuration

public class SaTokenConfigure {

// Sa-Token 整合 jwt (Simple 简单模式)

@Bean

public StpLogic getStpLogicJwt() {

return new StpLogicJwtForSimple();

}

}

package com.satoken.controller;

import cn.dev33.satoken.stp.SaLoginModel;

import cn.dev33.satoken.stp.StpLogic;

import cn.dev33.satoken.stp.StpUtil;

import org.springframework.web.bind.annotation.RequestMapping;

import org.springframework.web.bind.annotation.RequestParam;

import org.springframework.web.bind.annotation.RestController;

/**

* @author TANGSHUAI

* @version 1.0

* @date 2023-06-08 17:06

*/

@RestController

@RequestMapping("/user/")

public class LoginController {

// 测试登录,浏览器访问: http://localhost:8081/user/doLogin?username=zhang&password=123456

@RequestMapping("doLogin")

public String doLogin(String username, String password,@RequestParam(name = "source",defaultValue = "PC") String source) {

// 此处仅作模拟示例,真实项目需要从数据库中查询数据进行比对

if("zhang".equals(username) && "123456".equals(password)) {

StpUtil.login(10001, new SaLoginModel()

.setDevice("PC") // 此次登录的客户端设备类型, 用于[同端互斥登录]时指定此次登录的设备类型

.setIsLastingCookie(true) // 是否为持久Cookie(临时Cookie在浏览器关闭时会自动删除,持久Cookie在重新打开后依然存在)

.setTimeout(60 * 60 * 24 * 7) // 指定此次登录token的有效期, 单位:秒 (如未指定,自动取全局配置的 timeout 值)

.setExtra("name", "zhangsan") // Token挂载的扩展参数 (此方法只有在集成jwt插件时才会生效)

.setIsWriteHeader(false) // 是否在登录后将 Token 写入到响应头

);

return "登录成功";

}

return "登录失败";

}

@RequestMapping("doLogin2")

public String doLogin2(String username, String password,@RequestParam(name = "source",defaultValue = "APP")String source) {

// 此处仅作模拟示例,真实项目需要从数据库中查询数据进行比对

if("zhang".equals(username) && "123456".equals(password)) {

StpUtil.login(10001, new SaLoginModel()

.setDevice("APP") // 此次登录的客户端设备类型, 用于[同端互斥登录]时指定此次登录的设备类型

.setIsLastingCookie(true) // 是否为持久Cookie(临时Cookie在浏览器关闭时会自动删除,持久Cookie在重新打开后依然存在)

.setTimeout(-1) // 指定此次登录token的有效期, 单位:秒 (如未指定,自动取全局配置的 timeout 值)

.setExtra("name", "zhangsan") // Token挂载的扩展参数 (此方法只有在集成jwt插件时才会生效)

.setIsWriteHeader(false) // 是否在登录后将 Token 写入到响应头

);

return "登录成功";

}

return "登录失败";

}

// 查询登录状态,浏览器访问: http://localhost:8081/user/isLogin

@RequestMapping("isLogin")

public String isLogin() {

System.out.println(StpUtil.getLoginId());

return "当前会话是否登录:" + StpUtil.isLogin();

}

}

package com.satoken.listener;

import cn.dev33.satoken.SaManager;

import cn.dev33.satoken.dao.SaTokenDao;

import cn.dev33.satoken.listener.SaTokenListener;

import cn.dev33.satoken.stp.SaLoginModel;

import org.springframework.beans.factory.annotation.Autowired;

import org.springframework.data.redis.core.RedisTemplate;

import org.springframework.stereotype.Component;

import java.util.concurrent.TimeUnit;

/**

* @author TANGSHUAI

* @version 1.0

* @date 2023-06-09 10:08

*/

@Component

public class MySaTokenListener implements SaTokenListener {

@Autowired

private RedisTemplate redisTemplate;

/** 每次登录时触发 */

@Override

public void doLogin(String loginType, Object loginId, String tokenValue, SaLoginModel loginModel) {

//登陆成功修改App端token永不过期

String device = loginModel.getDevice();

if("APP".equals(device)){

//app登陆,修改redis中的token为永不过期

redisTemplate.persist("satoken:login:last-activity:"+tokenValue);

//sa-token自带修改token过期时间

//SaManager.getSaTokenDao().updateTimeout("satoken:login:last-activity:"+tokenValue, SaTokenDao.NEVER_EXPIRE);

}

System.out.println("---------- 自定义侦听器实现 doLogin");

}

/** 每次注销时触发 */

@Override

public void doLogout(String loginType, Object loginId, String tokenValue) {

System.out.println("---------- 自定义侦听器实现 doLogout");

}

/** 每次被踢下线时触发 */

@Override

public void doKickout(String loginType, Object loginId, String tokenValue) {

System.out.println("---------- 自定义侦听器实现 doKickout");

}

/** 每次被顶下线时触发 */

@Override

public void doReplaced(String loginType, Object loginId, String tokenValue) {

System.out.println("---------- 自定义侦听器实现 doReplaced");

}

/** 每次被封禁时触发 */

@Override

public void doDisable(String loginType, Object loginId, String service, int level, long disableTime) {

System.out.println("---------- 自定义侦听器实现 doDisable");

}

/** 每次被解封时触发 */

@Override

public void doUntieDisable(String loginType, Object loginId, String service) {

System.out.println("---------- 自定义侦听器实现 doUntieDisable");

}

/** 每次二级认证时触发 */

@Override

public void doOpenSafe(String loginType, String tokenValue, String service, long safeTime) {

System.out.println("---------- 自定义侦听器实现 doOpenSafe");

}

/** 每次退出二级认证时触发 */

@Override

public void doCloseSafe(String loginType, String tokenValue, String service) {

System.out.println("---------- 自定义侦听器实现 doCloseSafe");

}

/** 每次创建Session时触发 */

@Override

public void doCreateSession(String id) {

System.out.println("---------- 自定义侦听器实现 doCreateSession");

}

/** 每次注销Session时触发 */

@Override

public void doLogoutSession(String id) {

System.out.println("---------- 自定义侦听器实现 doLogoutSession");

}

/** 每次Token续期时触发 */

@Override

public void doRenewTimeout(String tokenValue, Object loginId, long timeout) {

System.out.println("---------- 自定义侦听器实现 doRenewTimeout");

}

}

package com.satoken;

import cn.dev33.satoken.SaManager;

import org.springframework.boot.SpringApplication;

import org.springframework.boot.autoconfigure.SpringBootApplication;

/**

* @author TANGSHUAI

* @version 1.0

* @date 2023-06-08 17:04

*/

@SpringBootApplication

public class SaTokenDemoApp {

public static void main(String[] args) {

SpringApplication.run(SaTokenDemoApp.class, args);

System.out.println("启动成功:Sa-Token配置如下:" + SaManager.getConfig());

}

}