文章目录

- 前言

- 基础环境

- 蜜罐部署

- 管理端部署

- 添加节点&开启服务

- 攻击展示

- 端口扫描测试

- 目录扫描测试

- POC测试 && ssh测试

- 失陷测试

- 酷炫大屏

- 后记

- Tips

前言

一年一度的HW马上又要来了,【不过听说今年推迟了一些】 ,各位师傅应该都按耐不住了,今天尝试一下比较出圈的HFish蜜罐系统的部署,浅浅的记录一下

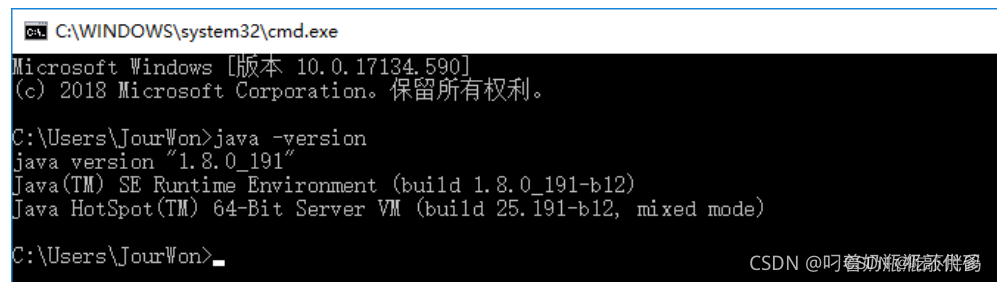

基础环境

HFish官网安装包

HFish官方教程

VMware虚拟机&win7系统

蜜罐部署

管理端部署

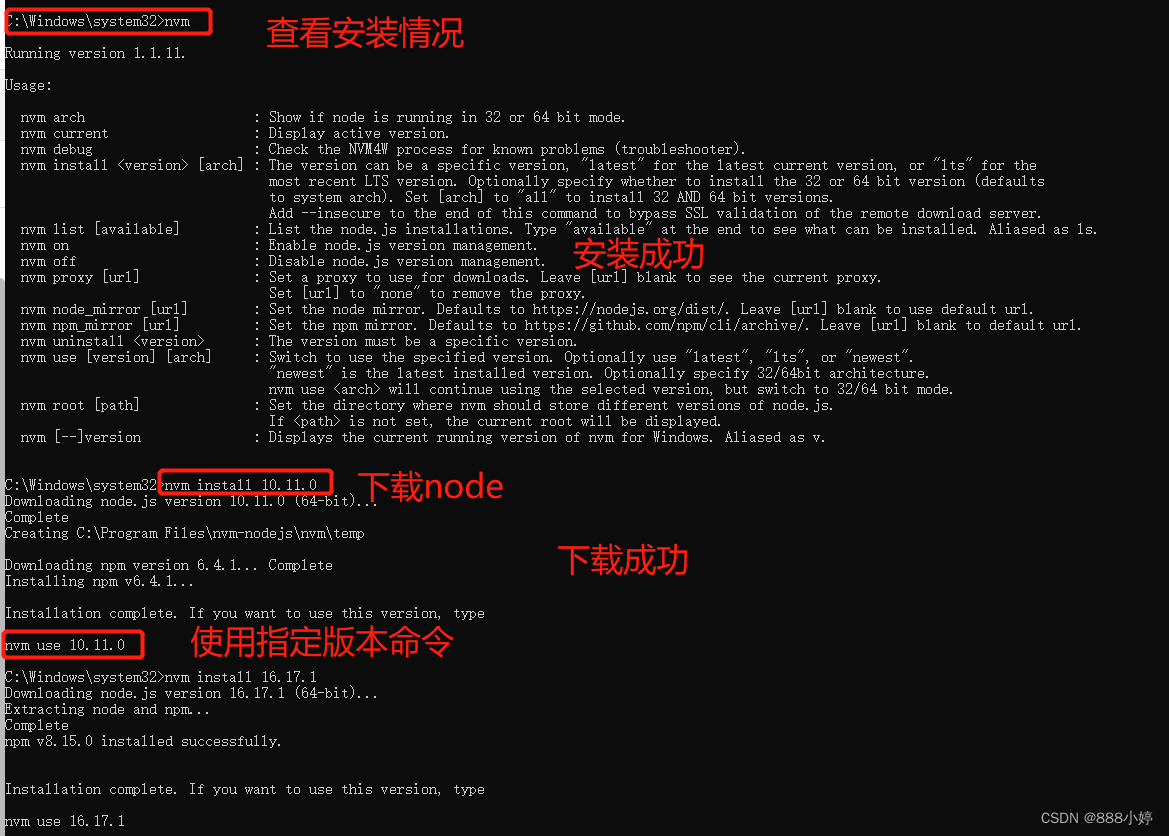

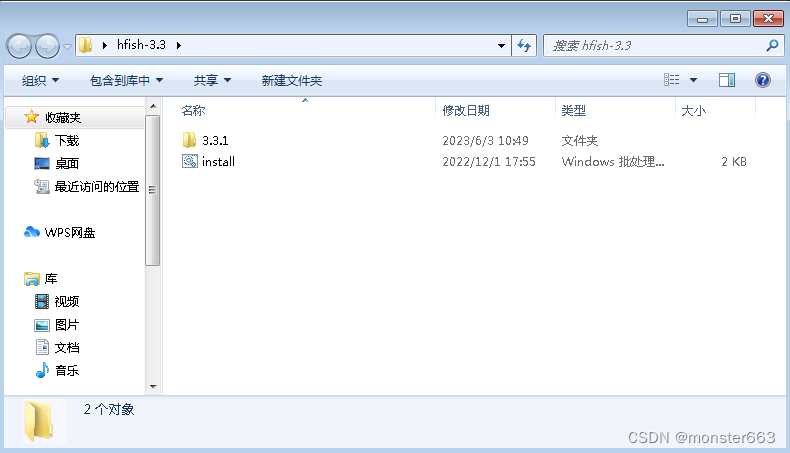

这里以win7系统为例进行演示,【为了演示方便关闭了系统防火墙,实际部署的时候应该通过配置防火墙策略放行端口】,首先把下载好的安装包拷贝的win7中,解压安装包

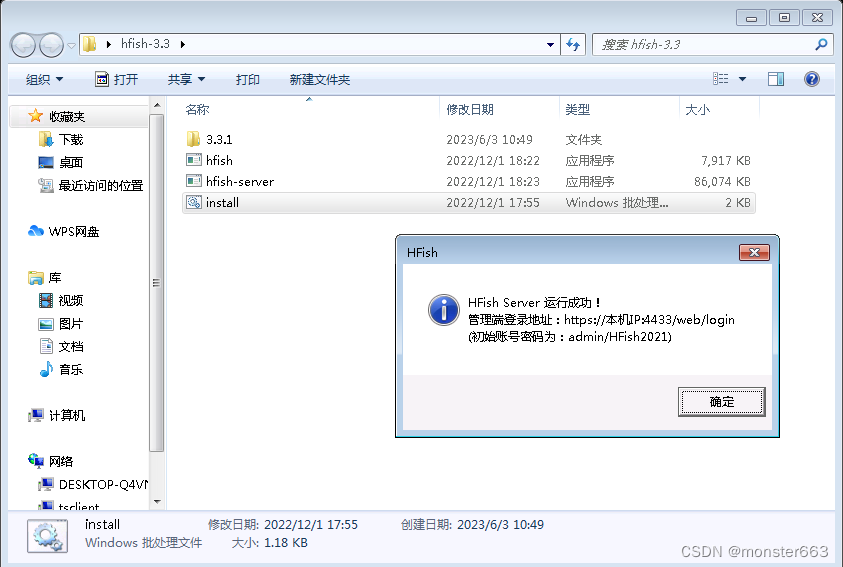

之后单击install,WEB管理端就安装完成了,【这可不能说我在水字数啊】,弹出窗口显示了连接地址和默认账号,注意是https

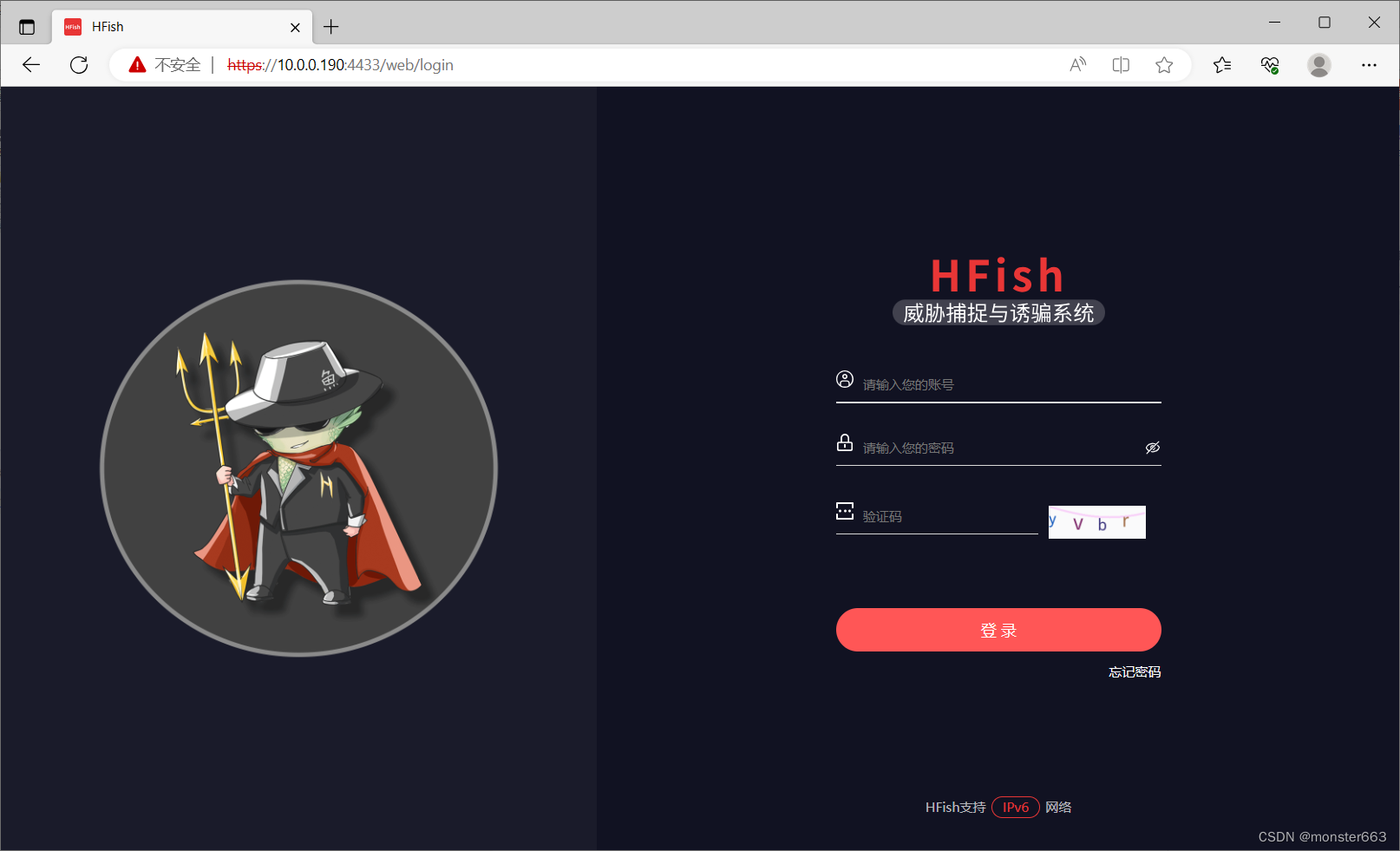

管理端登入页面如下:

利用默认账号密码进行登入,实际部署的时候记得换成强密码

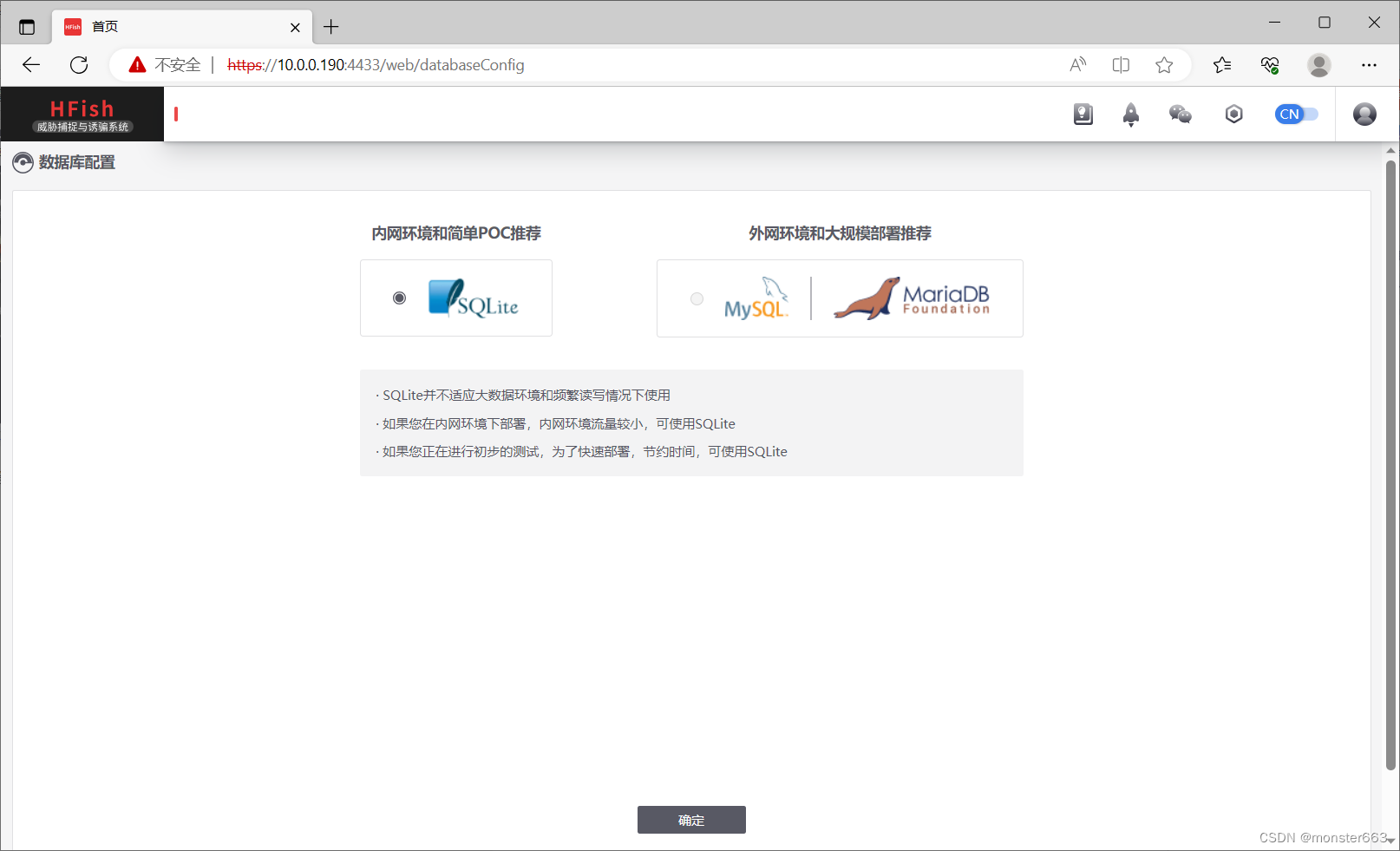

接下来需要接入数据库,由于我的win7没有安装其他数据库,这里就选择SQLite进行演示

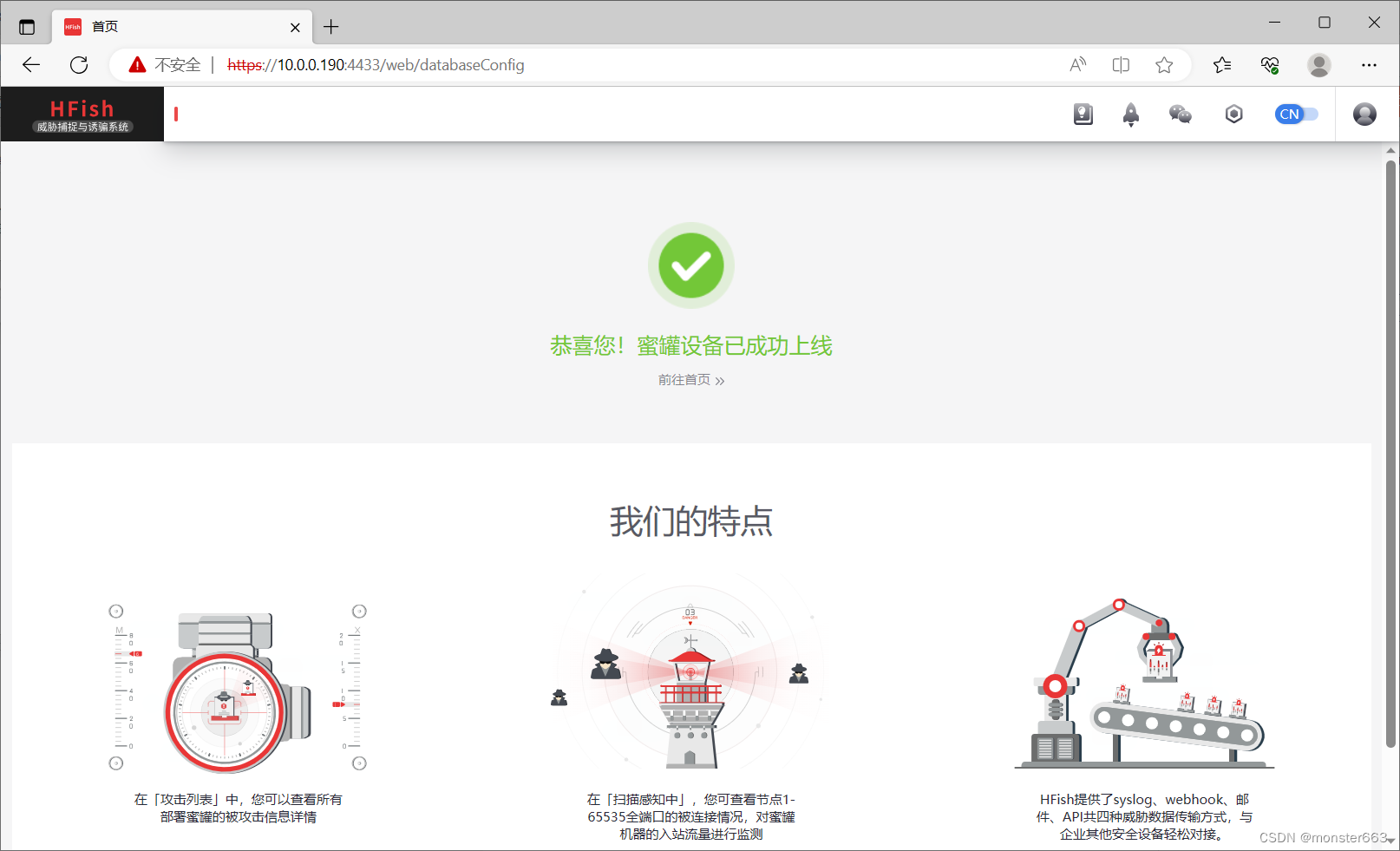

接下来就安装完成了

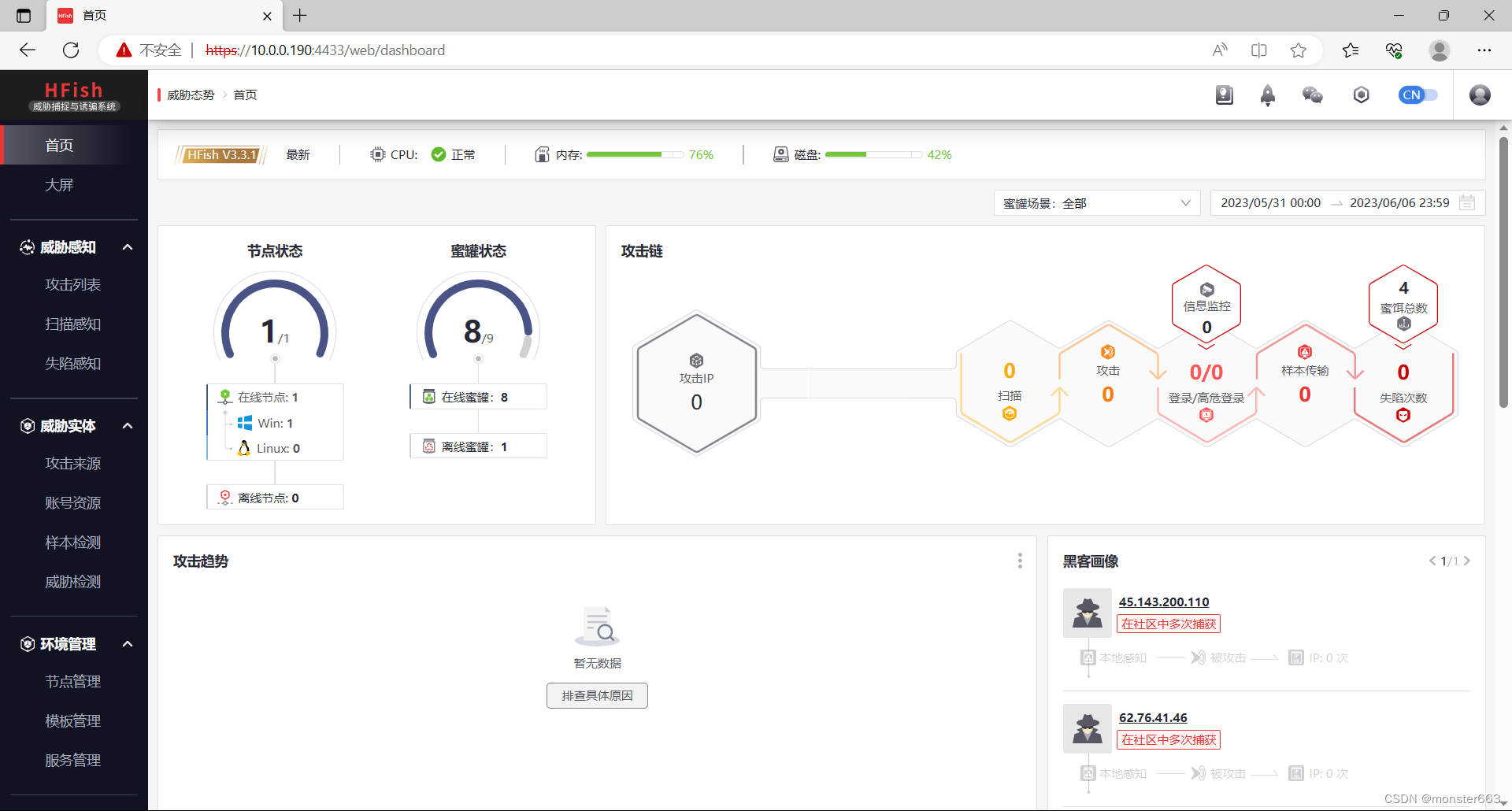

主页面做的还是很不错的

添加节点&开启服务

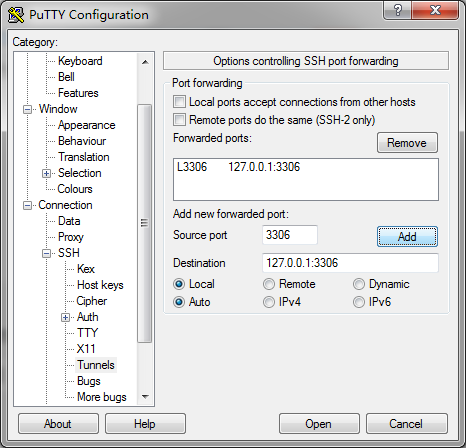

这里以添加一个linux节点为例,系统选用centos7.6,首先需要保证节点和管理端在同一网络下且网络环境正常

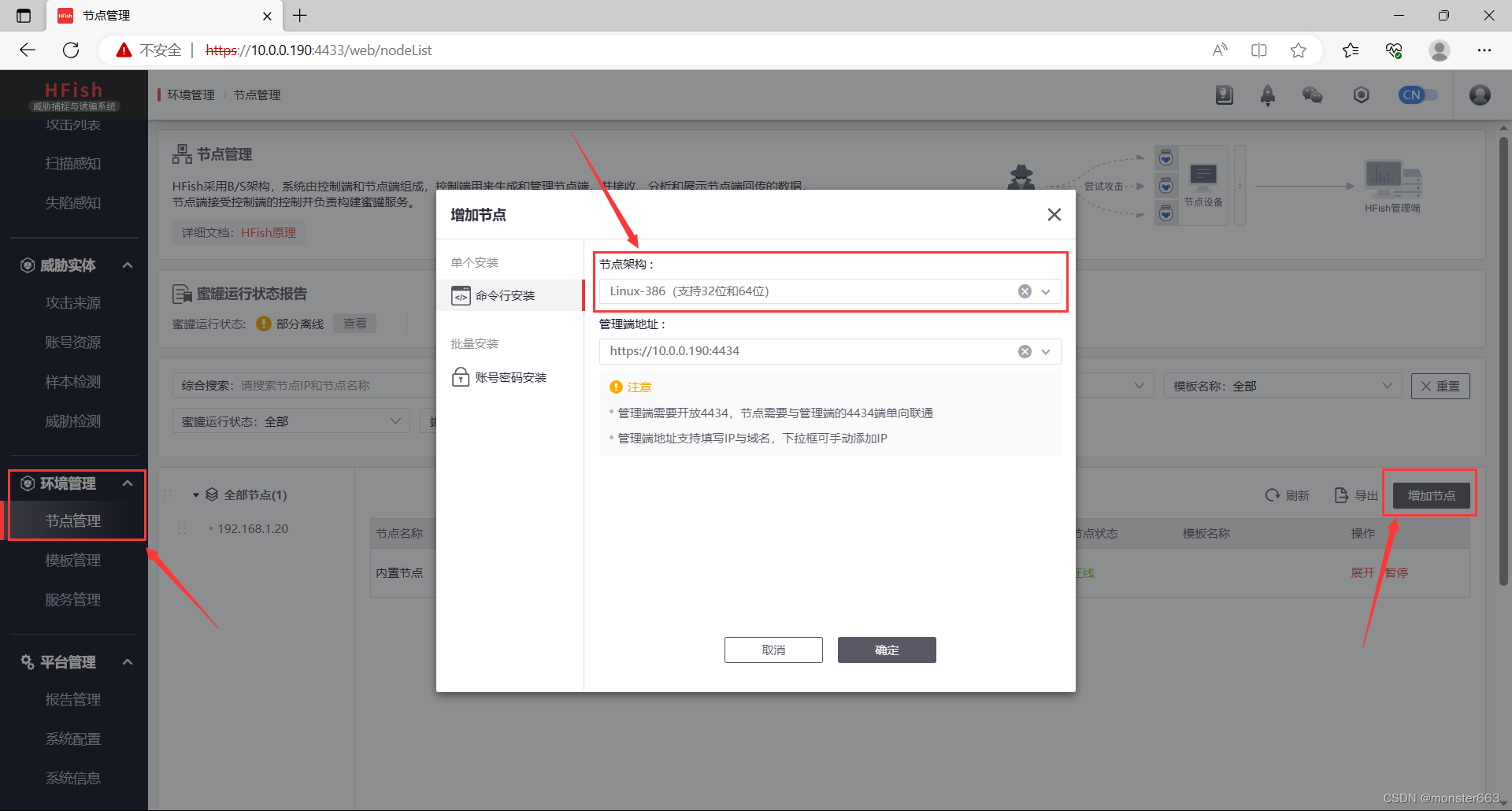

接着在菜单页面找到环境管理-节点管理,可以看到当前蜜罐系统中的节点,接下来点击添加节点,选择节点的操作系统类型

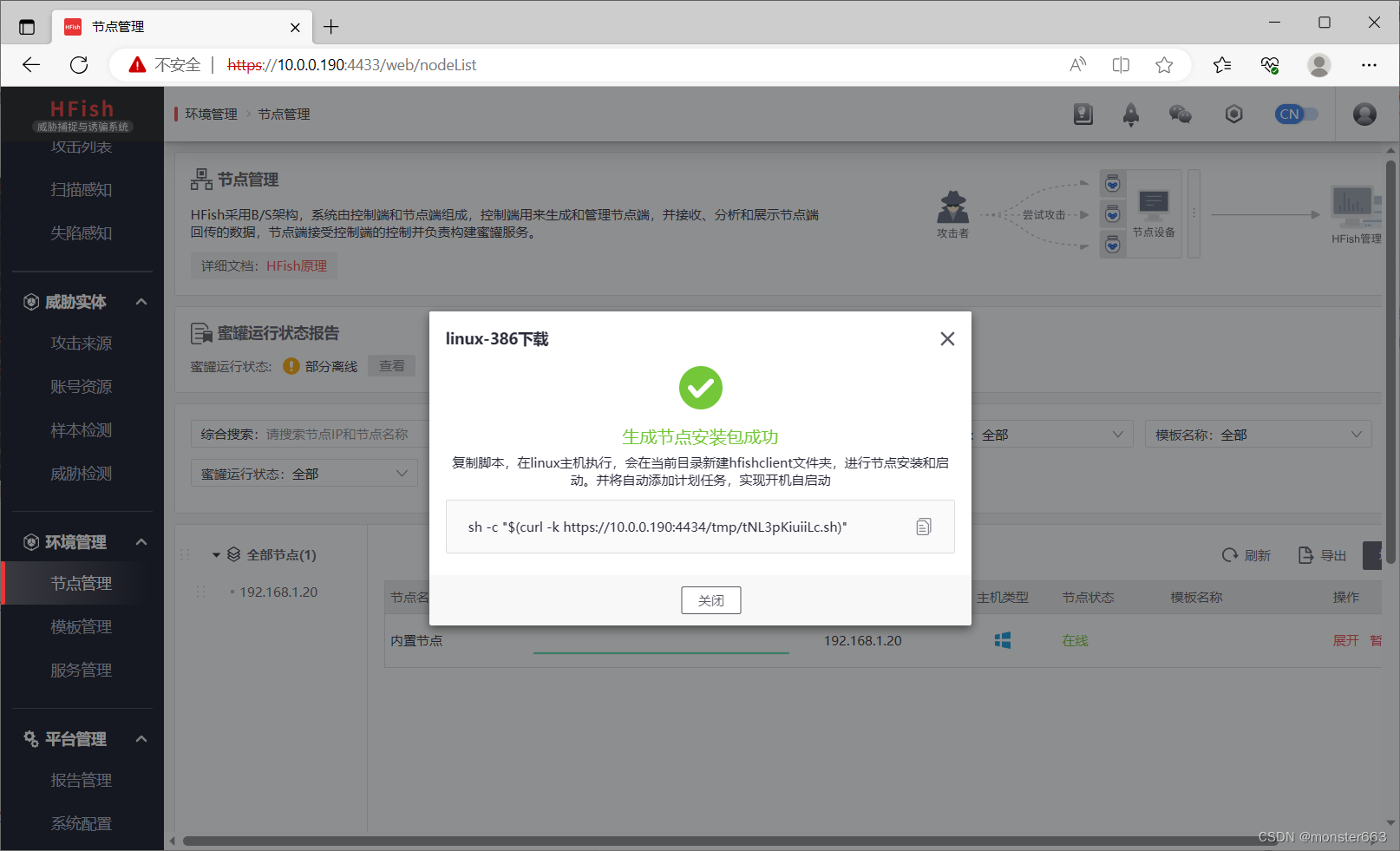

接下来会生成安装命令,只需要在节点中执行该命令即可

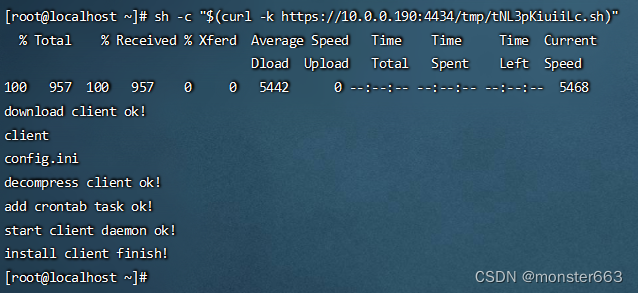

执行效果如下

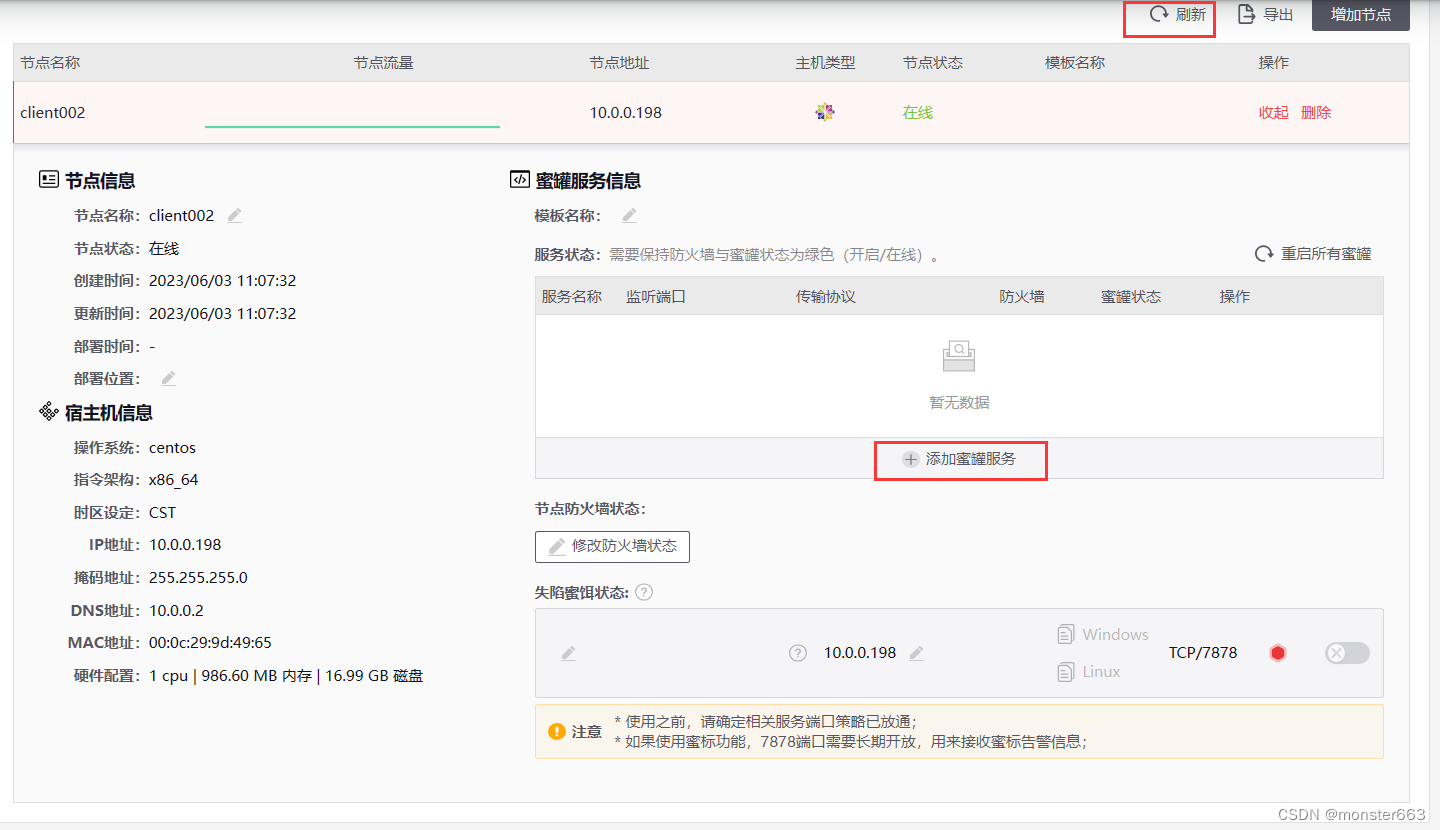

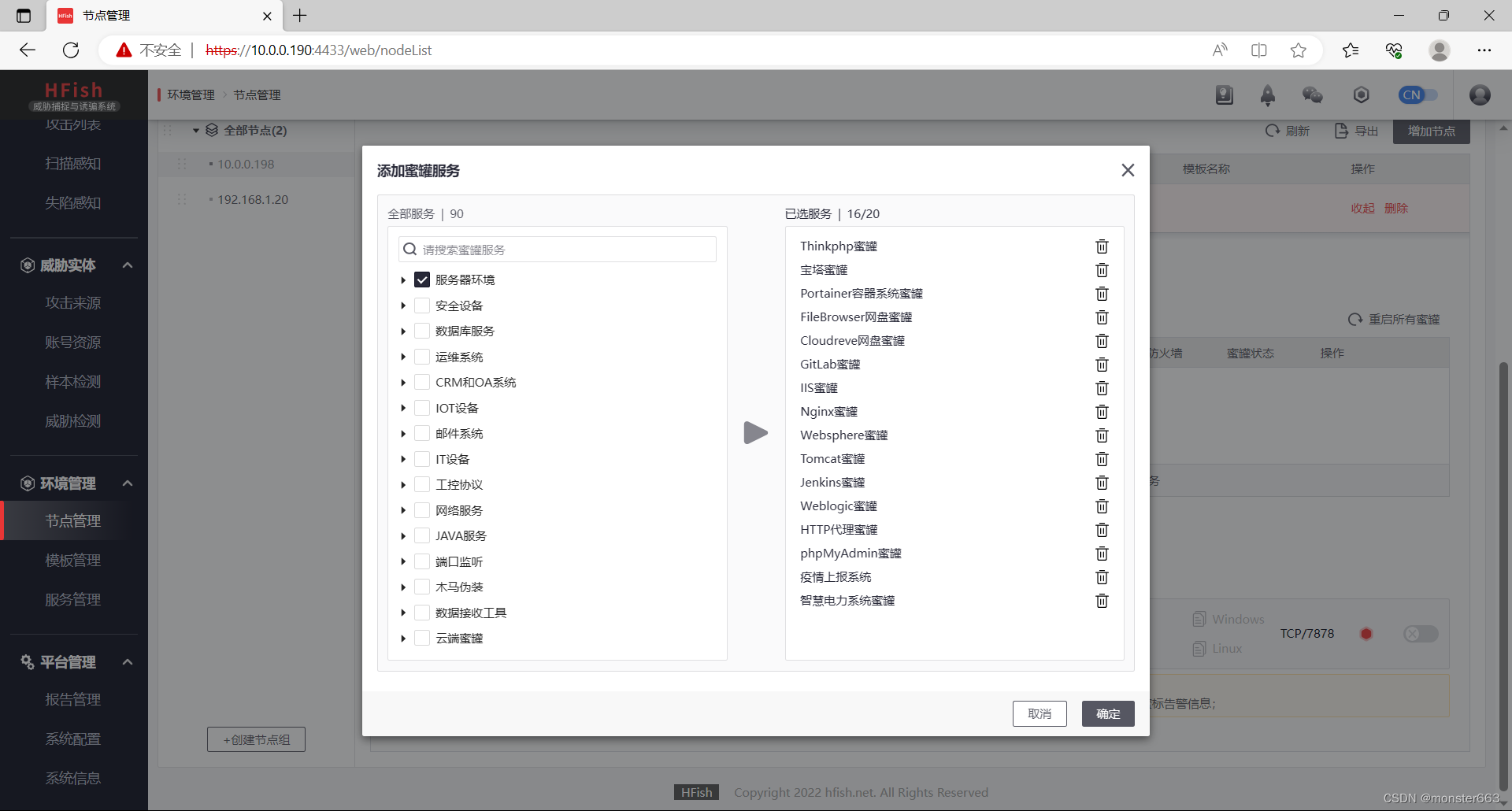

接下来返回节点菜单刷新即可看到新增节点,点击添加蜜罐服务

这里以服务器环境为例进行展示,可以自己勾选想要的服务

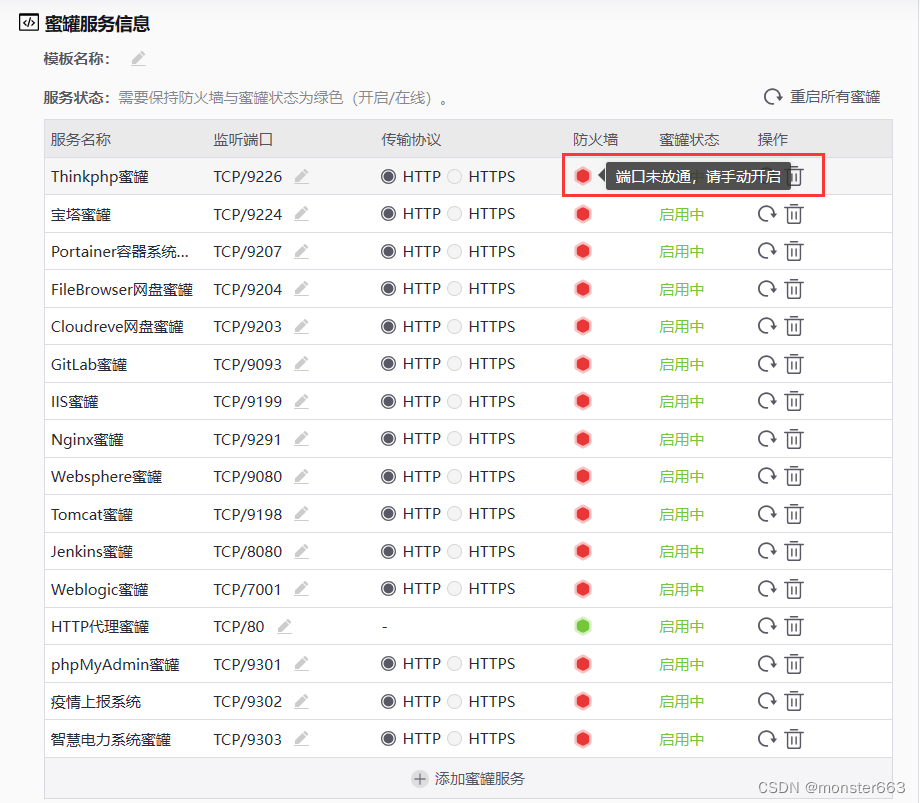

添加好服务之后需要放行相应的防火墙

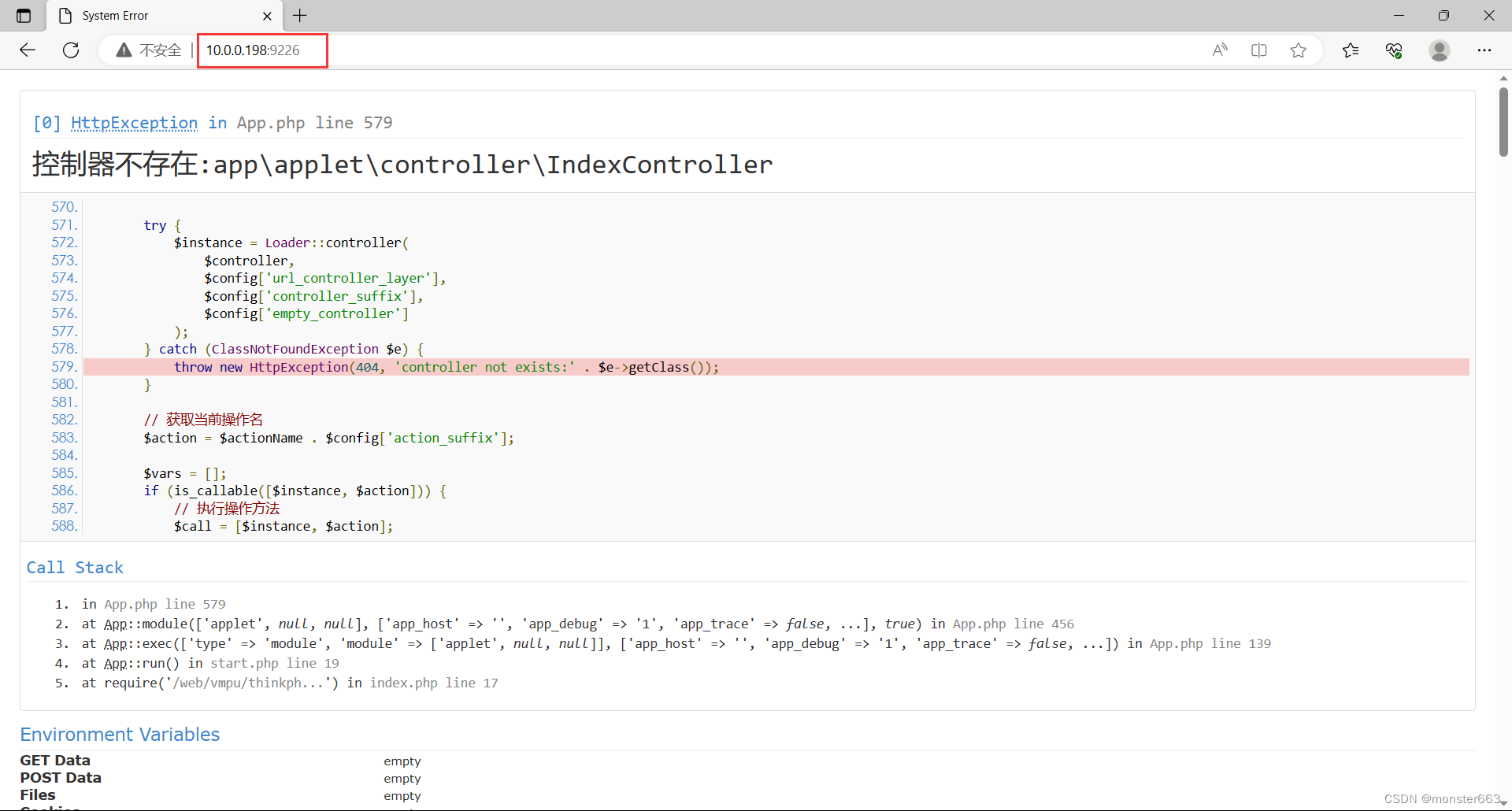

这里以Thinkphp为例

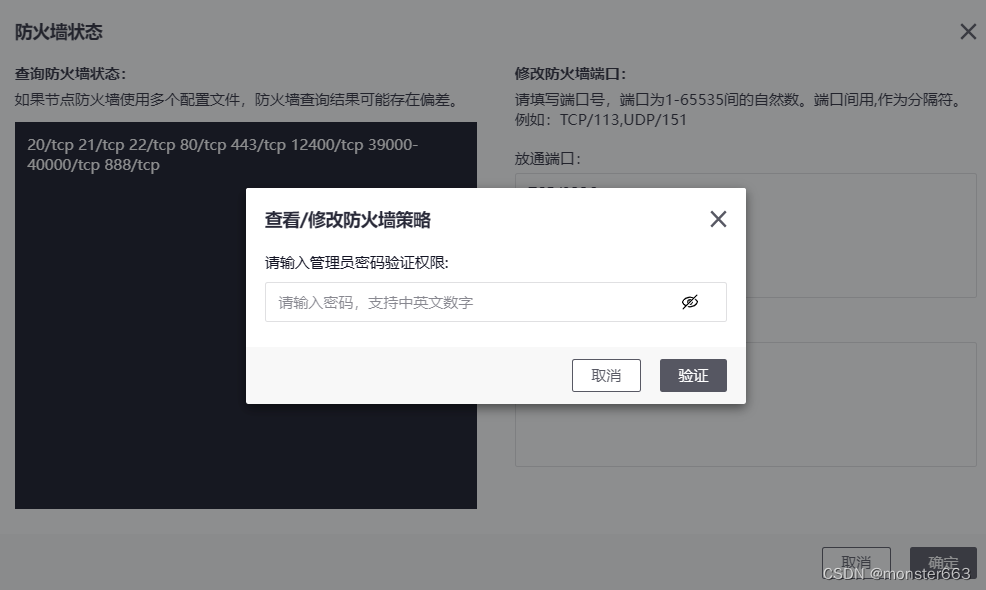

输入HFish密码验证

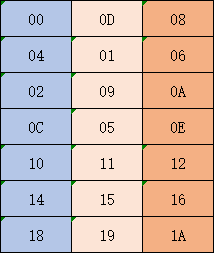

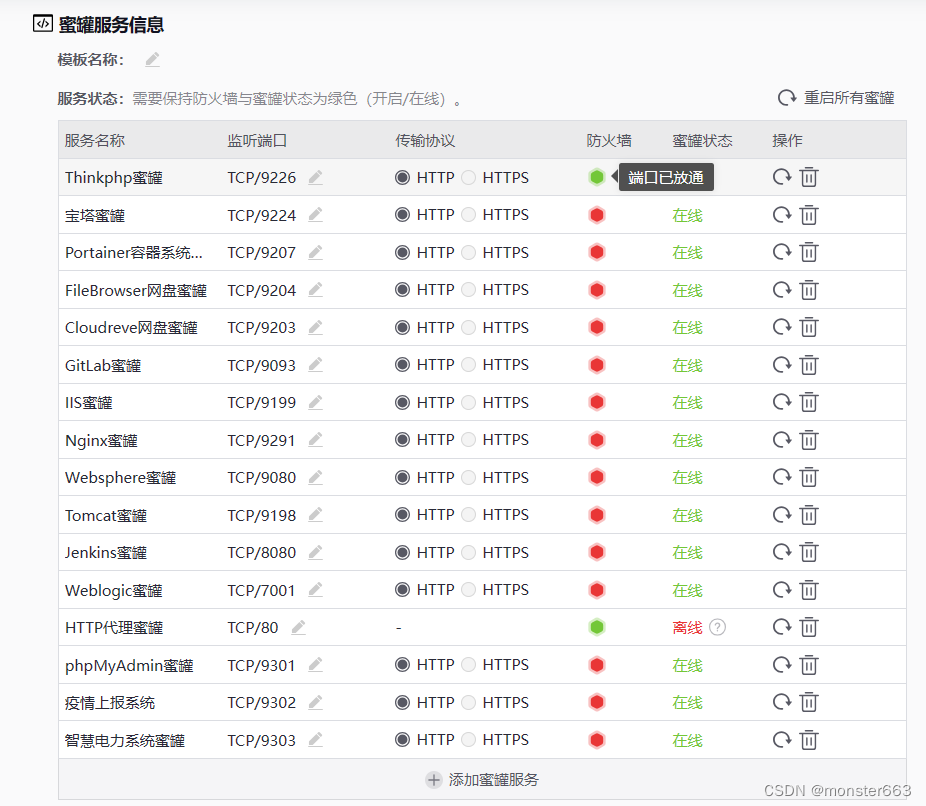

端口变成绿色则表示已经正常启用,实际部署的时候可以修改端口信息

访问相应的9226端口即可看到开放服务信息

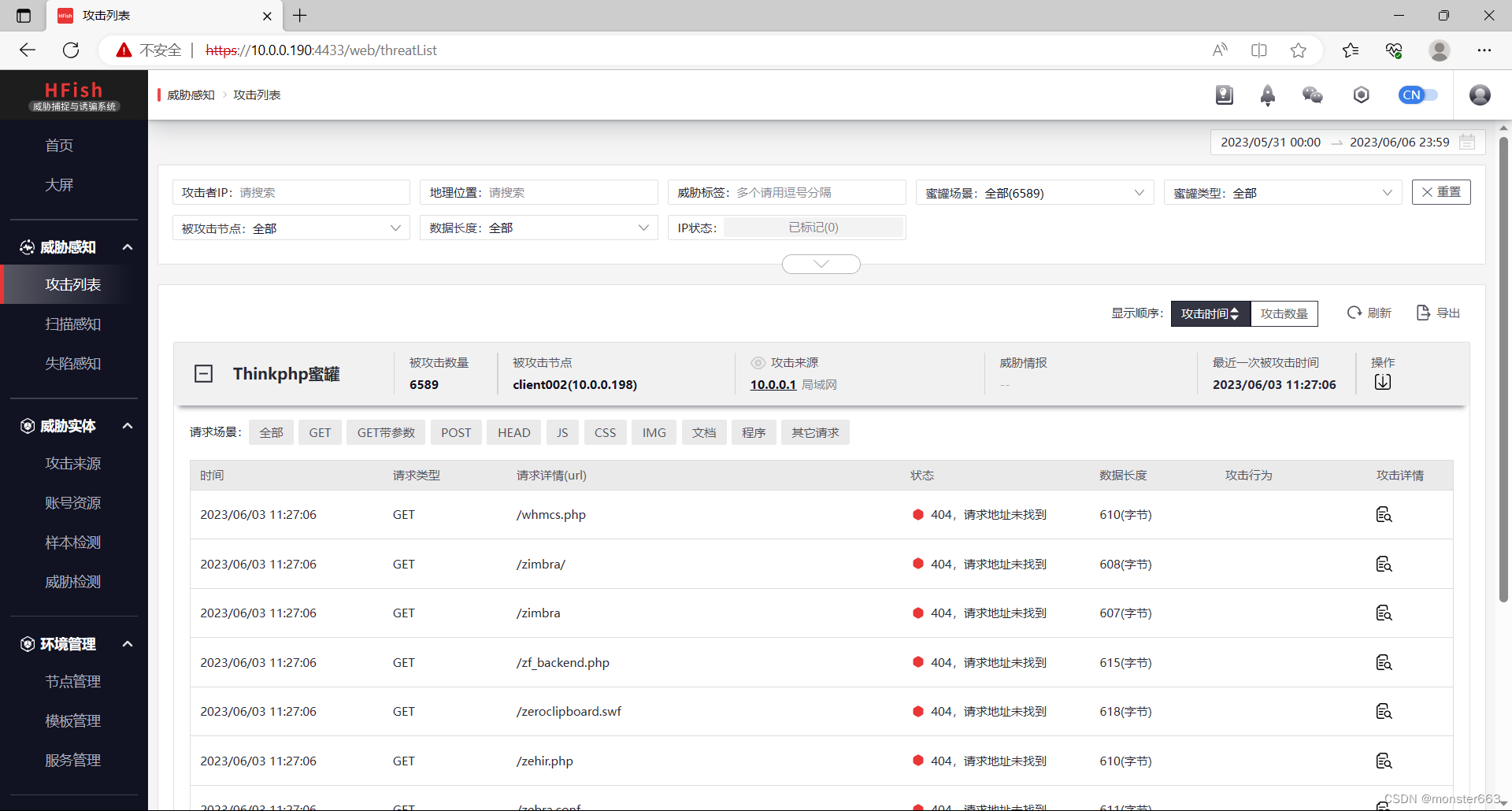

攻击展示

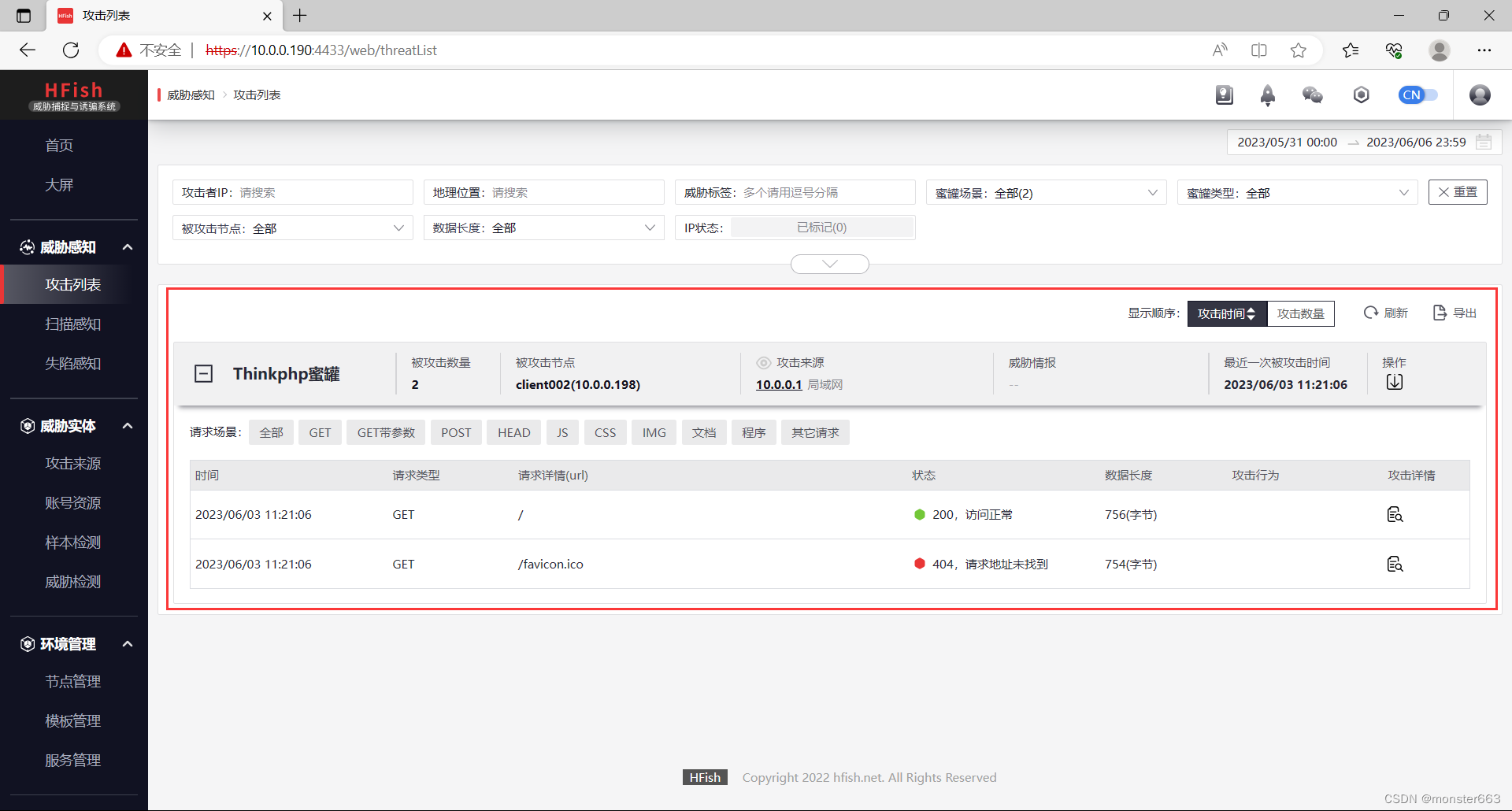

在威胁感知项中可以看到相关的访问记录

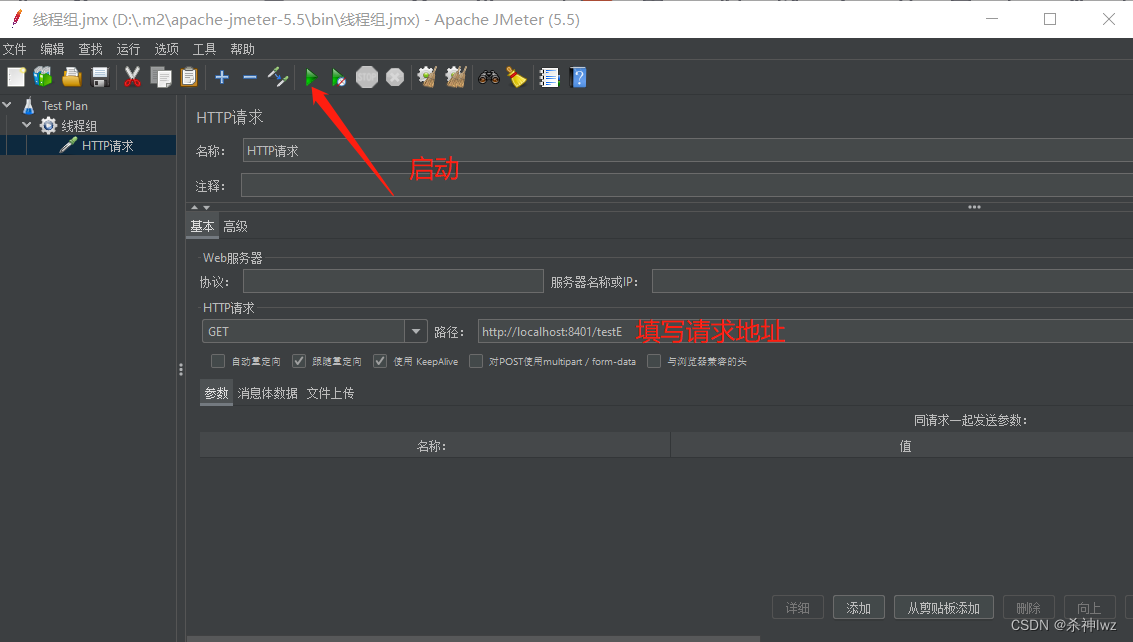

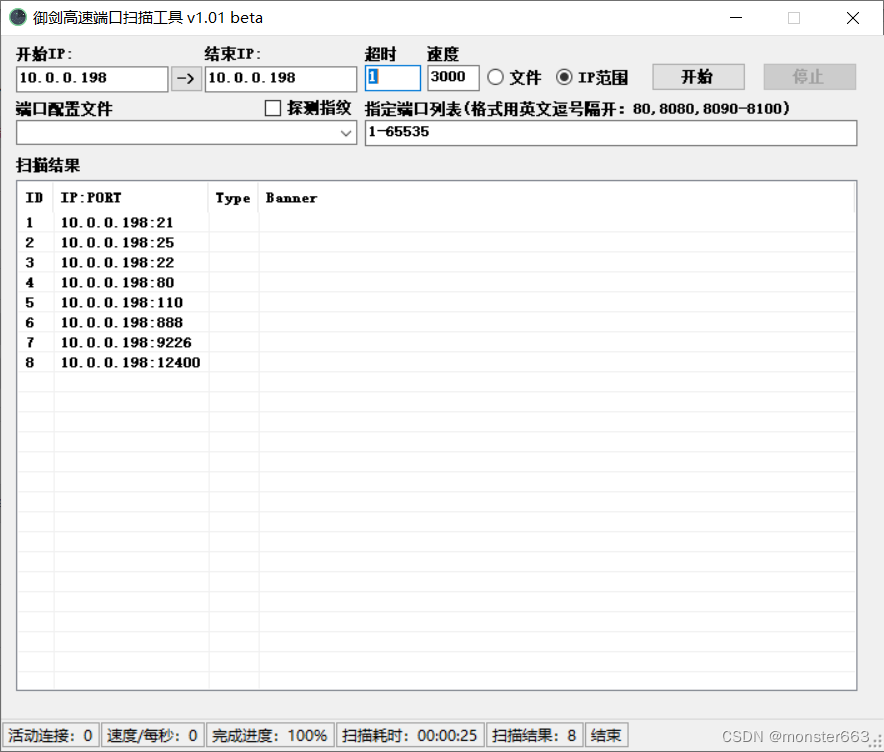

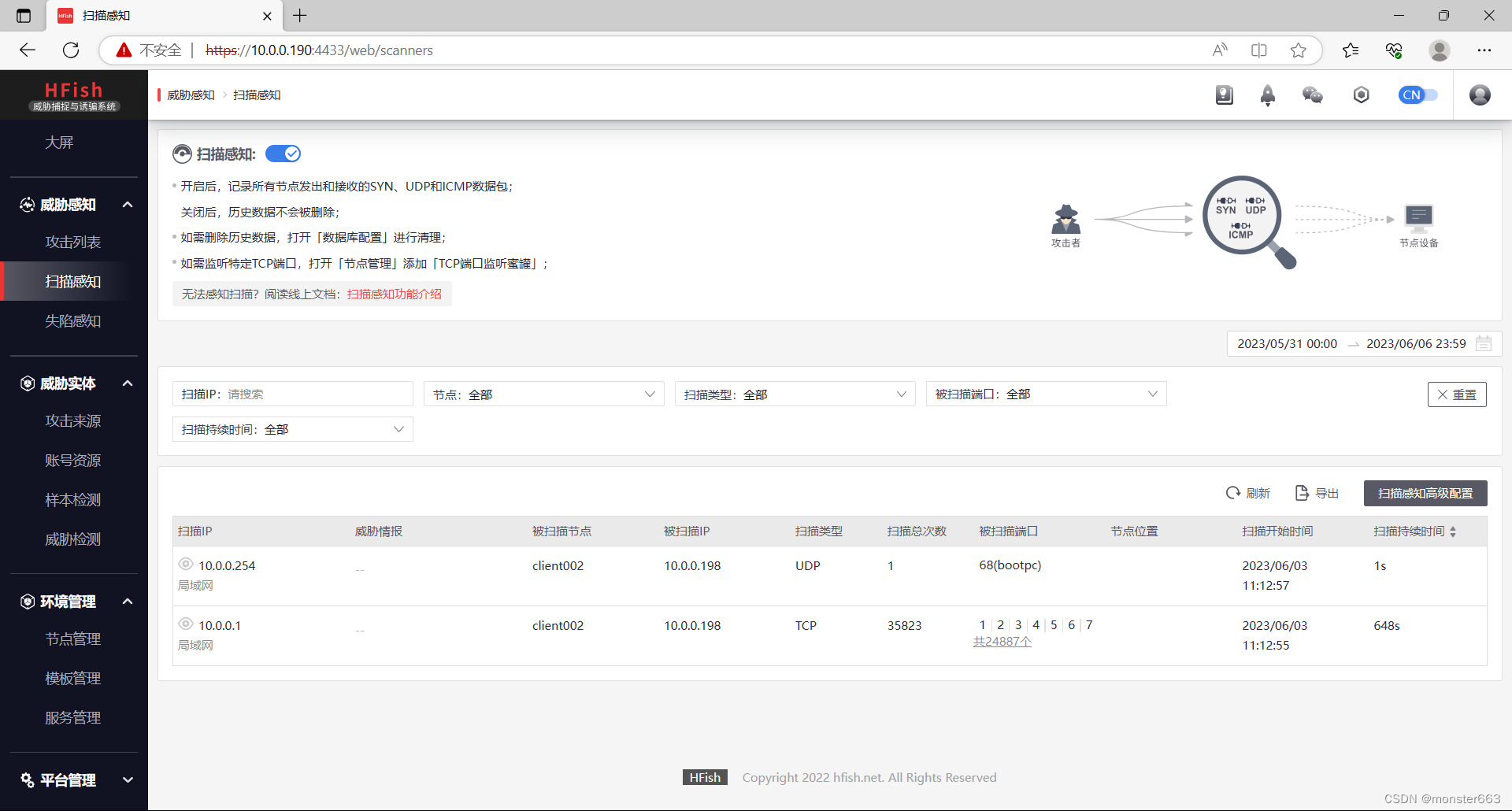

端口扫描测试

这里用御剑对蜜罐进行端口扫描

在管理端可以看到扫描记录

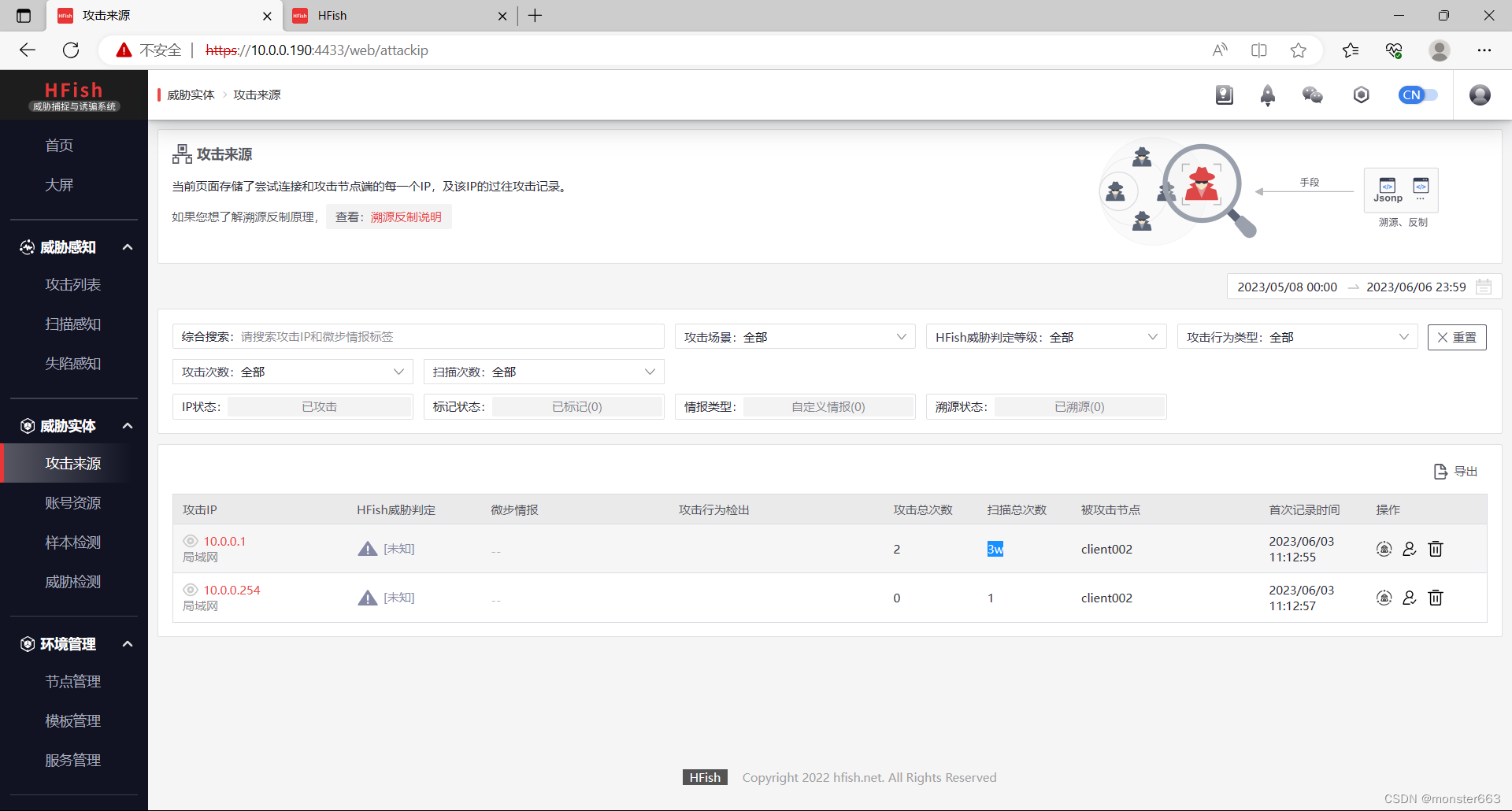

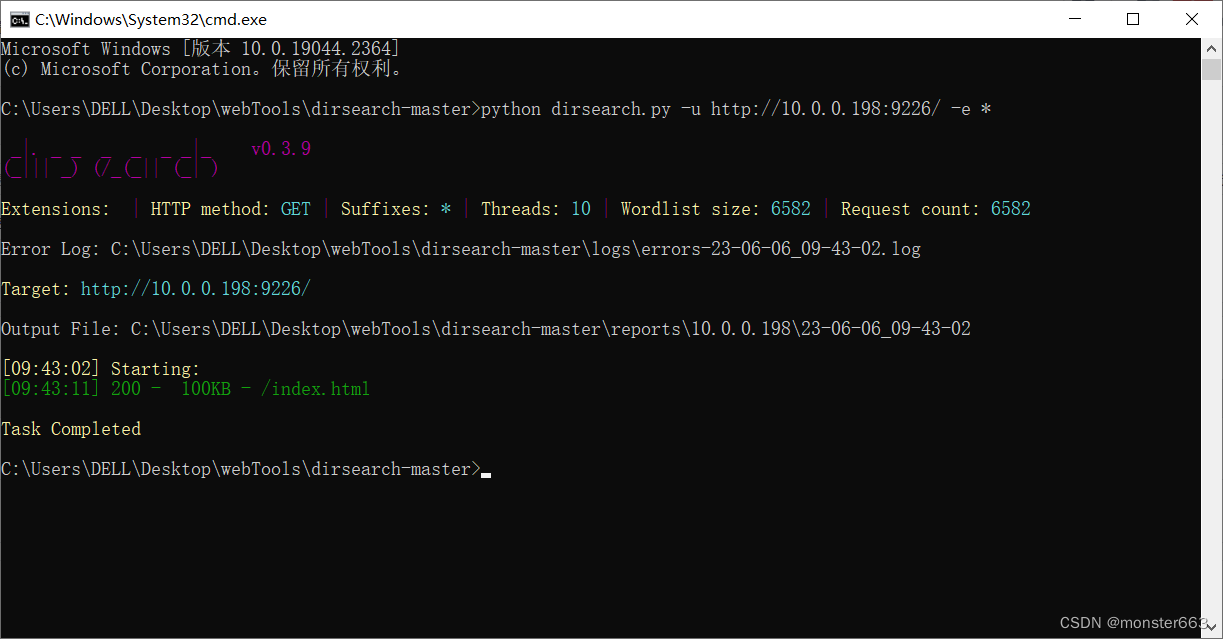

目录扫描测试

用dirsearch对蜜罐web页面进行目录扫描

管理端效果

攻击列表中可以看到具体的访问日志

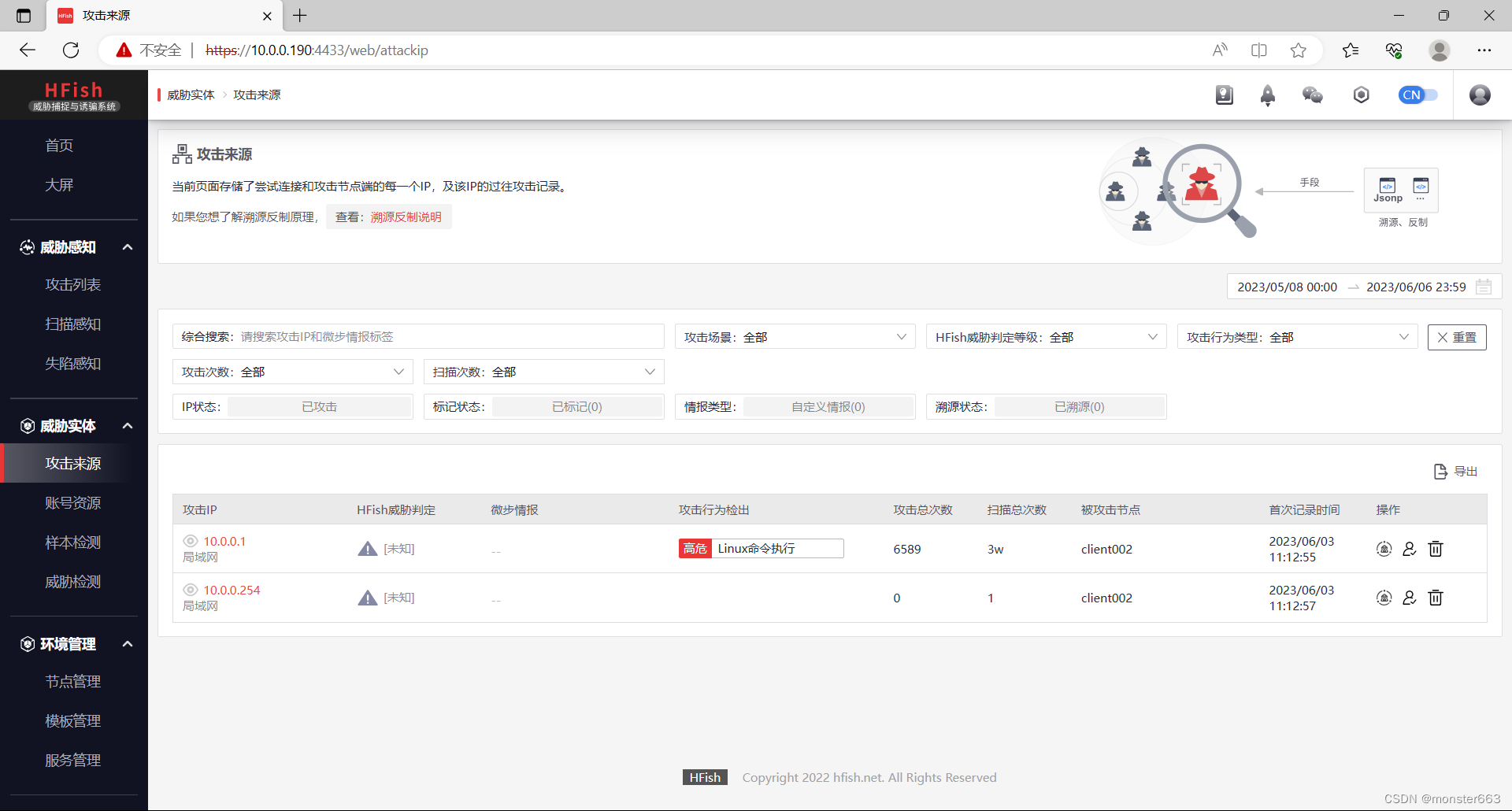

POC测试 && ssh测试

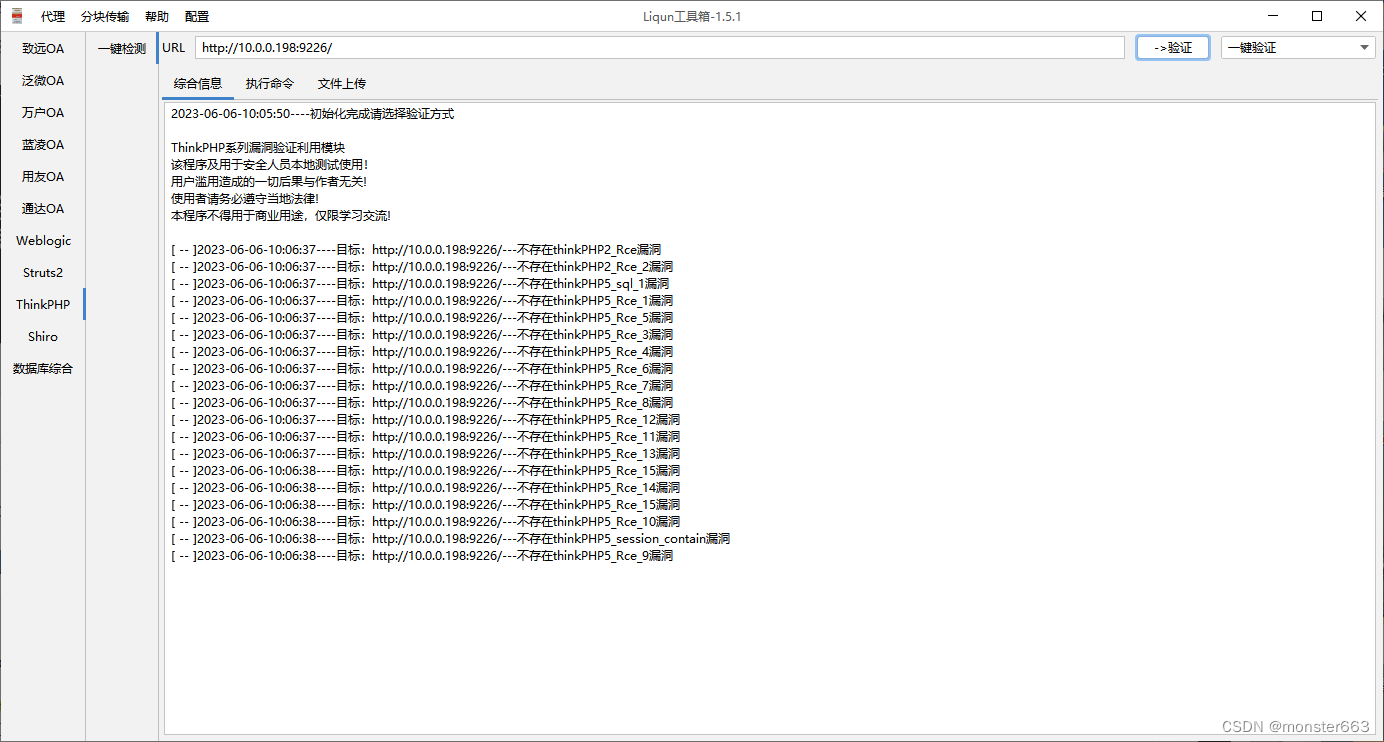

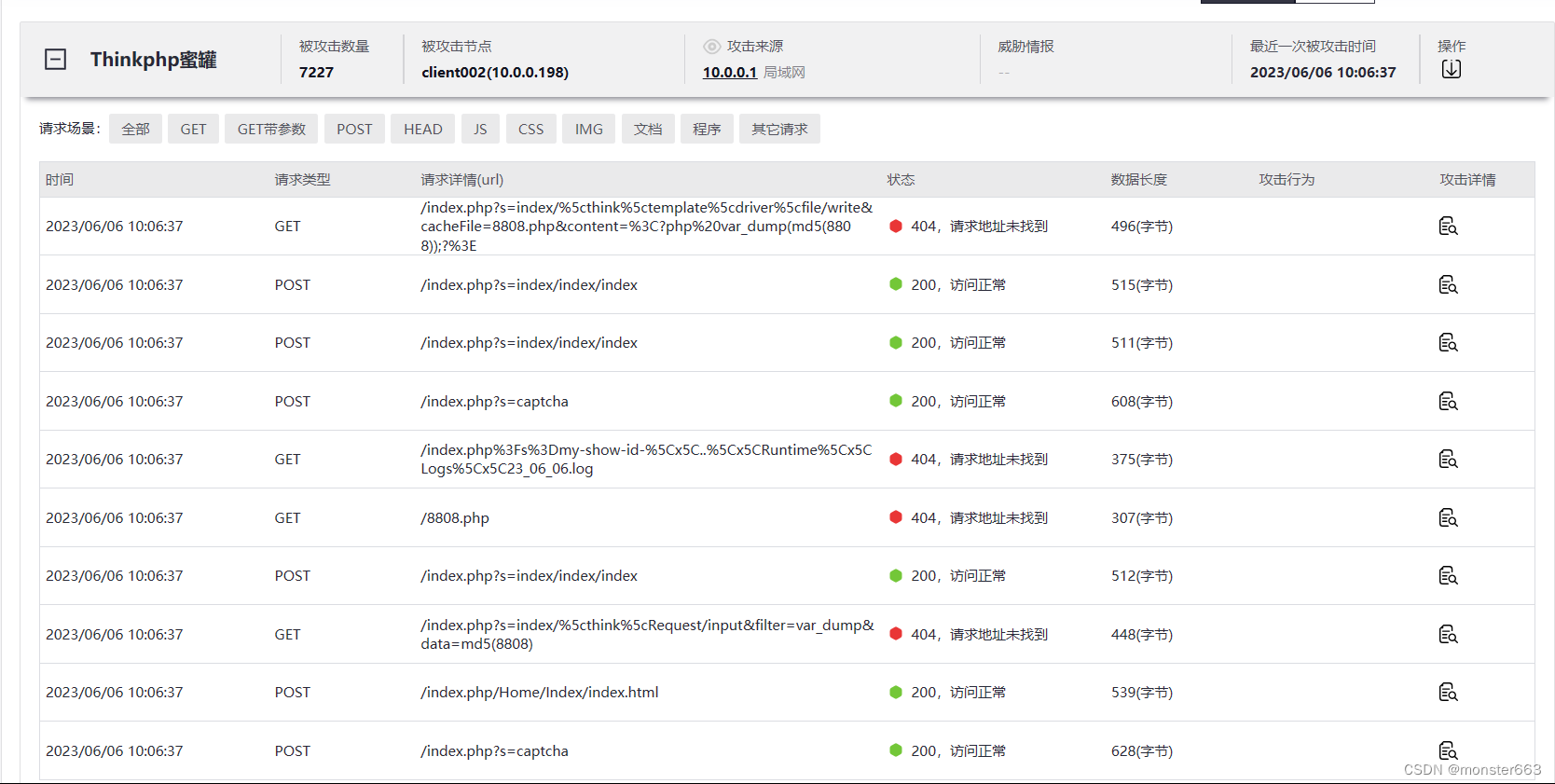

这里用工具进行测试,但是测试都没有getshell,测试记录中能看到测试URL和结果

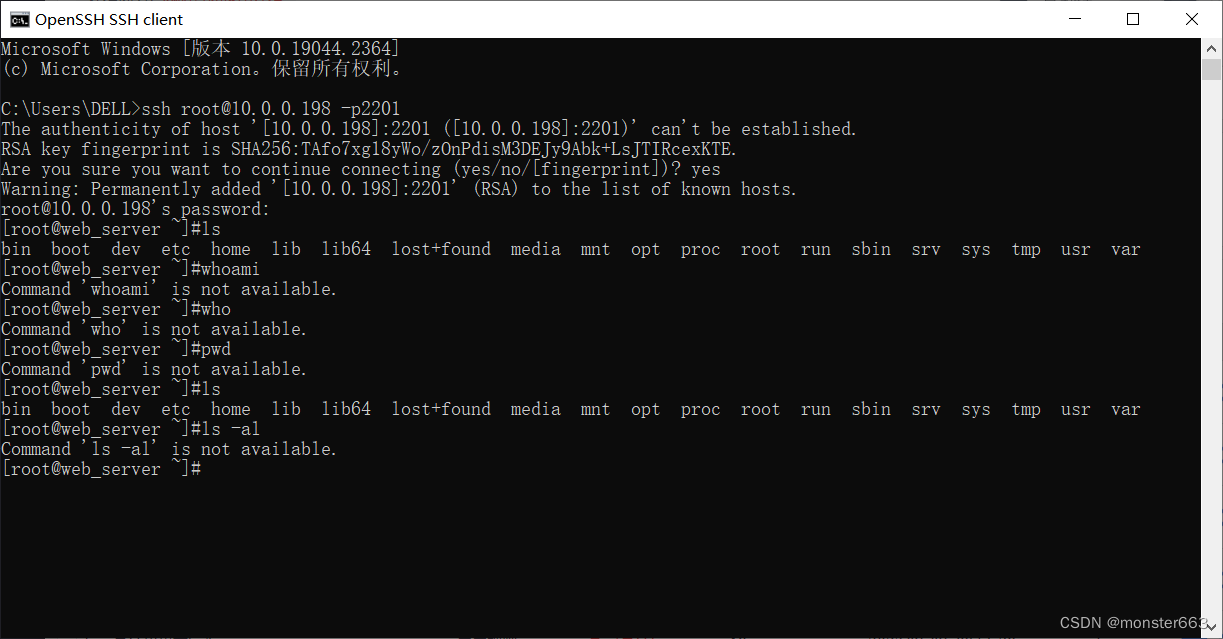

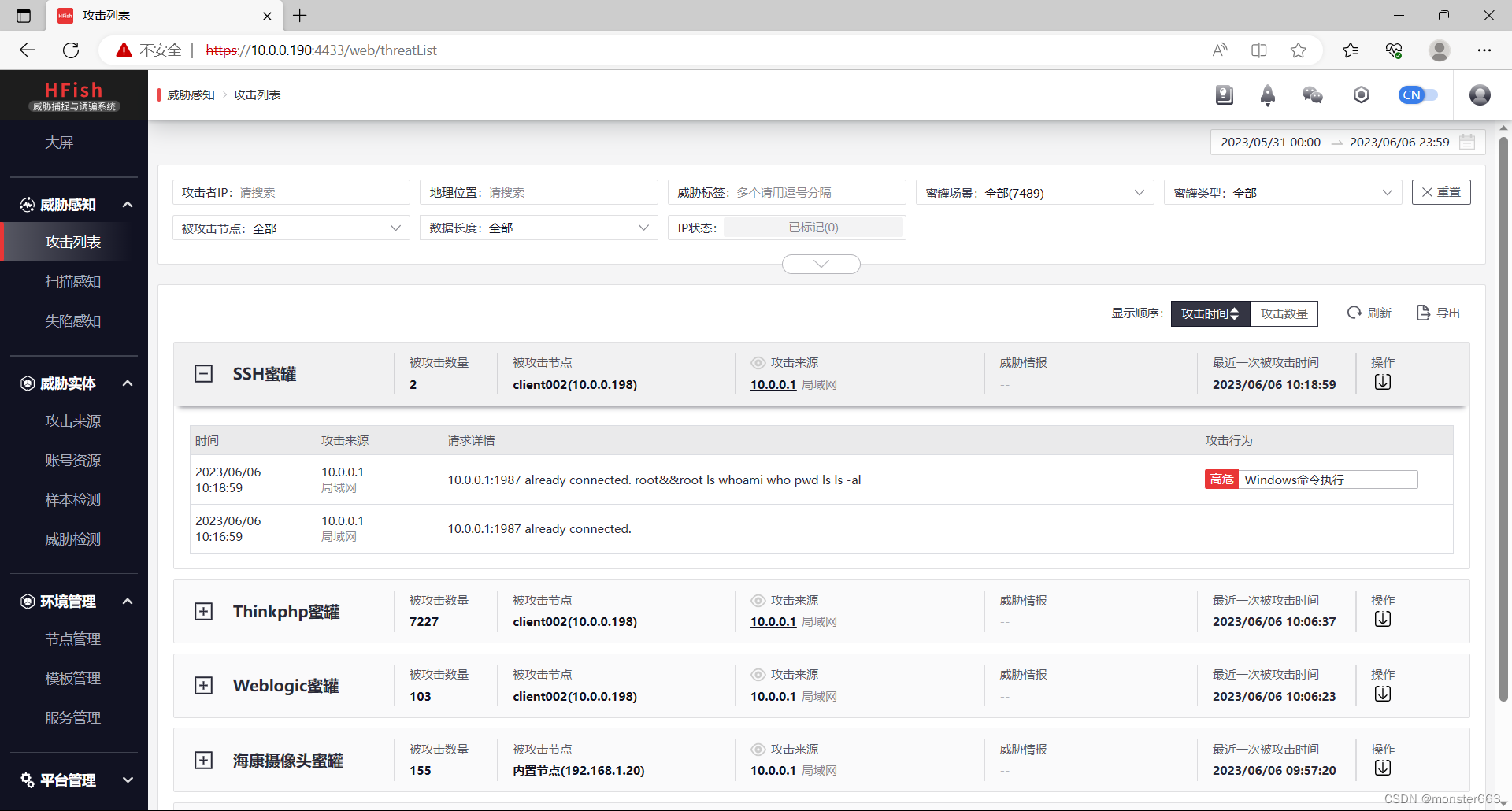

于是决定通过ssh蜜罐进行失陷测试,开放ssh蜜罐并连接,这个环境并不是真实环境

管理端可以看到攻击者执行的命令,且可以看到命令执行环境,暂时没有找到反制功能,有看到的小伙伴可以评论告诉我

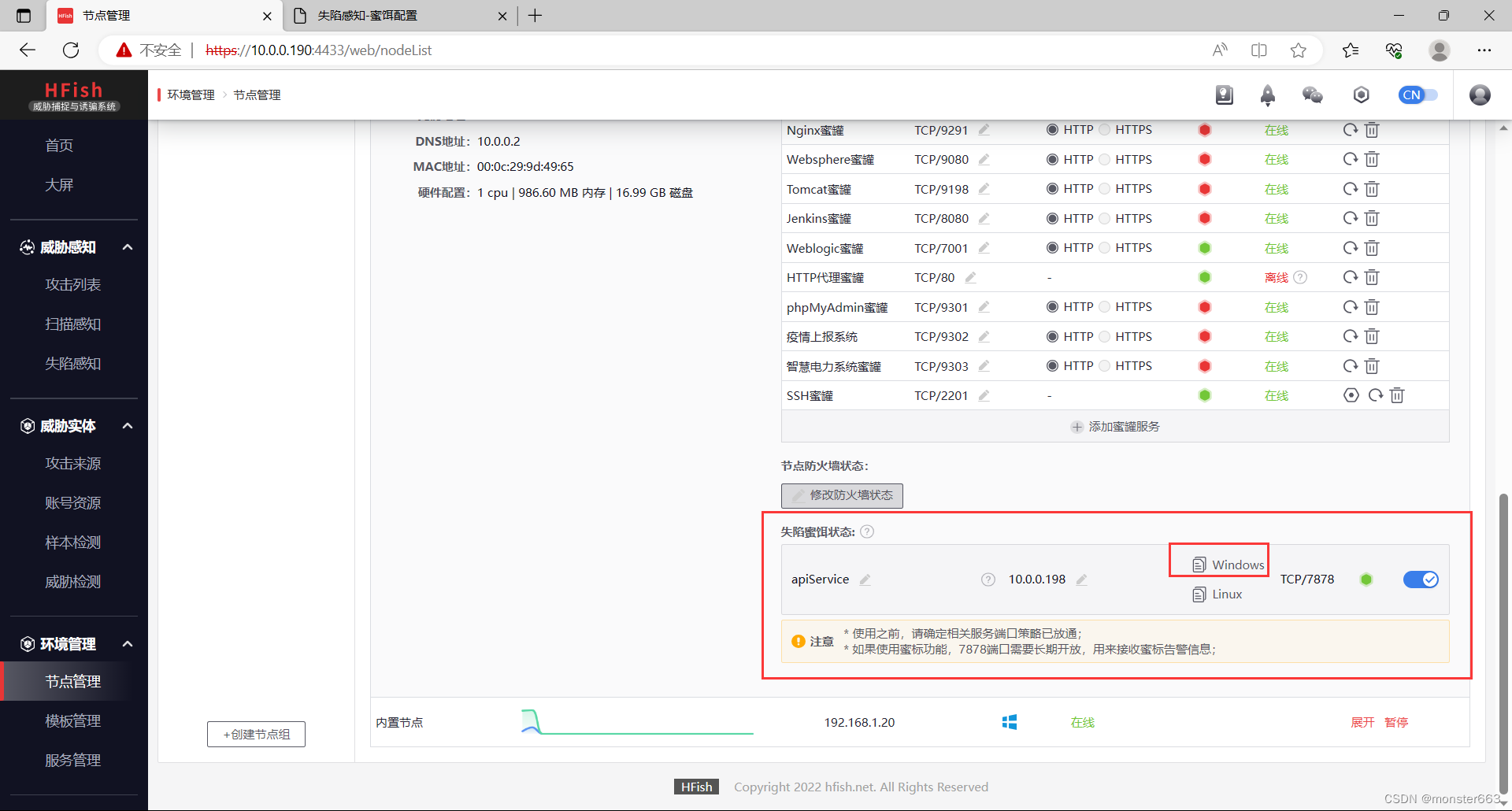

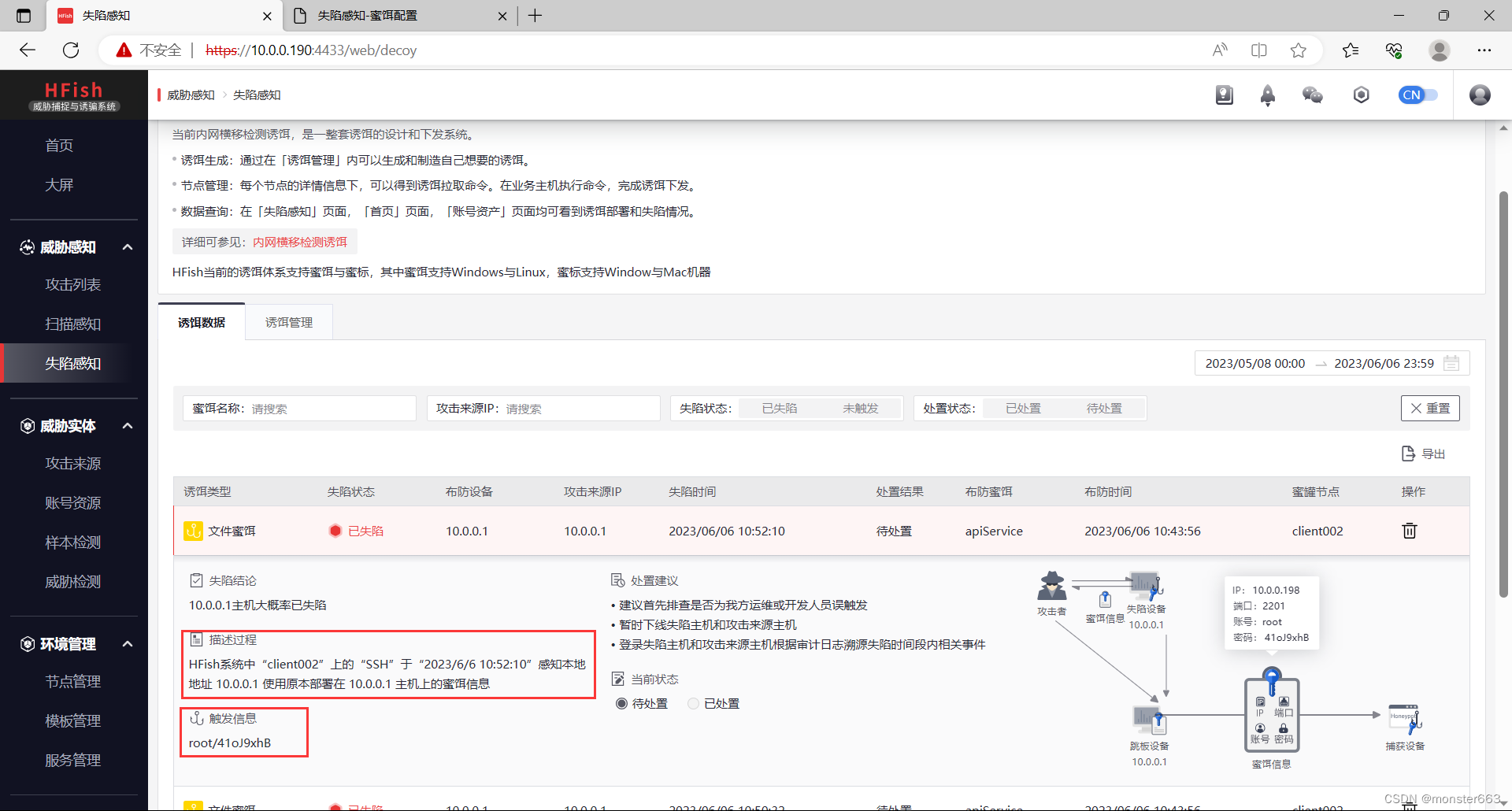

失陷测试

首先需要添加密饵文件,并开放端口,这里以windows攻击者为例,点击windows标识,会复制执行命令

假设攻击者已经获取了蜜罐系统的shell,并找到了这个饵料文件

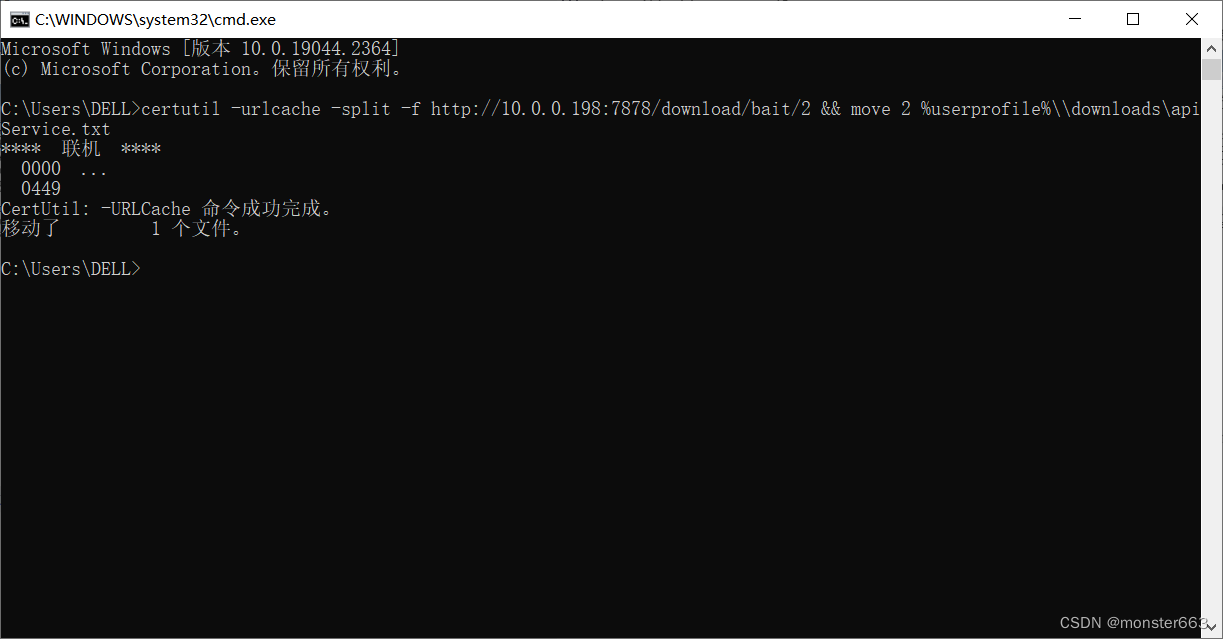

这里方便演示的话就用过HFish提供的下载命令下载饵料文件,点击上方的windows按钮会自动复制命令,在攻击者的目标机器上执行

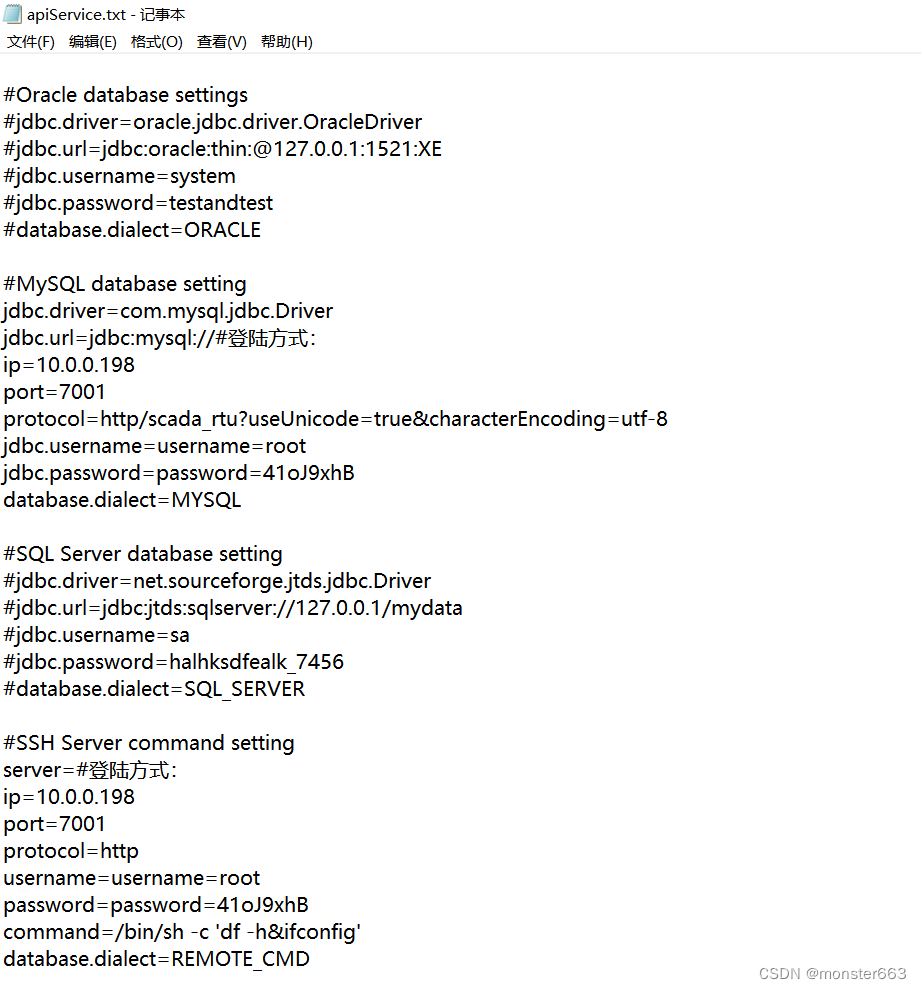

在下载处查看饵料文件

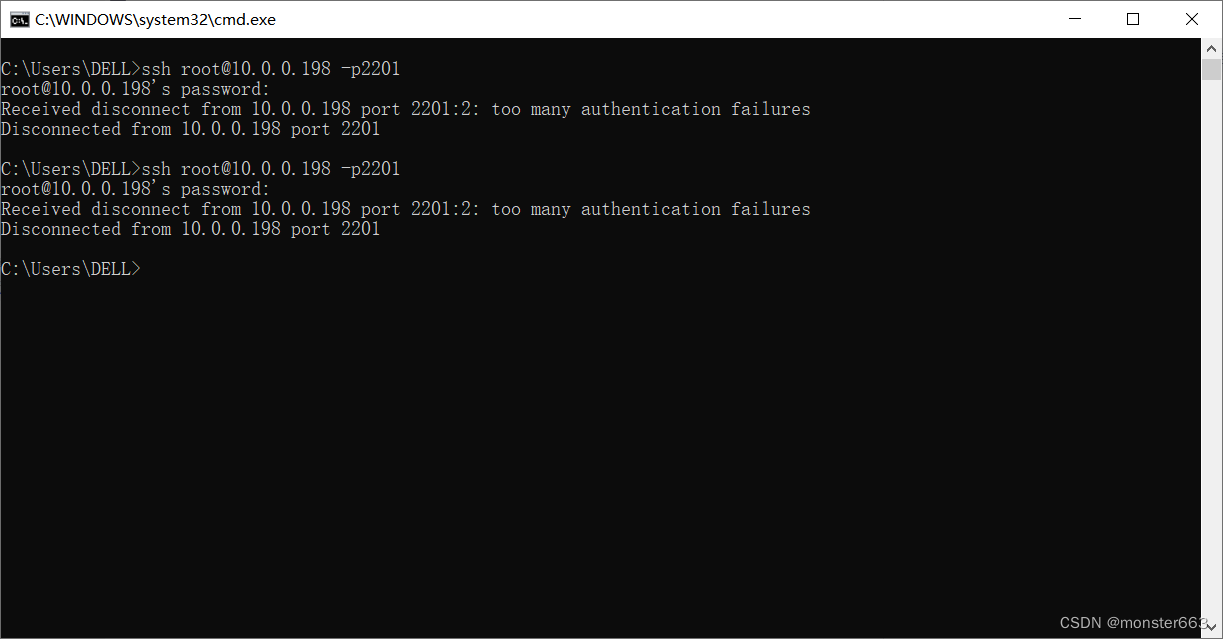

这里以ssh为例进行登入,用上面的账号和密码信息进行登入

这里以ssh为例进行登入,用上面的账号和密码信息进行登入

在失陷感知处可以看到相关的失陷信息,可以看到目标已经咬钩

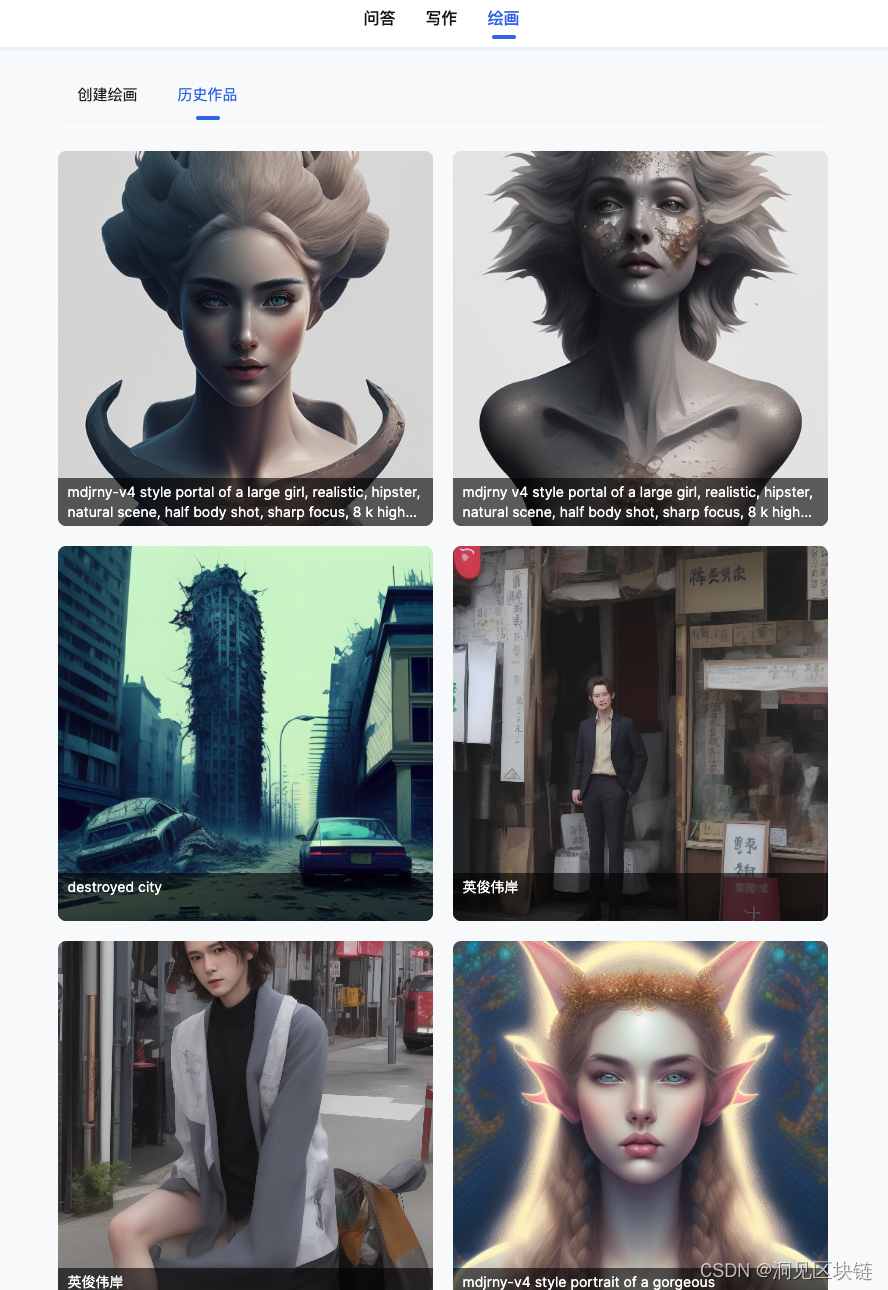

酷炫大屏

最后发现蜜罐系统还有一个大屏功能,感觉有点太酷啦,浅浅的展示一下

后记

蜜罐系统的部署极大的提升了HW中蓝队的主动防御能力,也对红队的攻击分析能力有了明显的提升,完善的蜜罐系统可以让红队咬钩之后直接反制拿下攻击者的shell,一场真正的攻防对抗也才正式展开。

Tips

对于蓝队来说,蜜罐系统应该尽可能与业务相关,且应该在内网中调试之后再到公网上进行部署,对于公网蜜罐的部署有两种观点。

一方面有师傅认为公网蜜罐系统应该尽早部署,这样方便被fofa、鹰图等工具检索记录到,使得红队尽早上钩。另一方面,有师傅认为且尽可能晚的将蜜罐部署到公网系统,防止被fofa、鹰图等工具监测到蜜罐特征并被表示,使得红队咬钩的难度加大。