参考:https://github.com/TsudaKageyu/minhook

minhook是windows平台上支持x86/x64的hook库,git上的自我介绍说是“mininalistic",其简约并不简单。在接口的设计,hook的兼容性等方面,还是值得我们初学者解决的。熟悉inline hook的,在阅读了minhook的代码之后就会发现,它也是用的这种hook方法。其核心原理就是对目标函数的某个位置(通常是在开头)的二进制指令进行修改,使得我们的逻辑处理代码有机会得到执行。

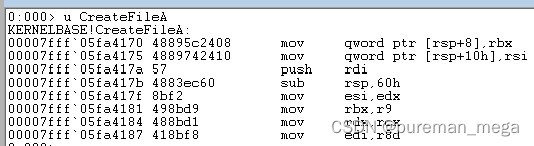

下面以KERNELBASE.dll模块中的CreateFileA函数为例,通过minhook来hook的步骤如下:

void testhook()

{

MH_STATUS status = MH_OK;

//初始化minhook

status=MH_Initialize();

if (MH_OK == status)

{

//对KERNELBASE.dll 中的CreateFileA 进行hook

//之后CreateFileA由myCreateFileA接管,进行逻辑处理

//调用原始的目标函数CreateFileA

status=MH_CreateHookApi(L"KERNELBASE.dll", "CreateFileA", myCreateFileA, (PVOID)&oriCreateFileA);

if (MH_OK == status)

{

printf("hook entry is created,ppOriginal:0x%p!\n",oriCreateFileA);

//将hook项入队等待生效

status = MH_QueueEnableHook(MH_ALL_HOOKS);

if (MH_OK == status)

{

//安装钩子

//实际上就是将目标函数的代码指令进行修改,来达到hook的目的

status = MH_EnableHook(MH_ALL_HOOKS);

if (MH_OK == status)

{

printf("[***]hook entry is enabled!\n");

}

else

{

printf("enable hook fails,staus:%d\n", status);

}

}

else

{

printf("queue enable hook fails,status:%d\n", status);

}

}

}

//释放minhook

//MH_Uninitialize()

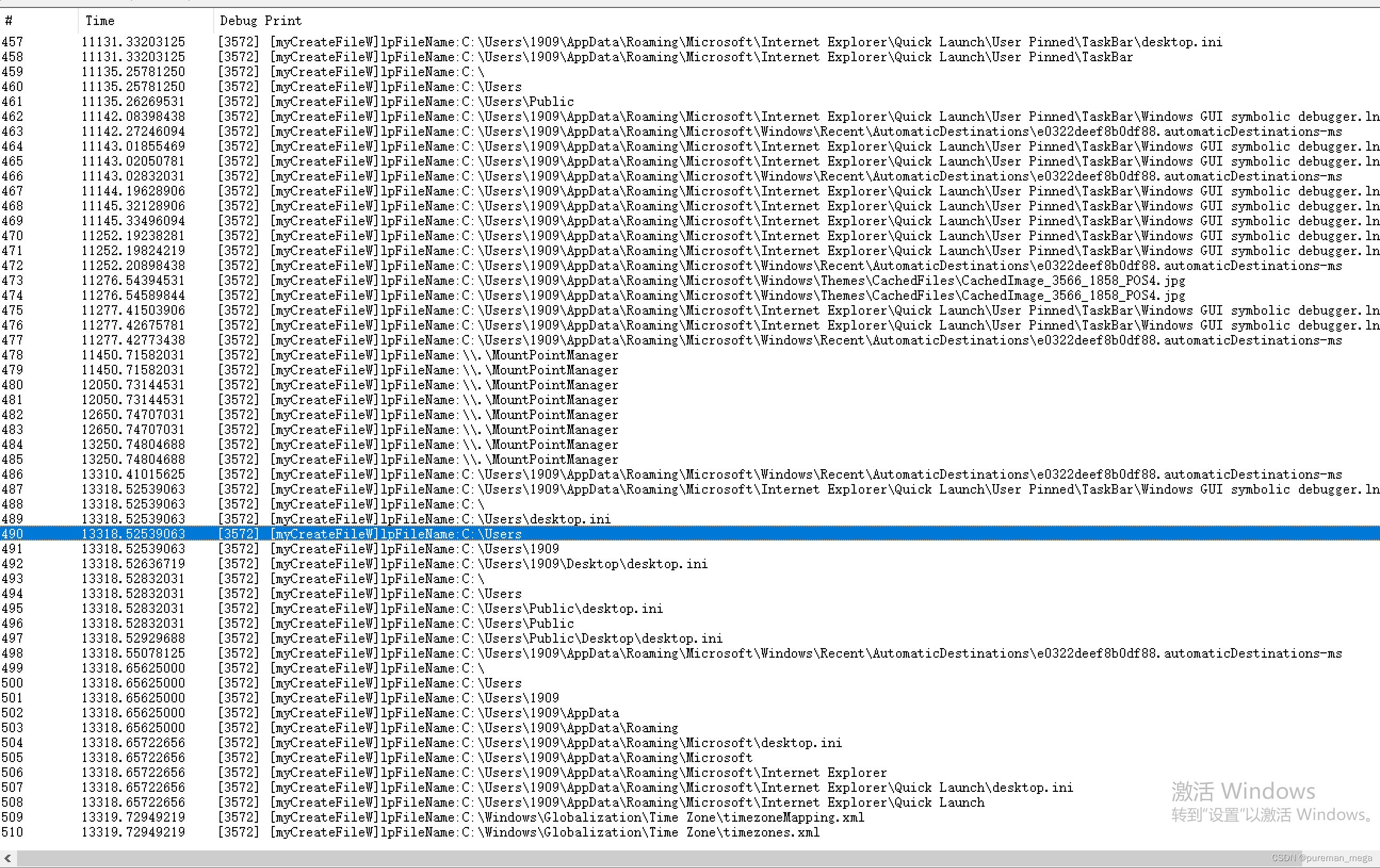

}从上面的代码看,我们只需要准备一个detour函数来接管目标函数,其他的都由minhook来完成了。在成功对CreateFileA安装钩子之后,可以在myCreateFileA中添加一些逻辑处理。比如说,可以记录当前进程中通过CreateFileA访问了哪些文件;或者,对文件名进行过滤,假如是打开”plan.txt",直接返回无效句柄,不调用原始函数。

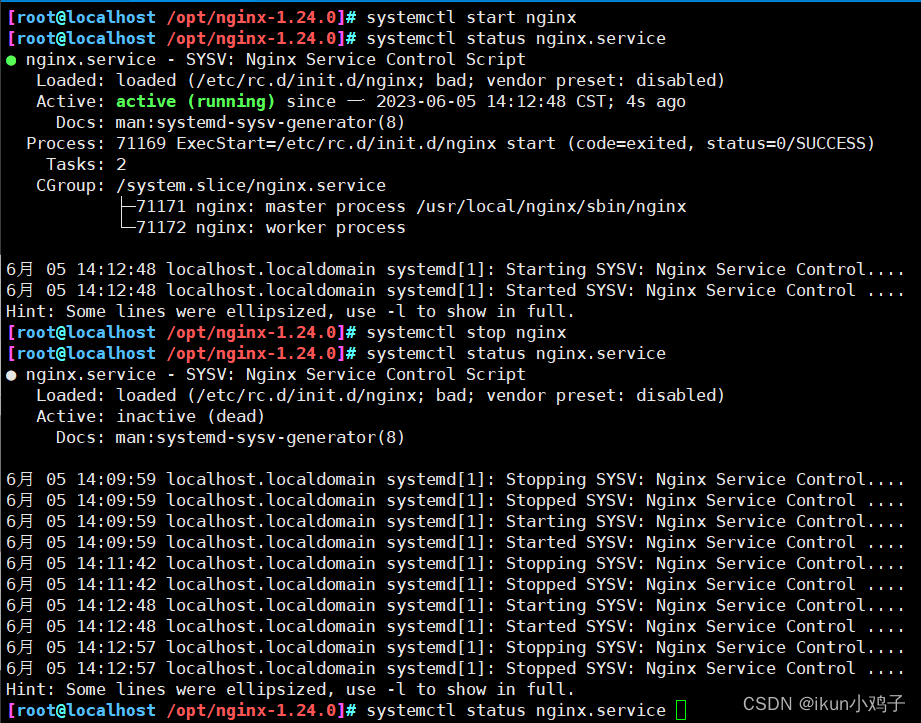

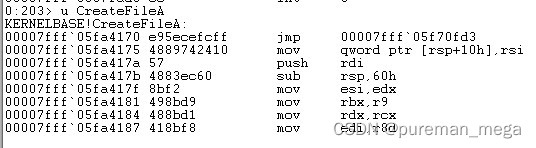

下面看一下hook 函数CreateFileA反汇编的变化:

hook前

hook后

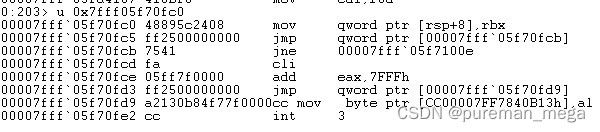

通过对比可以发现,CreateFileA的反汇编指令被修改,由原来的"mov qword ptr [rsp+8],rbx"变为“jmp 00007fff`05f70fd3"。0x7fff`05f70fd3对应的就是detour函数myCreateFileA。还有一个函数地址ppOriginal,它的反汇编代码如下:

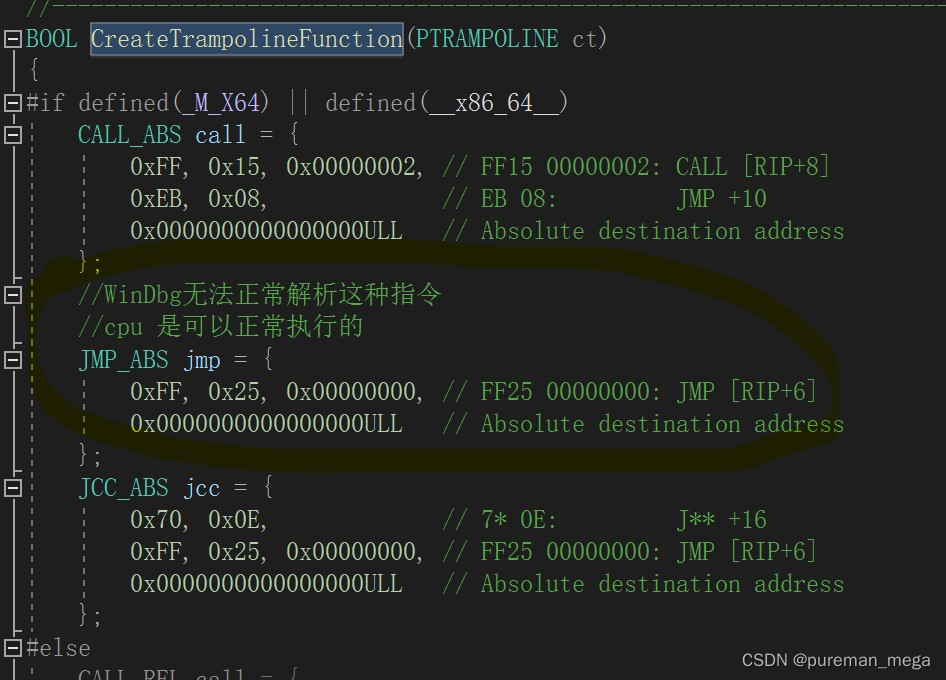

看着有点眼熟,前面的一条指令就是在hook过程中被修改的5个字节;紧接着是一个jmp指令,但是跳转的地址看起来有点不对,实际上是反汇编引擎解析有误,从源码中可以知道这里实际上是跳转到一个绝对地址(0xff,0x25,0x000000,0x7fff05fa4175),也就是CreateFileA第二条指令开始的地方(0x7fff05fa4175)。

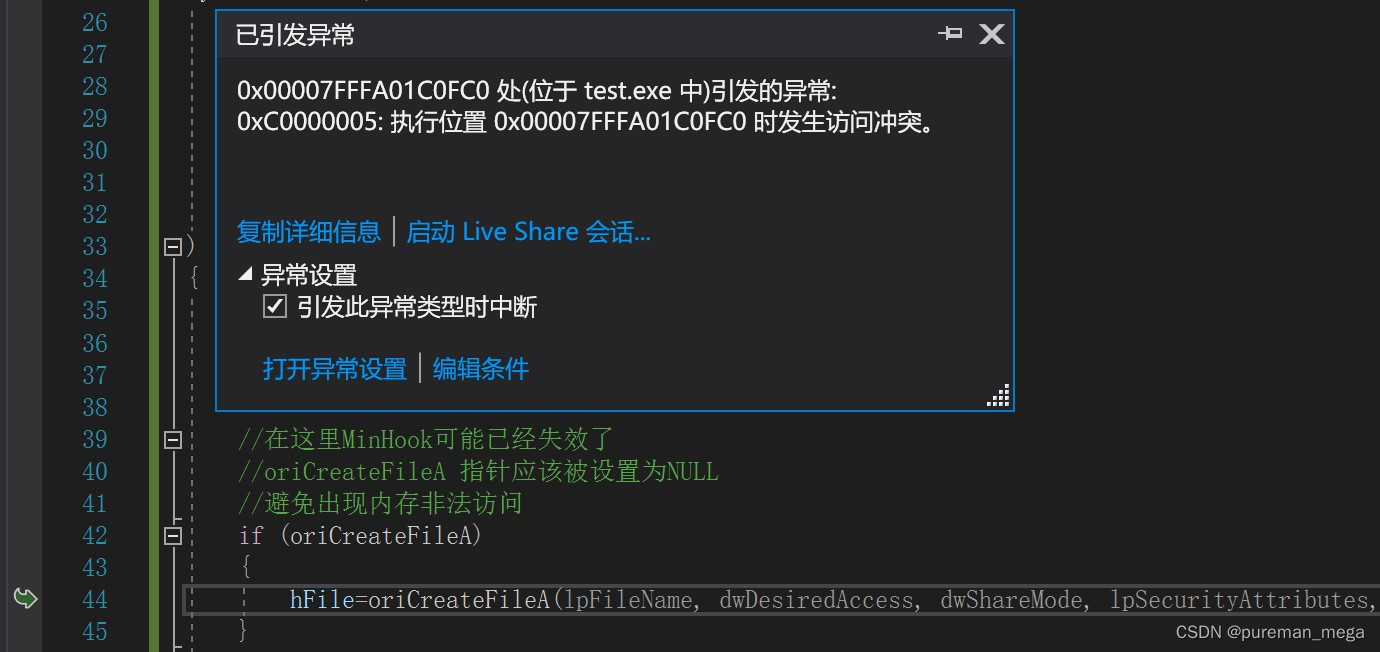

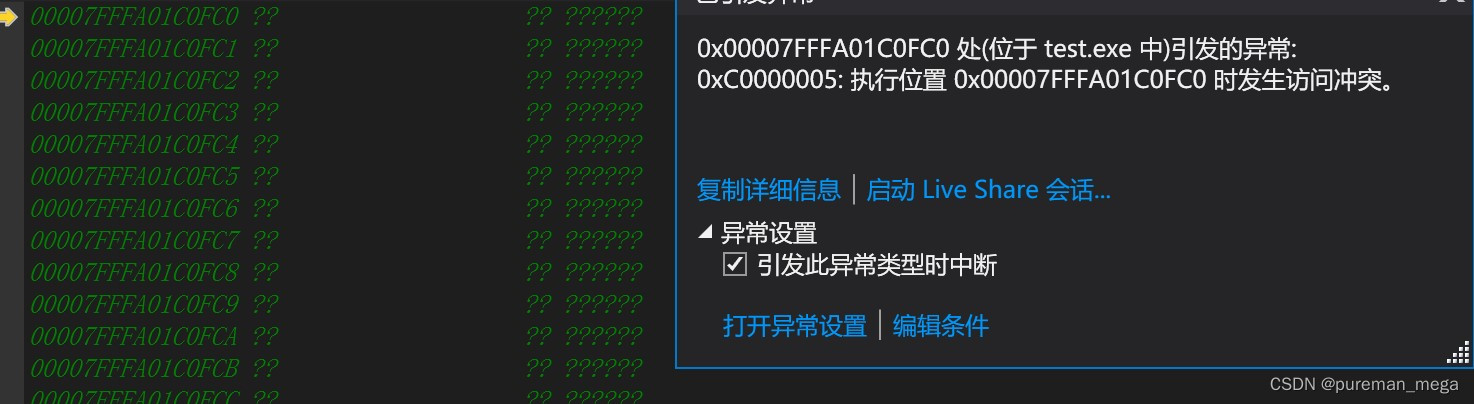

在对minhook进行测试的时候发现一个问题,ppOriginal变量在minhook释放之后没有进行清零,这会导致在多线程的情况下产生非法访问。

总的来说还是好用的。