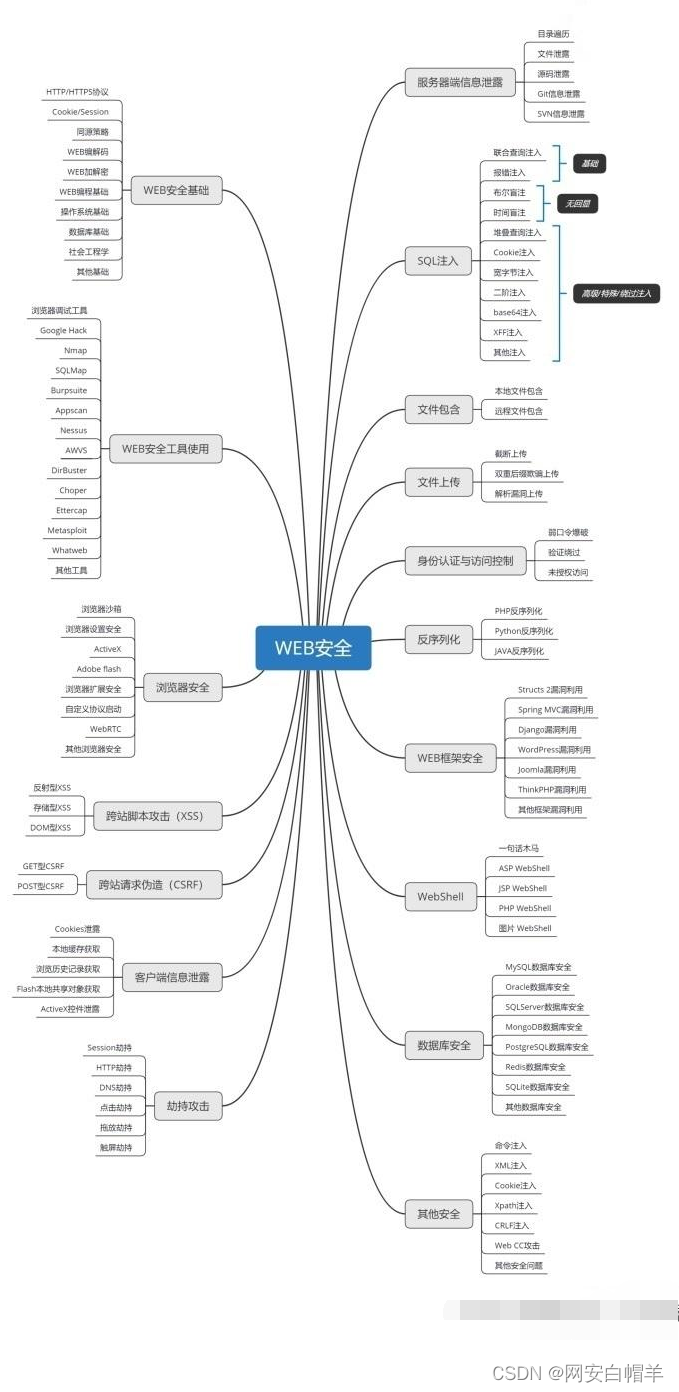

注:本文总结白帽黑客常用的十大工具。文档仅供参考,不得用于非法用途,否则后果自负。

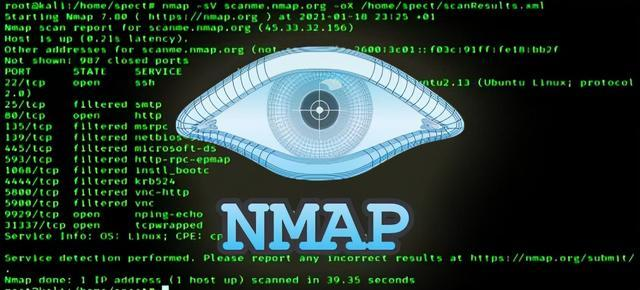

1 Nmap

nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称 fingerprinting)。它是网络管理员必用的软件之一,以及用以评估网络系统安全。

正如大多数被用于网络安全的工具,nmap 也是不少黑客及骇客(又称脚本小子)爱用的工具 。系统管理员可以利用nmap来探测工作环境中未经批准使用的服务器,但是黑客会利用nmap来搜集目标电脑的网络设定,从而计划攻击的方法。

Nmap 常被跟评估系统漏洞软件Nessus 混为一谈。Nmap 以隐秘的手法,避开闯入检测系统的监视,并尽可能不影响目标系统的日常操作。

2 Metasploit

Metasploit是一个免费的、可下载的框架,通过它可以很容易地获取、开发并对计算机软件漏洞实施攻击。它本身附带数百个已知软件漏洞的专业级漏洞攻击工具。当H.D. Moore在2003年发布Metasploit时,计算机安全状况也被永久性地改变了。仿佛一夜之间,任何人都可以成为黑客,每个人都可以使用攻击工具来攻击那些未打过补丁或者刚刚打过补丁的漏洞。软件厂商再也不能推迟发布针对已公布漏洞的补丁了,这是因为Metasploit团队一直都在努力开发各种攻击工具,并将它们贡献给所有Metasploit用户。

3 Maltego

Maltego的不同之处在于它在数字取证领域中起作用。Maltego是一个平台,旨在向组织运营的企业或本地环境提供整体的网络威胁图片。关于Maltego的一个令人敬畏的事情可能使其如此受欢迎(并且包含在Kali Linux十佳)中,其独特的视角在于提供基于网络和资源的实体是整个网络中的信息聚合 - 无论是当前配置在网络中的一个脆弱的路由器或当前的工作人员在国际访问中的下落,马尔戈戈可以找到,聚合和可视化这些数据!对于有兴趣了解如何使用Maltego的用户,我们还建议您了解OSINT网络安全数据采购。

4 Nikto

Nikto 是一款开源的网络扫描仪,它扫描和测试多个网络服务器,以识别过时的软件、危险的 CGI 或文件以及其他问题。它通过捕获接收到的 cookie 运行指定服务器并执行通用的检查和打印。

5 Wireshark

Wireshark(前称Ethereal)是一个网络封包分析软件。网络封包分析软件的功能是截取网络封包,并尽可能显示出最为详细的网络封包资料。Wireshark使用WinPCAP作为接口,直接与网卡进行数据报文交换。

在过去,网络封包分析软件是非常昂贵的,或是专门属于盈利用的软件。Ethereal的出现改变了这一切。在GNUGPL通用许可证的保障范围底下,使用者可以以免费的途径取得软件与其源代码,并拥有针对其源代码修改及客制化的权利。Ethereal是全世界最广泛的网络封包分析软件之一。

6 winhex

winhex 是一个专门用来对付各种日常紧急情况的工具。它可以用来检查和修复各种文件、恢复删除文件、硬盘损坏造成的数据丢失等。同时它还可以让你看到其他程序隐藏起来的文件和数据。总体来说是一款非常不错的 16 进制编辑器。得到 ZDNetSoftwareLibrary 五星级最高评价,拥有强大的系统效用。

7 IDA Pro

交互式反汇编器专业版(Interactive Disassembler Professional),人们常称其为IDA Pro,或简称为IDA。是最棒的一个静态反编译软件,为众多0day世界的成员和ShellCode安全分析人士不可缺少的利器!IDA Pro是一款交互式的,可编程的,可扩展的,多处理器的,交叉Windows或Linux WinCE MacOS平台主机来分析程序, 被公认为最好的花钱可以买到的逆向工程利器。IDA Pro已经成为事实上的分析敌意代码的标准并让其自身迅速成为攻击研究领域的重要工具。它支持数十种CPU指令集其中包括Intel x86,x64,MIPS,PowerPC,ARM,Z80,68000,c8051等等。

8 Peach Fuzzer

一款基于编译的模糊测试工具。非常强大,但是上手较为困难,需要自己开发描述目标格式的脚本文件(pit文件)。在2020年,该产品被1亿美金收购。

9 AFL(American Fuzzy Lop)

AFL(American Fuzzy Lop)被称为目前最高级的Fuzzing测试工具之一,他是由Google的Michal Zalewski开发的一款开源工具。这款工具可以有效地对二进制程序进行fuzz,有针对性的开启部分功能,可以更深入的根据需求挖掘相关漏洞,如栈溢出、堆溢出、UAF等。”该工具的配置环境非常繁琐,使用该工具对开发或者是逆向能力还是有一些要求的,不太适合小白使用。

10 IFFA

IFFA 中文名称蒜。全球唯一一款文件格式自动分析软件。可自动识别文件格式,提高fuzz的效率和降低门槛,可配合peachfuzzer或漏洞挖掘工具的二次开发使用。以往情况下用peachfuzzer需要手动开发pit脚本。IFFA可以全自动一键生成脚本。所以有了IFFA不需要看源码,不需要逆向,不需要看文档,以往一个月的工作量现在几分钟完成,当IFFA发布时,仿佛一夜之间,以前高不可攀的二进制漏洞,现在仿佛任何人都可以挖掘。这就是IFFA的神秘之处。有专业人员称,该产品目前估价仅为$2M,远低于Peachfuzzer。

这里总结的只是10款白帽黑客最常使用的工具,还有一些其他的工具没有列举出来,对于黑客帮助也是很大的。如果有小伙伴需要以上工具包以及网络安全相关技术教程等的话可以留言告诉我哦~免费分享给大家

![深度学习应用篇-计算机视觉-图像增广[1]:数据增广、图像混叠、图像剪裁类变化类等详解](https://img-blog.csdnimg.cn/img_convert/0dacfa2d1614c59f191480d8ed48c719.png)