内网安全:Cobalt Strike 工具 渗透多层内网主机.

Cobalt Strike 是一款以 metasploit 为基础的 GUI 的框架式渗透工具,又被业界人称为 CS。拥有多种协议主机上线方式,集成了端口转发,服务扫描,自动化溢出,多模式端口监听,winexe 木马生成,win dll 木马生成,java 木马生成,office 宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java 执行,浏览器自动攻击等等.

目录:

内网安全:Cobalt Strike 工具 渗透多层内网主机.

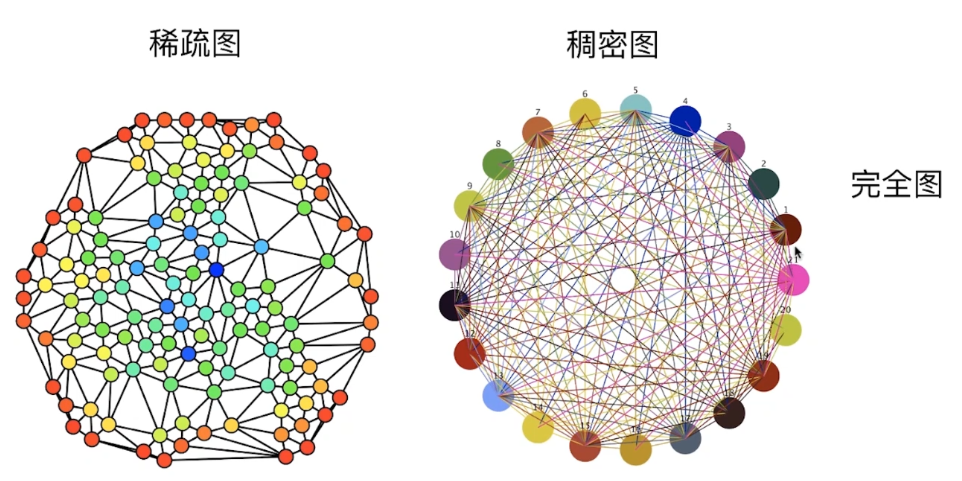

网络环境所示:

主机信息:

Cobalt Strike 工具的开启:

Cobalt Strike 工具 渗透多层内网主机:

CS 正向连接(我来连接内网的其他主机):

外网渗透到内网:

渗透第二层内网主机:

渗透第三层内网主机:

CS 反向连接(内网主机来连接我):

外网渗透到内网:

渗透第二层内网主机:

渗透第三层内网主机:

免责声明:

严禁利用本文章中所提到的技术进行任何形式的攻击,否则后果自负,上传者不承担任何责任。

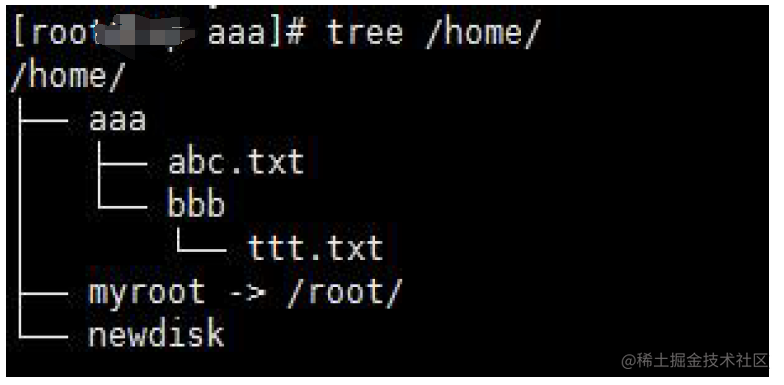

网络环境所示:

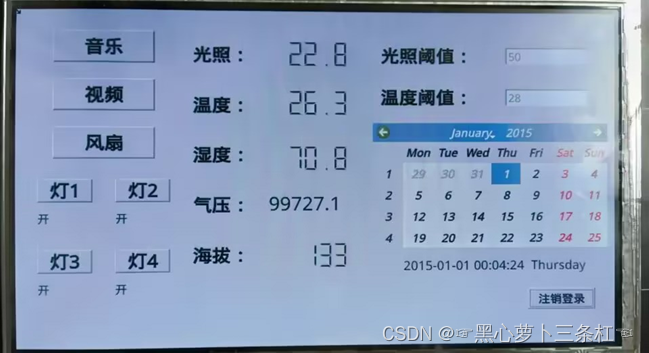

主机信息:

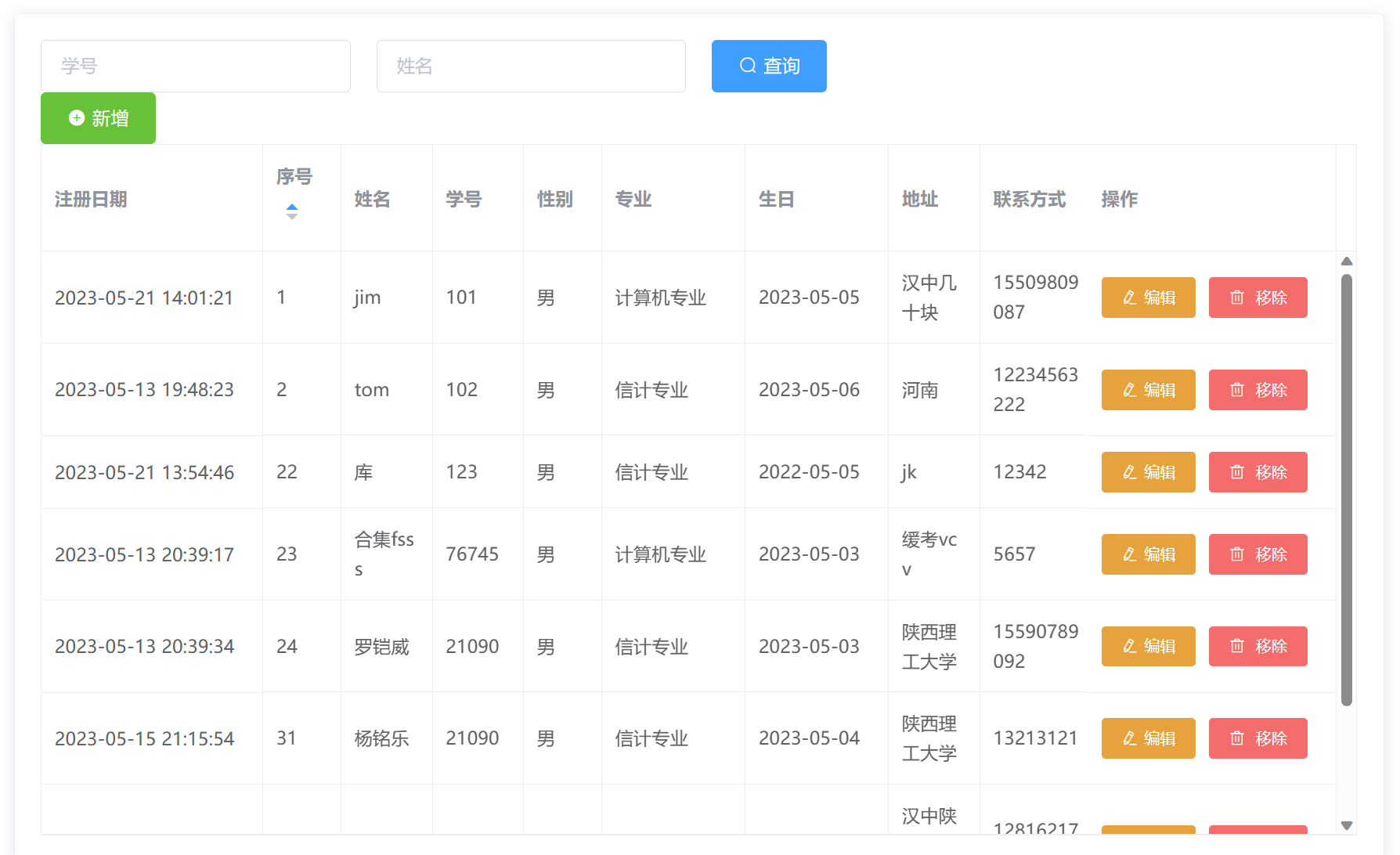

| 主机 | 外网 | 内网1 | 内网2 |

| kali | 192.168.0.101 | ||

| win 7 | 192.168.0.102 | 10.0.20.98 | |

| win 2016 | 10.0.20.99 | 10.0.10.111 | |

| win 2019 | 10.0.10.110 |

Cobalt Strike 工具链接(CS 4.7):

链接:https://pan.baidu.com/s/1CtcKA4vQa-yp66UVeF7Awg 提取码:tian Cobalt Strike 工具的开启:

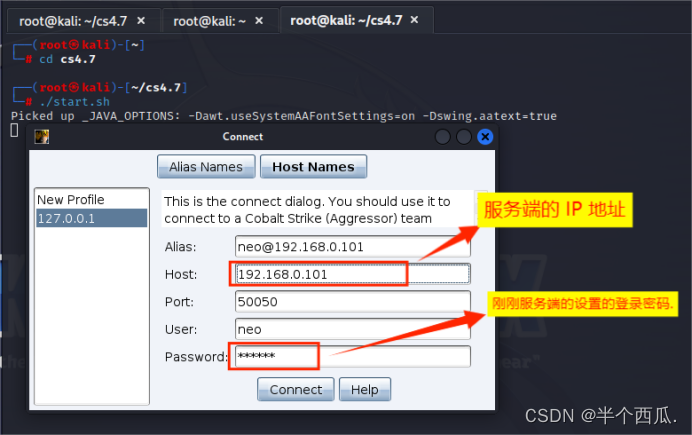

开启 Cobalt Strike 工具需要环境中有安装了 java 环境.服务端:

(1)cd cs4.7 //切换为 cs 目录

(2)./teamserver 192.168.0.101 888888 //这里的IP地址是 服务端的IP,后面的是客户端的登录密码.

客户端:

(1)cd cs4.7 // 切换为 cs 目录

(2)./start.sh // 打开 客户端.

Cobalt Strike 工具 渗透多层内网主机:

CS 正向连接(我来连接内网的其他主机):

外网渗透到内网:

添加一个监听.

生成一个程序(木马)

想方法,把这个程序上传到目标主机并执行这个执行.

渗透第二层内网主机:

重新添加一个监听.【用来 监听 新生成的木马】

再生成一个新程序木马.(要来连接内网的其他主机)【渗透内网的程序木马】

【渗透第二层内网】想方法,把这个程序上传到多层内网主机上并执行执行程序.

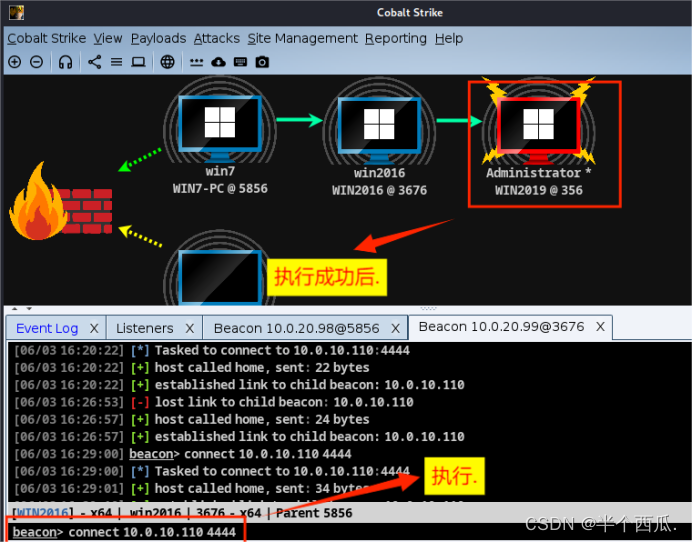

(用 win7 当跳板访问 win2016【二层内网】)

connect 10.0.20.99 4444

connect 第二层内网主机 IP 地址 木马的端口

渗透第三层内网主机:

【渗透第三层内网】用 win7[一层内网] 和 win16[二层内网] 当跳板 渗透 win19[三层内网]

把 第二次生成的木马,上传到 win19 中 并执行.

connect 10.0.10.110 4444

connect 第三层内网主机 IP 地址 木马的端口

CS 反向连接(内网主机来连接我):

外网渗透到内网:

添加一个监听.

生成一个程序(木马)

想方法,把这个程序上传到目标主机并执行这个执行.

渗透第二层内网主机:

重新添加一个监听.【用来 监听 新生成的木马】

再生成一个新程序木马.(要来连接内网的其他主机)【渗透内网的程序木马】

【渗透第二层内网】想方法,把这个程序上传到多层内网主机上并执行执行程序.

(用 win7 当跳板访问 win2016【二层内网】)

渗透第三层内网主机:

查看 第三层 内网的 IP地址.

重新添加一个监听.【用来 监听 新生成的木马】

再生成一个新程序木马.(要来连接内网的其他主机)【渗透内网的程序木马】

【渗透第三层内网】用 win7[一层内网] 和 win16[二层内网] 当跳板 渗透 win19[三层内网]

把 生成的木马,上传到 win19 中 并执行.

参考学习视频:cs&msf多层内网跳板主机上线_哔哩哔哩_bilibili

![[图表]pyecharts模块-柱状图2](https://img-blog.csdnimg.cn/c8b3348eeb34417cb2d867db12632e15.png#pic_center)

![【群智能算法改进】一种改进的算术优化算法 改进算术优化算法 改进AOA[1]【Matlab代码#37】](https://img-blog.csdnimg.cn/8e085f0699494594a1e2dad205f2b5a0.png#pic_center)

![[图表]pyecharts模块-反转柱状图](https://img-blog.csdnimg.cn/4dbc4820d0ab49eca91130697d661f76.png#pic_center)