BPF & Cillum

- mount -l | grep bpf

- BPF(Berkeley Packet Filter)文件系统

- netfilter和tc

- profiling和tracing

- HTTP、gRPC和Kafka等协议

- VXLAN

- 组网模式

- BGP(Border Gateway Protocol)

mount -l | grep bpf

这是一个通过运行mount -l命令并使用grep过滤结果得到的输出。它显示了关于名为"bpf"的文件系统的挂载信息。

解释每列的含义如下:

/sys/fs/bpf:文件系统的挂载点,即该文件系统在文件系统层次结构中的位置。type bpf:文件系统的类型。在这种情况下,它是BPF(Berkeley Packet Filter)文件系统,用于在Linux内核中运行高级网络过滤和数据包处理程序。(rw,relatime):这是一组用括号括起来的选项。其中,rw表示文件系统以读写模式挂载,relatime表示文件系统的访问时间在读取操作时更新。

综上所述,这行输出表示在/sys/fs/bpf路径下挂载了一个BPF文件系统,并且它以读写模式挂载,并在读取操作时更新访问时间。

BPF(Berkeley Packet Filter)文件系统

BPF(Berkeley Packet Filter)文件系统是一种特殊的文件系统,用于在Linux内核中运行高级网络过滤和数据包处理程序。下面是关于BPF文件系统的详细介绍:

-

BPF的概念:BPF最初是由伯克利大学开发的一种虚拟机技术,用于在网络设备上执行过滤器。随着时间的推移,BPF被引入到Linux内核中,成为一个功能强大的机制,可以在内核中加载和执行用户定义的程序。

-

BPF文件系统:BPF文件系统提供了一种访问BPF程序和相关资源的方法。它在/sys/fs/bpf路径下进行挂载,并允许用户通过标准的文件系统接口进行与BPF程序和相关数据的交互。

-

BPF程序:BPF程序是一段特殊的字节码,用于定义在内核中运行的网络过滤和数据包处理逻辑。BPF程序可以通过编译器(如clang)从高级语言(如C)转换而来,或者直接编写为BPF汇编语言。BPF程序可以通过BPF文件系统加载到内核中。

-

BPF程序的应用场景:BPF程序广泛应用于网络和系统性能分析、安全监控、流量控制等领域。它们可以用于捕获网络数据包、分析流量特征、执行访问控制策略、监控系统调用等。

-

BPF文件系统的操作:通过BPF文件系统,用户可以将BPF程序加载到内核中,并与之进行交互。常见的操作包括:

- 加载BPF程序:将BPF程序写入BPF文件系统中的一个文件,并将其加载到内核中。

- 读取和写入数据:通过文件操作接口,读取和写入与BPF程序相关的数据。这可以用于向BPF程序传递参数或从BPF程序获取结果。

- 查询和控制BPF程序:通过文件操作接口,查询和控制与BPF程序相关的状态和属性。例如,可以查询BPF程序的运行状态、统计信息或动态调整程序的行为。

需要注意的是,BPF文件系统是特定于Linux内核的功能,并且需要适当的权限才能进行访问和操作。它提供了一种灵活而强大的方法,使用户能够在内核中定义和执行高级网络过滤和数据包处理逻辑,从而增强网络性能和安全性。

Cilium:为微服务网络连接安全而生

Cilium网络插件

netfilter和tc

Netfilter和tc是Linux操作系统中用于网络流量控制和防火墙功能的关键组件。它们分别提供了防火墙规则和流量控制策略的配置和管理。

-

Netfilter:

- Netfilter是Linux内核中的一个网络数据包过滤框架,用于实现网络防火墙功能和数据包转发。它的主要目的是允许管理员定义规则,以控制网络流量的流入和流出。

- Netfilter的核心组件是iptables工具集,它通过操纵内核的网络栈中的过滤器表和连接跟踪表来实现包过滤和转发。iptables允许管理员根据规则和条件对数据包进行过滤、修改或丢弃。

- 使用iptables,管理员可以配置各种规则,如允许或拒绝特定端口的流量、进行网络地址转换(NAT)、限制连接速率等。它提供了非常灵活和精细的网络流量控制和安全策略配置选项。

-

tc(Traffic Control):

- tc是Linux内核中的一个工具,用于管理网络接口的流量控制和QoS(Quality of Service,服务质量)功能。它可以通过配置不同的队列、过滤器和调度器,对流入和流出的网络流量进行控制和调度。

- tc的核心概念是使用不同的策略对数据包进行分类、标记和调度。管理员可以定义各种规则,如限制带宽、设定优先级、延迟或丢弃特定类型的流量等。

- tc提供了丰富的功能,如队列管理、流量分片、优先级控制、拥塞避免等,可以根据应用程序需求对网络流量进行精细的控制和管理。

Netfilter和tc可以相互配合使用,实现细粒度的网络流量控制和安全策略。它们在构建复杂网络环境、提供质量保证、提高网络性能和安全性方面发挥着重要的作用。

profiling和tracing

在Linux内核网络中,profiling和tracing也是重要的技术,用于分析和优化网络性能和行为。

-

Profiling(性能剖析):

- 在Linux内核网络中,性能剖析用于测量和分析不同网络组件和功能的性能特征。它可以帮助开发人员识别潜在的性能瓶颈、高延迟或资源使用问题。

- 对于网络代码的性能剖析,常用的工具包括perf和oprofile。这些工具可以跟踪网络相关的系统调用、中断处理程序、协议栈的处理路径等,并提供有关这些部分的性能指标和统计数据。

- 通过性能剖析,开发人员可以确定网络中哪些组件或功能占用了大量的CPU时间、内存或其他资源,以便进行性能优化和调整。

-

Tracing(跟踪):

- 在Linux内核网络中,跟踪是一种用于收集和分析网络事件和数据流的技术。它可以帮助开发人员了解网络流量、数据包处理过程以及与网络相关的事件。

- 通过网络跟踪,可以捕获和记录网络中的各种事件,例如数据包到达和离开网卡、协议栈的处理流程、连接建立和关闭等。这些事件可以用于分析网络的性能、行为和故障情况。

- Linux内核提供了多种跟踪机制,包括ftrace和eBPF(Extended Berkeley Packet Filter)。ftrace允许开发人员在内核中的关键点进行注释,并跟踪事件和函数调用。而eBPF是一种功能强大的动态跟踪框架,允许开发人员编写自定义的跟踪程序并注入到内核中。

通过profiling和tracing,开发人员可以获得有关Linux内核网络性能和行为的详细信息,以便识别和解决性能瓶颈、优化网络资源的使用,并改善网络性能和可靠性。

HTTP、gRPC和Kafka等协议

以下是关于HTTP、gRPC和Kafka等协议的解释:

-

HTTP(Hypertext Transfer Protocol):

- HTTP是一种用于在Web上传输数据的协议。它是基于客户端-服务器模型的,客户端发送请求给服务器,服务器返回相应的数据。

- HTTP使用URL(Uniform Resource Locator)来指定要请求的资源,如网页、图像、视频等。它通常使用TCP/IP作为传输协议,并使用不同的方法(如GET、POST、PUT等)来指定请求类型和操作。

- HTTP是无状态协议,即每个请求和响应之间是独立的,服务器不会记住之前的请求状态。为了处理状态,可以使用Cookie等机制。

-

gRPC:

- gRPC是一个高性能的开源远程过程调用(RPC)框架,由Google开发。它允许客户端和服务器之间通过定义服务接口和消息格式进行通信。

- gRPC使用Google Protocol Buffers作为其默认的接口定义语言(IDL),用于定义服务接口和消息格式。它可以生成客户端和服务器端的代码,使得开发人员可以轻松地进行跨语言的RPC通信。

- gRPC基于HTTP/2协议,具有低延迟、高效性和多路复用的特性。它支持双向流和流式传输,适用于构建分布式系统、微服务架构等场景。

-

Kafka:

- Kafka是一个分布式的、可持久化的消息队列系统,由Apache软件基金会开发。它被设计用于高吞吐量、可扩展性和可靠性的数据流处理。

- Kafka使用发布-订阅模型,消息的发布者将消息发送到Kafka的Topic(主题),然后订阅者可以从Topic中订阅消息并进行处理。

- Kafka采用分布式的架构,可以水平扩展以处理大规模的数据流。它保证了消息的持久性,并提供了高度可靠的消息传递保证。

- Kafka在大数据领域得到广泛应用,用于日志收集、流式处理、事件驱动架构等场景,能够处理海量的实时数据流。

这些协议在不同的应用场景中发挥重要作用,HTTP用于Web通信和API调用,gRPC用于高性能的RPC通信,而Kafka用于可扩展的数据流处理和消息队列传输。

VXLAN

请注意,目前广泛使用的网络虚拟化协议是VXLAN(Virtual Extensible LAN),而XLAN并非一个常见的网络协议。以下是对VXLAN协议的解释:

VXLAN(Virtual Extensible LAN)是一种网络虚拟化技术和协议,用于扩展虚拟局域网(VLAN)的数量和规模。它提供了一种方法,通过在现有网络基础设施上创建逻辑隧道来传输虚拟机之间的数据流量。

VXLAN协议的工作原理如下:

- 虚拟机(VM)的网络流量被封装在VXLAN报文中,形成了一个虚拟网络的数据包。

- VXLAN报文的头部中包含了虚拟网络标识(VNI)以及源和目的地虚拟机的MAC地址。

- VXLAN报文在物理网络中被封装为UDP数据包,其中源和目的地的IP地址是用于传输VXLAN报文的两台网络设备(通常是VXLAN隧道端点)的IP地址。

- 接收方网络设备解析UDP数据包,提取VXLAN报文,并根据VNI和MAC地址将数据包发送到正确的目标虚拟机。

VXLAN的主要优势包括:

- 扩展性:VXLAN支持大量的虚拟网络标识,可以满足大规模虚拟化环境的需求。

- 隔离性:每个VXLAN网络都有唯一的虚拟网络标识(VNI),可以实现虚拟机之间的逻辑隔离。

- 跨物理网络:VXLAN可以在现有的物理网络基础设施上运行,使得虚拟机可以跨物理网络进行通信。

- 灵活性:VXLAN可以与其他网络技术(如VLAN、GRE等)集成,提供更灵活的网络部署选项。

需要注意的是,VXLAN是一种用于虚拟化环境中的网络封装协议,旨在解决虚拟机之间的网络通信问题。而XLAN并不是一个常见的网络协议,可能是一个特定厂商或组织的专有协议。如果您对XLAN有更具体的背景或上下文,请提供更多信息以便我更好地回答您的问题。

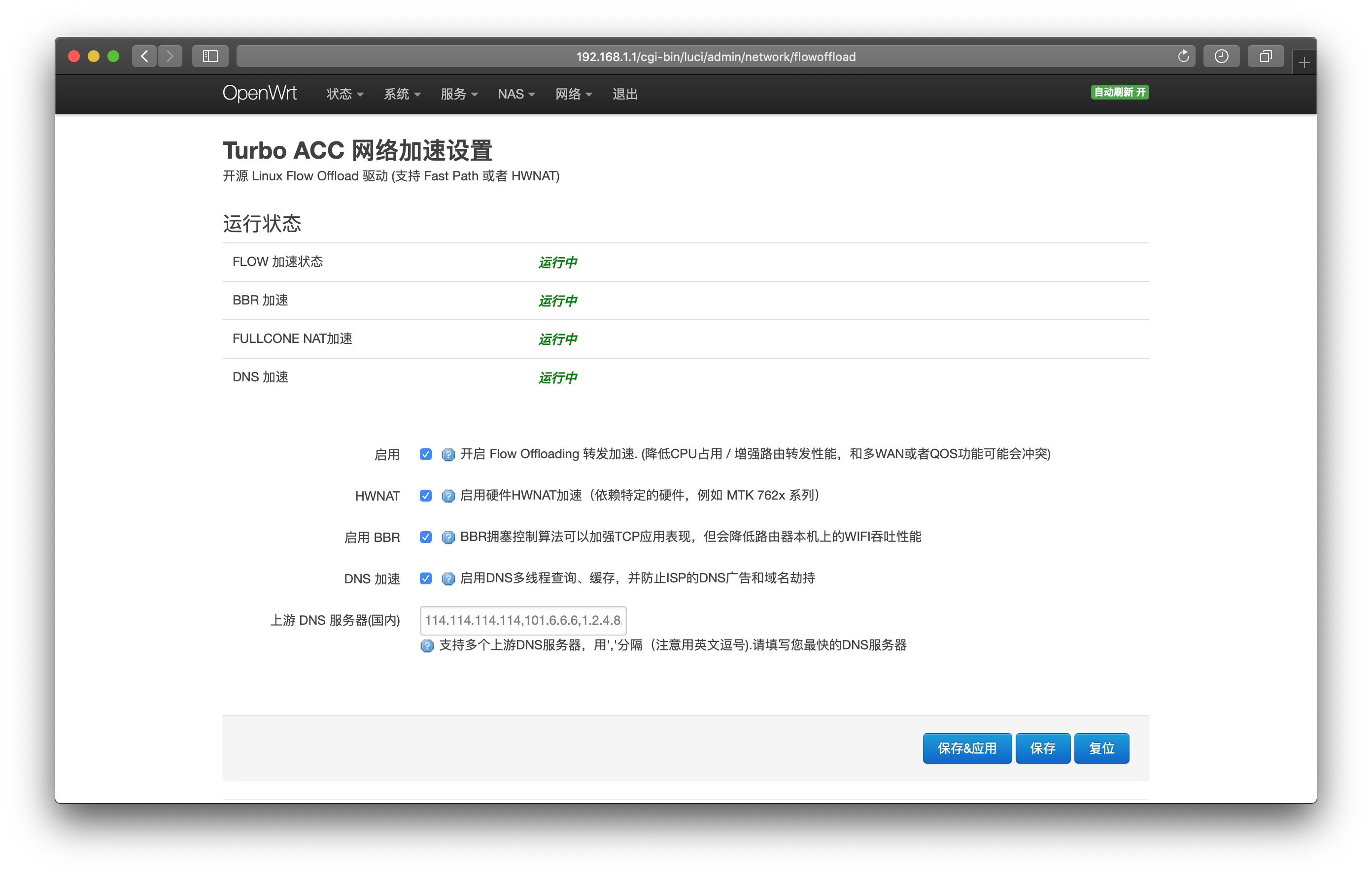

组网模式

基于VXLAN的覆盖网络是Cilium项目的默认组网方式。它使用VXLAN(Virtual Extensible LAN)技术来创建一个虚拟的二层网络覆盖,用于连接Kubernetes集群中的不同节点和Pod。

在基于VXLAN的覆盖网络中,每个节点都有一个虚拟的VXLAN网络接口,用于将Pod的数据包封装并在节点之间传输。每个Pod都会被分配一个唯一的IP地址,这个地址在整个覆盖网络中是唯一的。

通过VXLAN的虚拟网络覆盖,Cilium实现了跨节点的Pod组网和互联。当Pod在不同节点上创建时,它们的数据包可以通过VXLAN隧道在节点之间进行传输和交换,从而实现Pod之间的通信。

另外,Cilium使用BGP(Border Gateway Protocol)路由的方式来管理和传播Pod的网络信息和路由表。每个Cilium Agent作为一个BGP对等体,在节点之间交换路由信息,确保每个节点都具有正确的路由表来转发数据包。

通过BGP路由,Cilium能够动态地学习和更新Pod的网络信息,并确保网络中的所有节点都具有最新的路由信息。这样,当Pod在不同节点上创建、迁移或删除时,Cilium能够自动调整路由表,确保数据包能够正确地转发到目标Pod。

此外,Cilium还支持集群网格组网,它可以连接多个独立的Kubernetes集群,实现这些集群之间的网络连通性。通过在不同集群之间运行Cilium,并使用相同的VXLAN和BGP路由机制,Cilium可以实现跨集群的Pod互联和通信。

综上所述,基于VXLAN的覆盖网络是Cilium默认的组网方式,通过BGP路由来实现Pod的组网和互联。Cilium还支持集群网格组网,以实现跨多个Kubernetes集群的网络连通。这种架构提供了灵活、可扩展和跨集群的网络通信能力,为容器化应用提供了强大的网络支持。

BGP(Border Gateway Protocol)

BGP(Border Gateway Protocol)是一种用于在不同自治系统(AS)之间交换路由信息的外部网关协议。它是互联网中最常用的外部网关协议,用于实现自治系统之间的路由选择和互联。

下面是BGP路由的一些关键特点和功能:

-

路由交换:BGP被设计用于在不同自治系统之间交换路由信息。它通过向对等的BGP路由器发送更新消息来传播网络的可达性和路径信息。

-

AS路径选择:BGP使用AS路径来选择最佳的路由。AS路径是一系列经过的自治系统的标识,BGP路由器使用它来确定从源到目的地的最佳路径。

-

可靠性:BGP支持路由信息的可靠传输。它使用可靠的传输协议来确保路由器之间的稳定和可靠的连接,并使用各种机制来检测和解决网络故障,例如邻居关系检测和错误通知。

-

策略控制:BGP提供了灵活的路由策略控制。它允许网络管理员定义和配置特定的策略,以决定路由选择的优先级、过滤和转发行为。这样,网络管理员可以根据自己的需求和策略来控制路由流量。

-

支持大规模网络:BGP被广泛用于大型互联网环境中,支持大规模网络的路由交换和管理。它能够处理数以百万计的路由条目,并适应复杂的网络拓扑和自治系统之间的互联。

BGP在互联网中起着至关重要的作用,它连接了各个自治系统,使得互联网成为一个全球性的网络。它的特点包括灵活性、可靠性和可扩展性,使得网络管理员能够实现复杂的路由策略和跨自治系统的网络连通。

![[图表]pyecharts模块-反转柱状图](https://img-blog.csdnimg.cn/4dbc4820d0ab49eca91130697d661f76.png#pic_center)