文章目录

- 1 基础

- 2 使能过程

- 3 Boot flow

1 基础

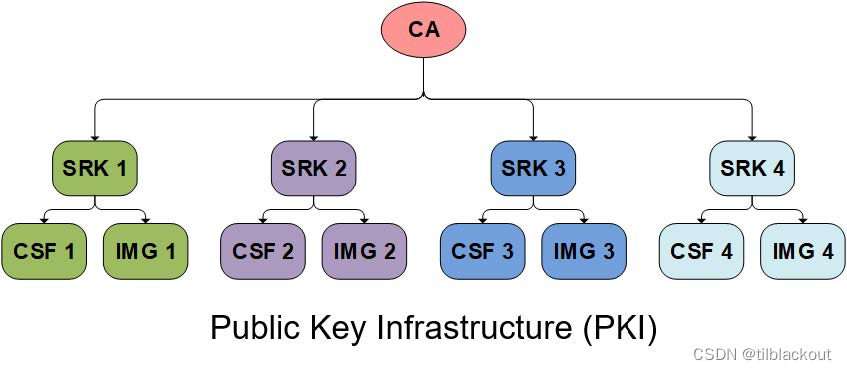

HAB认证是基于RSA或ECDSA算法的公钥密码学,它用一系列的私钥对image进行加密,然后BootROM在上电后用对应的公钥验证加密的镜像是否被修改。这个密钥结构就是PKI(Public Key Infrastructure)树

(1)normal boot mode

它可以生成最多四个SRKs(Super Root Keys)、相应的CSF和IMG密钥,其中CSF密钥用来给CSF字段签名,IMG密钥用来给APP和数据进行签名。

(2)fast boot mode

它可以使用SRK直接验证CSF和镜像数据,而不需要使用CSF和IMG密钥。这种方式提高了系统的启动时间,但是签名的鲁棒性降低,如果对启动时间要求不高,则建议使用normal boot模式。

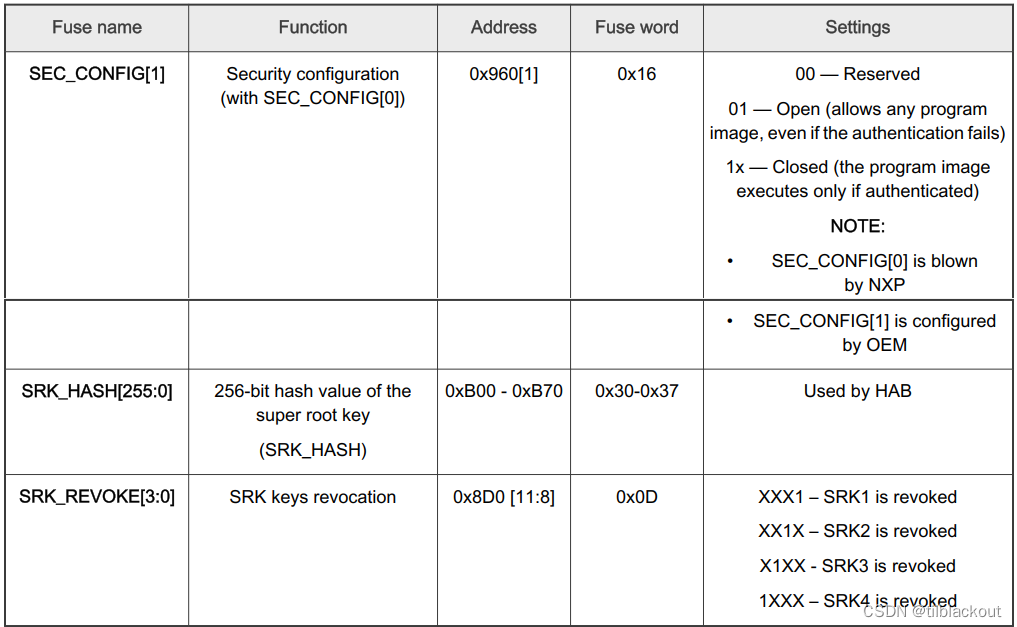

支持HAB的设备可以撤回SRKs,只有一个SRK可以通过安装的SRK CSF命令在启动时被选择。当一个或多个SRK泄露时,需要撤销SRK。RT1176中最多4个SRK revoke fuse位映射到SRK表索引,可以通过将eFuse中的SRK_REVOKE[3:0]对应的bit置1来撤销SRK。

芯片中HAB有以下安全特性:

- HAB初始化SNVS安全监控状态机,HAB必须安全启动才有权限访问

SNVS选择的CAAM主密钥 - HAB从

OCOTP_CTRL读取根公钥指纹、撤销掩码和安全配置 - HAB将使用

CAAM来加速下面的加密操作:- ECC和AES被

CAAM加速 - RSA由HAB软件管理

- SHA被HAB软件管理或

CAAM加速(取决于CSF字段)

- ECC和AES被

2 使能过程

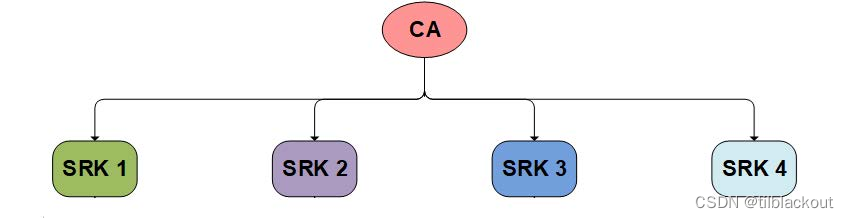

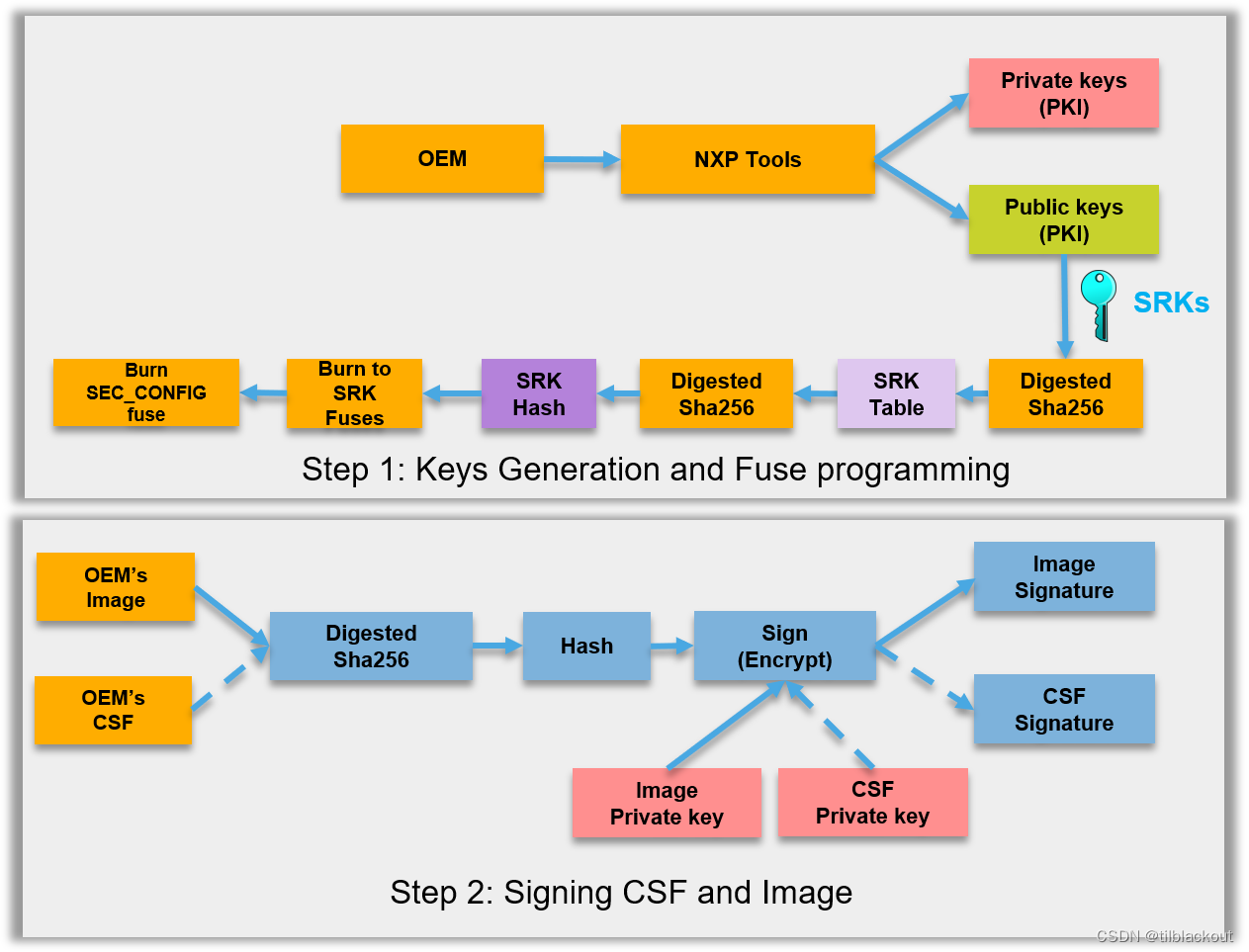

下图显示了证书生成流程以及HAB启用过程,HAB在一个签名的image中最多支持4个SRKs。

- 基于PKI树的公钥、私钥和证书可以通过NXP提供的工具生成

为了使能信任根,公钥被SHA-256哈希算法提炼成SRK表和SRKH(SRK Hash)。其中SRKH需要写入eFuse对应的位中(见下表)。SRK表保存在image中的CSF字段,可以用CST提供的工具SRKTool生成SRK表,它需要生成的X.509公钥证书作为给SRKs的输入,然后就可以生产SRK表和SRKH。要完成HAB使能过程,需要将eFuse中的SEC_CONFIG[1]位置1来将security模式设置为CLOSED模式。

当设备进入CLOSED模式后,只有由私钥之一签名的授权软件才能运行,包括Flashloader。镜像将使用SHA-256生成一个hash,然后交给RSA或ECDSA数字签名算法处理;CSF将使用Elftosb、CST和BD文件进行签名。

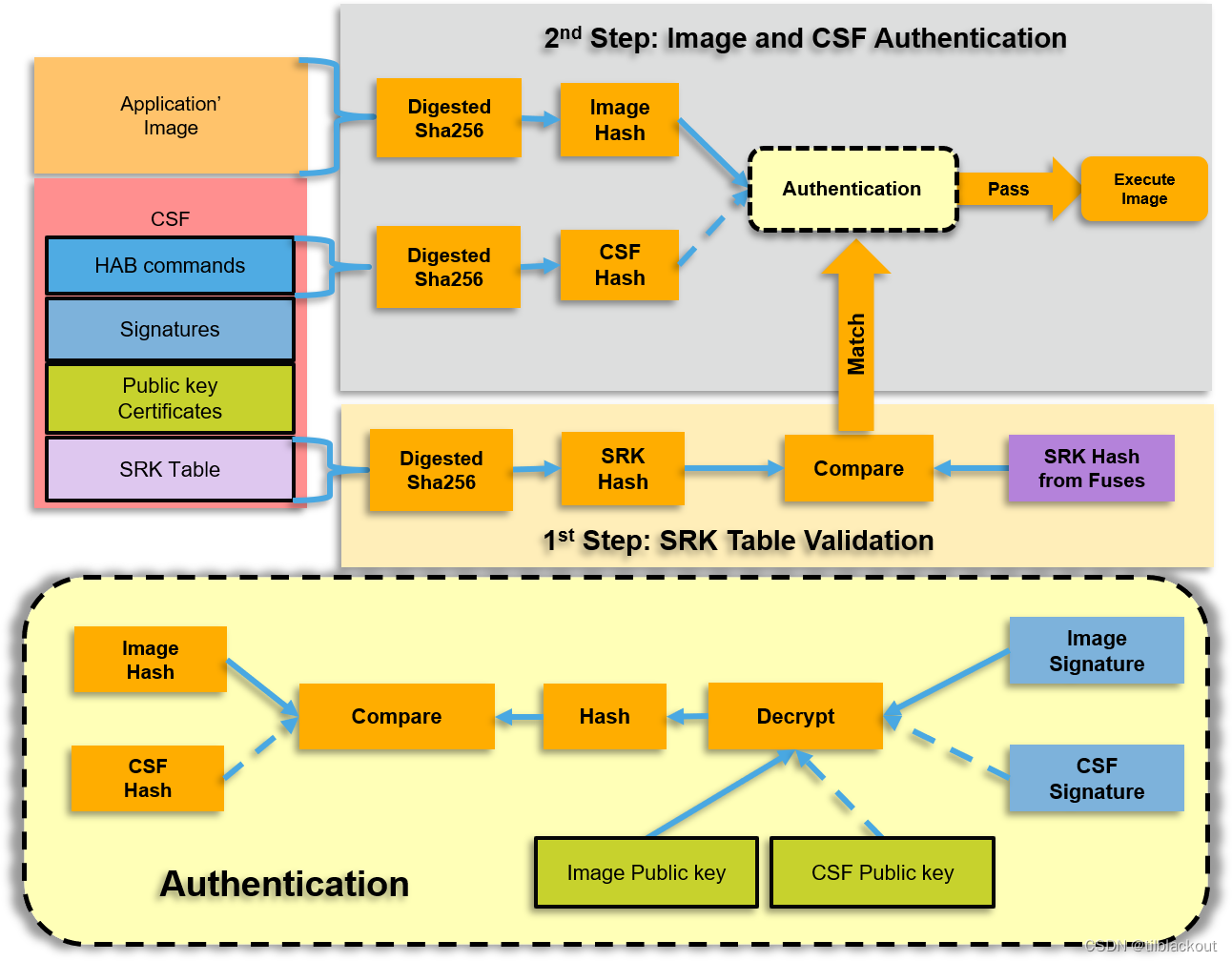

3 Boot flow

当设备处于CLOSED模式后,在每次复位的时候BootROM都会执行认证过程。

(1)从eFuse中获取SRKH,然后对CSF字段的SRK table做sha256得到SRKH,二者比较,如果匹配,则信任根建立

(2)CSF和IMG公用证书通过SRK table中的SRK验证,HAB库使用对应的公钥解密签名,然后将解密后的hash与通过实际镜像采用sha256计算出的hash进行比较

(3)如果所有的步骤都通过,则main应用程序将启动,否则将进入Secured Serial Downlaoder(SDP)模式